Las nubes privadas virtuales (Virtual Private Clouds, VPC) de NSX son una capa de abstracción que simplifica la configuración de redes privadas virtuales autónomas dentro de un proyecto de NSX para consumir servicios de redes y seguridad en un modelo de uso de autoservicio.

Esta función se admite en proyectos a partir de NSX 4.1.1.

Una VPC de NSX oculta la complejidad de la infraestructura de NSX subyacente, la topología de red, los objetos de red y la administración de direcciones IP de los propietarios de aplicaciones, y les ofrece un modelo de uso de autoservicio para ejecutar aplicaciones en su propio espacio privado.

Los propietarios de aplicaciones o los ingenieros de desarrollo y operaciones no necesitan conocer la infraestructura de NSX subyacente para ejecutar aplicaciones dentro de su espacio aislado. Pueden agregar subredes (redes) dentro de VPC de NSX que tienen asignada y configurar directivas de seguridad para cumplir con sus requisitos de aplicación sin ninguna dependencia en el administrador empresarial.

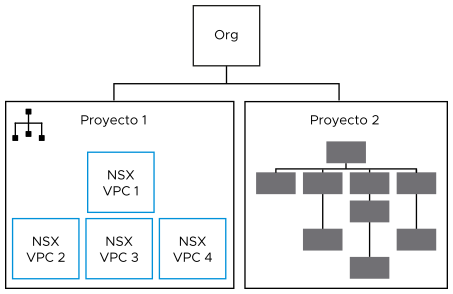

Las VPC de NSX son opcionales dentro de un proyecto. En el siguiente diagrama se muestran dos proyectos en la organización. El Proyecto 1 contiene varias VPC de NSX, mientras que el Proyecto 2 no contiene ninguna VPC de NSX.

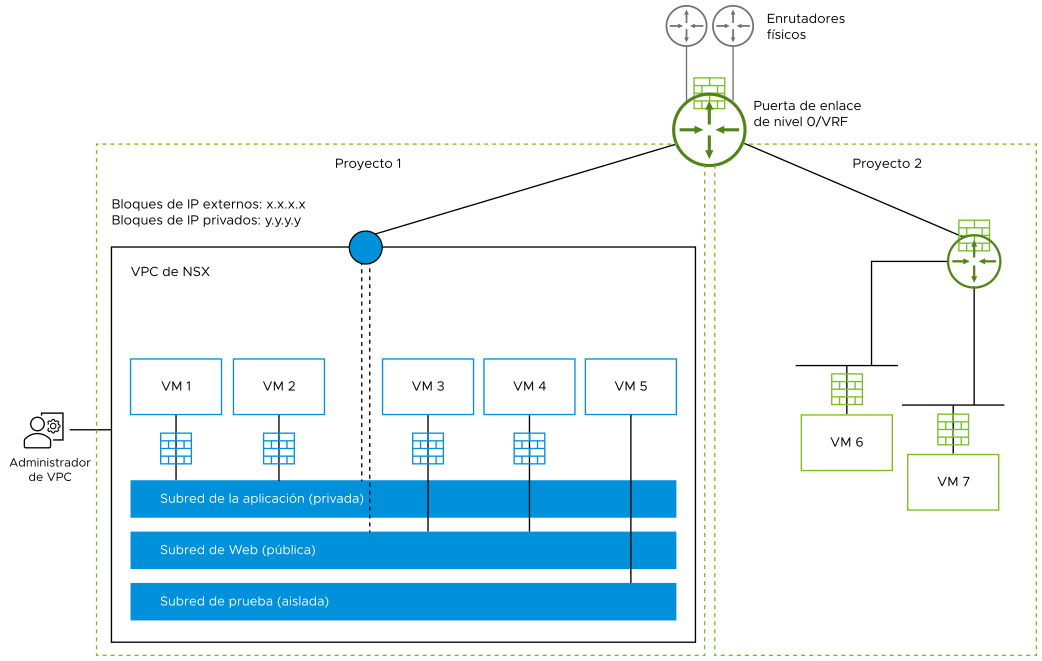

En el siguiente diagrama se muestra una vista lógica de ejemplo de una VPC de NSX dentro del Proyecto 1. Los proyectos 1 y 2 están conectados a la misma puerta de enlace VRF de nivel 0 o nivel 0.

- Subred de la aplicación (privada)

- subred de Web (pública)

- Subred de prueba (aislada)

- Administrador de seguridad

- Operador de red

- Operador de seguridad

Cuando se crea una VPC de NSX, el Administrador de proyecto especifica los bloques de IP externas y los bloques de IP privadas que se utilizarán para crear las subredes en la VPC. Los modos de acceso a subredes compatibles son Privado, Público y Aislado. Para obtener más información sobre los modos de acceso a las subredes, consulte la sección Modos de acceso a las subredes de VPC de NSX más adelante en esta documentación.

Cuando se crea una VPC de NSX, el sistema crea implícitamente una puerta de enlace. Sin embargo, esta puerta de enlace implícita se muestra al administrador de proyecto en modo de solo lectura y no es visible para los usuarios de la VPC de NSX.

El sistema administra el ciclo de vida de esta puerta de enlace implícita. Cuando se elimina una VPC de NSX, la puerta de enlace implícita se elimina automáticamente.

En el modelo de datos de Directiva de NSX, los objetos de VPC de NSX se crean en proyectos en la siguiente ruta:

/orgs/default/projects/<project_id>/vpcs/<vpc-id>

La puerta de enlace implícita realizada se encuentra en la siguiente ruta:

/orgs/default/projects/<project_id>/infra/tier-1s/

Ejemplo de una VPC de NSX

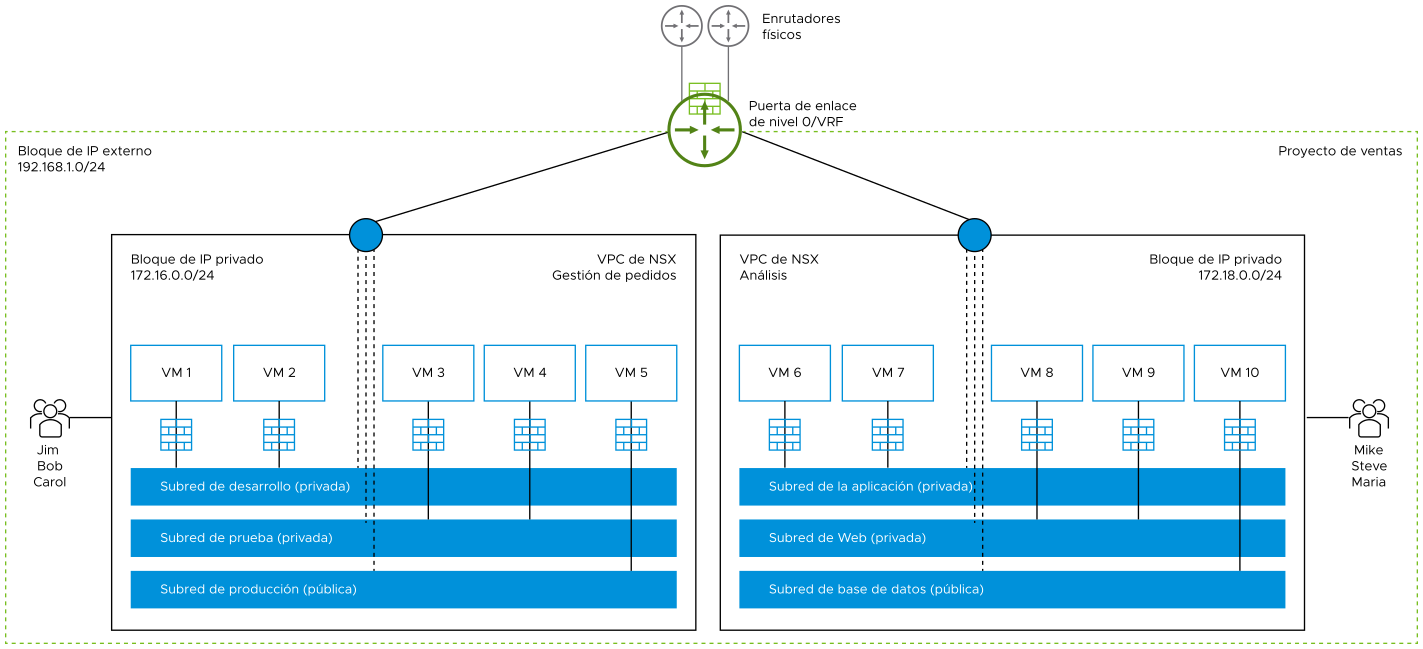

Supongamos que su organización crea un proyecto denominado "Ventas" en su entorno de NSX. El objetivo del administrador de proyecto es proporcionar un entorno de redes y seguridad aislado para los desarrolladores de aplicaciones de "Gestión de pedidos" y "Análisis" en la unidad de negocio Ventas.

Los desarrolladores de aplicaciones requieren la capacidad de aprovisionar redes y configurar directivas de seguridad para estas dos aplicaciones en un modelo de consumo de autoservicio y sin ninguna dependencia del administrador empresarial ni del administrador de proyecto.

Para lograr este objetivo, el administrador de proyecto puede crear dos VPC de NSX dentro del proyecto "Ventas" y asignar estas VPC de NSX a los desarrolladores de aplicaciones.

Por ejemplo:

| Nombre de VPC | Usuarios de VPC | Bloques de direcciones IP |

|---|---|---|

| Gestión de pedidos | Jim: administrador de VPC Bob: operador de red Carol: operadora de seguridad |

Bloque de IPv4 privado: 172.16.0.0/24 Bloque de IPv4 externo: 192.168.1.0/24 |

| Análisis | Mike: administrador de VPC Steve: operador de red Maria: operadora de seguridad |

Bloque de IPv4 privado: 172.18.0.0/24 Bloque de IPv4 externo: 192.168.1.0/24 |

Después de asignar funciones a los usuarios de la VPC de NSX, estos pueden agregar subredes dentro de la VPC de NSX y configurar directivas de seguridad para estas cargas de trabajo. Las directivas de seguridad afectan solo a las cargas de trabajo dentro de la VPC de NSX y no fuera de la VPC de NSX.

Por ejemplo, en el siguiente diagrama se muestran tres subredes denominadas Desarrollo, Prueba y Producción dentro de la VPC de NSX Gestión de pedidos, y tres subredes denominadas Aplicación, Web y Base de datos en la VPC de NSX Análisis. Las máquinas virtuales de carga de están asociadas a todas las subredes. Las VPC de NSX están asociadas a la misma puerta de enlace de nivel 0 o VRF de nivel 0 del proyecto Ventas.

Flujo de trabajo de VPC de NSX de alto nivel

- Administrador de proyecto: agrega la VPC de NSX dentro de un proyecto y define la configuración básica de VPC de NSX, como la asignación de IP, la configuración de DHCP, el clúster de Edge, etc.

- Administrador de proyecto: asigna funciones a los usuarios de la VPC de NSX.

- Administrador de proyecto: define la cuota o los límites del número de objetos que los usuarios pueden crear en la VPC de NSX.

- Administrador de VPC o administrador de red: agrega subredes en la VPC de NSX. Conecta cargas de trabajo a estas subredes en función de los requisitos empresariales.

- Administrador de VPC o administrador de seguridad: agrega directivas de seguridad en la VPC de NSX para cumplir los requisitos de seguridad de las cargas de trabajo que están conectadas a las subredes de la VPC.

Modos de acceso a las subredes de VPC de NSX

- Privada

-

Solo se puede acceder a una subred privada desde dentro de la VPC de NSX. Las cargas de trabajo que están asociadas a una subred privada pueden comunicarse con cargas de trabajo en otras subredes privadas o públicas dentro de la misma VPC de NSX.

Si la asignación de IP para la subred privada se establece en "automático", los bloques de IP de la subred (CIDR de subred) se asignarán automáticamente desde los bloques de IPv4 privados asignados a la VPC de NSX. Si la asignación de IP para la subred privada se establece en "manual", el administrador de VPC podrá asignar manualmente el CIDR de la subred.

El CIDR de una subred de VPC no puede superponerse con el CIDR de otra subred de VPC en la misma VPC de NSX. Sin embargo, las direcciones IP de la subred pueden superponerse con la subred de otra VPC de NSX. Es posible realizar esta configuración mediante la asignación de diferentes bloques de IP privados con los mismos rangos de IP a diferentes VPC de NSX.

Varias VPC de NSX de un proyecto pueden compartir el mismo bloque de IPv4 privado. En este caso, las subredes privadas serán únicas en las diferentes VPC que comparten el mismo bloque de IP privado.

Si la opción NAT saliente predeterminada está activada para la VPC de NSX, se crea una regla SNAT predeterminada para que la VPC de NSX permita que el tráfico de las cargas de trabajo de las subredes privadas se enrute fuera de la VPC de NSX. De forma similar, si esta opción está desactivada, el tráfico de la subred privada no se podrá enrutar fuera de la VPC de NSX.

- Pública

-

Se puede acceder a una subred pública desde fuera de la VPC de NSX. Esta subred se anuncia automáticamente hasta la puerta de enlace de nivel 0 del proyecto y disfruta de conectividad externa directa de forma predeterminada. En otras palabras, se puede acceder a las direcciones IPv4 de las subredes públicas desde el proyecto y fuera del proyecto.

Si la asignación de IP para la subred pública se establece en "automático", los bloques de IP de la subred (CIDR de subred) se asignarán automáticamente desde los bloques de IPv4 externos especificados para el proyecto. Si la asignación de IP para la subred pública se establece en "manual", el administrador de VPC podrá asignar manualmente el CIDR de la subred.

- Aislado

-

Una subred aislada no está conectada internamente a la puerta de enlace implícita realizada. Las cargas de trabajo en una subred aislada pueden comunicarse entre sí, pero no con las cargas de trabajo en subredes privadas o públicas dentro de la misma VPC de NSX. Además, los paquetes de subredes aisladas no pueden salir de la VPC de NSX.

Un administrador de VPC debe especificar manualmente la dirección CIDR de una subred aislada.