Cuando una VPC de NSX se realiza correctamente, el sistema crea reglas de firewall norte-sur y este-oeste predeterminadas para controlar el comportamiento del firewall predeterminado de las cargas de trabajo que se ejecutan en la VPC de NSX.

Las reglas de firewall N-S son reglas centralizadas que se aplican al tráfico entrante y saliente de la VPC de NSX.

Las reglas de firewall E-O son reglas distribuidas que se aplican a las cargas de trabajo que se ejecutan dentro de la VPC de NSX.

Reglas de firewall este-oeste predeterminadas en una VPC de NSX

Para cada VPC de NSX que se agrega al proyecto, el sistema crea una directiva de firewall E-O predeterminada en la VPC de NSX. La siguiente convención de nomenclatura se utiliza para identificar la directiva de E-O predeterminada en una VPC de NSX:

ORG-default PROJECT-<Nombre_Proyecto> VPC-<Nombre_VPC> default-layer3-sectionNombre_Proyecto y Nombre_VPC se reemplazan por valores reales en el sistema.

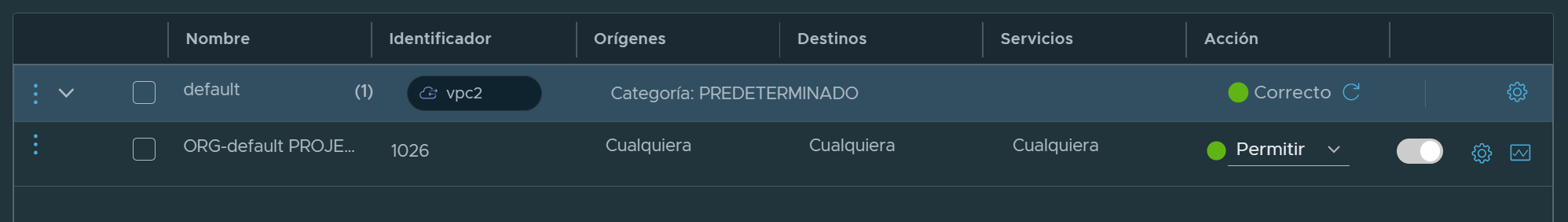

Por ejemplo, la siguiente captura de pantalla muestra las reglas de directiva de firewall E-O predeterminadas en una VPC de NSX.

Las tres reglas de firewall E-O predeterminadas de una VPC de NSX tienen establecido el valor DFW en Se aplica a. Aunque Se aplica a esté establecido en DFW, las reglas de firewall solo se aplicarán en las máquinas virtuales de carga de trabajo que están conectadas a las subredes de la VPC de NSX. Las máquinas virtuales de carga de trabajo que están fuera de la VPC de NSX no se ven afectadas por estas reglas de firewall. Si es necesario, los usuarios de las VPC pueden establecer Se aplica a como Grupos y seleccionar solo los grupos que se crearon en la VPC de NSX.

- La regla 1033 permite todo el tráfico saliente de las subredes de la VPC de NSX. El destino del tráfico saliente puede ser cargas de trabajo dentro de la VPC de NSX o fuera de la VPC. Si es necesario, puede modificar esta regla predeterminada.

- La regla 1034 permite todo el tráfico DHCP. Si es necesario, puede modificar esta regla predeterminada.

- La regla 1035 descarta todo el tráfico que no coincida con las dos reglas anteriores. Esta regla establece implícitamente que todo el tráfico entrante a la VPC de NSX se descartará de forma predeterminada. Solo puede modificar la acción de regla de esta regla predeterminada. Los demás campos de esta regla no se pueden editar.

Regla de firewall norte-sur predeterminada en una VPC de NSX

Para cada VPC de NSX que se agrega al proyecto, el sistema crea una directiva de firewall N-S predeterminada en la VPC de NSX. Por ejemplo, la siguiente captura de pantalla muestra las reglas de directiva N-S predeterminadas en una VPC de NSX. Contiene solo una regla de firewall.

La regla de firewall permite todo el tráfico a través del firewall N-S de la VPC de forma predeterminada. Solo puede modificar la acción de regla de esta regla predeterminada. Los demás campos de esta regla no se pueden editar. Sin embargo, puede agregar reglas de firewall N-S personalizadas para restringir el tráfico entrante o saliente en función de sus requisitos de seguridad.

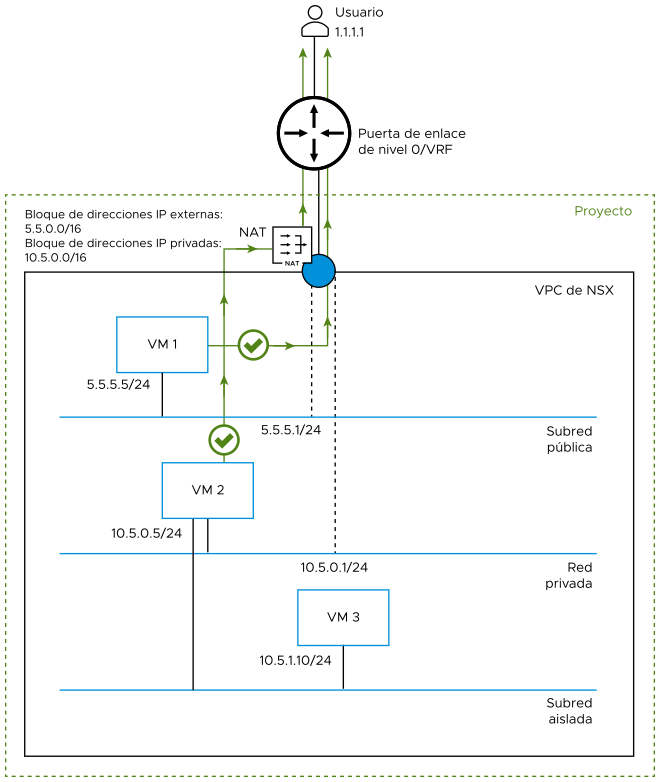

Comunicación dentro de una VPC de NSX

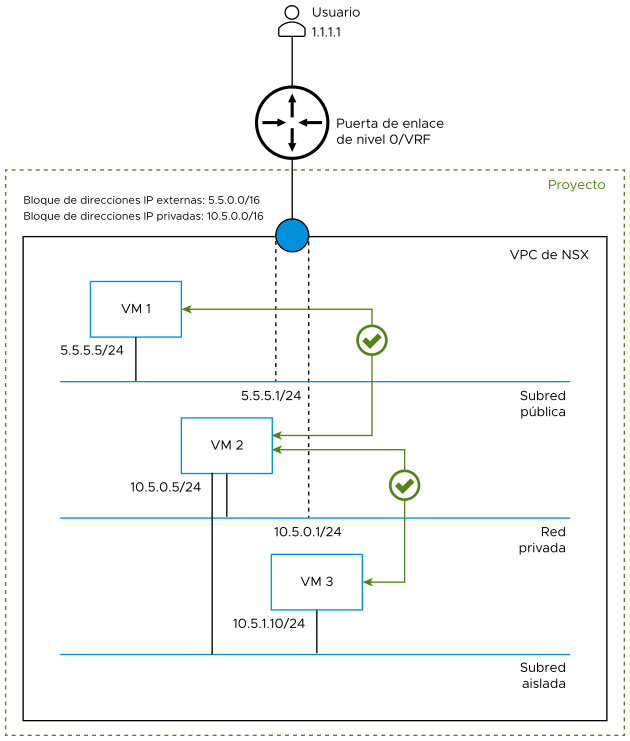

De forma predeterminada, se permite el tráfico este-oeste entre cargas de trabajo dentro de una VPC de NSX.

Por ejemplo, el siguiente diagrama muestra tres máquinas virtuales de carga de trabajo en una VPC de NSX. De forma predeterminada, la máquina virtual 1 de la subred pública puede comunicarse con la máquina virtual 2 de la subred privada en cualquier dirección.

De forma predeterminada, las máquinas virtuales en subredes aisladas no pueden comunicarse con las máquinas virtuales en subredes privadas o públicas. Sin embargo, en este diagrama, la máquina virtual 2 de la subred privada también está conectada a la subred aislada. Por tanto, la máquina virtual 2 de la subred privada puede comunicarse con la máquina virtual 3 de la subred aislada en cualquier dirección.

Comunicación de salida desde una VPC de NSX

Como se explicó anteriormente en este tema, de forma predeterminada se permite todo el tráfico saliente desde una VPC de NSX.

Las cargas de trabajo conectadas a subredes públicas pueden enviar paquetes fuera de la VPC de NSX, independientemente de si la opción Servicios N-S está activada o desactivada para la VPC de NSX. A las cargas de trabajo en subredes públicas se les asignan direcciones IP de los bloques de IPv4 externos de la VPC de NSX. Se puede acceder a las direcciones IP externas fuera de la VPC de NSX.

Las cargas de trabajo conectadas a subredes privadas pueden enviar paquetes fuera de la VPC de NSX solo cuando se cumplan las siguientes condiciones:

- La opción Servicios N-S está activada para la VPC de NSX.

- La opción NAT saliente predeterminada está activada para la VPC de NSX.

Cuando la opción NAT saliente predeterminada está activada, se crea una regla SNAT predeterminada para que la VPC de NSX permita que el tráfico de las cargas de trabajo de la subred privada se enrute fuera de la VPC de NSX. De forma similar, si esta opción está desactivada, no se creará la regla SNAT predeterminada y el tráfico de las subredes privadas no se podrá enrutar fuera de la VPC de NSX.

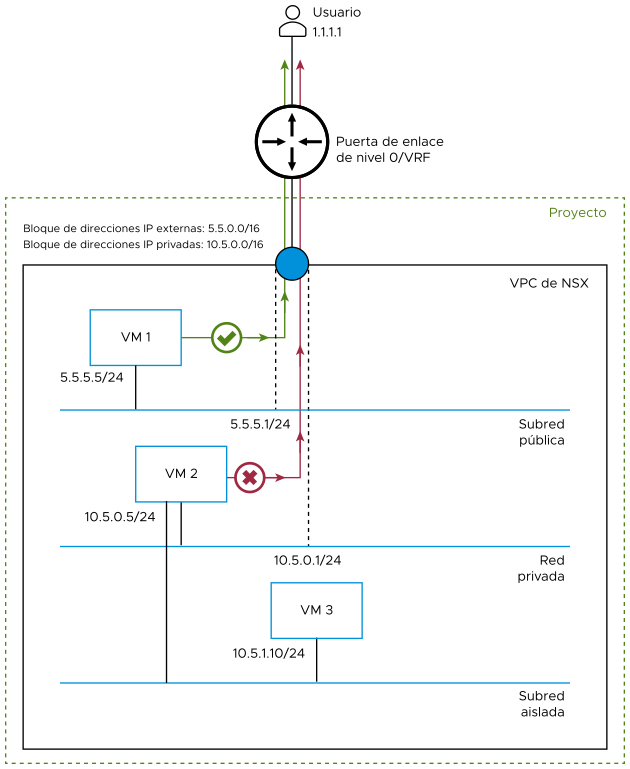

Por ejemplo, en el siguiente diagrama se muestra una VPC de NSX en la que la opción NAT saliente predeterminada está desactivada. El tráfico de la máquina virtual 1 en la subred pública puede dirigirse directamente al usuario 1.1.1.1, que está fuera de la VPC de NSX. Sin embargo, el tráfico de salida de la máquina virtual 2 en la subred privada está bloqueado.

En el siguiente diagrama se muestra una VPC de NSX en la que la opción NAT saliente predeterminada está activada. En este caso, el sistema configura automáticamente una regla SNAT predeterminada en el firewall N-S de la VPC. La dirección IP de la máquina virtual 2 en la subred privada se traduce en una IP externa, que asigna el sistema desde el bloque de IPv4 externo. La máquina virtual 2 de la subred privada ahora puede enviar tráfico al usuario 1.1.1.1 que está fuera de la VPC de NSX. La máquina virtual 1 de la subred pública puede seguir enviando tráfico fuera de la VPC de NSX sin pasar por NAT en el firewall N-S de la VPC.

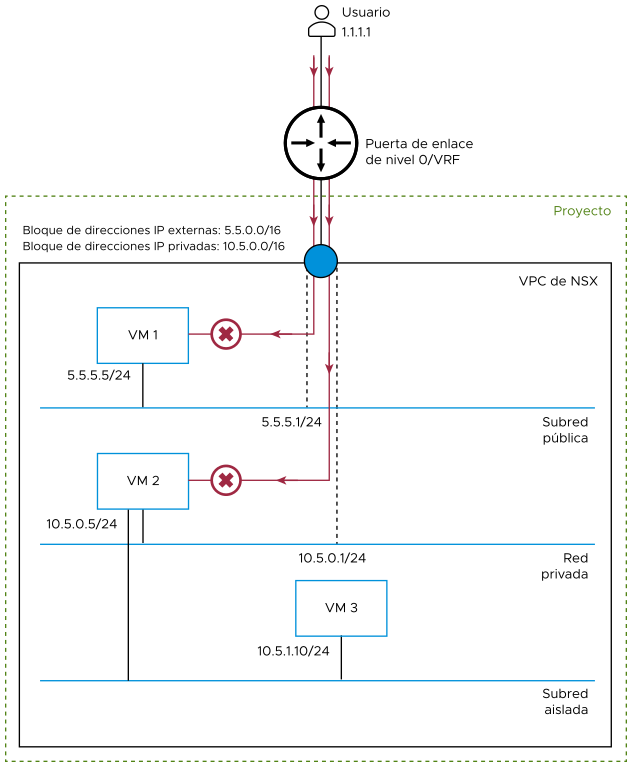

Comunicación de entrada en una VPC de NSX

Como se mencionó anteriormente en este tema, la regla E-O predeterminada (regla 1035) descarta todo el tráfico entrante de la VPC de NSX.

- Tráfico procedente de cargas de trabajo que se ejecutan en otras VPC de NSX que se encuentran en el mismo proyecto o en un proyecto diferente.

- Tráfico procedente de cargas de trabajo que se ejecutan en cualquier red dentro del centro de datos.

- Tráfico procedente de Internet.

Por ejemplo, en el siguiente diagrama se muestra que el tráfico del usuario 1.1.1.1, que está conectado a una puerta de enlace de nivel 0/VRF, está bloqueado para que llegue a la máquina virtual 1 en la subred pública y a la máquina virtual 2 en la subred privada.

Para permitir que el tráfico entrante procedente de fuera de la VPC de NSX llegue a las cargas de trabajo en las subredes públicas, deberá agregar una directiva de firewall E-O personalizada o modificar la regla E-O en la directiva de firewall predeterminada de la VPC de NSX. Recuerde que la regla N-S predeterminada de la VPC de NSX permite todo el tráfico a través del firewall N-S de la VPC de forma predeterminada.

Para permitir que el tráfico entrante procedente de fuera de la VPC de NSX llegue a las cargas de trabajo en las subredes privadas, siga estos pasos:

- Asegúrese de que la opción Servicios N-S esté activada para la VPC de NSX.

- Agregue una regla NAT con una acción reflexiva o una acción DNAT en la VPC de NSX.

En la regla NAT, asigne una dirección IPv4 válida desde el bloque de IPv4 externo para que el sistema pueda asignar la dirección IP de la máquina virtual en la subred privada a esta dirección IPv4 externa. Por ejemplo, si va a crear una regla NAT con acción reflexiva, especifique la dirección IPv4 externa en el cuadro de texto IP traducida de la definición de regla. La dirección IPv4 debe pertenecer al bloque de IPv4 externo de la VPC de NSX y debe estar disponible para su asignación; de lo contrario, se mostrará un mensaje de error. Actualmente, en el cuadro de texto IP traducida, solo se admite una única dirección IPv4. No se admite un bloque CIDR.

Realice este paso para habilitar el tráfico de entrada para cada máquina virtual de carga de trabajo que esté asociada a la subred privada. Por ejemplo, si hay cuatro máquinas virtuales de carga de trabajo asociadas a la subred privada, cree cuatro reglas NAT independientes.

- Agregue una directiva de firewall E-O personalizada o modifique la regla E-O en la directiva de firewall predeterminada de la VPC de NSX para permitir que el tráfico llegue a las cargas de trabajo en las subredes privadas.

Después de completar estos pasos, se permite todo el tráfico entrante en las cargas de trabajo de las subredes privadas. Como se mencionó en la subsección anterior, se recomienda a los usuarios de VPC que agreguen reglas de firewall N-S personalizadas en sus VPC de NSX para restringir el tráfico entrante a puertos específicos según sus requisitos de seguridad.

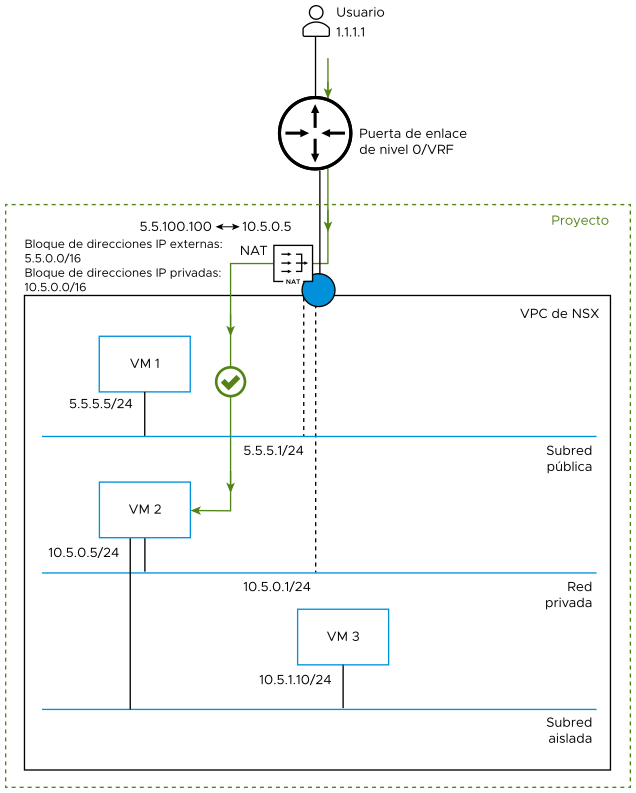

Por ejemplo, en el siguiente diagrama se muestra que el tráfico del usuario 1.1.1.1, que está conectado a una puerta de enlace de nivel 0/VRF, pasa por NAT en el firewall N-S de la VPC y, a continuación, llega a la máquina virtual 2 en la subred privada.

En este ejemplo, la configuración de la regla NAT es la siguiente:

- IP de origen: 10.5.0.5 (dirección IP privada de la máquina virtual 2)

- IP traducida: 5.5.100.100 (dirección IP del bloque de direcciones IPv4 externas asignado a la máquina virtual 2)

- Acción: Reflexivo