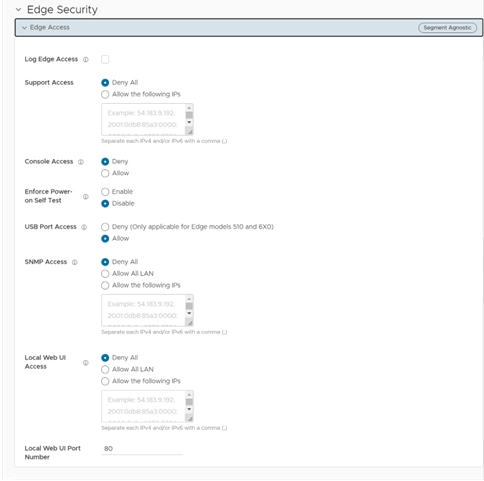

Al configurar un perfil para el acceso de Edge, debe asegurarse de seleccionar la opción adecuada para el acceso de soporte, el acceso a la consola, el acceso a puertos USB, el acceso SNMP y el acceso de interfaz de usuario web local en la configuración del firewall. El objetivo es que la instancia de Edge sea más segura. Esto evitará que cualquier usuario malintencionado acceda a Edge.

Autoprueba de encendido

En la versión 5.1.0, se realiza una autoprueba de encendido después de encender o reiniciar SD-WAN Orchestrator para comprobar el autor del software y garantizar que los archivos y el código críticos no se hayan alertado o estén dañados. Los casos de uso para esta función incluyen requisitos de criterios comunes e implementaciones de riesgo medio a alto (finanzas, gobierno, etc.).

Nota: La función de autoprueba de encendido está desactivada de forma predeterminada. (Se muestra un mensaje de advertencia en la consola, se genera un evento y la autoprueba de encendido continúa.

La función de autoprueba de encendido consta de las siguientes comprobaciones cuando SD-WAN Orchestrator se enciende o se reinicia:

- Prueba de integridad de software: los archivos críticos del sistema se identifican y se firman en el momento de la compilación. Se comprobará la integridad de las firmas. Este proceso utiliza firmas criptográficas para validar la autenticidad y la integridad.

- Prueba de respuesta conocida de los módulos criptográficos: los módulos criptográficos, como OpenSSL, ejecutarán pruebas de respuesta conocida y comprobarán que todas son correctas.

- Prueba de origen de entropía: se verifica la capacidad de generación de números aleatorios del origen de entropía.

Nota: La autoprueba de encendido indicará un resultado de correcto/error. El sistema seguirá activando las aplicaciones restantes solo si se ha superado la prueba automática de encendido. Si se produce un error en la autoprueba de encendido, se mostrarán mensajes de error que indican dónde falló la prueba y se detendrá la secuencia de arranque del sistema.

Los siguientes archivos se firman y se verifican durante el proceso de encendido y reinicio:

- Instancias de Edge (todos los archivos en):

- /opt/vc/bin

- /opt/vc/sbin

- /opt/vc/lib

- / bin

- /sbin

- / lib

- /usr/bin

- /usr/sbin

- /usr/lib

- / vmlinuz

- /etc/init.d

- SD-WAN Orchestrator y SD-WAN Gateway

Nota: Para los siguientes módulos, la comprobación de integridad se ejecuta en modo FORZADO (ENFORCED) y provocará un ERROR (FAIL) de arranque si no se pueden verificar.

- SD-WAN Gateway: los nombres de los paquetes se almacenan en: /opt/vc/etc/post/vcg_critical_packages.in

- Módulos críticos de Gateway

- gatewayd.*:all

- libssl1.0.0:.*:amd64

- libssl1.1:.*:amd64

- openssl:.*:all

- python-openssl:.*:all

- Módulos críticos de Gateway

- SD-WAN Orchestrator: los nombres de los paquetes se almacenan en /opt/vc/etc/post/vco_critical_packages.in

- Módulos críticos de SD-WAN Orchestrator:

- libssl1.0.0:.*:amd64

- ibssl1.1:.*:amd64

- openssl:.*:all

- vco-backend:.*:all

- vco-cws-service:.*:all

- vco-dr:.*:all

- vco-new-ui:.*:all

- vco-nginx-apigw:.*:all

- vco-nginx-common:.*:all

- vco-nginx-i18n:.*:all

- vco-nginx-portal:.*:all

- vco-nginx-reporting:.*:all

- vco-nginx-sdwan-api:.*:all

- vco-nginx-upload:.*:all

- vco-node-common:.*:all

- vco-portal:.*:all

- vco-sdwan-api:.*:all

- vco-tools:.*:all

- vco-ui:.*:all

- vco-ztnad-service:.*:all

- nodejs:.*:all

- vc-fips-common:.*:all

- vc-fips-complaint:.*:all

- vc-fips-strict:.*:all

- openssh-client:.*:all

- openssh-server:.*:all

- linux-base:.*:all

- linux-firmware:.*:all

- linux-tools-common:.*:all

- libselinux1:.*:amd64

- linux-base:.*:all

- linux-firmware:.*:all

- linux-libc-dev:.*:amd64

- util-linux:.*:amd64

- linux-tools-common:.*:all

- linux-(aws|azure|generic)-headers-.*:.*:all

- linux-(aws|azure|generic)-tools-.*:.*:amd64

- linux-headers-.*-(aws|azure|generic):.*:amd64

- linux-headers-(aws|azure|generic)-lts-.*:.*:amd64

- linux-image-unsigned-.*-(aws|azure|generic):.*:amd64

- linux-image-unsigned-(aws|azure|generic)-lts-.*:.*:amd64

- linux-modules-.*-(aws|azure|generic):.*:amd64

- linux-tools-.*-(aws|azure|generic):.*:amd64

- linux-tools-(aws|azure|generic)-lts-.*:amd64

- Módulos críticos de SD-WAN Orchestrator:

- SD-WAN Gateway: los nombres de los paquetes se almacenan en: /opt/vc/etc/post/vcg_critical_packages.in

Procedimiento

Si desea configurar el acceso de Edge para los perfiles, realice los siguientes pasos: