Un firewall es un dispositivo de seguridad de red que supervisa el tráfico de red entrante y saliente, y decide si se permite o se bloquea un tráfico específico en función de un conjunto definido de reglas de seguridad. SASE Orchestrator es compatible con la configuración de firewalls con y sin estado para los perfiles y las instancias de Edge.

Para obtener más información sobre los firewalls, consulte Información general de firewall.

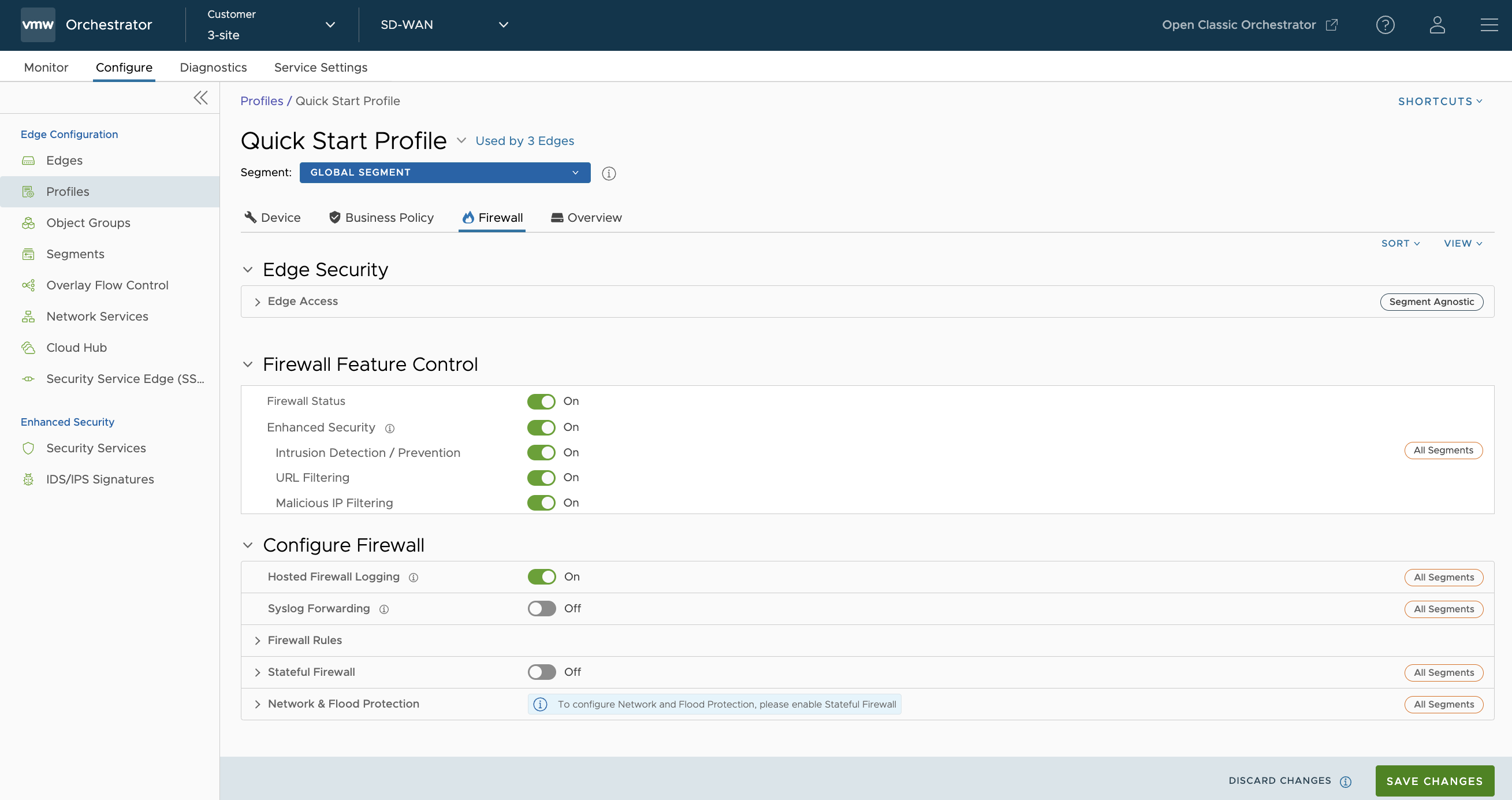

Configurar el firewall de perfil

- En el servicio SD-WAN del portal de empresas, vaya a . La página Perfiles (Profiles) muestra los perfiles existentes.

- Para configurar un firewall de perfil, haga clic en el vínculo al perfil y en la pestaña Firewall. También puede hacer clic en el vínculo Vista (View) en la columna Firewall del perfil.

- Aparecerá la página Firewall.

- En la pestaña Firewall se pueden configurar las siguientes capacidades de firewall y de seguridad de Edge:

Campo Descripción Acceso de Edge (Edge Access) Permite configurar un perfil para el acceso de Edge. Debe asegurarse de seleccionar la opción adecuada para el acceso de soporte, el acceso a la consola, el acceso a puertos USB, el acceso SNMP y el acceso de interfaz de usuario web local en la configuración del firewall, cuyo objetivo es que la instancia de Edge sea más segura. Esto evitará que cualquier usuario malintencionado acceda a Edge. De forma predeterminada, el acceso de soporte, el acceso a la consola, el acceso SNMP y el acceso de interfaz de usuario web local se encuentran desactivados por motivos de seguridad. Para obtener más información, consulte Configurar el acceso de Edge. Estado del firewall (Firewall Status) Permite activar o desactivar las reglas de firewall, configurar los ajustes del firewall y las ACL entrantes para todas las instancias de Edge asociadas con el perfil. Nota: De forma predeterminada, esta función está activada. Para desactivar la función Firewall en Perfiles (Profiles), coloque la opción Estado del firewall (Firewall Status) en DESACTIVADO (OFF).Seguridad mejorada Permite activar o desactivar los siguientes servicios de seguridad para todas las instancias de Edge asociadas con el perfil: - Prevención/detección de intrusiones

- Filtrado de URL

- Filtrado de IP malintencionadas

De forma predeterminada, la función de seguridad mejorada no está activada. Si activa esta función, asegúrese de activar al menos uno de los servicios de seguridad compatibles.

Nota: Los servicios de seguridad mejorada no son compatibles con interfaces LAN enrutadas con direcciones dinámicas (cliente DHCP, cliente DHCPv6, DHCPv6 PD y SLAAC).Para obtener más información, consulte Configurar los servicios de seguridad mejorada.

Registro de firewall alojado Permite activar o desactivar la función de registro de firewall en el nivel de Edge empresarial para enviar registros de firewall a Orchestrator. Nota: A partir de la versión 5.4.0, en las instancias de Orchestrator alojadas la capacidad Habilitar el registro de firewall en Orchestrator (Enable Firewall Logging to Orchestrator) está activada de forma predeterminada para empresas nuevas y existentes. En el nivel de Edge, los clientes deben activar Registro de firewall alojado (Hosted Firewall Logging) para enviar registros de firewall de Edge a Orchestrator.Puede ver los registros del firewall de Edge en Orchestrator en la página Monitor > Registros de firewall (Firewall Logs). Para obtener más información, consulte Supervisar registros de firewall.

Enrutamiento de Syslog (Syslog Forwarding) La función Enrutamiento de Syslog (Syslog Forwarding) está desactivada para empresas de forma predeterminada. Para recopilar los registros de firewall y los eventos enlazados de SASE Orchestrator procedentes de las instancias de SD-WAN Edge de la empresa en uno o varios recopiladores de Syslog remotos centralizados (servidores), un usuario empresarial debe activar esta función en el nivel del perfil o de Edge. Para configurar los detalles del recopilador syslog por segmento en SASE Orchestrator, consulte Configurar ajustes de Syslog para perfiles. Nota: En un servidor syslog basado en IPv4 se pueden ver los detalles de registro de firewall tanto de IPv4 como de IPv6.Reglas de firewall (Firewall Rules) Se muestran las reglas de firewall predefinidas existentes. Puede hacer clic en + NUEVA REGLA (+ NEW RULE) para crear una regla de firewall nueva. Para obtener más información, consulte Configurar reglas de firewall. Para eliminar una regla de firewall existente, seleccione la regla y haga clic en ELIMINAR (DELETE).

Para duplicar una regla de firewall, seleccione la regla y haga clic en CLONAR (CLONE).

Para ver todos los comentarios agregados al crear o actualizar una regla, seleccione la regla y haga clic en HISTORIAL DE COMENTARIOS (COMMENT HISTORY).

Haga clic en Buscar regla (Search for Rule) si desea buscar una regla específica. Puede buscar la regla por nombre de regla, dirección IP, rango de puertos/puerto, y grupos de direcciones y nombres de grupos de servicios.

Firewall con estado (Stateful Firewall) De forma predeterminada, la función Firewall con estado (Stateful Firewall) está desactivada para una empresa. SASE Orchestrator permite establecer el tiempo de espera de la sesión para los flujos TCP establecidos y no establecidos, los flujos UDP y otros flujos en el nivel del perfil. De forma opcional, también puede anular la configuración de firewall con estado en el nivel de Edge. Para obtener más información, consulte Configurar ajustes de firewall con estado. Protección contra redes e inundaciones (Network & Flood Protection) Para proteger todos los intentos de conexión en una red empresarial, VMware SASE Orchestrator permite configurar los ajustes de protección contra redes e inundaciones en los niveles de perfil y Edge con el fin de brindar protección frente a los diversos tipos de ataques. Para obtener más información, consulte Configurar ajustes de protección de red y contra inundación.

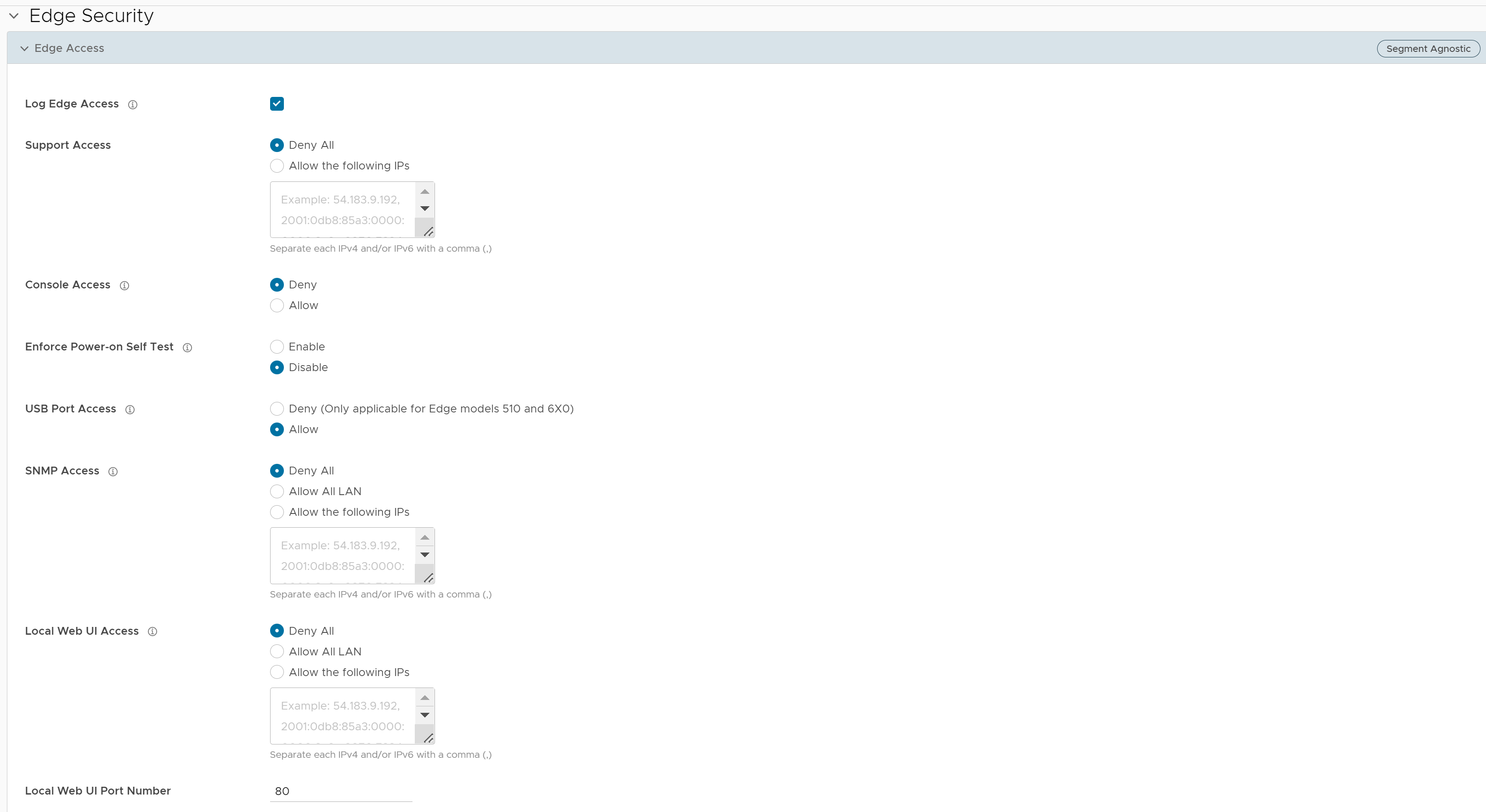

Configurar el acceso de Edge

- En el servicio de SD-WAN del portal de empresas, vaya a Configurar (Configure) > Perfiles (Profiles) > Firewall.

- En Seguridad de Edge (Edge Security), haga clic en el icono de expansión Acceso de Edge (Edge Access).

- Puede configurar una o varias de las siguientes opciones de acceso de Edge y, luego, hacer clic en Guardar cambios (Save Changes):

Campo Descripción Registrar el acceso de Edge (Log Edge Access) Cuando se activa, se registra todo el acceso a Edge, incluidos los intentos correctos y con errores. Acceso de soporte (Support Access) Seleccione Permitir las siguientes direcciones IP (Allow the following IPs) si desea especificar de forma explícita las direcciones IP desde las que puede acceder a esta instancia de Edge mediante SSH. Puede introducir direcciones IPv4 e IPv6 separadas por comas (,).

De forma predeterminada, la opción Denegar todos (Deny All) está seleccionada.

Acceso a la consola (Console Access) Seleccione Permitir (Allow) para activar el acceso de Edge a través de la consola física (puerto serie o puerto de matriz de gráficos de video [Video Graphics Array, VGA]). De forma predeterminada, la opción Denegar (Deny) se encuentra seleccionada, y se desactiva el inicio de sesión de la consola después de la activación de Edge. Nota: Cada vez que se cambie la configuración de acceso a la consola de Permitir (Allow) a Denegar (Deny) o viceversa, la instancia de Edge deberá reiniciarse manualmente.Aplicar prueba automática de encendido (Enforce Power-on Self Test) Cuando se activa, una prueba automática de encendido con errores desactivará la instancia de Edge. La instancia de Edge se puede recuperar ejecutando un restablecimiento de fábrica y reactivando la instancia de Edge. Acceso a puertos USB (USB Port Access) Seleccione Permitir (Allow) para activar el acceso a puertos USB en instancias de Edge y Denegar (Deny) para desactivarlo.

Esta opción solo está disponible para los modelos Edge 510 y 6x0.

Nota: Siempre que la configuración de acceso a puertos USB se cambie de Permitir (Allow) a Denegar (Deny) o viceversa, debe reiniciar la instancia de Edge manualmente si tiene acceso a ella y, si la instancia de Edge se encuentra en un sitio remoto, debe reiniciarla con SASE Orchestrator. Para obtener instrucciones, consulte Acciones remotas.Acceso SNMP (SNMP Access) Permite el acceso de Edge desde interfaces enrutadas/WAN a través de SNMP. Seleccione una de las siguientes opciones: - Denegar todos (Deny All): de forma predeterminada, el acceso SNMP está desactivado en todos los dispositivos conectados a una instancia de Edge.

- Permitir todas las redes LAN (Allow All LAN): permite el acceso SNMP para todos los dispositivos conectados a la instancia de Edge a través de una red LAN.

- Permitir las siguientes direcciones IP (Allow the following IPs): permite especificar de forma explícita las direcciones IP desde las que se puede acceder a la instancia de Edge a través de SNMP. Separe cada dirección IPv4 o IPv6 con una coma (,).

Acceso de interfaz de usuario web local (Local Web UI Access) Permite el acceso de Edge desde interfaces enrutadas/WAN a través de una interfaz de usuario web local. Seleccione una de las siguientes opciones: - Denegar todos (Deny All): de forma predeterminada, el acceso de interfaz de usuario web local está desactivado en todos los dispositivos conectados a una instancia de Edge.

- Permitir todas las redes LAN (Allow All LAN): permite el acceso de interfaz de usuario web local para todos los dispositivos conectados a la instancia de Edge a través de una red LAN.

- Permitir las siguientes direcciones IP (Allow the following IPs): permite especificar de forma explícita las direcciones IP desde las que se puede acceder a la instancia de Edge a través de la interfaz de usuario web local. Separe cada dirección IPv4 o IPv6 con una coma (,).

Número de puerto de interfaz de usuario web local (Local Web UI Port Number) Introduzca el número de puerto de la interfaz de usuario web local desde la que puede acceder a la instancia de Edge. El valor predeterminado es 80.

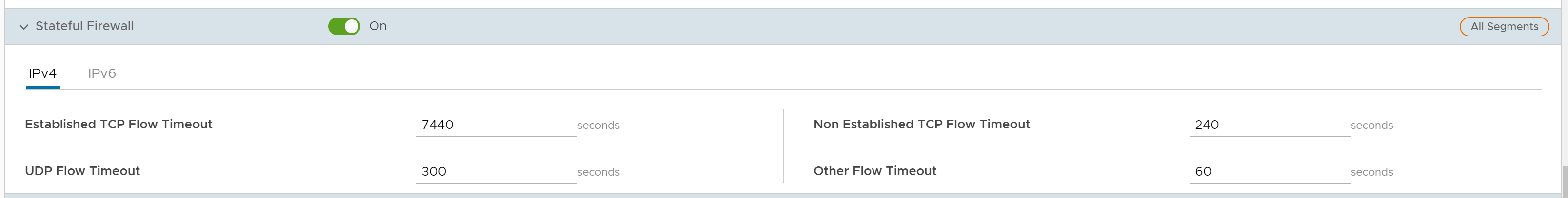

Configurar ajustes de firewall con estado

- En el servicio de SD-WAN del portal de empresas, vaya a Configurar (Configure) > Perfiles (Profiles) > Firewall.

- En Configurar firewall (Configure Firewall), active el botón de alternancia Firewall con estado (Stateful Firewall) y, a continuación, haga clic en el icono de expansión. De forma predeterminada, las sesiones de tiempo de espera se aplica a las direcciones IPv4.

- Puede configurar las siguientes opciones de firewall con estado y, luego, hacer clic en Guardar cambios (Save Changes):

Campo Descripción Tiempo de espera de flujo TCP establecido (segundos) (Established TCP Flow Timeout [seconds]) Establece el período de tiempo de espera de inactividad (en segundos) para los flujos TCP establecidos después del cual ya no son válidos. El valor permitido oscila entre 60 segundos y 15 999 999 segundos. El valor predeterminado es 7440 segundos. Tiempo de espera de flujo TCP no establecido (segundos) (Non Established TCP Flow Timeout [seconds]) Establece el período de tiempo de espera de inactividad (en segundos) para los flujos TCP no establecidos después del cual ya no son válidos. El valor permitido oscila entre 60 segundos y 604 800 segundos. El valor predeterminado es 240 segundos. Tiempo de espera de flujo UDP (segundos) (UDP Flow Timeout [seconds]) Establece el período de tiempo de espera de inactividad (en segundos) para los flujos UDP después del cual ya no son válidos. El valor permitido oscila entre 60 segundos y 15 999 999 segundos. El valor predeterminado es 300 segundos. Tiempo de espera de otros flujos (segundos) (Other Flow Timeout [seconds]) Establece el período de tiempo de espera de inactividad (en segundos) para otros flujos, como ICMP, después del cual ya no son válidos. El valor permitido oscila entre 60 segundos y 15 999 999 segundos. El valor predeterminado es 60 segundos. Nota:Los valores de tiempo de espera configurados solo se aplican cuando el uso de memoria se encuentra por debajo del límite flexible. El límite flexible corresponde a todo lo que se encuentra por debajo del 60% de los flujos simultáneos que admite la plataforma en términos de uso de memoria.

Configurar ajustes de protección de red y contra inundación

- Ataque de denegación de servicio (DoS)

- Ataques basados en TCP: indicadores TCP no válidos, ataque LAND de TCP y fragmento SYN de TCP

- Ataques basados en ICMP: ataque Ping de la muerte de ICMP y fragmento de ICMP

- Ataques basados en IP: protocolo desconocido de IP, opciones de IP, protocolo IPv6 desconocido y encabezado de extensión IPv6.

| Tipo de ataque | Descripción |

|---|---|

| Ataque de denegación de servicio (DoS) (Denial-of-Service (DoS) attack) | Un ataque de denegación de servicio (Denial-of-Service, DoS) es un tipo de ataque de seguridad de red que abruma al dispositivo de destino con una gran cantidad de tráfico fantasma, de modo que el destino está tan ocupado en procesar el tráfico fantasma que no se puede procesar el tráfico legítimo. El destino puede ser un firewall, los recursos de red cuyo acceso controla el firewall o una plataforma de hardware o un sistema operativo específicos de un host individual. El ataque de DoS intenta agotar los recursos del dispositivo de destino, lo cual provoca que el dispositivo no esté disponible para los usuarios legítimos. Existen dos métodos generales de ataques DoS: la inundación de servicios o el bloqueo de servicios. Los ataques de inundación se producen cuando el sistema recibe demasiado tráfico que el servidor no puede almacenar en búfer, lo que hace que el servidor se ralentice y, finalmente, se detenga. Otros ataques de DoS solo aprovechan las vulnerabilidades que provocan que el servicio o el sistema de destino se bloqueen. En estos ataques, se envían datos que aprovechan los errores en el destino que, posteriormente, bloquean o desestabilizan gravemente el sistema. |

| Indicadores TCP no válidos (Invalid TCP Flags) |

Los ataques de indicadores TCP no válidos se producen cuando un paquete TCP tiene una combinación de indicadores incorrecta o no válida. Un dispositivo de destino vulnerable se bloqueará debido a combinaciones de indicadores TCP no válidos, por lo que se recomienda filtrarlos. Los indicadores TCP no válidos protegen frente a las siguientes situaciones:

|

| LAND de TCP (TCP Land) | Un ataque LAND es un ataque de DoS de capa 4 en el que se crea un paquete SYN de TCP de modo que la dirección IP y el puerto de origen se configuran para ser iguales a la dirección IP y el puerto de destino, los cuales, a su vez, están configurados para apuntar a un puerto abierto en un dispositivo de destino. Un dispositivo de destino vulnerable puede recibir un mensaje de este tipo y responder a la dirección de destino enviando efectivamente el paquete para volver a procesarlo en un bucle infinito. Como consecuencia, los recursos de CPU del dispositivo se consumen indefinidamente, lo que provoca que el dispositivo de destino vulnerable se bloquee. |

| Fragmento SYN de TCP (TCP SYN Fragment) | El protocolo de Internet (Internet Protocol, IP) encapsula un segmento SYN del protocolo de control de transmisión (Transmission Control Protocol, TCP) en el paquete de IP para iniciar una conexión TCP y, en respuesta, invocar un segmento SYN/ACK. Debido a que el paquete de IP es pequeño, no hay ningún motivo legítimo para fragmentarlo. Un paquete SYN fragmentado es anómalo y, por ende, sospechoso. En un ataque de fragmento SYN de TCP, un host o un servidor de destino se inundan con fragmentos de paquetes SYN de TCP. El host detecta los fragmentos y espera a que lleguen los paquetes restantes para poder volver a ensamblarlos. Al inundar un servidor o host con conexiones que no se pueden completar, el búfer de memoria del host se desborda y, por lo tanto, no es posible establecer más conexiones legítimas. Esto provoca daños en el sistema operativo del host de destino. |

| Ping de la muerte de ICMP (ICMP Ping of Death) | Un ataque de "Ping de la muerte" del protocolo de mensajes de control de Internet (Internet Control Message Protocol, ICMP) implica que el atacante envía varios pings con formato incorrecto o malintencionado a un dispositivo de destino. A pesar de que los paquetes de ping son pequeños y se utilizan para comprobar la disponibilidad de los hosts de red, los atacantes pueden asignarles un tamaño más grande que el máximo de 65 535 bytes. Cuando se transmite un paquete grande de forma malintencionada desde el host malintencionado, el paquete se fragmenta en tránsito y, cuando el dispositivo de destino intenta volver a ensamblar los fragmentos de IP en el paquete completo, el total supera el límite de tamaño máximo. Esto podría desbordar los búferes de memoria inicialmente asignados para el paquete, lo que provoca que el sistema se bloquee o se reinicie, ya que no puede gestionar esos paquetes tan grandes. |

| Fragmento de ICMP (ICMP Fragment) | Un ataque de fragmentación de ICMP es un ataque de DoS común que implica la inundación de fragmentos de ICMP fraudulentos que no se pueden desfragmentar en el servidor de destino. Dado que la desfragmentación solo se puede llevar a cabo cuando se reciben todos los fragmentos, el almacenamiento temporal de esos fragmentos falsos ocupa memoria y puede agotar los recursos de memoria disponibles del servidor de destino vulnerable, lo que provoca que el servidor no esté disponible. |

| Protocolo de IP desconocido (IP Unknown Protocol) | Protocolos IP desconocidos hace referencia a cualquier protocolo que no aparece en IANA: https://www.iana.org/assignments/protocol-numbers/protocol-numbers.xhtml. Habilitar la protección de protocolo de IP desconocido bloquea los paquetes de IP con el campo de protocolo que contiene un número de ID de protocolo 143 o superior, ya que podría generar un error si no se gestiona correctamente en el dispositivo final. Una actitud prudente sería bloquear dichos paquetes de IP para evitar que entren en la red protegida. |

| Opciones de IP (IP Options) | En ocasiones, los atacantes configuran de forma incorrecta los campos de opción de IP dentro de un paquete de IP y generan campos incompletos o con formato incorrecto. Los atacantes utilizan estos paquetes con formato incorrecto para poner en peligro los hosts vulnerables de la red. El aprovechamiento de la vulnerabilidad puede permitir la ejecución de código arbitrario. Es posible que la vulnerabilidad se pueda aprovechar después de procesar un paquete que contiene una opción de IP creada específicamente en el encabezado IP del paquete. Habilitar la protección de opciones no seguras de IP bloquea los paquetes de IP en tránsito con los campos de opción de IP con formato incorrecto en el encabezado del paquete IP. |

| Protocolo IPv6 desconocido (IPv6 Unknown Protocol) | Habilitar la protección de protocolo IPv6 desconocido bloquea los paquetes IPv6 con el campo de protocolo que contiene un número de ID de protocolo 143 o superior, ya que podría generar un error si no se gestiona correctamente en el dispositivo final. Una actitud prudente sería bloquear dichos paquetes IPv6 para evitar que entren en la red protegida. |

| Encabezado de extensión IPv6 (IPv6 Extension Header) | Un ataque de encabezado de extensión IPv6 es un ataque de tipo DoS que se produce debido a un tratamiento incorrecto de encabezados de extensión en un paquete IPv6. El mal manejo de encabezados de extensión IPv6 crea nuevos vectores de ataque que podrían conducir a DoS y que se pueden explotar para diferentes fines, como la creación de canales encubiertos y ataques de encabezado de enrutamiento 0. Al habilitar esta opción, se descartará un paquete IPv6 con cualquier encabezado de extensión, excepto los encabezados de fragmentación. |

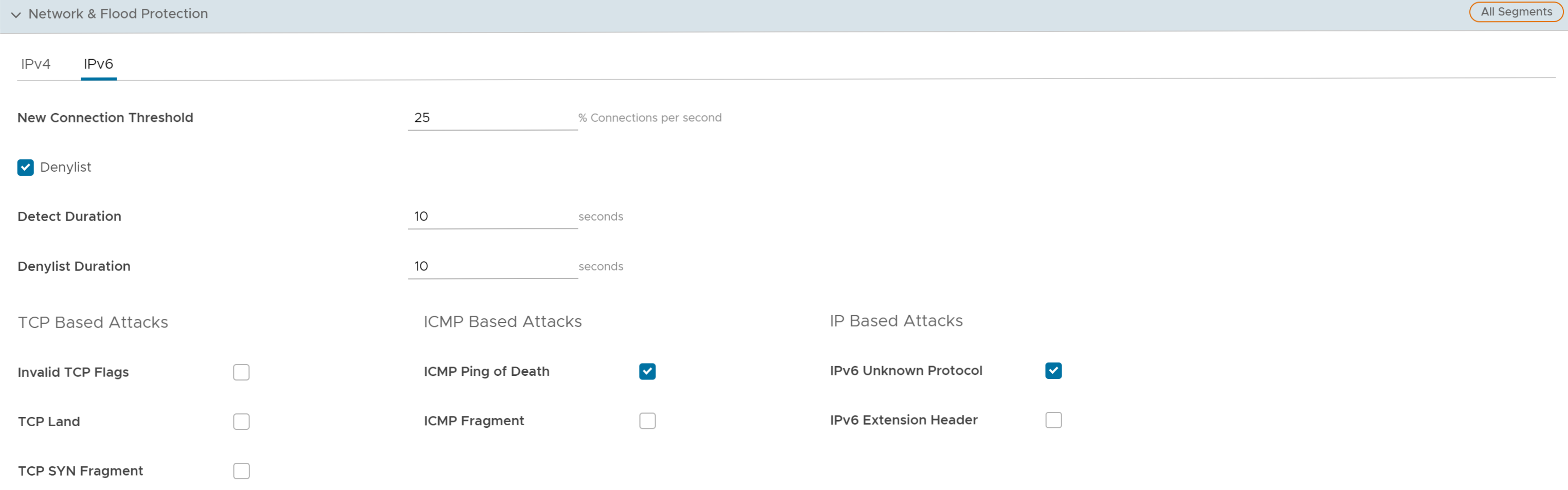

- En el servicio de SD-WAN del portal de empresas, vaya a Configurar (Configure) > Perfiles (Profiles) > Firewall.

- En Configurar firewall (Configure Firewall), asegúrese de activar la función Firewall con estado (Stateful Firewall).

- Haga clic en el icono de expansión Protección contra redes e inundaciones (Network & Flood Protection).

- Puede configurar las siguientes opciones de protección contra redes e inundaciones y, luego, hacer clic en Guardar cambios (Save Changes):

Nota: De forma predeterminada, la configuración de protección de red y contra inundaciones se aplica a las direcciones IPv4.

Campo Descripción Nuevo umbral de conexión (conexiones por segundo) (New Connection Threshold [connections per second]) La cantidad máxima de conexiones nuevas permitidas desde una única IP de origen por segundo. El valor permitido oscila entre el 10 por ciento y el 100 por cien. El valor predeterminado es 25 por ciento. Lista de no permitidos (Denylist) Seleccione la casilla de verificación para bloquear una dirección IP de origen, que infringe el umbral de conexión nuevo mediante el envío de tráfico de inundación debido a una mala configuración de la red o a ataques de usuarios malintencionados. Nota: La configuración de Nuevo umbral de conexión (conexiones por segundo) (New Connection Threshold [connections per second]) no funcionará a menos que la Lista de no permitidos (Denylist) esté seleccionada.Detectar duración (en segundos) (Detect Duration [seconds]) Antes de bloquear una dirección IP de origen, se otorga una duración de tiempo de gracia para la que la IP de origen infractora puede enviar flujos de tráfico. Si un host envía tráfico de inundación de nuevas solicitudes de conexión (exploración de puertos, inundación de SYN de TCP, etc.) que supera la conexión máxima permitida por segundo (CPS) para esta duración, se considerará que el host es apto para incluirlo en una lista de no permitidos en lugar de incluirlo en esa lista inmediatamente apenas supere una vez la CPS por origen. Por ejemplo, tenga en cuenta que la CPS máxima permitida es 10 con una duración de detección de 10 segundos. Por lo tanto, si el host inunda nuevas solicitudes de conexión superiores a 100 solicitudes durante 10 segundos, se lo incluirá en una lista de no permitidos.

El valor permitido oscila entre 10 y 100 segundos. El valor predeterminado es 10 segundos.Duración de la lista de no permitidos (en segundos) (Denylist Duration [seconds]) El tiempo durante el cual la dirección IP de origen infringida está bloqueada y no puede enviar paquetes. El valor permitido oscila entre 10 y 86 400 segundos. El valor predeterminado es 10 segundos. Umbral medio abierto de TCP por destino (TCP Half-Open Threshold Per Destination) Es el número máximo de conexiones TCP medio abiertas permitidas por destino. El valor permitido oscila entre el 1 por ciento y el 100 por cien. Ataques basados en TCP (TCP Based Attacks) Admite la protección contra los siguientes ataques basados en TCP al habilitar las casillas correspondientes: - Indicadores TCP no válidos (Invalid TCP Flags)

- LAND de TCP (TCP Land)

- Fragmento SYN de TCP (TCP SYN Fragment)

Ataques basados en ICMP (ICMP Based Attacks) Admite la protección contra los siguientes ataques basados en ICMP al habilitar las casillas correspondientes: - Ping de la muerte de ICMP (ICMP Ping of Death)

- Fragmento de ICMP (ICMP Fragment)

Ataques basados en IP (IP Based Attacks) Admite la protección contra los siguientes ataques basados en IP al habilitar las casillas correspondientes: - Protocolo de IP desconocido

- Opciones de IP (IP Options)

- Protocolo IPv6 desconocido (IPv6 Unknown Protocol)

- Encabezado de extensión IPv6 (IPv6 Extension Header)