Privacidad para implementaciones de BYOD

Una de las mayores preocupaciones para los usuarios finales de BYOD es la privacidad del contenido personal en sus dispositivos administrados mediante Workspace ONE UEM. Su organización debe garantizar a los empleados que sus datos personales no están sujetos a la supervisión empresarial.

A través de Workspace ONE UEM, puede garantizar la privacidad de los datos personales mediante la creación de políticas de privacidad personalizadas que no recopilan datos personales en función del tipo de propiedad del dispositivo. Además, puede definir ajustes de privacidad granular para desactivar la recopilación de información personalmente identificable e impedir determinadas acciones remotas en los dispositivos propiedad de los empleados para garantizar su privacidad.

Debe informar a los usuarios finales sobre los datos que se recopilan y almacenan cuando se inscriben en Workspace ONE UEM.

Para obtener más información sobre cómo gestiona VMware la información recopilada mediante Workspace ONE UEM, por ejemplo, los análisis, consulte la Política de privacidad de VMware en https://www.vmware.com/help/privacy.html.

Importante: Los países y las jurisdicciones tienen diferentes regulaciones que rigen los datos que se pueden recopilar de los usuarios finales. Su organización debe estudiar exhaustivamente las leyes aplicables antes de configurar las políticas de privacidad y BYOD.

Cómo configurar los ajustes de privacidad

La privacidad de los usuarios finales es un tema de gran importancia tanto para usted como para los usuarios. Workspace ONE UEM brinda un control pormenorizado sobre la información que se recopila de los usuarios y la información que pueden ver los administradores. Configure los ajustes de privacidad que mejor satisfagan las necesidades de los usuarios y de su empresa.

- Además, permiten revisar y ajustar las políticas de seguridad según la propiedad del dispositivo, gracias a lo cual podrá adherirse a las leyes de privacidad de datos de otros países o a las restricciones legales establecidas.

- Asegúrese de que la supervisión de TI esté implementada, lo que evita la sobrecarga de servidores y sistemas.

Importante: cada jurisdicción tiene sus propias normas que regulan los tipos de datos que se pueden recopilar de los usuarios finales. Debe estudiar estas regulaciones cuidadosamente antes de configurar las políticas de privacidad.

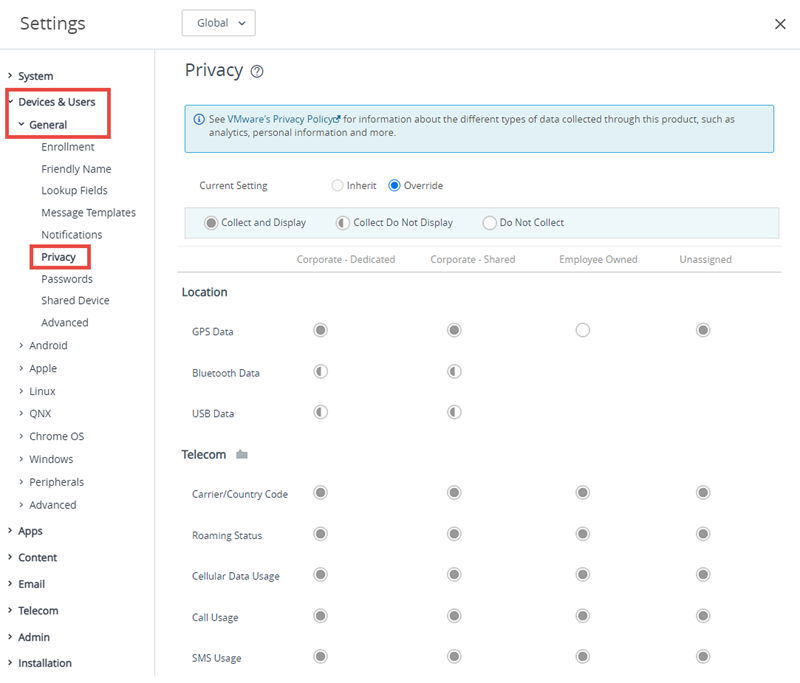

- Acceda a Dispositivos > Configuraciones de dispositivos > Dispositivos y usuarios > General > Privacidad.

-

Seleccione los ajustes correspondientes de la recopilación de datos de GPS, Telecom, Aplicaciones, Perfiles y Red.

- Recopilar y mostrar: los datos del usuario se recopilan y se muestran en UEM Console.

- Recopilar y mostrar: los datos del usuario se recopilan y se muestran en UEM Console. - Recopilar sin mostrar: los datos del usuario se recopilan para utilizarse en informes, pero no se muestran en UEM Console.

- Recopilar sin mostrar: los datos del usuario se recopilan para utilizarse en informes, pero no se muestran en UEM Console. - No recopilar: los datos del usuario no se recopilan y, por lo tanto, no se muestran.

- No recopilar: los datos del usuario no se recopilan y, por lo tanto, no se muestran.

-

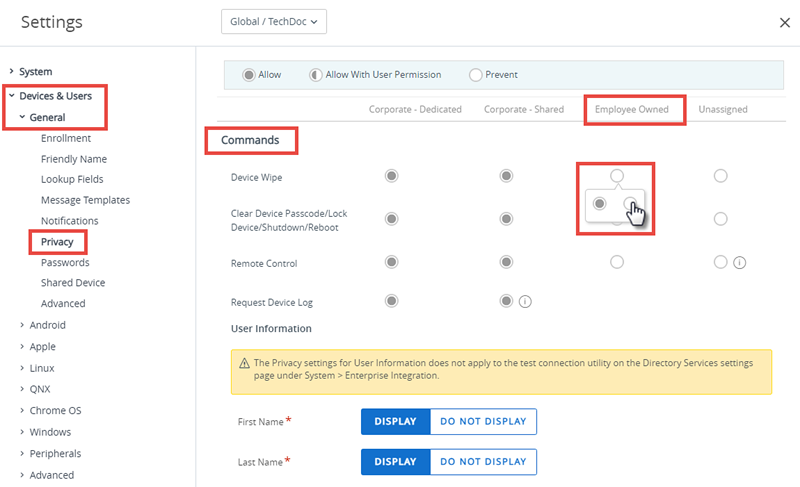

Seleccione los ajustes correspondientes para los Comandos que se pueden ejecutar en los dispositivos. Plantéese inhabilitar todos los comandos remotos en los dispositivos que son propiedad de los empleados, y en particular la eliminación total. Esta desactivación es una forma de evitar la eliminación accidental del contenido personal del usuario final. Al desactivar la función de eliminación para determinados tipos de propiedad de iOS, los usuarios no ven el permiso "Eliminar todos los ajustes y contenido" durante la inscripción.

Aviso: Si cambia los ajustes de privacidad de evitar (

) a permitir (

) a permitir ( o

o  ) en bloqueos remotos, apagados, reinicios o borrado del código de acceso, cualquier dispositivo Apple inscrito anteriormente deberá volver a inscribirse con la nueva configuración de privacidad antes de poder realizar esas acciones remotas en esos dispositivos Apple.

) en bloqueos remotos, apagados, reinicios o borrado del código de acceso, cualquier dispositivo Apple inscrito anteriormente deberá volver a inscribirse con la nueva configuración de privacidad antes de poder realizar esas acciones remotas en esos dispositivos Apple. - Permitir: el comando se ejecuta en los dispositivos sin el permiso del usuario.

- Permitir: el comando se ejecuta en los dispositivos sin el permiso del usuario. - Permitir con permiso del usuario: el comando se ejecuta en los dispositivos, pero solo con el permiso del usuario.

- Permitir con permiso del usuario: el comando se ejecuta en los dispositivos, pero solo con el permiso del usuario. - Impedir: el comando no se ejecuta en los dispositivos.

- Impedir: el comando no se ejecuta en los dispositivos.

-

Si va a permitir el control remoto, el administrador de archivos o el administrador de registros en dispositivos robustos de Android o Windows Rugged, considere utilizar la opción Permitir con permiso del usuario. Esta opción requiere que el usuario final consienta el acceso administrativo a su dispositivo a través de un mensaje antes de que se realice la acción. Si no desea permitir el uso de los comandos, menciónelo de forma explícita en los Términos de uso.

- Para la Información del usuario, seleccione si desea Mostrar o No mostrar en la consola la información sobre el Nombre, Apellido, Número de teléfono, Cuentas de correo electrónico y Nombre del usuario.

- Si una opción aparte de Nombre del usuario está configurada como No mostrar, los datos se mostrarán como "Privado" en cualquier parte de Console. Las opciones que configure como No mostrar no aparecerán en la búsqueda en la consola. Cuando un nombre del usuario se configura como No mostrar, dicho nombre aparece como "Privado" solo en las páginas Vista de lista de dispositivos y Detalles del dispositivo. Todas las demás páginas de la consola muestran el nombre de usuario del usuario inscrito.

- Puede cifrar la información de identificación personal: nombre, apellido, dirección de correo electrónico y número de teléfono. Vaya a Grupos y ajustes > Todos los ajustes > Sistema > Seguridad > Seguridad de datos desde el grupo organizativo de nivel global o de cliente para el que desee configurar el cifrado. Para cifrar los datos de los usuarios, habilite el cifrado, seleccione qué datos de usuario desea cifrar y seleccione Guardar. Si habilita el cifrado, se limitan algunas de las funciones de la consola, como la búsqueda, la ordenación y el filtrado.

- Configure si desea Habilitar o Desactivar el Modo "No molestar". Esta configuración permite a los dispositivos de los usuarios ignorar las ordenes de MDM durante un período determinado. Si la habilita, también puede seleccionar un período de gracia o un tiempo de activación en minutos, horas o días, tras el cual caducará el Modo de “no molestar”.

- Seleccione Habilitar o Desactivar el Aviso de privacidad resumido en el dispositivo.

- Si se configura como Habilitado, puede seleccionar Sí (mostrar un aviso de privacidad) o No (no mostrar un aviso de privacidad) para cada nivel de propiedad: Propiedad del empleado, Corporativo - Dedicado, Corporativo - Compartido y Desconocido.

- Haga clic en Guardar. El acceso los ajustes de privacidad está restringido, por lo que debe introducir el PIN de la consola de cuatro dígitos para continuar.

Implementación del aviso de privacidad

Los avisos de privacidad se entregan automáticamente según el grupo organizativo y el tipo de propiedad del dispositivo que está conectado. Puede mostrar un aviso de privacidad para cada tipo de propiedad: Propiedad del empleado, Corporativo - Dedicado, Corporativo - Compartido y Desconocido.

Cuando se asignen notificaciones de privacidad a un tipo de propiedad, todos los usuarios que tengan ese tipo de propiedad recibirán la notificación de privacidad inmediatamente como web clip. Si introdujo el valor de búsqueda de notificación de privacidad PrivacyNotificationUrl en la plantilla de mensaje, el mensaje incluye una dirección URL en donde podrán leer el aviso de privacidad que creó.

Los usuarios reciben el aviso de privacidad automáticamente si:

- Inscriben un dispositivo nuevo y el tipo de propiedad es uno de los que tienen el aviso de privacidad habilitado.

- Utilizan un dispositivo inscrito al que se le cambia el tipo de propiedad después de la inscripción a un tipo que tiene el web clip asignado.

Para saber cómo implementar un aviso de privacidad como parte de una activación de dispositivo, consulte Cómo registrar un solo dispositivo.

Cómo crear un aviso de privacidad para usuarios de BYOD

Informe a los usuarios sobre los datos que la empresa recopila desde los dispositivos inscritos con un una notificación de privacidad personalizada. Consulte a su departamento legal para determinar el mensaje de recopilación de datos que presenta a los usuarios finales.

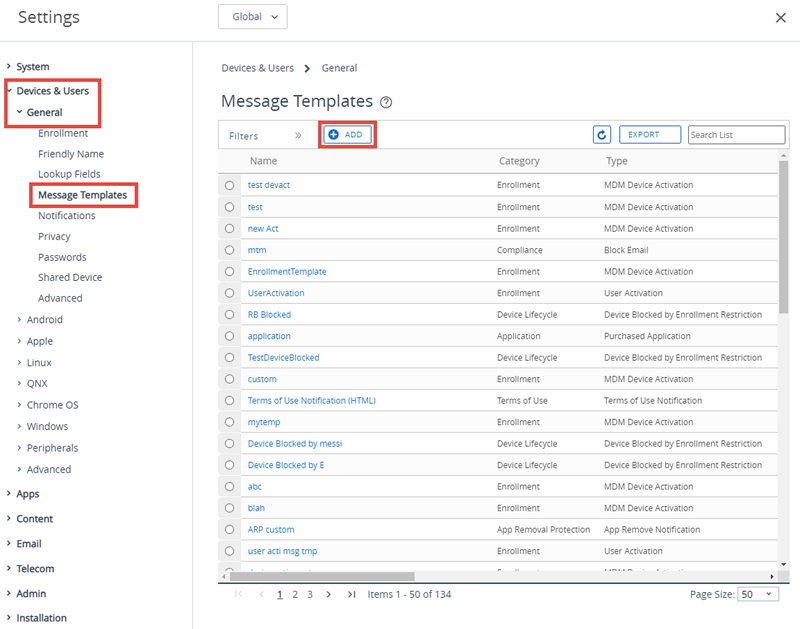

- Acceda a Grupos y ajustes > Todos los ajustes > Dispositivos y usuarios > General > Plantillas de mensajes.

- Seleccione Agregar para crear una plantilla nueva. Si ya ha creado una plantilla de notificación de privacidad, selecciónela de la lista de plantillas para utilizarla o editarla.

-

Complete los ajustes de la página Agregar/Editar la plantilla de mensaje.

Ajustes Descripción Nombre Introduzca el nombre de la plantilla de notificación. Descripción Introduzca una descripción de la plantilla. Categoría Seleccione Inscripción. Tipo Seleccione Activación de dispositivo de MDM. Seleccionar idioma Seleccione el idioma predeterminado de su plantilla. Utilice el botón Agregar para agregar idiomas predeterminados adicionales en una implementación multilingüe. Predeterminado Asigne esta plantilla como plantilla de mensaje predeterminada. Tipo de mensaje Seleccione uno o más de los tipos de mensaje: Correo electrónico, SMS o Push. -

Cree el contenido de la notificación. La selección que haga en el campo Tipo de mensaje determinará los mensajes que estarán visibles para configuración.

Elemento Descripción Correo electrónico Formato del contenido de correo electrónico Seleccione si la notificación de correo electrónico se enviará como Texto sin formato o HTML. Asunto Introduzca el asunto del mensaje de la notificación de correo electrónico. Cuerpo del mensaje Redacte el mensaje de correo electrónico que enviará a los usuarios. Las herramientas de edición y formato que aparecen en este cuadro de texto dependen del formato que seleccione en Formato del contenido de correo electrónico. Si habilitó la notificación visual de privacidad, incluya el valor de búsqueda PrivacyNotificationUrlen el cuerpo del mensaje.SMS Cuerpo del mensaje Redacte el mensaje SMS que enviará a los usuarios. Si habilitó la notificación visual de privacidad, incluya el valor de búsqueda PrivacyNotificationUrlen el cuerpo del mensaje.Push Cuerpo del mensaje Redacte el mensaje push que enviará a los usuarios. Si habilitó la notificación visual de privacidad, incluya el valor de búsqueda PrivacyNotificationUrlen el cuerpo del mensaje. -

Seleccione Guardar.

Prácticas recomendadas de privacidad

Puede ser difícil encontrar un equilibrio entre la necesidad de satisfacer los requisitos de su negocio y la de dar respuesta a las inquietudes de sus empleados en materia de privacidad. Existen una serie de prácticas muy sencillas que pueden administrar los ajustes de privacidad para conseguir el equilibrio perfecto.

Importante: Cada implementación es diferente. Personalice estos ajustes y políticas de forma que se ajusten a su organización de la mejora manera. Para ello, consulte sus propios equipos legales, de recursos humanos y administración.

Información del usuario para las prácticas recomendadas de privacidad

Por lo general, la información del usuario, como el nombre, apellido, número de teléfono y dirección de correo electrónico, se muestra tanto para los dispositivos personales de los empleados como para los corporativos.

Información de la aplicación para las prácticas recomendadas de privacidad

En general, se recomienda configurar la recopilación de la información de aplicaciones en dispositivos que sean propiedad de los empleados en No recopilar o Recopilar - sin mostrar. Este ajuste es muy importante, ya que las aplicaciones públicas instaladas en el dispositivo pueden considerarse información personal identificable si se ven. Para los dispositivos corporativos, Workspace ONE UEM registra todas las aplicaciones instaladas en el dispositivo.

Si está seleccionada la opción No recopilar, solo se excluirá de la recopilación la información personal de la aplicación. Workspace ONE UEM recopila todas las aplicaciones administradas, ya sean públicas, internas o compradas.

Comandos remotos para las prácticas recomendadas de privacidad

Considere inhabilitar todos los comandos remotos para aquellos dispositivos que sean propiedad de los empleados. Sin embargo, si permite acciones o comandos remotos, mencione explícitamente estas acciones y estos comandos remotos en los términos de uso.

Recopilación de coordenadas de GPS para las prácticas recomendadas de privacidad

La recopilación de coordenadas de GPS se relaciona fundamentalmente con varias cuestiones de privacidad. Aunque no se deberían recopilar los datos de GPS de los dispositivos de los empleados, las siguientes notas afectan a todos los dispositivos inscritos en Workspace ONE UEM.

- Solo Workspace ONE Intelligent Hub transmite datos de ubicación GPS de los dispositivos a la consola.

- Otras aplicaciones que usan Workspace ONE SDK, como VMware Browser, Content Boxer, etc. no envían datos de GPS a la consola.

- Por lo general, estos datos se utilizan para recuperar dispositivos perdidos o robados. También se utilizan cuando el conocimiento de la ubicación de un dispositivo es parte inherente de la función de la consola de Workspace ONE UEM, como la geolocalización.

- Cuando se envían datos de GPS, Workspace ONE UEM define un radio de 1 kilómetro en torno a esa ubicación. A continuación, envía la información de ubicación cada vez que el dispositivo se mueve fuera de la región.

Datos de Telecom para las prácticas recomendadas de privacidad

Solo es apropiado recopilar los datos de Telecom de los dispositivos de los empleados si forman parte de un estipendio para subsidiar los gastos de móvil. En ese caso, o si los dispositivos son corporativos, considere lo siguiente sobre los datos que puede recopilar:

- Código de operador/país: el código del operador y del país se registran, por lo que se pueden utilizar para fines de seguimiento de Telecom. Puede configurar planes de Telecom y asignar los dispositivos al plan apropiado según el operador y el país. Puede utilizar esta información para realizar un seguimiento de los dispositivos según el operador y el país de origen, o según el operador actual y el país actual.

- Estado de roaming: puede utilizar esta opción para determinar qué dispositivos están en estado de roaming. Se pueden configurar políticas de conformidad para desactivar el uso de datos de voz o datos mientras el dispositivo esté en roaming o para aplicar otras acciones de conformidad. Además, si el dispositivo está asignado a un plan de Telecom, Workspace ONE UEM puede realizar un seguimiento del uso de datos mientras está en roaming. La supervisión del estado de roaming puede ser útil para evitar cargos excesivos del operador debido al roaming.

- Uso de datos celulares: el uso de datos se refiere al uso de datos con respecto al número total de bytes enviados y recibidos. Puede recopilar estos datos en cada dispositivo móvil. Si el dispositivo está asignado a un plan de Telecom, podrá supervisar el uso de datos basado en un porcentaje de los datos totales permitidos en un ciclo de facturación. Esta función también permite crear políticas de conformidad basadas en el porcentaje de datos usado y es útil a la hora de evitar cargos grandes por exceder el límite del plan.

- Uso de llamadas: los minutos de voz que pueden recopilarse por cada dispositivo móvil. Al igual que los datos, si el dispositivo está asignado a un plan de Telecom, podrá supervisar el uso en función de un porcentaje de los minutos permitidos en un ciclo de facturación. Este método le permite crear políticas de conformidad basadas en el porcentaje de minutos utilizado y puede resultar útil a la hora de evitar cargos grandes por exceder el límite del plan.

- Uso de SMS: los datos de SMS que pueden recopilarse por cada dispositivo móvil. Al igual que los datos, si el dispositivo está asignado a un plan de Telecom, podrá supervisar el uso de SMS en función de un porcentaje de los mensajes permitidos en un ciclo de facturación. Este método de configuración permite crear políticas de conformidad en función del porcentaje de mensajes utilizados. Supervisar el uso de SMS es útil para evitar cargos importantes por sobrepasar los minutos permitidos.

Recopilación de datos de usuarios finales de BYOD

La infraestructura de Workspace ONE UEM recopila y almacena muchos tipos de datos generados por el usuario. La siguiente matriz relaciona cada tipo de datos con las plataformas y los sistemas operativos desde los que se pueden recopilar datos.

Utilice esta matriz para determinar qué recopilación de datos es necesaria para la implementación. Workspace ONE UEM también define datos opcionales que puede recopilar, como MAC de Bluetooth. Puede configurar estas opciones y asignar ajustes de privacidad por tipo de propiedad: corporativa dedicada, corporativa compartida y propiedad de los empleados.

Para obtener más información sobre cómo gestiona VMware la información recopilada mediante Workspace ONE UEM, por ejemplo, los análisis, consulte la Política de privacidad de VMware en https://www.vmware.com/help/privacy.html.

✓: se puede recopilar.

X: no se puede recopilar.

✓*: se puede recopilar en implementaciones de Workspace ONE Intelligent Hub.

✓**: se puede recopilar en implementaciones de Workspace ONE Intelligent Hub o iOS 9.3 o versiones posteriores en el modo supervisado.

| Android | Apple iOS | macOS | Windows Robusto | Escritorio de Windows | |

|---|---|---|---|---|---|

| Seguimiento de aplicaciones | |||||

| Ver aplicaciones internas instaladas | ✓ | ✓ | ✓ | X | ✓ |

| Ver versiones de la aplicación | ✓ | ✓ | ✓ | X | ✓ |

| Ver el estado de la aplicación | ✓ | X | ✓ | X | ✓ |

| Certificados | |||||

| Ver la lista de certificados instalados | ✓ | ✓ | ✓ | X | ✓* |

| Seguimiento de recursos | |||||

| Nombre del dispositivo | ✓ | ✓ | ✓ | ✓ | ✓ |

| Nº de identificación del dispositivo (UDID) | ✓ | ✓ | ✓ | ✓ | ✓ |

| Número telefónico | ✓ | ✓ | X | ✓ | ✓ |

| Número de IMEI/MEID | ✓ | ✓ | X | ✓ | ✓ |

| Número de serie del dispositivo | ✓ | ✓ | ✓ | ✓ | ✓ |

| Número de IMSI | ✓ | X | X | ✓ | ✓ |

| Modelo del dispositivo | ✓ | ✓ | ✓ | ✓ | X |

| Nombre del modelo de dispositivo (descriptivo) | X | ✓ | ✓ | ✓ | X |

| Fabricante | ✓ | ✓ | ✓ | ✓ | ✓ |

| Versión de SO | ✓ | ✓ | ✓ | ✓ | ✓ |

| Compilación del SO | ✓ | X | ✓ | ✓ | ✓ |

| Versión de firmware/kernel | X | X | ✓ | X | X |

| Seguimiento de errores del dispositivo | X | X | ✓ | ✓ | ✓ |

| Estado del dispositivo | |||||

| Batería disponible | ✓ | ✓ | ✓ | ✓ | ✓ |

| Capacidad de la batería | ✓ | ✓ | ✓ | ✓ | X |

| Memoria disponible | ✓ | ✓ | ✓ | ✓ | X |

| Capacidad de memoria | ✓ | ✓ | ✓ | ✓ | X |

| Ubicación | |||||

| Seguimiento de GPS | ✓ | ✓** | ✓ | ✓ | ✓ |

| Datos de Bluetooth | ✓ | ✓** | ✓ | ✓ | ✓ |

| Datos de USB | X | ✓** | ✓ | ✓ | ✓ |

| Red | |||||

| Dirección IP del Wi-FI | ✓ | ✓ | ✓ | ✓ | ✓ |

| MAC de Wi-Fi | ✓ | ✓ | ✓ | ✓ | ✓ |

| Intensidad de la señal Wi-Fi | X | X | ✓ | ✓ | ✓ |

| Versión de la configuración del operador | ✓ | ✓ | X | X | X |

| Intensidad de la señal celular | ✓ | X | X | X | X |

| Tecnología celular (ninguna, GSM, CDMA) | ✓ | ✓ | X | X | X |

| MCC actual | ✓ | ✓ | X | X | X |

| MNC actual | ✓ | ✓ | X | X | X |

| Número de tarjeta SIM | ✓ | ✓ | X | X | ✓ |

| Red del operador de la SIM | ✓ | ✓ | X | X | X |

| MNC del suscriptor | ✓ | ✓ | X | X | X |

| MAC de Bluetooth | ✓ | ✓ | ✓ | X | X |

| Mostrar direcciones IP | ✓ | ✓ | ✓ | X | X |

| Mostrar adaptadores de LAN | X | X | ✓ | X | X |

| Mostrar dirección de MAC | ✓ | ✓ | ✓ | X | X |

| En roaming | |||||

| Detectar estado de roaming | ✓ | ✓ | X | X | X |

| Desactivar notificaciones push mientras el dispositivo está en roaming | X | ✓ | X | X | X |

| Roaming de voz habilitado (permitido) | X | ✓ | X | X | X |

| Uso de datos | |||||

| Seguimiento del uso de datos mediante la red celular | ✓ | ✓ | X | X | X |

| Seguimiento del uso de datos mediante la red Wi-Fi | X | X | X | X | X |

| Llamadas | |||||

| Seguimiento del historial de llamadas | ✓ | X | X | X | X |

| Mensajes | |||||

| Seguimiento del historial de SMS | ✓ | X | X | X | X |

| Estado celular | |||||

| Red del operador actual | ✓ | ✓ | X | X | X |

| Estado de red actual | ✓ | ✓ | X | X | X |

| Vista remota | |||||

| Dispositivo de control remoto | ✓ | X | ✓ | ✓ | ✓ |

| Captura de pantalla (guardar, correo electrónico, imprimir, etc.). | ✓ | X | ✓ | ✓ | ✓ |

| Compartir pantalla (vista remota dentro de aplicaciones) | ✓ | ✓ | X | ✓ | ✓ |

| Administrador de archivos | |||||

| Acceder al administrador de archivos del dispositivo | ✓ | X | ✓ | ✓ | ✓ |

| Acceder al administrador de registro del dispositivo | X | X | X | ✓ | ✓ |

| Copiar archivos | ✓ | X | ✓ | ✓ | ✓ |

| Cree carpetas | ✓ | X | ✓ | ✓ | ✓ |

| Descargar archivos del dispositivo | ✓ | X | ✓ | ✓ | ✓ |

| Mover archivos | ✓ | X | ✓ | ✓ | ✓ |

| Cambiar nombre de carpetas y archivos | ✓ | X | ✓ | ✓ | ✓ |

| Cargar archivos en el dispositivo | ✓ | X | ✓ | ✓ | ✓ |

Términos de uso para usuarios finales de BYOD

Por razones de responsabilidad, debe informar a los empleados sobre los datos que se recopilan y las acciones que se permiten en los dispositivos inscritos en Workspace ONE UEM. Para ayudar a comunicar su estrategia, cree acuerdos de términos de uso en Workspace ONE UEM.

Se solicita a los usuarios que lean y acepten los términos de uso que configure para poder habilitar MDM en sus dispositivos personales. Al asignar acuerdos de términos de uso en función del tipo de propiedad, puede crear y distribuir diferentes acuerdos para usuarios corporativos y de BYOD.

Una vez que su organización haya escrito su acuerdo de términos de uso, considere la posibilidad de proporcionarlo a los usuarios finales en un documento técnico de una o dos páginas que omita el lenguaje jurídico innecesario. Este documento técnico no es el acuerdo de términos de uso oficial que los usuarios finales han aceptado, pero sirve para comunicar sus políticas corporativas. Lo ideal es que los usuarios finales no vean los términos de uso de los dispositivos de los empleados la primera vez que inscriben su dispositivo. Debe estar al tanto de la información de usuarios finales que recopila y cómo les afectan las políticas de BYOD.

Restricciones para dispositivos BYOD

Workspace ONE UEM le permite implementar diferentes políticas de seguridad y restricciones en los dispositivos corporativos dedicados y los que pertenecen a los empleados.

Mediante los perfiles de restricción, puede establecer restricciones estrictas para los dispositivos corporativos dedicados y restricciones flexibles para los dispositivos de los empleados. Por ejemplo, las restricciones de aplicaciones como YouTube o tiendas de aplicaciones nativas no se suelen implementar en los dispositivos de los empleados. En su lugar, puede crear restricciones y perfiles de seguridad que aumenten el nivel de seguridad del dispositivo sin tener un impacto negativo sobre las funcionalidades.

Restricciones independientes del dispositivo

Workspace ONE UEM pone a disposición las siguientes restricciones para cada dispositivo y plataforma:

- Copias de seguridad cifradas: protege todas las copias de seguridad con el cifrado de datos para dispositivos BYOD con acceso al contenido corporativo.

- Forzar advertencia de fraude en navegadores compatibles: requiere que los usuarios confirmen todas las advertencias emitidas por el navegador cuando detecte un sitio sospechoso.

- Desactivar movimiento de correos electrónicos: prohíbe la exposición de datos corporativos confidenciales mediante la desactivación de la capacidad de enviar un correo electrónico corporativo a una cuenta personal o abrirlo en aplicaciones de terceros.

Restricciones específicas de la plataforma

Cada plataforma tiene su propio conjunto de restricciones aplicables. Evalúe estas restricciones de forma individual para determinar su valor en su implementación. Algunas, como las restricciones de iOS limitadas a dispositivos supervisados, no se aplican debido a que los dispositivos propiedad de los empleados no pueden inscribirse con Apple Configurator.

- Puede crear restricciones y perfiles de seguridad; para ello, acceda a Recursos > Perfiles y líneas base > Perfiles, seleccione Agregar y, a continuación, seleccione la plataforma correspondiente.

- Si crea perfiles específicamente para dispositivos de los empleados, asígnelos solo a grupos inteligentes en función del tipo de propiedad: Propiedad de los empleados. Para obtener más información, consulte Grupos inteligentes.

Para obtener más información sobre cómo crear restricciones y perfiles de seguridad, consulte Agregar una política de conformidad.

Eliminación empresarial para dispositivos de BYOD

Un aspecto esencial de la implementación de BYOD es la eliminación de contenido corporativo cuando se va un empleado, o cuando se extravía o sustrae un dispositivo. Workspace ONE UEM permite realizar una eliminación empresarial en los dispositivos para eliminar todo el contenido corporativo y los accesos, pero no cambia los archivos personales y los ajustes.

Mientras que una eliminación del dispositivo restaura el dispositivo a su estado original de fábrica, Workspace ONE UEM le permite decidir qué punto alcanza una eliminación empresarial cuando se aplica a las aplicaciones públicas y compradas de VPP que se encuentran en un área no definida entre los dispositivos corporativos y los que son propiedad de los empleados. Una eliminación empresarial también anula la inscripción del dispositivo de Workspace ONE UEM y le quita todo el contenido habilitado a través de MDM. Este contenido incluye las cuentas de correo electrónico, la configuración de VPN, los perfiles Wi-Fi, el contenido seguro y las aplicaciones empresariales.

Si utiliza los códigos de canje del Plan de compras por volumen de Apple para dispositivos que ejecutan iOS 6 y versiones anteriores, no puede reclamar las licencias canjeadas de esa aplicación. Cuando se instala, la aplicación está asociada a la cuenta de App Store del usuario. Esta asociación no se puede deshacer. Sin embargo, puede canjear códigos de licencia utilizados para iOS 7 y versiones posteriores.

-

Eliminación total de los dispositivos: permite enviar un comando MDM para el borrado completo de todos los datos y el sistema operativo del dispositivo. Esta acción no se puede deshacer.

- Consideraciones sobre la eliminación de dispositivos iOS

- Para dispositivos iOS 11 e inferiores, el comando de eliminación del dispositivo también elimina los datos de Apple SIM asociados a los dispositivos.

- En el caso de los dispositivos con una versión superior a iOS 11, es posible conservar el plan de datos de la SIM de Apple (si es que los dispositivos tienen uno). Seleccione la casilla de verificación Conservar el plan de datos en la página Eliminación total de los dispositivos antes de enviar el comando de eliminación total del dispositivo.

- Para dispositivos con una versión superior a iOS 11.3, dispone de una opción adicional para omitir la pantalla Configuración de proximidad al enviar el comando de eliminación total del dispositivo. Si esta opción está habilitada, se omitirá la pantalla Configuración de proximidad en el asistente de configuración, por lo que el usuario del dispositivo no podrá ver la opción Configuración de proximidad.

- Para los dispositivos de escritorio de Windows, puede seleccionar el tipo de eliminación total de dispositivos.

- Eliminar: esta opción elimina todo el contenido del dispositivo.

- Eliminar los datos protegidos: esta opción es similar a una eliminación total normal del dispositivo, la diferencia es que el dispositivo y el usuario no la pueden eludir. El comando Eliminar los datos protegidos sigue intentando restablecer el dispositivo hasta que se realice correctamente. En algunas configuraciones de dispositivos, es posible que este comando no permita que el dispositivo se inicie.

- Eliminar y mantener los datos de aprovisionamiento: esta opción elimina totalmente el dispositivo, pero especifica que se debe realizar una copia de seguridad de los datos de aprovisionamiento en una ubicación persistente. Una vez que se ejecuta la eliminación total, los datos de aprovisionamiento se restauran y se aplican al dispositivo. Se guarda la carpeta de aprovisionamiento. Para buscar la carpeta, navegue por el dispositivo hasta %ProgramData%\Microsoft\Provisioning.

- Consideraciones sobre la eliminación de dispositivos iOS

-

Eliminación empresarial: la eliminación empresarial de un dispositivo anula la inscripción y elimina todos los recursos empresariales, incluidas las aplicaciones y perfiles. Esta acción no se puede deshacer y tendrá que inscribirse de nuevo antes de que Workspace ONE UEM pueda administrar de nuevo este dispositivo. Esta acción del dispositivo incluye opciones para evitar la reinscripción en el futuro y un cuadro de texto Descripción para que agregue información acerca de la acción.

- La eliminación empresarial no es compatible con los dispositivos unidos a un dominio en la nube.

Cómo realizar una eliminación empresarial para un dispositivo BYOD

La eliminación empresarial anula la inscripción del dispositivo de Workspace ONE UEM y le quita todo el contenido empresarial, incluidas las cuentas de correo electrónico, la configuración de VPN, los perfiles y las aplicaciones.

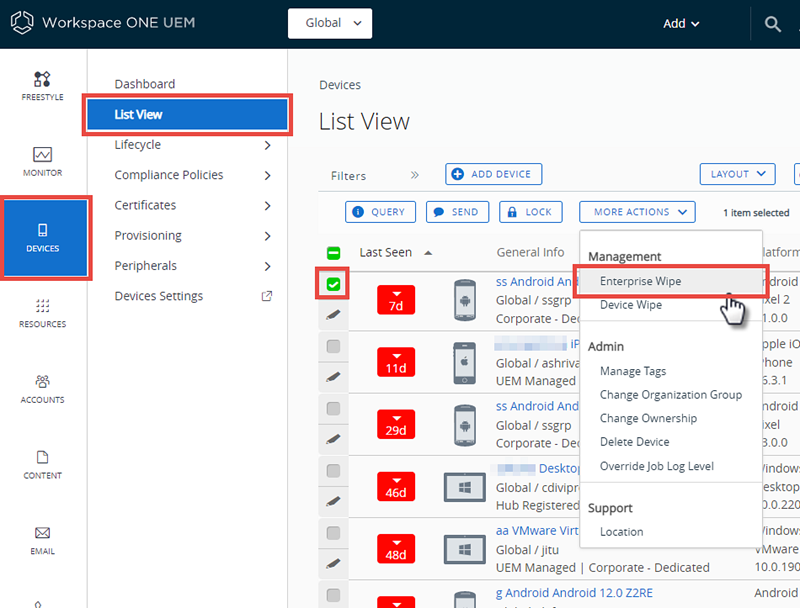

- En Workspace ONE UEM Console, seleccione el grupo organizativo correspondiente.

- Acceda a Dispositivos > Vista de lista y seleccione un dispositivo o varios de la lista.

- La vista Detalles del dispositivo muestra una lista de acciones que puede realizar en el menú desplegable Más acciones en la parte superior derecha. Seleccione Eliminación empresarial.

- En el cuadro de diálogo de confirmación, seleccione Prevenir nueva inscripción para evitar que este dispositivo vuelva a inscribirse.

- Introduzca el PIN de seguridad si procede y, a continuación, seleccione Eliminación empresarial para finalizar.

Desactivar la eliminación de total para dispositivos BYOD

Por motivos de seguridad y privacidad, puede desactivar la capacidad de realizar una eliminación total en un dispositivo BYOD.

Si desactiva la opción de eliminación total para ciertos tipos de propiedad en iOS, los usuarios inscritos según dicho tipo de propiedad no verán el permiso "Eliminar todos los ajustes y contenido" durante el proceso de instalación del perfil.

- Acceda a Dispositivos > Configuraciones de dispositivos > Dispositivos y usuarios > General > Privacidad.

- Desplácese hasta la sección Comandos y vaya a la columna Propiedad del empleado.

- Establezca la opción Eliminación total en Evitar y seleccione Guardar.