El arranque seguro forma parte del estándar de firmware UEFI. Al utilizar el arranque seguro, una máquina se niega a cargar cualquier controlador UEFI o aplicación, salvo que el cargador de arranque del sistema operativo esté firmado con datos de cifrado. En vSphere 6.5 y versiones posteriores, ESXi admite el arranque seguro si está habilitado en el hardware.

Cómo ESXi utiliza el arranque seguro UEFI

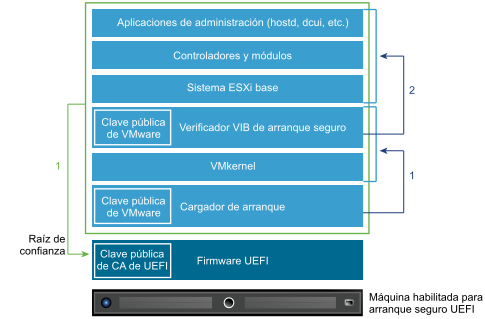

ESXi 6.5 y las versiones posteriores admiten el arranque seguro UEFI en cada nivel de la pila de arranque.

Al utilizar el arranque seguro, la secuencia de arranque es la que se describe a continuación.

- En vSphere 6.5 y versiones posteriores, el cargador de arranque de ESXi contiene una clave pública de VMware. El cargador de arranque utiliza la clave para verificar la firma del kernel y un subconjunto pequeño del sistema que incluye un verificador VIB de arranque seguro.

- El verificador VIB verifica cada paquete VIB que se instala en el sistema.

En este punto, todo el sistema arranca con la raíz de confianza en los certificados que son parte del firmware UEFI.

Solución de problemas del arranque seguro UEFI

Si no se logra un arranque seguro en ningún nivel de la secuencia de arranque, se produce un error.

- Si intenta arrancar con un cargador de arranque no firmado o alterado, se produce un error durante la secuencia de arranque. El mensaje exacto depende del proveedor de hardware. Se puede parecer al siguiente error o ser diferente.

UEFI0073: Unable to boot PXE Device...because of the Secure Boot policy

- Si se alteró el kernel, se produce un error como el siguiente.

Fatal error: 39 (Secure Boot Failed)

- Si se alteró un paquete (VIB o controlador), se muestra una pantalla violeta con el siguiente mensaje.

UEFI Secure Boot failed: Failed to verify signatures of the following vibs (XX)

Para resolver problemas con el arranque seguro, siga estos pasos.

- Reinicie el host con el arranque seguro desactivado.

- Ejecute el script de verificación de arranque seguro (consulte Ejecutar el script de validación de arranque seguro después de la actualización de ESXi).

- Examine la información en el archivo /var/log/esxupdate.log.

Ejecutar el script de validación de arranque seguro después de la actualización de ESXi

Después de actualizar un host ESXi desde una versión que no admite el arranque seguro UEFI, debe comprobar si puede activar el arranque seguro.

- Si realiza la actualización mediante comandos ESXCLI, la versión anterior de ESXi instalará los nuevos VIB, por lo que no se guardarán las firmas y no será posible realizar el arranque seguro.

- Si realiza la actualización mediante el archivo ISO, se guardarán las firmas de los nuevos VIB. Esto también es así para las actualizaciones de vSphere Lifecycle Manager que utilicen el archivo ISO.

- Si los VIB anteriores permanecen en el sistema, las firmas de dichos VIB no estarán disponibles y no será posible realizar el arranque seguro.

- Si el sistema utiliza un controlador de terceros y la actualización de VMware no incluye una nueva versión del VIB de controlador, el VIB anterior permanecerá en el sistema tras la actualización.

- En casos excepcionales, VMware puede descartar el desarrollo en curso de un VIB específico sin proporcionar un nuevo VIB que lo reemplace o lo deje obsoleto, de manera que el VIB anterior permanece en el sistema tras la actualización.

Requisitos previos

- Verifique que el hardware admita el arranque seguro UEFI.

- Verifique que todos los VIB estén firmados con un nivel de aceptación PartnerSupported, como mínimo. Si incluye VIB en el nivel CommunitySupported, no podrá usar el arranque seguro.