Es posible configurar Supervisor con cualquier proveedor de identidad (Identity Provider, IDP) compatible con OIDC, como Okta. Para completar la integración, configure el IDP con la URL de devolución de llamada para Supervisor.

Proveedores de OIDC externos compatibles

| IDP externo | Configuración |

|---|---|

| Ejemplo de configuración de OIDC mediante Okta Consulte también Configurar Okta como proveedor de OIDC para Pinniped. |

|

| Configurar Workspace ONE Access como proveedor de OIDC para Pinniped |

|

| Google OAuth |

Configurar el IDP con la URL de devolución de llamada para el Supervisor

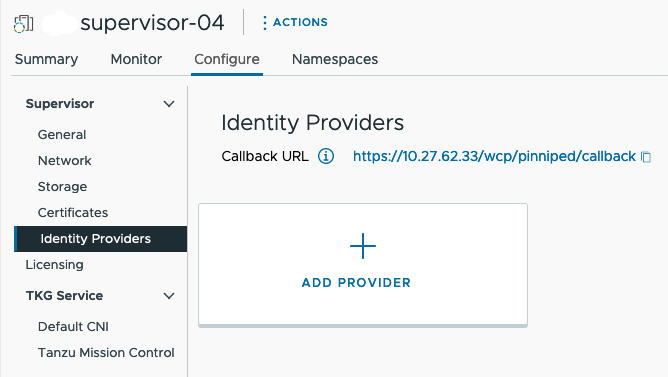

Al configurar el proveedor de identidad externo para usarlo con TKG en Supervisor, proporcione al proveedor de identidad externo la URL de devolución de llamada que se proporciona en vCenter Server en la pantalla .

Ejemplo de configuración de OIDC mediante Okta

- Copie la URL de devolución de llamada del proveedor de identidad para el que necesita crear una conexión de OIDC entre Okta y vCenter Server.

Con vSphere Client, obtenga la URL de devolución de llamada del proveedor de identidad en . Copie esta URL en una ubicación temporal.

Figura 1. URL de devolución de llamada de IDP

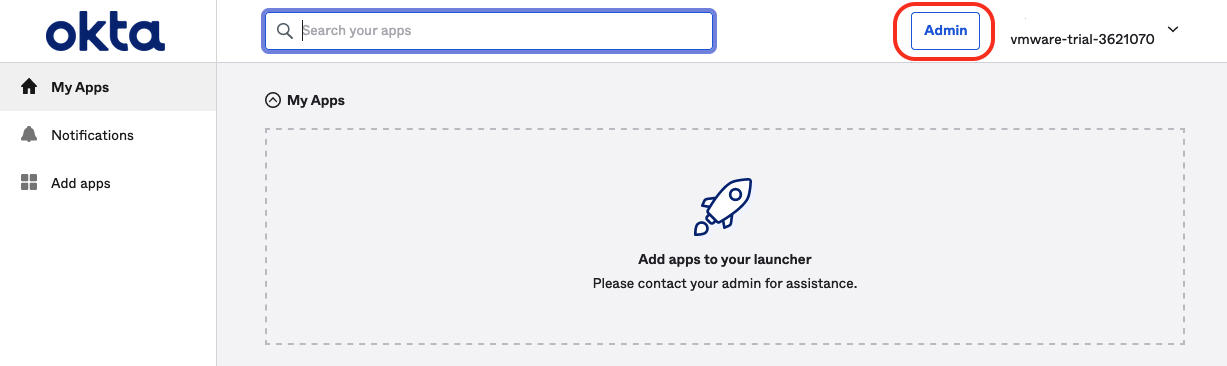

- Inicie sesión en la cuenta de Okta de su organización o cree una cuenta de prueba en https://www.okta.com/. Haga clic en el botón Admin para abrir la consola administrativa de Okta.

Figura 2. Consola administrativa de Okta

- En la página de introducción de la consola administrativa, desplácese hasta .

Figura 3. Introducción a Okta

- Seleccione la opción para crear una integración de aplicaciones.

Figura 4. Crear integración de aplicaciones de Okta

- Cree la nueva integración de aplicaciones.

- Establezca el método de inicio de sesión en OIDC - OpenID Connect.

- Establezca el tipo de aplicación en una aplicación web.

Figura 5. Método de inicio de sesión de Okta y tipo de aplicación

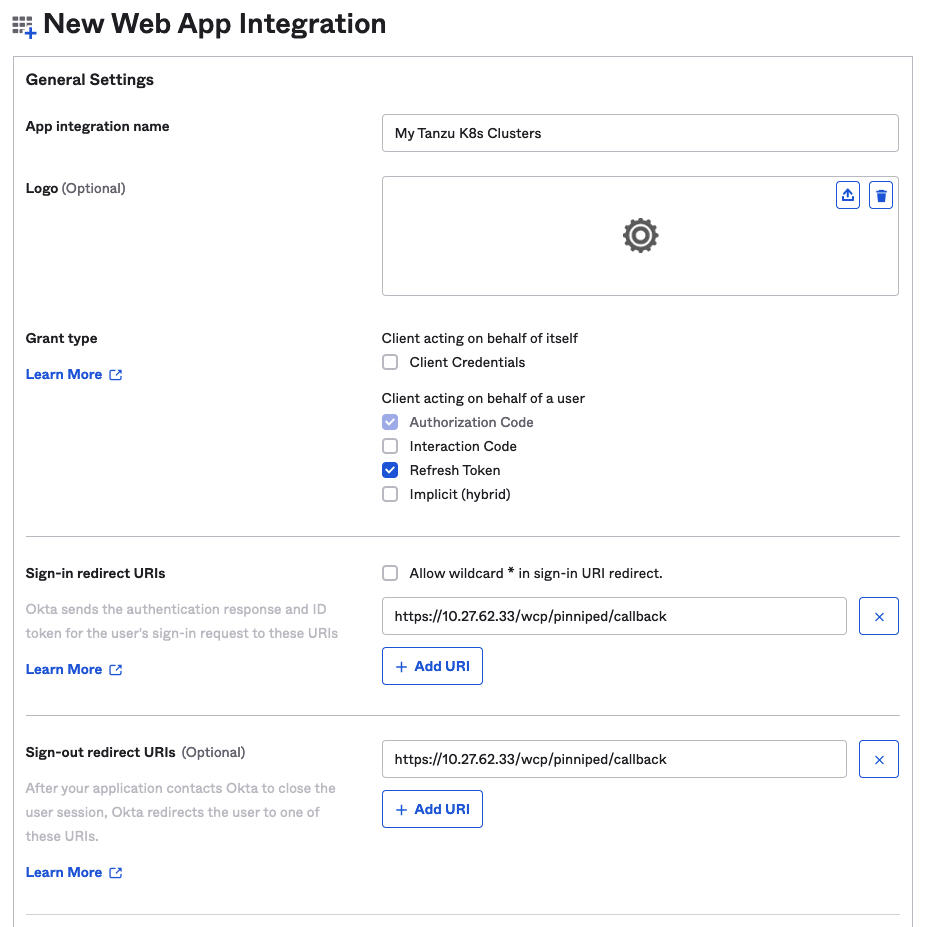

- Configure los detalles de integración de la aplicación web de Okta.

- Proporcione un nombre para la integración de aplicaciones, que sea una cadena definida por el usuario.

- Especifique el tipo de concesión: se debe seleccionar Authorization Code (Código de autorización) y Refresh Token (Token de referencia).

- URI de redirección de inicio de sesión: introduzca la URL de devolución de llamada del proveedor de identidad que copió de Supervisor (vea el paso 1), como https://10.27.62.33/wcp/pinnipend/callback.

- URI de redirección de cierre de sesión: introduzca la URL de devolución de llamada del proveedor de identidad que copió de Supervisor (vea el paso 1), como https://10.27.62.33/wcp/pinnipend/callback.

Figura 6. Detalles de integración de aplicaciones web de Okta

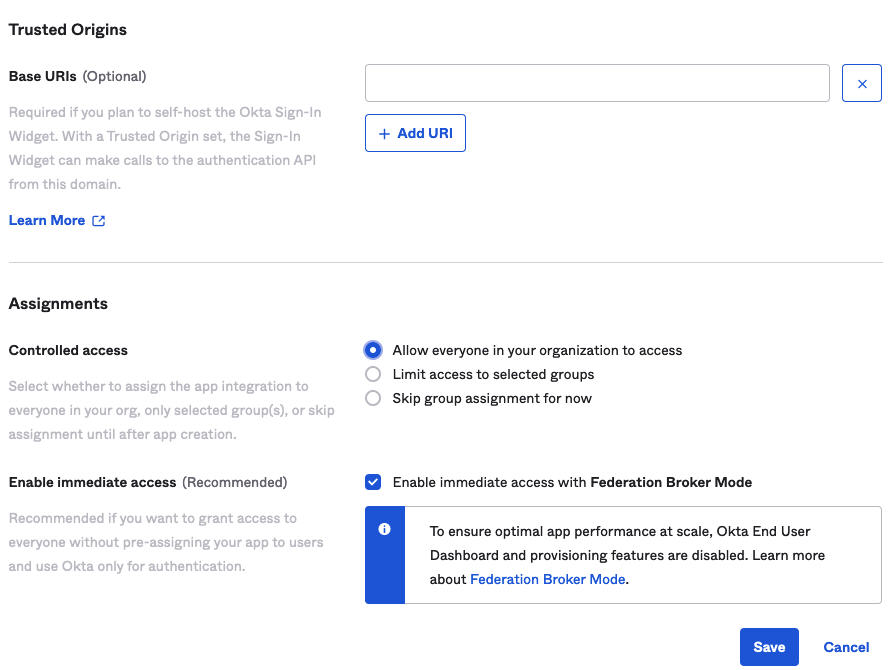

- Configure el control de acceso de los usuarios.

En la sección , tiene la opción de controlar si lo desea cuáles de los usuarios de Okta que existen en su organización pueden acceder a los clústeres de Tanzu Kubernetes Grid. En el ejemplo, permita que todos los definidos en la organización tengan acceso.

Figura 7. Control de acceso de Okta

- Haga clic en Save (Guardar) y copie el identificador de cliente y el secreto de cliente que se devuelven.

Para guardar la configuración de Okta, la consola administrativa le proporciona un ID de cliente y un secreto de cliente. Copie ambos datos porque los va a necesitar para configurar Supervisor con un proveedor de identidad externo.

Figura 8. Identificador de cliente y secreto de OIDC

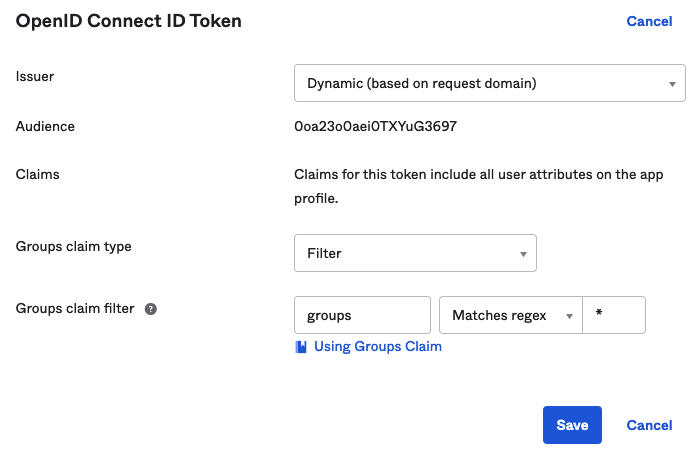

- Configure el token de ID de OpenID Connect.

Haga clic en la pestaña Sign On. En la sección OpenID Connect ID Token (Token de ID de OpenID Connect), haga clic en el vínculo Edit (Editar), rellene el filtro Groups claim type (Tipo de notificación de grupos) y guarde la configuración.

Por ejemplo, si desea que el nombre de notificación "groups" coincida en todos los grupos, seleccione .

Figura 9. Token de ID de OpenID Connect

- Copie la URL del emisor.

Para configurar el Supervisor, necesita la URL del emisor, además del ID de cliente y el secreto de cliente.

Copie la URL del emisor desde la consola administrativa de Okta.Figura 10. URL del emisor de Okta