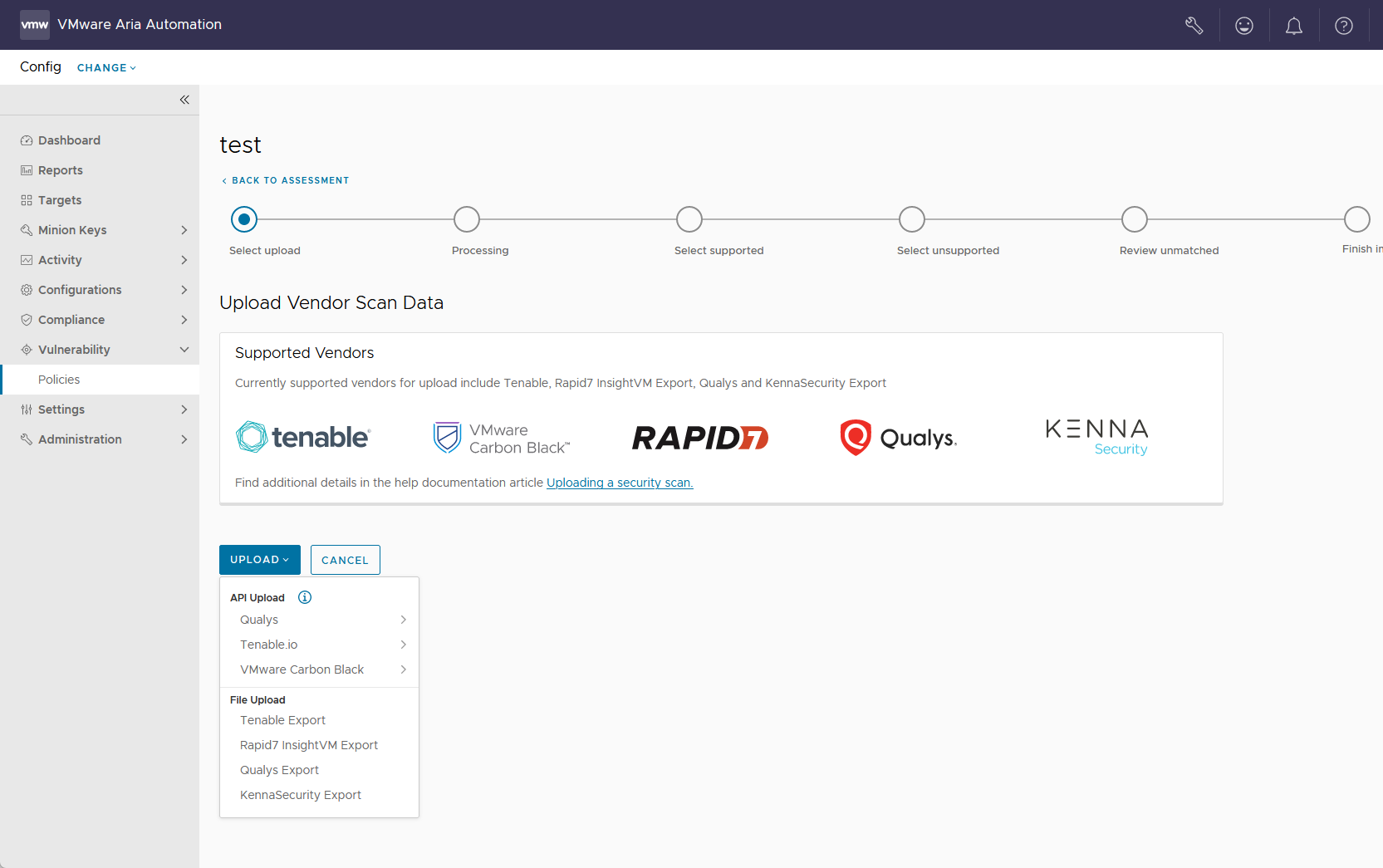

Plutôt que d'exécuter une évaluation sur une stratégie de vulnérabilité, Automation for Secure Hosts Vulnerability prend en charge l'importation d'analyses de sécurité générées par divers fournisseurs tiers.

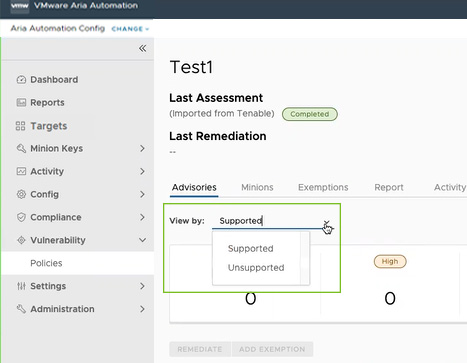

Au lieu d'exécuter une évaluation sur une stratégie de vulnérabilité, vous pouvez importer une analyse de sécurité tierce directement dans Automation Config et corriger les avis de sécurité qu'elle a identifiés à l'aide de Automation for Secure Hosts Vulnerability. Pour plus d'informations sur l'exécution d'une évaluation standard, reportez-vous à la section Comment exécuter une évaluation de vulnérabilité.

- Tenable

- Rapid7

- Qualys

- Kenna Security

- Carbon Black

Configuration d’un connecteur tiers

Avant de pouvoir importer une analyse de sécurité tierce, vous devez configurer un connecteur. Le connecteur doit d'abord être configuré à l'aide des clés d'API de l'outil tiers.

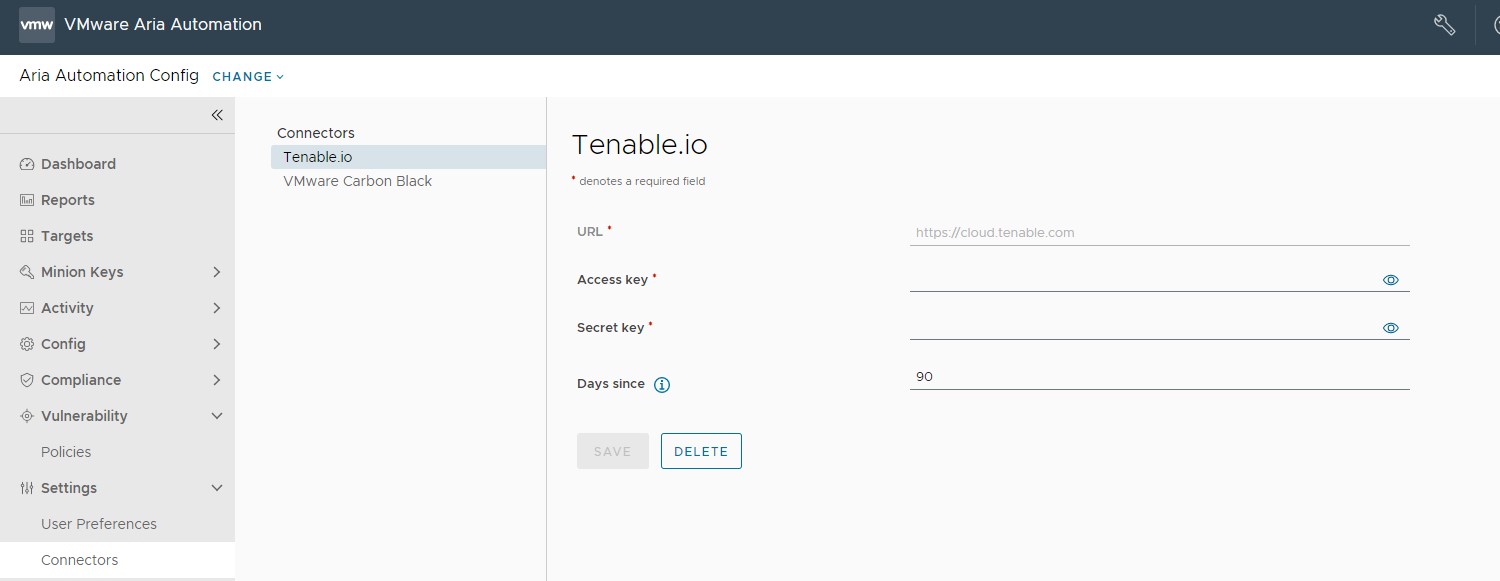

Pour configurer un connecteur Tenable.io

| Champ de connecteur | Description |

|---|---|

| Clé secrète et clé d'accès | Paire de clés requise pour l'authentification dans l'API du connecteur. Pour plus d'informations sur la génération de vos clés, consultez la documentation de Tenable.io. |

| URL | URL de base pour les demandes d'API. L'URL par défaut est https://cloud.tenable.com. |

| Jours depuis | Interrogez l'historique d'analyses Tenable.io en remontant de ce nombre de jours. Laissez ce champ vide pour que l'interrogation porte sur une période illimitée. Lorsque vous utilisez un connecteur pour importer les résultats d'analyse, Automation for Secure Hosts Vulnerability utilise les résultats les plus récents par nœud disponibles au cours de cette période.

Note : Pour vous assurer que votre stratégie contient les dernières données d'analyse, n'oubliez pas de réexécuter votre importation après chaque analyse.

Automation for Secure Hosts Vulnerability n'interroge pas Tenable.io pour connaître les données d'analyse les plus récentes.

|

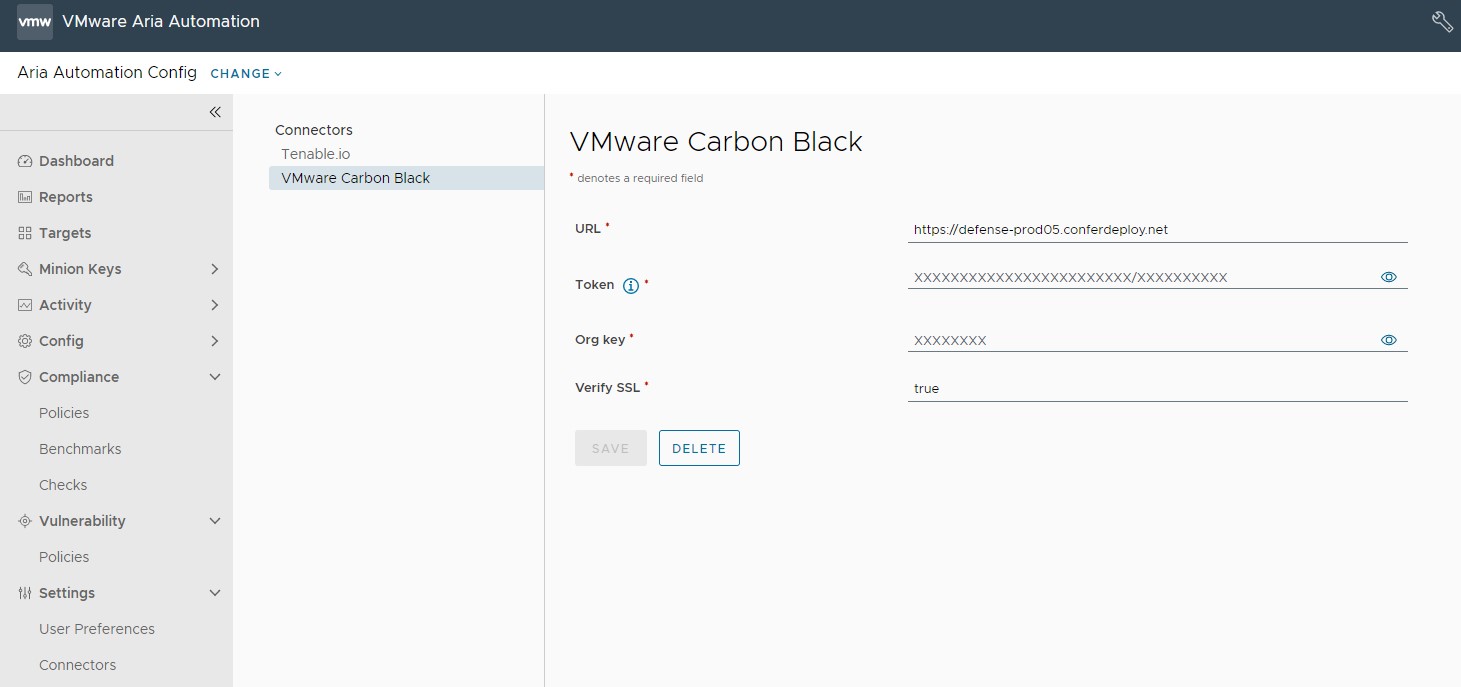

Pour configurer un connecteur Carbon Black (Windows uniquement)

Avant de pouvoir configurer un connecteur Carbon Black, vous devez d'abord configurer un environnement de kit de capteur Carbon Black pour minion Windows.

- Lancez un environnement Automation Config et déployez un serveur Windows.

- Installez le minion Salt sur le serveur Windows. Pour plus d'informations, reportez-vous à la section Installation du minion Salt.

- Acceptez les clés de master dans Automation Config et les clés de minion à partir d'Automation Config ou du master Salt.

- Installez le kit de capteur Carbon Black sur le minion Windows. Pour plus d'informations, reportez-vous à la section Installation de capteurs sur des charges de travail de machine virtuelle.

- Dans Automation for Secure Hosts, définissez une stratégie avec un groupe cible contenant le minion Windows.

- Une fois l'ingestion d'Automation Config VMan terminée, synchronisez le module Automation Config Carbon Black à partir du master Salt en exécutant les commandes suivantes :

salt mywindowsminion saltutil.sync_modules saltenv=sse. - Sur le minion Windows, définissez le grain du périphérique Carbon Black en exécutant la commande

salt mywindowsminion carbonblack.set_device_grain.

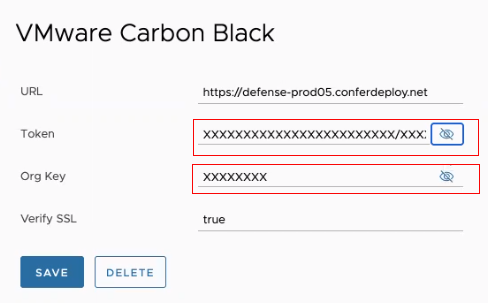

| Champ de connecteur | Description |

|---|---|

| URL | URL pour les demandes d’API |

| Jeton et Clé de l'organisation | Paire de clés requise pour l'authentification dans l'API du connecteur.

Note : Si vous supprimez un connecteur VMware Carbon Black, ces champs sont remplis avec des caractères « xxxx ». Cela permet de conserver le format de clé de jeton « xxxxxxxxxxxxxxxxxxxxxxxxxx/xxxxxxx »

|

| Vérifier SSL | La valeur par défaut est définie sur true. |

- Cliquez sur Cibles et sélectionnez Tous les minions ou un minion spécifique pour un groupe de cibles de stratégie.

- Cliquez sur Exécuter la commande, puis exécutez les commandes suivantes :

saltutil.sync_all,carbon_black.set_device_grainetsaltutil.refresh_grains.

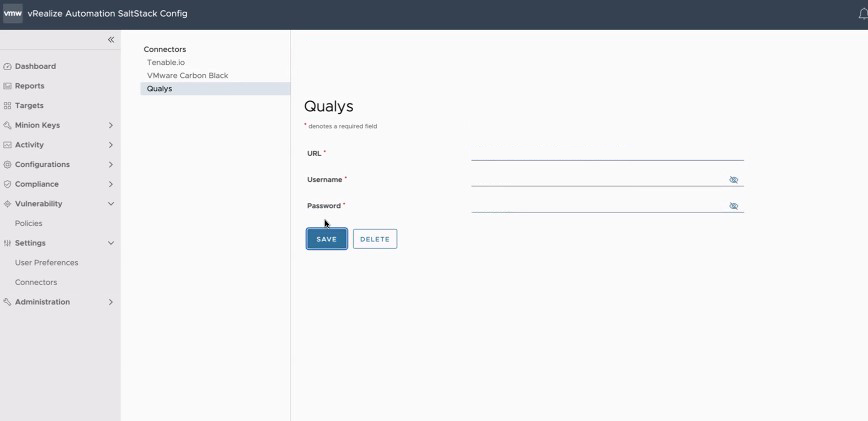

Pour configurer un connecteur Qualys

Pour configurer un connecteur Qualys, accédez à , entrez les détails requis pour le connecteur, puis cliquez sur Enregistrer.

Les informations d'identification de l'URL, du nom d'utilisateur et du mot de passe sont fournies par Qualys.

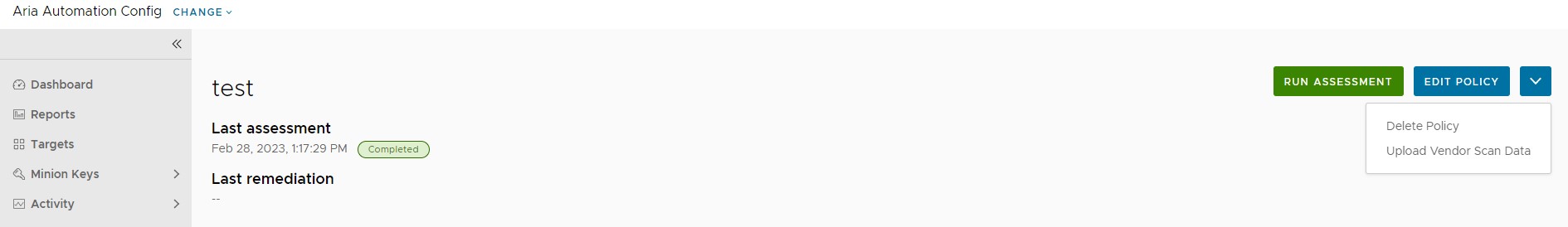

Comment importer une analyse tierce ?

Vous pouvez importer une analyse tierce à partir d'un fichier, d'un connecteur ou à l'aide de la ligne de commande.

Conditions préalables

Assurez-vous d'avoir configuré votre connecteur tiers dans l'interface utilisateur des connecteurs.

Procédure

Résultats

Que faire ensuite

Vous pouvez maintenant corriger ces avis. Pour plus d'informations, reportez-vous à la section Comment corriger mes avis.