Avant d'exécuter le workflow Télécharger le certificat de l'espace, veillez à répondre à ces conditions préalables. Vous devez disposer des fichiers liés aux certificats, comme indiqué ci-dessous pour répondre aux critères de la fenêtre Télécharger le certificat de l'espace et autoriser l'exécution du workflow.

Serveur DNS

Dans votre serveur DNS, mappez un nom de domaine complet à l'adresse IP qui s'affiche sur la page de détails de l'espace et qui est nommée Adresse IP de l'équilibreur de charge de gestion de l'espace. Vous pouvez accéder à la page de détails de l'espace sur la page Capacité et en cliquant sur le nom de l'espace.

Pour connaître la signification de l'adresse IP qui s'affiche en regard de l'étiquette Adresse IP de l'équilibreur de charge de gestion de l'espace, reportez-vous à la section Présentation de la configuration de certificats SSL sur les machines virtuelles du gestionnaire de l'espace Horizon Cloud, principalement pour une utilisation par Workspace ONE Access Connector avec des espaces dans un environnement de Broker à espace unique.

Vous utilisez ce nom de domaine complet lorsque vous obtenez les fichiers de certificat SSL comme décrit dans la section suivante.

Fichiers de certificat SSL

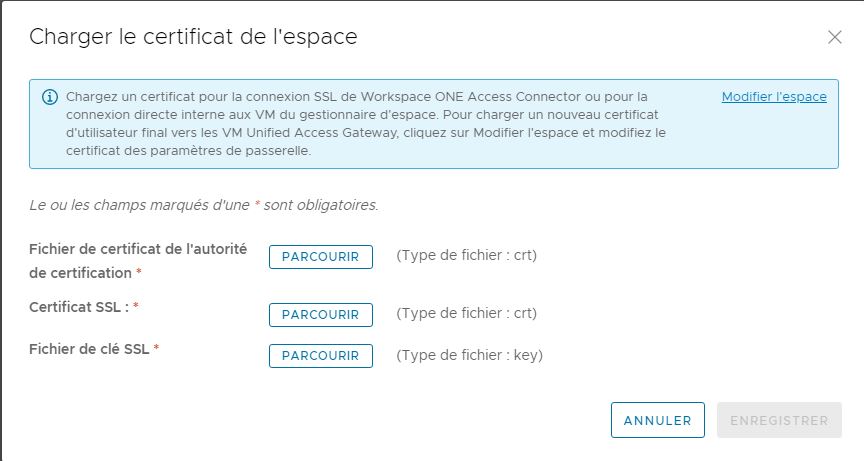

La fenêtre Charger le certificat de l'espace de la console vous demande de fournir trois fichiers distincts et interdépendants.

La capture d'écran suivante est une illustration de l'apparence de la fenêtre Charger le certificat de l'espace dans laquelle vous fournissez les trois fichiers.

La liste suivante décrit les fichiers associés aux étiquettes utilisées dans la fenêtre de la console, comme décrit ci-dessus.

- Fichier de certificat de l'autorité de certification (CA.crt)

- Ce fichier CA.crt est émis par une autorité de certification (CA). Ce fichier est utilisé pour vérifier l'authentification des deux autres fichiers décrits ci-dessous.

- Fichier de certificat SSL (SSL.crt)

- Ce fichier est un fichier de clé publique utilisé pour le chiffrement des données à l'aide de l'analyse de chiffrement RSA. Les instances du gestionnaire d'espace utilisent ce fichier SSL.crt pour chiffrer les données envoyées par les instances du gestionnaire d'espace dans un scénario où vous utilisez un broker à espace unique et où Workspace ONE Access Connector communique avec les gestionnaires d'espace. (Ce cas d'utilisation est décrit sur la page Présentation de la configuration de certificats SSL sur les machines virtuelles du gestionnaire de l'espace Horizon Cloud, principalement pour une utilisation par Workspace ONE Access Connector avec des espaces dans un environnement de Broker à espace unique).

- Fichier de clé SSL (.key)

- Ce fichier est un fichier de clé privée utilisé pour le déchiffrement des données chiffrées par le fichier de clé publique SSL.crt ci-dessus, à l'aide de l'algorithme de chiffrement RSA.

Configuration requise des fichiers

Assurez-vous que les fichiers répondent aux exigences suivantes.

- Les certificats SSL approuvés valides sont basés sur le nom de domaine complet que vous avez mappé dans votre serveur DNS à l'adresse IP de l'équilibreur de charge du gestionnaire d'espace.

- Le fichier de certificat de l'autorité de certification (CA.crt) et le fichier de certificat SSL (SSL.crt) sont au format PEM, qui est une représentation DER encodée en BASE64 d'un certificat X.509. Ces fichiers doivent porter tous deux l'extension .crt.

Le bloc suivant est un exemple de l'apparence du contenu du fichier.

-----BEGIN CERTIFICATE----- MIIFejCCA2KgAwIBAgIDAIi/MA0GCSqG ............... -----END CERTIFICATE-----

- Vérifiez que le fichier de clé privée (.key) n'est associé à aucun mot de passe ni à aucune phrase secrète. Le bloc suivant est un exemple de l'apparence du contenu du fichier :

-----BEGIN RSA PRIVATE KEY ----- MIIEpQIBAAKCAQEAoJmURboiFut+R34CNFibb9fjtI+cpDarUzqe8oGKFzEE/jmj ...................... -----END RSA PRIVATE KEY-----

- Les fichiers de certificat doivent utiliser une fonction de hachage plus récente que SHA-1. L'utilisation de certificats SHA-1 sur les instances du gestionnaire d'espace n'est pas prise en charge.

- Consultez la section suivante consacrée aux considérations spéciales relatives au fichier de certificat de l'autorité de certification et, si ce fichier est un type de certificat d'autorité de certification racine chaîné, assurez-vous que les conditions requises décrites sont remplies.

Fichier de certificat de l'autorité de certification - Considérations spéciales

Le fichier de certificat de l'autorité de certification doit être émis par une autorité de certification approuvée.

Par conséquent, la génération du fichier CA.crt dépend de l'autorité de certification que vous utilisez. DigiCert, Verisign, Google, etc. sont des autorités de certification courantes.

Selon l'autorité de certification que vous utilisez, l'un des types suivants peut être fourni :

- Certificat d'autorité de certification racine unique

- Dans ce type, l'autorité de certification signe directement le certificat.

- Certificat d'autorité de certification racine chaîné

- Dans ce type, une ou plusieurs autorités de certification intermédiaires tierces sont impliquées aux côtés de l'autorité de certification racine.

Lorsque votre fichier de certificat d'autorité de certification nécessite une ou plusieurs autorités de certification intermédiaires, le fichier CA.crt doit contenir les certificats intermédiaires et l'autorité de certification racine. Les certificats intermédiaires doivent se trouver dans la partie supérieure du fichier, et le certificat racine dans la partie inférieure.

Étapes suivantes

Pour obtenir les étapes permettant de configurer le certificat SSL sur les VM du gestionnaire de l'espace, reportez-vous à la section Configurez les certificats SSL directement sur les VM du gestionnaire d'espace, par exemple lors de l'intégration du dispositif Workspace ONE Access Connector au dispositif Horizon Cloud dans Microsoft Azure, afin que le connecteur puisse approuver les connexions aux VM du gestionnaire d'espace.

Si le manifeste de votre espace est inférieur à 3139.x, contactez le support VMware pour obtenir des conseils avant d'effectuer les étapes. Étant donné que le chargement et l'enregistrement de fichiers de certificat SSL incorrects ou mal formés dans l'espace peuvent entraîner la perte d'accès à l'espace, et que la sauvegarde et la restauration par défaut du service nécessitent un manifeste de version 3139.x ou ultérieure, il est important de contacter le support VMware pour obtenir de l'aide si le manifeste de votre espace est inférieur à 3139.x avant d'exécuter le workflow Charger le certificat de l'espace.