Une fois que vous avez configuré les paramètres d'authentification à deux facteurs dans la configuration de la passerelle d'un espace Horizon Cloud, vous devez également établir la configuration du système d'authentification à deux facteurs correspondant pour autoriser les demandes d'authentification qui lui sont communiquées à partir d'adresses IP spécifiques liées à la passerelle.

Les instances d'Unified Access Gateway de la passerelle tenteront de communiquer avec le serveur d'authentification à deux facteurs à partir d'adresses IP spécifiques. Votre administrateur réseau détermine la visibilité du réseau du serveur d'authentification à deux facteurs sur le réseau virtuel (VNet) Azure et les sous-réseaux de l'espace. La combinaison de cette visibilité réseau et du type de passerelle de l'espace, externe ou interne, détermine les adresses IP spécifiques liées à la passerelle que vous devez établir dans votre configuration de serveur d'authentification à deux facteurs pour l'autoriser à accepter cette communication.

Vous devez suivre la documentation appropriée pour votre système d'authentification à deux facteurs.

/etc/raddb/clients.conf contient les définitions des clients RADIUS, comme suit :

client NAME {

ipaddr = IPADDRESS

secret = SECRET

}

Un système d'authentification à deux facteurs RSA SecurID utilise le concept d'agents d'authentification enregistrés pour communiquer avec RSA Authentication Manager. Par exemple, comme décrit dans Documentation de SecurID Authentication Manager - Ajouter un agent d'authentification, vous pouvez utiliser la console de sécurité de RSA Authentication Manager pour ajouter les adresses IP nécessaires à sa base de données interne.

Cette rubrique décrit les informations de votre espace Horizon Cloud que vous devez utiliser dans votre serveur d'authentification à deux facteurs pour activer la communication entre la passerelle de l'espace et pour maintenir la résilience de cette communication après chaque mise à jour de l'espace.

Pour accepter la communication à partir des instances d'Unified Access Gateway de la configuration de la passerelle, les serveurs d'authentification à deux facteurs doivent autoriser les communications à partir des adresses IP appropriées.

En général, votre administrateur réseau détermine l'accès réseau du serveur d'authentification à deux facteurs au réseau virtuel et aux sous-réseaux connectés à l'espace déployé. Les adresses IP source spécifiques utilisées par les instances d'Unified Access Gateway lorsqu'elles contactent le serveur d'authentification à deux facteurs dépendent des facteurs suivants :

- Si vous avez configuré un type RADIUS ou RSA SecurID sur la configuration de la passerelle.

- Si la configuration de la passerelle est interne ou externe

- Si votre administrateur réseau a configuré le serveur d'authentification à deux facteurs pour être accessible de l'intérieur du réseau virtuel de l'espace ou s'il est situé en dehors du réseau virtuel

- Si le serveur d'authentification à deux facteurs est accessible de l'intérieur du réseau virtuel de l'espace, à partir des sous-réseaux de l'espace de ce réseau virtuel pour lesquels l'administrateur réseau a configuré l'accès au serveur d'authentification à deux facteurs

- RSA SecurID : configurations de passerelle externe et interne

-

Le serveur RSA Authentication Manager détecte la communication à partir des cartes réseau sur les instances individuelles d'

Unified Access Gateway. Dans la configuration de RSA Authentication Manager, enregistrez les adresses IP de carte réseau suivantes en tant qu'agents d'authentification :

- Pour une passerelle externe, les quatre cartes réseau sur le sous-réseau

dmzde la passerelle - Pour une passerelle interne, les quatre cartes réseau sur le sous-réseau

tenantde la passerelle.

- Pour une passerelle externe, les quatre cartes réseau sur le sous-réseau

- RADIUS : configuration de passerelle interne

-

Les instances d'

Unified Access Gateway déployées pour une configuration de passerelle interne utilisent les adresses IP privées de leurs cartes réseau pour contacter le serveur d'authentification à deux facteurs. Celui-ci détecte les demandes provenant d'adresses IP source qui sont les adresses IP privées des cartes réseau. Votre administrateur réseau a configuré l'accessibilité de ce serveur à la plage d'adresses IP du sous-réseau de gestion ou du sous-réseau du locataire de l'espace. Le groupe de ressources de la passerelle interne dans Microsoft Azure comporte quatre (4) cartes réseau qui correspondent à ce sous-réseau : deux qui sont actuellement actives pour les deux instances d'

Unified Access Gateway et deux cartes réseau inactives qui deviendront actives après une mise à jour de l'espace. Pour prendre en charge la connectivité de communication entre la passerelle et le serveur d'authentification à deux facteurs pour les opérations d'espace en cours et après chaque mise à jour de l'espace, vous devez configurer ce serveur pour autoriser les connexions client à partir des adresses IP des quatre cartes réseau dans le groupe de ressources de la passerelle interne dans Microsoft Azure qui correspondent au sous-réseau qui a une visibilité sur ce serveur. Reportez-vous à la section ci-dessous

Autorisation de la communication à partir des adresses IP des cartes réseau de la passerelle de l'espace.

Note : Pour un type RSA SecurID configuré sur la passerelle interne, ajoutez les adresses IP pour les quatre cartes réseau sur le sous-réseau de locataire.

- RADIUS : la configuration de la passerelle externe et le serveur d'authentification à deux facteurs sont accessibles dans le réseau virtuel de l'espace

- Lorsque votre administrateur réseau a configuré le serveur d'authentification à deux facteurs pour qu'il soit accessible sur le même réseau virtuel que l'espace, les instances d' Unified Access Gateway utilisent les adresses IP privées de leurs cartes réseau pour contacter ce serveur. Celui-ci détecte les demandes provenant d'adresses IP source qui sont les adresses IP privées des cartes réseau. Votre administrateur réseau a configuré l'accessibilité du serveur à partir de la plage d'adresses IP du sous-réseau de gestion, de locataire ou de zone DMZ de l'espace. Le groupe de ressources de la passerelle externe dans Microsoft Azure comporte quatre (4) cartes réseau qui correspondent à ce sous-réseau : deux qui sont actuellement actives pour les deux instances d' Unified Access Gateway et deux cartes réseau inactives qui deviennent actives après une mise à jour de l'espace. Pour prendre en charge la connectivité de communication entre la passerelle et le serveur d'authentification à deux facteurs pour les opérations d'espace en cours et après chaque mise à jour de l'espace, vous devez configurer ce serveur pour autoriser les connexions client à partir des adresses IP des quatre cartes réseau dans le groupe de ressources de la passerelle externe dans Microsoft Azure qui correspondent au sous-réseau qui a une visibilité sur ce serveur. Reportez-vous à la section ci-dessous Autorisation de la communication à partir des adresses IP des cartes réseau de la passerelle de l'espace.

- RADIUS : la configuration de la passerelle externe et le serveur d'authentification à deux facteurs sont accessibles en dehors du réseau virtuel de l'espace

- Lorsque votre administrateur réseau a configuré le serveur d'authentification à deux facteurs en dehors du réseau virtuel de l'espace, les instances d' Unified Access Gateway de la configuration de la passerelle externe utilisent l'adresse IP de la ressource d'équilibrage de charge Azure de la passerelle externe pour contacter ce serveur. Vous devez configurer ce serveur pour autoriser les connexions client à partir de l'adresse IP de la ressource d'équilibrage de charge de la passerelle externe. Reportez-vous à la section ci-dessous Autorisation de la communication à partir de l'équilibrage de charge de la passerelle externe.

Autorisation de la communication à partir des adresses IP des cartes réseau de la passerelle de l'espace

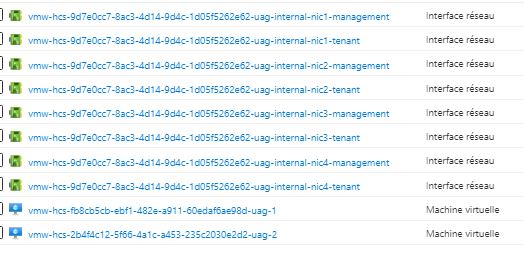

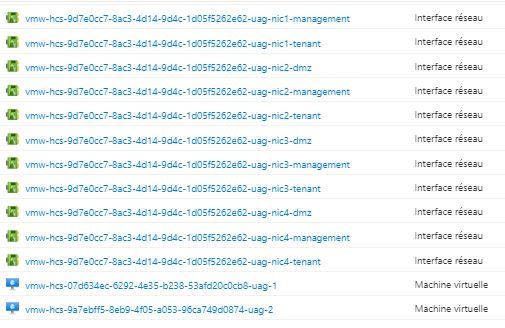

Lorsque l'espace est déployé, le système de déploiement de l'espace crée un ensemble de cartes réseau dans le groupe de ressources de la passerelle dans votre abonnement Microsoft Azure. Les captures d'écran suivantes sont des exemples de cartes réseau pour le type de passerelle interne et le type de passerelle externe. Même si l'ID d'espace est pixellisé dans ces captures d'écran, vous pouvez voir le modèle suivi par le système de déploiement pour nommer les cartes réseau, avec -management, -tenant et -dmz dans ces noms. Pour connaître les noms des groupes de ressources de l'espace, reportez-vous à la section Locataires de première génération - Groupes de ressources créés pour un espace déployé dans Microsoft Azure.

Vous devez obtenir les adresses IP des cartes réseau pour la configuration de la passerelle sur laquelle vous avez activé les paramètres d'authentification à deux facteurs qui correspondent au sous-réseau disposant d'une visibilité réseau sur le serveur d'authentification à deux facteurs, et indiquer ces adresses IP comme clients autorisés dans la configuration de ce serveur d'authentification à deux facteurs.

Pour obtenir les adresses IP des cartes réseau de la passerelle à ajouter à la configuration du serveur d'authentification à deux facteurs :

- Obtenez auprès de votre administrateur réseau les informations sur les sous-réseaux de l'espace disposant d'une visibilité réseau sur le serveur d'authentification à deux facteurs (gestion, locataire ou zone DMZ).

- Connectez-vous au portail Microsoft Azure pour votre abonnement et recherchez le groupe de ressources de la passerelle.

- Pour les cartes réseau qui correspondent au sous-réseau que votre administrateur réseau a configuré pour avoir une visibilité sur le serveur d'authentification à deux facteurs, cliquez sur chaque carte réseau et copiez son adresse IP.

- Suivez la documentation de votre type de système d'authentification à deux facteurs pour ajouter ces adresses IP afin que le serveur d'authentification à deux facteurs accepte les communications à partir de ces cartes réseau.

- Exemple d'ajout des adresses IP des cartes réseau de la passerelle lors de l'utilisation d'un serveur d'authentification à deux facteurs RADIUS

-

Le bloc de code suivant est une illustration de la partie des lignes de configuration du client pour les cartes réseau avec des adresses IP sur le sous-réseau de locataire de l'espace pour une passerelle interne dans laquelle l'administrateur réseau a configuré le serveur RADIUS dans le même réseau virtuel que l'espace et avec une accessibilité à partir du sous-réseau de locataire de l'espace. Le sous-réseau de locataire de l'espace a été configuré avec l'adresse 192.168.25.0/22 lors du déploiement de cet espace. Lors du déploiement initial de l'espace, les cartes réseau NIC1 et NIC2 sont actives, et les cartes réseau NIC3 et NIC4 sont inactives. Toutefois, ces quatre cartes réseau sont ajoutées à la configuration du serveur RADIUS pour garantir qu'après la mise à jour de l'espace, lorsque NIC3 et NIC4 deviennent actives et que NIC1 et NIC2 sont inactives, le serveur RADIUS continue d'accepter les connexions de cette passerelle. Notez que vous devez utiliser la syntaxe appropriée propre à votre serveur RADIUS.

client UAGTENANTNIC1 { ipaddr = 192.168.25.5 secret = myradiussecret } client UAGTENANTNIC2 { ipaddr = 192.168.25.6 secret = myradiussecret } client UAGTENANTNIC3 { ipaddr = 192.168.25.7 secret = myradiussecret } client UAGTENANTNIC4 { ipaddr = 192.168.25.8 secret = myradiussecret }

Authentification à deux facteurs RADIUS - Autorisation de la communication à partir de l'équilibrage de charge de la passerelle externe

Lorsque le serveur d'authentification à deux facteurs se trouve en dehors du réseau virtuel de l'espace, vous devez ajouter l'adresse IP publique de la ressource d'équilibrage de charge Azure de la passerelle externe comme client autorisé dans la configuration de ce serveur d'authentification à deux facteurs pour la passerelle externe sur laquelle vous avez spécifié ce serveur. Vous pouvez obtenir cette adresse IP d'équilibrage de charge à l'aide du portail Microsoft Azure, en localisant la ressource d'équilibrage de charge dans le groupe de ressources de la passerelle.

- Connectez-vous au portail Microsoft Azure pour votre abonnement et recherchez le groupe de ressources de la passerelle.

- Dans le groupe de ressources de la passerelle, cliquez sur la ressource d'équilibrage de charge. Elle porte un nom semblable à vmw-hcs-podID-uag-lb. Son adresse IP est répertoriée dans les informations de présentation.

- Suivez la documentation de votre type de système d'authentification à deux facteurs pour ajouter l'adresse IP de l'équilibrage de charge de la passerelle afin que le serveur d'authentification à deux facteurs accepte les communications à partir de cette adresse IP.

- Exemple d'ajout de l'adresse IP de l'équilibrage de charge de la passerelle externe lors de l'utilisation d'un serveur d'authentification à deux facteurs RADIUS

-

Le bloc de code suivant est un exemple illustratif. Notez que vous devez utiliser la syntaxe appropriée propre à votre serveur RADIUS.

client MYPODUAGEXTLBIP { ipaddr = 52.191.236.223 secret = myradiussecret }