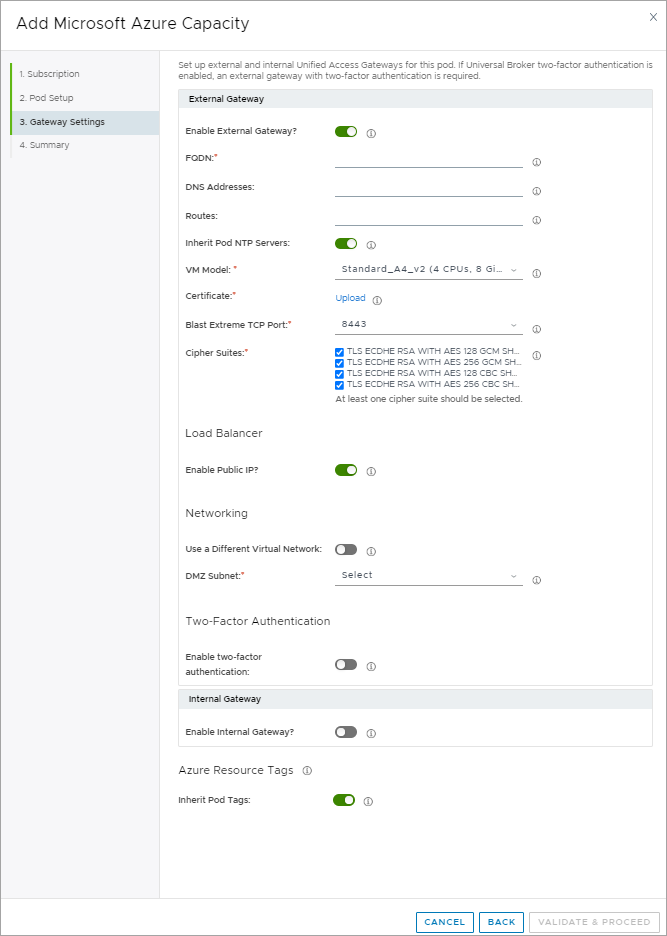

Dans cette étape de l'assistant, indiquez les informations nécessaires au déploiement de l'espace basé sur un gestionnaire d'espace avec une ou plusieurs passerelles configurées. Unified Access Gateway fournit l'environnement de passerelle pour ce type d'espace.

- Configuration de la passerelle externe

-

La configuration de passerelle externe permet de fournir l'accès aux postes de travail et aux applications pour les utilisateurs finaux situés en dehors de votre réseau d'entreprise. Lorsque l'espace dispose de cette configuration de passerelle externe, il inclut une

ressource d'équilibrage de charge Azure et des instances d'

Unified Access Gateway pour fournir cet accès. Dans ce cas précis, les instances disposent de trois cartes réseau chacune : une sur le sous-réseau de gestion, une sur le sous-réseau de poste de travail et une sur le sous-réseau de zone DMZ. Dans l'assistant de déploiement, vous avez la possibilité de spécifier le type d'équilibrage de charge privé ou public, selon que vous voulez une adresse IP privée ou publique pour celui-ci. Si vous désactivez cette option d'adresse IP publique dans l'assistant, l'assistant affiche un champ dans lequel vous devez spécifier une adresse IP. Dans ce type de configuration, les connexions PCoIP à la passerelle à partir des instances d'Horizon Client utiliseront cette adresse IP.

Pour une configuration de passerelle externe, vous avez également la possibilité de déployer la configuration dans un réseau virtuel distinct du réseau virtuel de l'espace. Les réseaux virtuels doivent être liés. Ce type de configuration permet de déployer l'espace dans des topologies de réseau plus complexes dans Microsoft Azure, comme une topologie de réseau en étoile.

Note : Si, dans la première étape de l'assistant, vous avez activé l'option obligeant la passerelle externe à utiliser son propre abonnement, vous devez déployer la passerelle externe dans son propre réseau virtuel, le réseau virtuel associé à cet abonnement. Si vous avez activé cette option, vous pouvez éventuellement sélectionner un groupe de ressources existant dans cet abonnement pour les ressources de la passerelle externe. Vous devez avoir préparé ce groupe de ressources à l'avance pour pouvoir le sélectionner dans cette étape de l'assistant. - Configuration de la passerelle interne

- La configuration de passerelle interne permet aux utilisateurs finaux situés à l'intérieur de votre réseau d'entreprise d'avoir des connexions HTML Access (Blast) approuvées à leurs postes de travails et à leurs applications. Si l'espace n'est pas configuré avec une configuration de passerelle interne, les utilisateurs finaux à l'intérieur de votre réseau d'entreprise voient l'erreur de certificat non approuvé du navigateur standard lorsqu'ils utilisent celui-ci pour établir des connexions HTML Access (Blast) à leurs postes de travail et à leurs applications. Lorsque l'espace dispose de cette configuration de passerelle interne, il inclut une ressource d'équilibrage de charge Azure et des instances d' Unified Access Gateway pour fournir cet accès. Dans ce cas précis, les instances disposent de deux cartes réseau chacune : une sur le sous-réseau de gestion et une sur le sous-réseau de poste de travail. Par défaut, le type d'équilibrage de charge de cette passerelle est privé.

La capture d'écran suivante est un exemple de l'étape lorsqu'elle s'affiche initialement. Certains contrôles ne s'affichent que lorsque vous les avez sélectionnés à la première étape de l'assistant afin d'utiliser un autre abonnement pour la configuration de la passerelle de passerelle externe.

Conditions préalables

Vérifiez que vous avez respecté les conditions préalables décrites dans la section Locataires de première génération - Conditions préalables à l'exécution de l'assistant de déploiement de l'espace de première génération.

Décidez quel modèle de VM vous souhaitez utiliser pour les instances d'Unified Access Gateway. Vous devez vous assurer que l'abonnement Microsoft Azure que vous avez spécifié pour cet espace peut fournir la capacité de deux machines virtuelles du modèle sélectionné. Si vous prévoyez que votre environnement s'adaptera à 2 000 sessions par espace, sélectionnez F8s_v2. Comme indiqué dans Limites de VMware Horizon Cloud Service sur le service Microsoft Azure, le modèle de machine virtuelle A4_v2 suffit uniquement pour les validations de concept, les pilotes ou les environnements plus petits dans lesquels vous savez que vous ne dépasserez pas 1 000 sessions actives sur l'espace.

Vérifiez que tous les certificats de la chaîne comprennent des périodes valides. Si un certificat quelconque de la chaîne est expiré, des défaillances inattendues peuvent se produire ultérieurement dans le processus d'intégration de l'espace.

Ce FQDN ne peut pas contenir de traits de soulignement. Dans cette version, les connexions aux instances d'Unified Access Gateway échoueront lorsque le FQDN contient des traits de soulignement.

Lorsque vous sélectionnez une configuration de passerelle externe, Horizon Cloud s'attend à ce que le nom de domaine complet spécifié pour la configuration de la passerelle externe puisse être résolu publiquement. Si vous désactivez l'option Activer l'adresse IP publique ? dans l'assistant pour spécifier une adresse IP à partir de votre configuration de pare-feu ou NAT, il vous incombe de vous assurer que ce nom de domaine complet est attribué à cette adresse IP dans votre configuration de pare-feu ou NAT. Ce nom de domaine complet est utilisé pour les connexions PCoIP à la passerelle.

En outre, lorsque votre environnement de locataire est configuré pour utiliser Universal Broker, le service doit pouvoir se connecter à ce nom de domaine complet à partir du plan de contrôle du cloud pour confirmer que les paramètres d'authentification à deux facteurs configurés dans la configuration de la passerelle externe correspondent à ceux configurés pour Universal Broker et aux paramètres de toutes les autres instances d'Unified Access Gateway dans votre flotte d'espaces connectés au cloud.

Si votre locataire est configuré avec Universal Broker sur lequel une authentification à deux facteurs est configurée, vous devez configurer une instance d'Unified Access Gateway externe avec des paramètres d'authentification à deux facteurs.