Pour activer l'utilisation de l'authentification à deux facteurs dans les paramètres de passerelle d'un espace déjà déployé, utilisez l'action Modifier sur la page de détails de l'espace. Les configurations de passerelle de votre espace utilisent des machines virtuelles Unified Access Gateway et sont configurées pour fournir à l'utilisateur final l'accès à leurs postes de travail et applications. Vous pouvez ajouter ces paramètres d'authentification à deux facteurs aux configurations de passerelle existantes de l'espace ou vous pouvez les ajouter en même temps que vous ajoutez une nouvelle configuration de passerelle. Vous utilisez le workflow Modifier l'espace pour ajouter les paramètres d'authentification à deux facteurs à la configuration de la passerelle de l'espace.

Note : Lorsque le locataire est configuré pour utiliser

Universal Broker et que l'authentification à deux facteurs est activée pour les paramètres du Broker, le même type d'authentification à deux facteurs doit être défini sur les passerelles externes de tous les espaces de la flotte. Dans ce scénario, lorsque vous effectuez ces étapes pour ajouter l'authentification à deux facteurs à une passerelle externe, l'interface utilisateur applique le choix du type d'authentification à deux facteurs qui correspond à celui défini dans les paramètres du Broker.

Conditions préalables

Pour la passerelle sur laquelle vous ajoutez une authentification à deux facteurs, vérifiez que vous avez rempli les champs de cette configuration de passerelle dans l'assistant . Lorsque vous configurez l'authentification à deux facteurs sur un serveur d'authentification sur site, vous fournissez également des informations dans les champs suivants afin que les instances d'Unified Access Gateway de la passerelle puissent résoudre le routage vers ce serveur sur site :

| Option |

Description |

| Adresses DNS |

Spécifiez une ou plusieurs adresses de serveurs DNS pouvant résoudre le nom de votre serveur d'authentification sur site. |

| Routes |

Indiquez une ou plusieurs routes personnalisées autorisant les instances Unified Access Gateway de l'espace à résoudre le routage réseau vers votre serveur d'authentification sur site. Par exemple, si vous disposez d'un serveur RADIUS sur site qui utilise 10.10.60.20 comme adresse IP, vous utiliserez 10.10.60.0/24 et votre adresse de passerelle de route par défaut en tant que route personnalisée. Vous obtenez votre adresse de passerelle de route par défaut dans la configuration Express Route ou VPN que vous utilisez pour cet environnement. Spécifiez les routes personnalisées dans une liste, séparées par des virgules, sous la forme ipv4-network-address/bits ipv4-gateway-address, par exemple : 192.168.1.0/24 192.168.0.1, 192.168.2.0/24 192.168.0.2. |

Vérifiez que vous disposez des informations suivantes utilisées dans la configuration de votre serveur d'authentification, afin de pouvoir les fournir dans les champs appropriés de l'assistant de déploiement de l'espace. Si vous utilisez un serveur d'authentification RADIUS et que vous disposez d'un serveur principal et d'un serveur secondaire, procurez-vous les informations pour chacun d'eux.

-

RADIUS

-

Si vous configurez les paramètres d'un serveur RADIUS principal et auxiliaire, procurez-vous les informations pour chacun d'eux.

- Adresse IP ou nom DNS du serveur d'authentification

- Secret partagé utilisé pour le chiffrement et le déchiffrement dans les messages de protocole du serveur d'authentification

- Numéros de port d'authentification, généralement 1812/UDP pour RADIUS.

- Type de protocole d'authentification. Les types d'authentification incluent PAP (Password Authentication Protocol), CHAP (Challenge Handshake Authentication Protocol), MSCHAP1, MSCHAP2 (Microsoft Challenge Handshake Authentication Protocol, versions 1 et 2).

Note : Consultez la documentation de votre fournisseur RADIUS pour connaître le protocole d'authentification recommandé par votre fournisseur RADIUS et suivez le type de protocole indiqué. La capacité de l'espace à prendre en charge l'authentification à deux facteurs avec RADIUS est fournie par les instances d'Unified Access Gateway. En outre, Unified Access Gateway prend en charge PAP, CHAP, MSCHAP1 et MSCHAP2. PAP est généralement moins sécurisé que MSCHAP2. PAP est également un protocole plus simple que MSCHAP2. Par conséquent, même si la plupart des fournisseurs RADIUS sont compatibles avec le protocole PAP plus simple, certains fournisseurs RADIUS ne sont pas aussi compatibles avec le protocole MSCHAP2 plus sécurisé.

-

RSA SecurID

-

Note : Le type RSA SecurID est pris en charge avec les déploiements

Horizon Cloud on Microsoft Azure qui exécutent le manifeste 3139.x ou version ultérieure. L'option de l'interface utilisateur permettant d'indiquer le type RSA SecurID dans les assistants Ajouter un espace et Modifier l'espace s'affichera pour la sélection dans les assistants à partir de la mi-mars 2022.

- Clé d'accès à partir du serveur RSA SecurID Authentication Manager.

- Numéro de port de communication RSA SecurID. En général, 5555, tel que défini dans les paramètres système de RSA Authentication Manager pour l'API d'authentification RSA SecurID.

- Nom d'hôte du serveur RSA SecurID Authentication Manager.

- Adresse IP de ce serveur RSA SecurID Authentication Manager.

- Si le serveur RSA SecurID Authentication Manager ou son serveur d'équilibrage de charge dispose d'un certificat auto-signé, vous devrez fournir le certificat d'autorité de certification dans l'assistant Ajouter un espace. Le certificat doit être au format PEM (types de fichiers

.cer, .cert ou .pem)

Procédure

- Si l'étape Paramètres de passerelle de la fenêtre Modifier l'espace n'est pas déjà ouverte, cliquez sur Modifier sur la page de détails de l'espace, puis cliquez sur Suivant pour passer à l'étape Paramètres de la passerelle.

- Positionnez la fenêtre sur le type de passerelle pour lequel vous souhaitez activer l'authentification à deux facteurs, externe ou interne.

- Activez l'option Activer l'authentification à deux facteurs.

Lorsque cette option est activée, l'assistant affiche les champs de configuration supplémentaires. Utilisez la barre de défilement pour accéder à tous les champs.

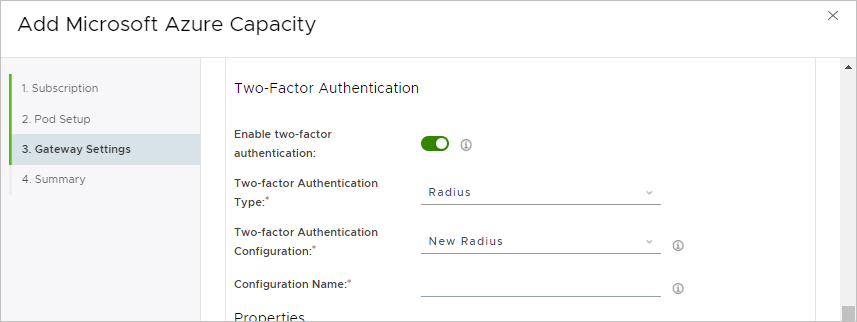

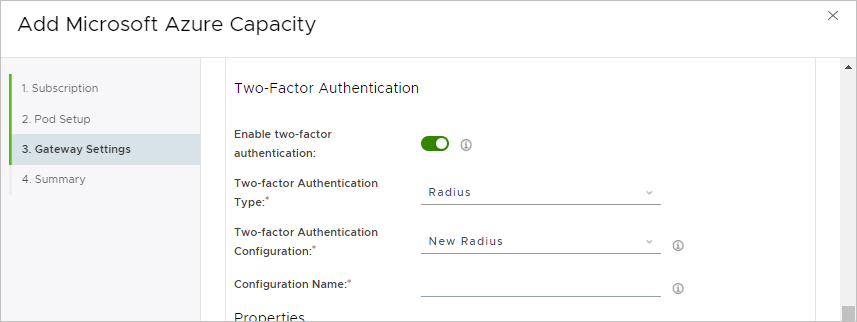

La capture d'écran suivante est un exemple des éléments affichés après avoir activé l'option dans la section Instance externe d'UAG.

- Sélectionnez votre type d'authentification à deux facteurs, RADIUS ou RSA SecurID.

Actuellement, les types pris en charge disponibles sont RADIUS et RSA SecurID.

Lorsque vous avez sélectionné le type, le menu Configuration de l'authentification à deux facteurs indique automatiquement que vous ajoutez une configuration de ce type sélectionné. Par exemple, si le type RSA SecurID est sélectionné, le menu Configuration de l'authentification à deux facteurs affiche Nouvelle instance de RSA SecurID.

- Dans le champ Nom de la configuration, entrez un nom d'identification pour cette configuration.

- Dans la section Propriétés, spécifiez les détails relatifs à l'interaction des utilisateurs finaux avec l'écran de connexion qu'ils utiliseront pour s'authentifier pour l'accès.

L'assistant affiche des champs en fonction de la configuration prise en charge par un déploiement Horizon Cloud on Microsoft Azure avec ses configurations de passerelle. Les champs varient en fonction du type d'authentification à deux facteurs sélectionné. Reportez-vous au tableau ci-dessous qui correspond au type sélectionné, RADIUS ou RSA SecurID.

-

RADIUS

-

Lorsque vous remplissez les champs, il est nécessaire d'indiquer des détails sur le serveur d'authentification principal. Si vous disposez d'un serveur d'authentification secondaire, activez l'option Serveur auxiliaire et indiquez également les détails de ce serveur.

| Option |

Description |

| Nom d'affichage |

Vous pouvez laisser ce champ vide. Même si ce champ est visible dans l'assistant, il définit uniquement un nom interne dans la configuration d'Unified Access Gateway. Ce nom n'est pas utilisé par les instances d’Horizon Client. |

| Afficher l'astuce |

Entrez éventuellement une chaîne de texte qui apparaîtra aux utilisateurs finaux dans le message sur l'écran de connexion du client de l'utilisateur final lorsqu'il demande à l'utilisateur son nom d'utilisateur et code secret RADIUS. L'astuce spécifiée apparaît à l'utilisateur final sous la forme Enter your DisplayHint user name and passcode, où DisplayHint est le texte que vous spécifiez dans ce champ. Cette astuce peut aider à guider les utilisateurs pour entrer le code secret RADIUS correct. Par exemple, spécifier une phrase semblable à Exemple de nom d'utilisateur de société et de mot de passe de domaine ci-dessous générerait un message à l'utilisateur final qui indique Enter your Example Company user name and domain password below for user name and passcode. |

| Suffixe d'ID de nom |

Ce paramètre est utilisé dans les scénarios SAML, où votre espace est configuré pour utiliser TrueSSO pour l'authentification unique. Fournissez éventuellement une chaîne qui s'ajoutera au nom d'utilisateur de l'assertion SAML envoyé dans la demande au gestionnaire d'espace. Par exemple, si le nom d'utilisateur entré est user1 sur l'écran de connexion et si le suffixe d'ID de nom @example.com a été spécifié ici, un nom d'utilisateur d'assertion SAML [email protected] est envoyé dans la demande. |

| Nombre d'itérations |

Entrez le nombre maximal de tentatives d'authentification autorisé pour un utilisateur lors de la tentative de connexion à l'aide de ce système RADIUS. |

| Conserver le nom d'utilisateur |

Activez cette option pour conserver le nom d'utilisateur Active Directory de l'utilisateur lors du flux d'authentification qui s'effectue entre le client, l'instance d'Unified Access Gateway et le service RADIUS. Lorsque cette option est activée :

- L'utilisateur doit disposer des mêmes informations d'identification de nom d'utilisateur pour RADIUS que pour son authentification Active Directory.

- l'utilisateur ne peut pas modifier le nom d'utilisateur dans l’écran de connexion.

Si cette option est désactivée, l'utilisateur peut entrer un nom d'utilisateur différent dans l'écran de connexion.

|

| Nom de l'hôte/Adresse IP |

Entrez le nom DNS ou l'adresse IP du serveur d'authentification. |

| Secret partagé |

Entrez le code secret pour communiquer avec le serveur d'authentification. La valeur doit être identique à celle qui est configurée sur le serveur. |

| Port d'authentification |

Spécifiez le port UDP configuré sur le serveur d'authentification pour l'envoi ou la réception du trafic d'authentification. Le port par défaut est 1812. |

| Port de compte |

Vous pouvez éventuellement spécifier le port UDP configuré sur le serveur d'authentification pour envoyer ou recevoir le trafic de compte. Le port par défaut est 1813. |

| Mécanisme |

Sélectionnez le protocole d'authentification pris en charge par le serveur d'authentification spécifié et que vous souhaitez que l'espace déployé utilise. |

| Délai d'expiration de serveur |

Spécifiez le nombre de secondes pendant lequel l'espace doit attendre une réponse du serveur d'authentification. Lorsque ce nombre de secondes est écoulé, une nouvelle tentative est envoyée si le serveur ne répond pas. |

| Nombre max. de tentatives |

Spécifiez le nombre maximal de fois que l'espace doit réessayer de renvoyer les demandes ayant échoué au serveur d'authentification. |

| Préfixe de domaine |

Vous pouvez éventuellement fournir une chaîne que le système placera au début du nom d'utilisateur lors de l'envoi du nom au serveur d'authentification. L'emplacement du compte d'utilisateur est appelé domaine. Par exemple, si le nom d'utilisateur entré est user1 sur l'écran de connexion et que le préfixe de domaine DOMAIN-A\ a été spécifié ici, le système envoie DOMAIN-A\user1 au serveur d'authentification. Si vous ne spécifiez pas de préfixe de domaine, seul le nom d'utilisateur entré est envoyé. |

| Suffixe de domaine |

Vous pouvez éventuellement fournir une chaîne que le système ajoutera au nom d'utilisateur lors de l'envoi du nom au serveur d'authentification. Par exemple, si le nom d'utilisateur entré est user1 sur l'écran de connexion et que le suffixe de domaine @example.com a été spécifié ici, le système envoie [email protected] au serveur d'authentification. |

-

RSA SecurID

-

| Option |

Description |

| Clé d'accès |

Entrez la clé d'accès de votre système RSA SecurID obtenue dans les paramètres de l'API d'authentification RSA SecurID du système. |

| Port du serveur |

Indiquez la valeur configurée dans les paramètres de l'API d'authentification RSA SecurID de votre système pour le port de communication, généralement 5555 par défaut. |

| Nom d'hôte du serveur |

Entrez le nom DNS du serveur d'authentification. |

| Adresse IP du serveur |

Entrez l'adresse IP du serveur d'authentification. |

| Nombre d'itérations |

Entrez le nombre maximal de tentatives d'authentification infructueuses qu'un utilisateur est autorisé à effectuer avant qu'il ne soit verrouillé pendant une heure. La valeur par défaut est de (5) tentatives. |

| Certificat d'autorité de certification |

Cet élément est requis lorsque votre serveur RSA SecurID Authentication Manager ou son équilibrage de charge utilise un certificat auto-signé. Dans ce cas, copiez le certificat d'autorité de certification et collez-le dans ce champ. Comme décrit ci-dessus sur cette page, les informations sur le certificat doivent être fournies au format PEM. Lorsque le serveur dispose d'un certificat signé par une autorité de certification (CA) publique, ce champ est facultatif. |

| Délai d'expiration d'authentification |

Indiquez le nombre de secondes pendant lesquelles la tentative d'authentification doit être disponible entre les instances d'Unified Access Gateway et le serveur d'authentification RSA SecurID avant l'expiration. La valeur par défaut est de 180 secondes. |

- Une fois que vous avez défini tous les paramètres souhaités, cliquez sur Enregistrer et quitter.

Un message de confirmation s’affiche et vous demande de confirmer le démarrage du workflow.

- Cliquez sur Oui pour démarrer le workflow.

Résultats

Tant que le système n'a pas terminé le déploiement de la nouvelle configuration dans l'espace, la section de la page de résumé de l'espace de la passerelle sur laquelle vous avez ajouté l'authentification à deux facteurs affiche l'état En attente.

Une fois le workflow terminé, l'état indiquera Prêt et les paramètres de l'authentification à deux facteurs de la passerelle s'afficheront sur la page.

Note : Lors de l'exécution de ce workflow pour un espace dans Microsoft Azure Chine, l'exécution du processus peut prendre plus d’une heure. Le processus est soumis à des problèmes de réseau liés à la géographie, qui peuvent entraîner une baisse de la vitesse de téléchargement, du fait que les fichiers binaires sont téléchargés depuis le plan de contrôle de cloud.

Que faire ensuite

Important : Avant que vos utilisateurs finaux puissent commencer à utiliser la passerelle avec la fonctionnalité d'authentification à deux facteurs, vous devez effectuer les tâches suivantes.

- Si la passerelle externe de l'espace dispose d'une authentification à deux facteurs configurée et que le serveur d'authentification à deux facteurs n'est pas accessible dans la même topologie de réseau virtuel que celle dans laquelle les instances d'Unified Access Gateway de la passerelle sont déployées, configurez le serveur d'authentification à deux facteurs afin qu'il autorise la communication à partir de l'adresse IP de l'équilibrage de charge de la passerelle externe.

Dans ce scénario où le serveur d'authentification à deux facteurs n'est pas accessible dans la même topologie de réseau virtuel que le déploiement de la passerelle, les instances d'Unified Access Gateway tentent d'entrer en contact avec ce serveur à l'aide de cette adresse d'équilibrage de charge. Pour autoriser ce trafic de communication, assurez-vous que l'adresse IP de la ressource d'équilibrage de charge qui se trouve dans le groupe de ressources de cette passerelle externe est spécifiée comme client ou comme agent enregistré dans la configuration de votre serveur d'authentification à deux facteurs. Reportez-vous à la documentation de votre serveur d'authentification à deux facteurs pour savoir comment autoriser cette communication.

- Si votre serveur d'authentification à deux facteurs est accessible dans la même topologie de réseau virtuel, configurez le serveur d'authentification à deux facteurs afin qu'il autorise la communication à partir des cartes réseau appropriées qui ont été créées pour les instances d'Unified Access Gateway du déploiement dans Microsoft Azure.

Votre administrateur réseau détermine la visibilité du réseau du serveur d'authentification à deux facteurs sur la topologie du réseau virtuel Azure et ses sous-réseaux utilisés pour le déploiement. Le serveur d'authentification à deux facteurs doit autoriser la communication à partir des adresses IP des cartes réseau des instances d'Unified Access Gateway qui correspondent au sous-réseau pour lequel votre administrateur réseau a fourni la visibilité du réseau au serveur d'authentification à deux facteurs.

Le groupe de ressources de la passerelle dans Microsoft Azure dispose de quatre cartes réseau qui correspondent à ce sous-réseau, deux qui sont actuellement actives pour les deux instances d'Unified Access Gateway et deux inactives qui deviendront actives après la mise à jour de l'espace et de ses passerelles.

Pour prendre en charge le trafic de communication entre la passerelle et le serveur d'authentification à deux facteurs pour les opérations en cours de l'espace et après chaque mise à jour de celui-ci, assurez-vous que les adresses IP de ces quatre cartes réseau sont spécifiées comme clients ou comme agents enregistrés dans la configuration de ce serveur. Reportez-vous à la documentation de votre serveur d'authentification à deux facteurs pour savoir comment autoriser cette communication.

Pour plus d'informations sur l'obtention de ces adresses IP, reportez-vous à la section Mettre à jour votre système d'authentification à deux facteurs avec les informations de passerelle d'espace Horizon Cloud requises.