En tant qu'administrateur de VI travaillant dans l'environnement vSphere, vous pouvez utiliser le workflow simplifié afin de préparer les clusters ESXi pour la sécurité de NSX-T.

Utilisez vSphere Client afin préparer les clusters ESXi pour la sécurité de NSX-T. Sur ces clusters, vous pouvez activer la micro-segmentation, le filtrage d'URL et l'IDS distribué sur les charges de travail d'application. Ces clusters ne sont pas préparés pour la mise en réseau virtuelle de NSX-T.

- Préparer le cluster d'hôtes.

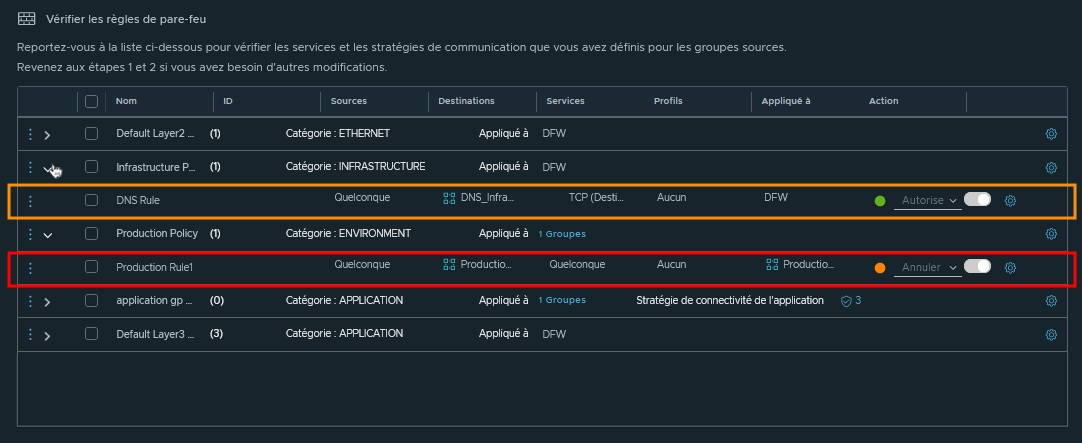

- Créer des règles de pare-feu

- Créez des groupes pour les services d'infrastructure (Active Directory, DNS, etc.), des groupes d'environnements (de production ou de test) et des groupes d'applications (Web, base de données, application).

- Définir la stratégie de communication. Actions que vous pouvez effectuer :

- Définissez la communication entre les charges de travail et les services d'infrastructure.

- Définissez la communication afin qu'aucun environnement ne puisse communiquer avec un autre.

- Limitez la communication à un port ou un protocole spécifique.

- Spécifiez les charges de travail sources.

- Configurez des exceptions après avoir configuré des stratégies de communication pour les charges de travail.

- Définissez une action pour la règle de pare-feu par défaut (pour traiter le trafic qui ne correspond pas aux règles de pare-feu définies dans la section Communication).

- Vérifiez et publiez les règles de pare-feu.

Préparer les clusters pour la sécurité de NSX-T

Sélectionnez un cluster d'hôtes afin de le préparer pour la sécurité de NSX-T.

La section Démarrage vous offre la possibilité de choisir entre Sécurité uniquement ou Mise en réseau virtuelle. Lorsque vous choisissez d'activer les clusters uniquement à des fins de sécurité, l'assistant vous demande de définir des règles de sécurité, puis utilise celles-ci pour configurer automatiquement la sécurité de NSX-T sur les groupes de ports virtuels distribués des clusters sélectionnés.

Conditions préalables

- Assurez-vous que les hôtes ESXi sont compatibles avec vCenter Server version v7.0.3 ou ultérieure.

- Assurez-vous que le la version de vCenter Server est v7.0.3 ou ultérieure.

- Configurez un commutateur vSphere Distributed Switch (VDS) sur des hôtes. Seul VDS 6.6 ou version ultérieure est pris en charge.

- Sur un cluster prenant en charge vSphere Lifecycle Manager, modifiez vCenter Server à partir de l'interface utilisateur de NSX Manager pour les opérations suivantes :

- Créez un compte de service et activez l'approbation entre NSX-T et vCenter Server. Reportez-vous à la section Ajouter un gestionnaire de calcul.

Procédure

Résultats

Que faire ensuite

Pour éviter toute perte de connectivité, ajoutez vCenter Server et NSX Manager à la liste Exclusions de DFW.

Ajouter vCenter Server et NSX Manager à la liste d'exclusion du pare-feu distribué

Pour garantir la connectivité aux machines virtuelles vCenter Server ou NSX Manager, ajoutez ces machines virtuelles à la liste d'exclusion de pare-feu DFW dans NSX-T.

Après avoir ajouté les machines virtuelles vCenter Server et NSX Manager à la liste d'exclusion de DFW, même lorsque vous configurez la stratégie de pare-feu par défaut sur Annuler à partir du plug-in NSX-T dans vCenter Server, vous ne perdrez pas la connectivité à ces machines virtuelles. Procédez comme suit à partir de l'interface utilisateur de NSX Manager.

Procédure

Que faire ensuite

Créer des groupes

Dans le cadre de la création de pare-feu, définissez le groupe d'infrastructures qui exécute des services sélectionnés, tels que DHCP, définissez des groupes d'environnements, tels que la production, les tests, etc., comprenant des membres sélectionnés du groupe et définissez des groupes d'applications avec des membres sélectionnés du groupe.

Conditions préalables

- Installez NSX-T sur le cluster d'hôtes.

Procédure

Résultats

Vous avez créé des groupes d'infrastructure, des groupes d'environnement et des groupes d'applications.

Que faire ensuite

Après avoir créé des groupes, définissez des règles de pare-feu qui régissent la communication entre les charges de travail et ces différents groupes.

Définir et publier des stratégies de communication pour les groupes

Après avoir créé des groupes, définissez des règles de pare-feu pour gérer la communication entre les groupes, définissez des exceptions et des ports ou des protocoles pour la communication.

Conditions préalables

- Installez NSX-T sur le cluster d'hôtes.

- Créez des groupes d'infrastructures, des groupes d'environnements et des groupes d'applications.

Procédure

Résultats

L'assistant se termine et les stratégies de pare-feu que vous avez définies sont appliquées aux groupes. L'interface utilisateur de NSX est disponible dans vCenter Server.

Que faire ensuite

- Dans l'interface utilisateur de NSX Manager, accédez à .

- Sur la page Groupes, vérifiez si les groupes de charges de travail que vous avez définis dans vSphere Client sont réalisés dans NSX Manager.

- Accédez à .

- Sur la page Pare-feu distribué, vérifiez si les règles de pare-feu que vous avez appliquées dans vSphere Client doivent être réalisées dans NSX Manager.