Pour prendre en charge l'authentification unique (SSO, Single Sign On) basée sur OpenID Connect (OIDC) à partir d'Okta, vous devez d'abord configurer une application dans Okta. Pour configurer une application basée sur OIDC dans Okta pour SSO, suivez les étapes de cette procédure.

Conditions préalables

Assurez-vous de disposer d'un compte Okta pour vous connecter.

Procédure

- Connectez-vous à votre compte Okta en tant qu'utilisateur admin.

L'écran d'accueil Okta s'affiche.Note : Si vous vous trouvez dans la vue de la console pour les développeurs, vous devez basculer vers la vue de l'interface utilisateur classique en sélectionnant Interface utilisateur classique (Classic UI) dans la liste déroulante Console pour les développeurs (Developer Console).

- Pour créer une application :

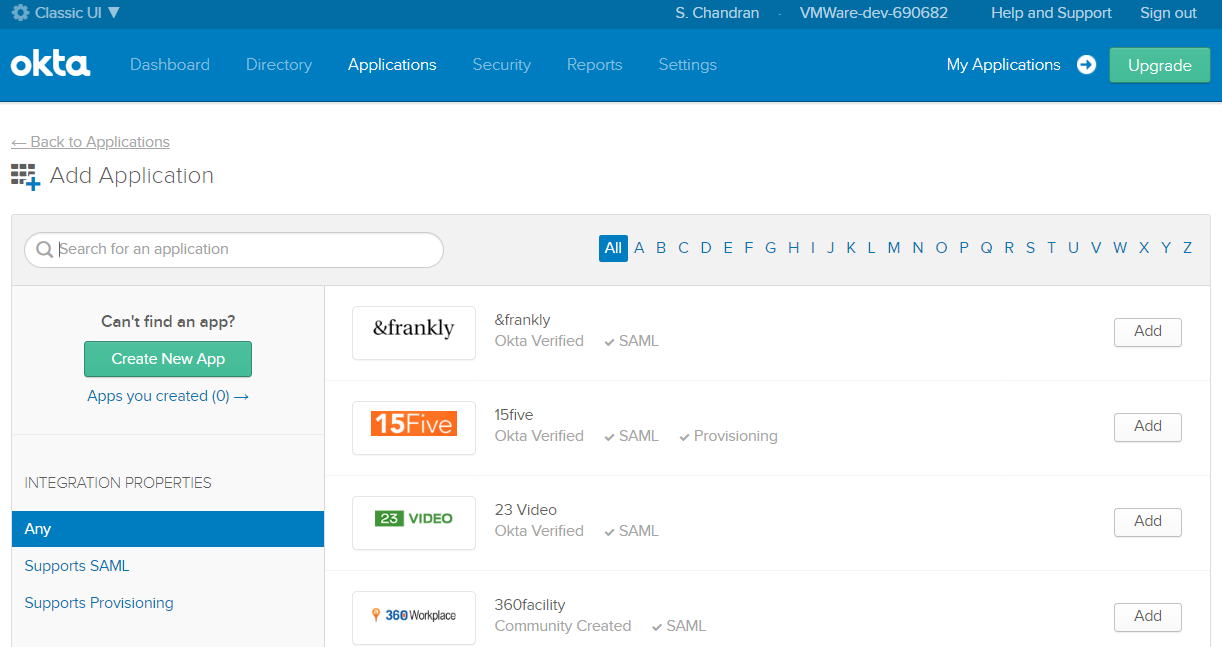

- Dans la barre de navigation supérieure, cliquez sur Applications > Ajouter une application (Add Application).

L'écran Ajouter une application (Add Application) s'affiche.

- Cliquez sur Créer une application (Create New App).

La boîte de dialogue Créer une intégration d'application (Create a New Application Integration) s'affiche.

- Dans le menu déroulant Plate-forme (Platform), sélectionnez Web.

- Sélectionnez OpenID Connect comme méthode de connexion, puis cliquez sur Créer (Create).

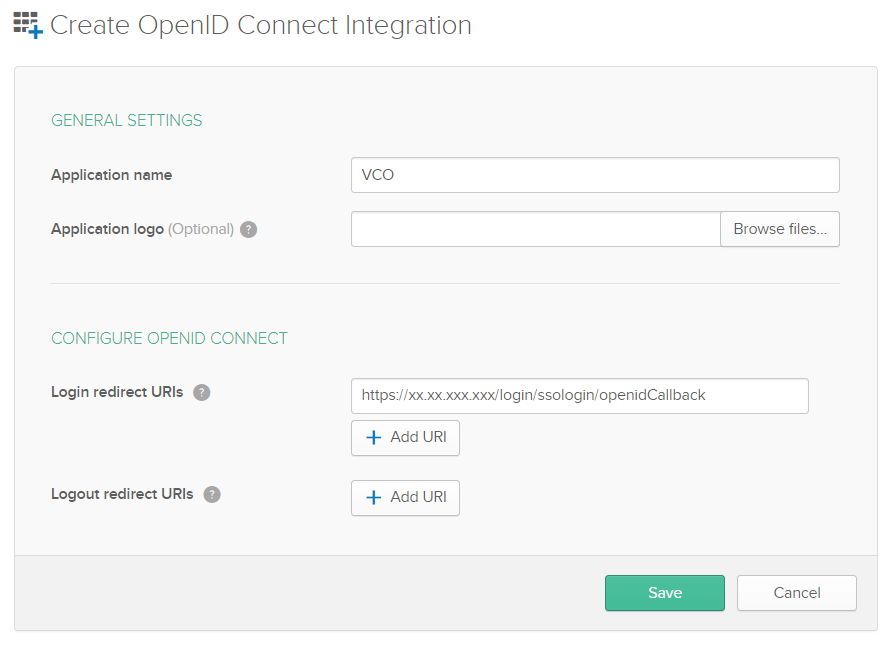

L'écran Créer une intégration OpenID Connect (Create OpenID Connect Integration) s'affiche.

- Sous la zone Paramètres généraux (General Settings), dans la zone de texte Nom de l'application (Application name), entrez le nom de votre application.

- Sous la zone de texte CONFIGURE OPENID CONNECT, dans la zone de texte URI de direction de connexion (Login redirect URIs), entrez l'URL de redirection que votre application SASE Orchestrator utilise comme point de terminaison de rappel.

Dans l'application SASE Orchestrator, en bas de l'écran Configurer l'authentification (Configure Authentication), vous trouverez le lien d'URL de direction. Idéalement, l'URL de direction de SASE Orchestrator est au format suivant : https://<Orchestrator URL>/login/ssologin/openidCallback.

- Cliquez sur Enregistrer (Save). La page de l'application qui vient d'être créée s'affiche.

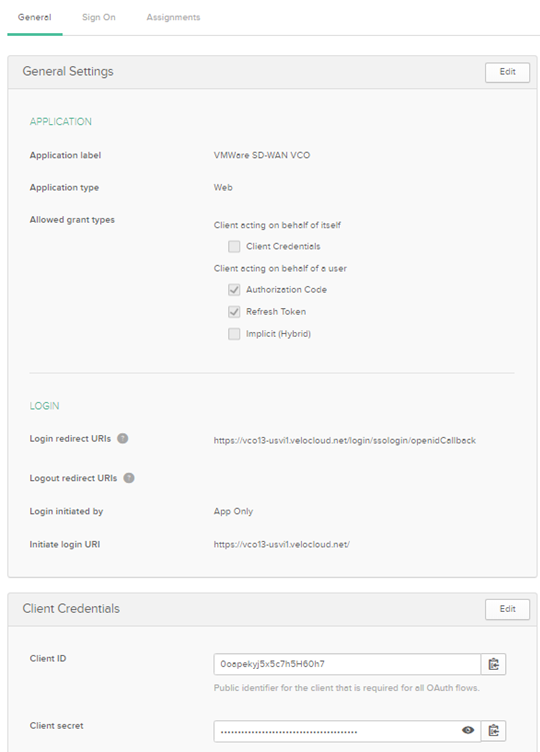

- Dans l'onglet Général (General), cliquez sur Modifier (Edit) et sélectionnez Actualiser le jeton (Refresh Token) pour les types d'autorisations autorisés, puis cliquez sur Enregistrer (Save).

Notez les informations d'identification de client (ID de client et clé secrète de client) qui seront utilisées lors de la configuration SSO dans SASE Orchestrator.

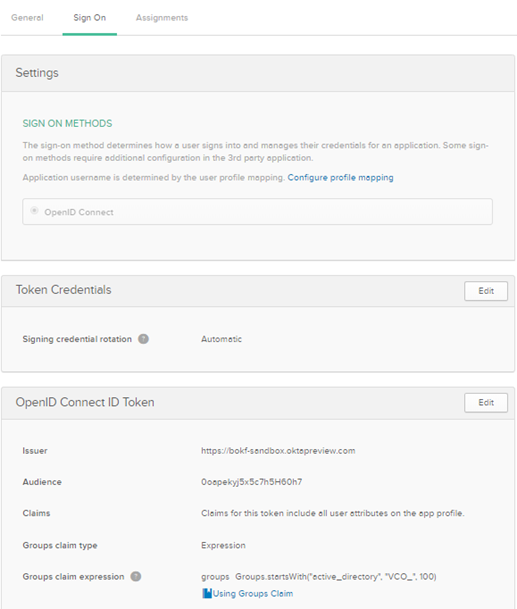

- Cliquez sur l'onglet Connexion (Sign On) et, dans la zone Jeton d'identificateur OpenID Connect (OpenID Connect ID Token), cliquez sur Modifier (Edit).

- Dans le menu déroulant Type de réclamation des groupes (Groups claim type), sélectionnez Expression. Par défaut, le type de réclamation des groupes est défini sur Filtre (Filter).

- Dans la zone de texte Expression de réclamation des groupes (Groups claim expression), entrez le nom de la réclamation qui sera utilisée dans le jeton et une instruction d'expression d'entrée Okta qui évalue le jeton.

- Cliquez sur Enregistrer (Save).

L'application est configurée dans l'IDP. Vous pouvez attribuer des groupes d'utilisateurs et des utilisateurs à votre application SASE Orchestrator.

- Dans la barre de navigation supérieure, cliquez sur Applications > Ajouter une application (Add Application).

- Pour attribuer des groupes et des utilisateurs à votre application SASE Orchestrator :

- Accédez à Application > Applications et cliquez sur le lien de votre application SASE Orchestrator.

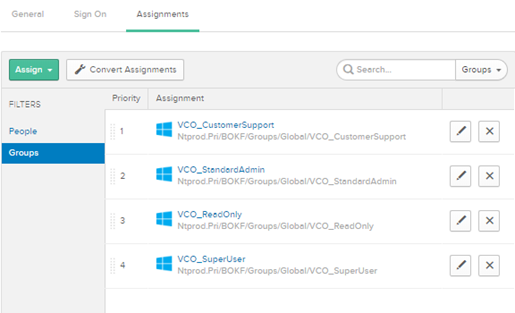

- Dans l'onglet Attributions (Assignments), dans le menu déroulant Attribuer (Assign), sélectionnez Attribuer à des groupes (Assign to Groups) ou Attribuer à des personnes (Assign to People).

La boîte de dialogue Attribuer <Application Name> à des groupes (Assign <Application Name> to Groups) ou Attribuer <Application Name> à des personnes (Assign <Application Name> to People) s'affiche.

- Cliquez sur Attribuer (Assign) en regard des groupes d'utilisateurs ou des utilisateurs disponibles auxquels vous souhaitez attribuer l'application SASE Orchestrator, puis cliquez sur Terminé (Done).

Les utilisateurs ou les groupes d'utilisateurs attribués à l'application SASE Orchestrator seront affichés.

Résultats

Vous avez terminé la configuration d'une application basée sur OIDC dans Okta pour SSO.

Que faire ensuite

Configurez l'authentification unique dans SASE Orchestrator.