La fonctionnalité d'authentification permet de définir les modes d'authentification pour les utilisateurs opérateurs et de l'entreprise. Vous pouvez également afficher les jetons d'API existants.

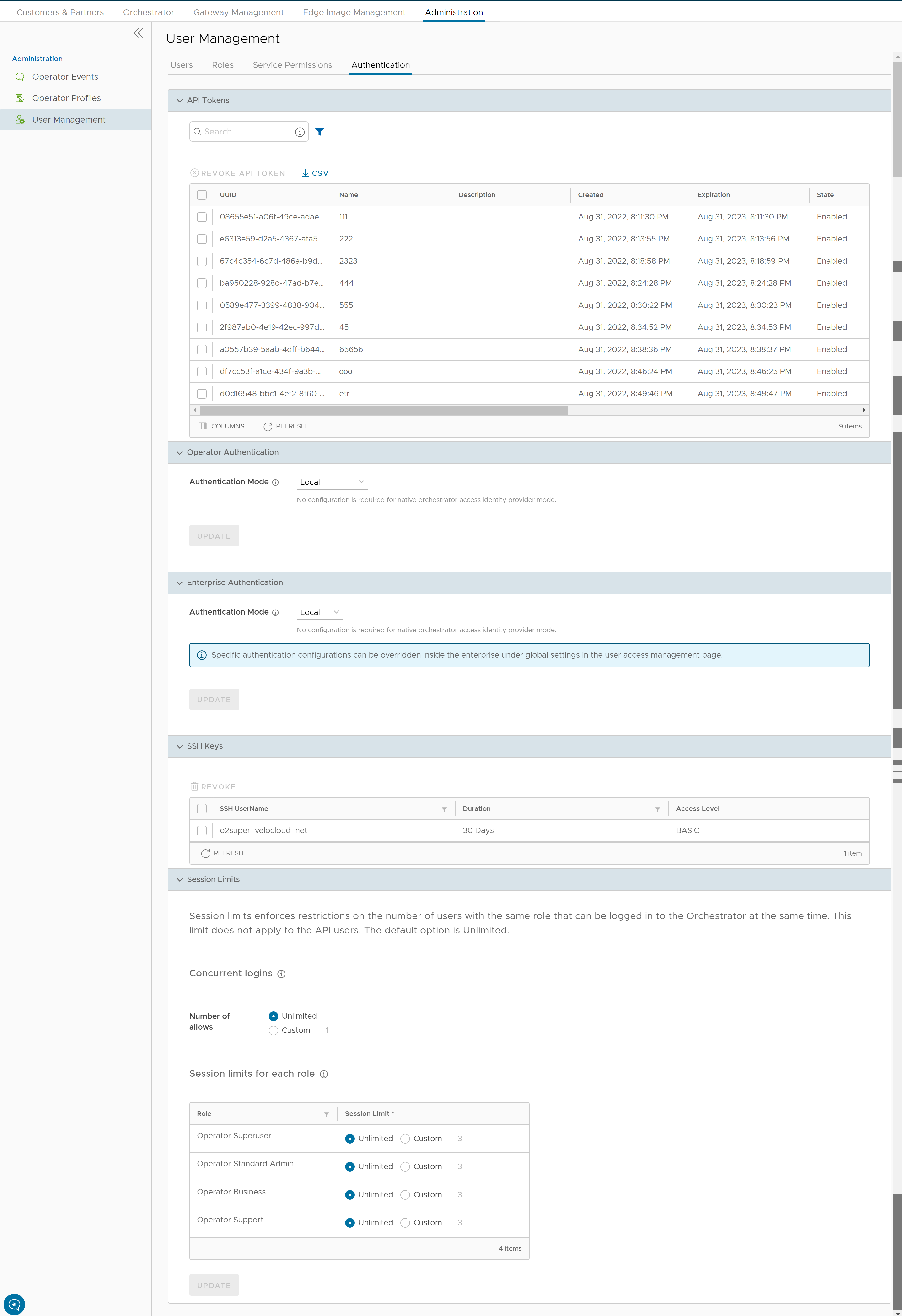

- Dans le portail opérateur, cliquez sur Administration dans le menu supérieur.

- Dans le menu de gauche, cliquez sur Gestion des utilisateurs (User Management), puis cliquez sur l'onglet Authentification (Authentication). L'écran suivant s'affiche :

Jetons d'API (API Tokens)

Vous pouvez accéder aux API Orchestrator à l'aide de l'authentification basée sur les jetons, quel que soit le mode d'authentification. Les administrateurs opérateurs disposant des autorisations appropriées peuvent afficher les jetons d'API délivrés aux utilisateurs d'Orchestrator, notamment les jetons délivrés aux utilisateurs partenaires et clients. Si nécessaire, un administrateur opérateur peut révoquer les jetons d'API.

Par défaut, les jetons d'API sont activés. Si vous souhaitez les désactiver, accédez à et définissez la valeur de la propriété système session.options.enableApiTokenAuth sur Faux (False).

| Option | Description |

|---|---|

| Rechercher (Search) | Entrez un terme de recherche pour rechercher le texte correspondant dans le tableau. Utilisez l'option de recherche avancée pour affiner les résultats de la recherche. |

| Révoquer le jeton d'API (Revoke API Token) | Sélectionnez le jeton et cliquez sur cette option pour le révoquer. Seul un super utilisateur opérateur ou un utilisateur associé à un jeton d'API peut révoquer le jeton. |

| CSV | Cliquez sur cette option pour télécharger la liste complète des jetons d'API au format de fichier .csv. |

| Colonnes (Columns) | Cliquez sur cette option et sélectionnez les colonnes à afficher ou à masquer sur la page. |

| Actualiser (Refresh) | Cliquez sur cette option pour actualiser la page afin d'afficher les données les plus récentes. |

En tant que super utilisateur opérateur, vous pouvez gérer les jetons d'API pour les utilisateurs d'entreprise. Pour plus d'informations sur la création et le téléchargement de jetons d'API, reportez-vous à la section Jetons d'API.

Authentification de l'opérateur/Authentification de l'entreprise

- Locale (Local) : il s'agit de l'option par défaut et elle ne nécessite aucune configuration supplémentaire.

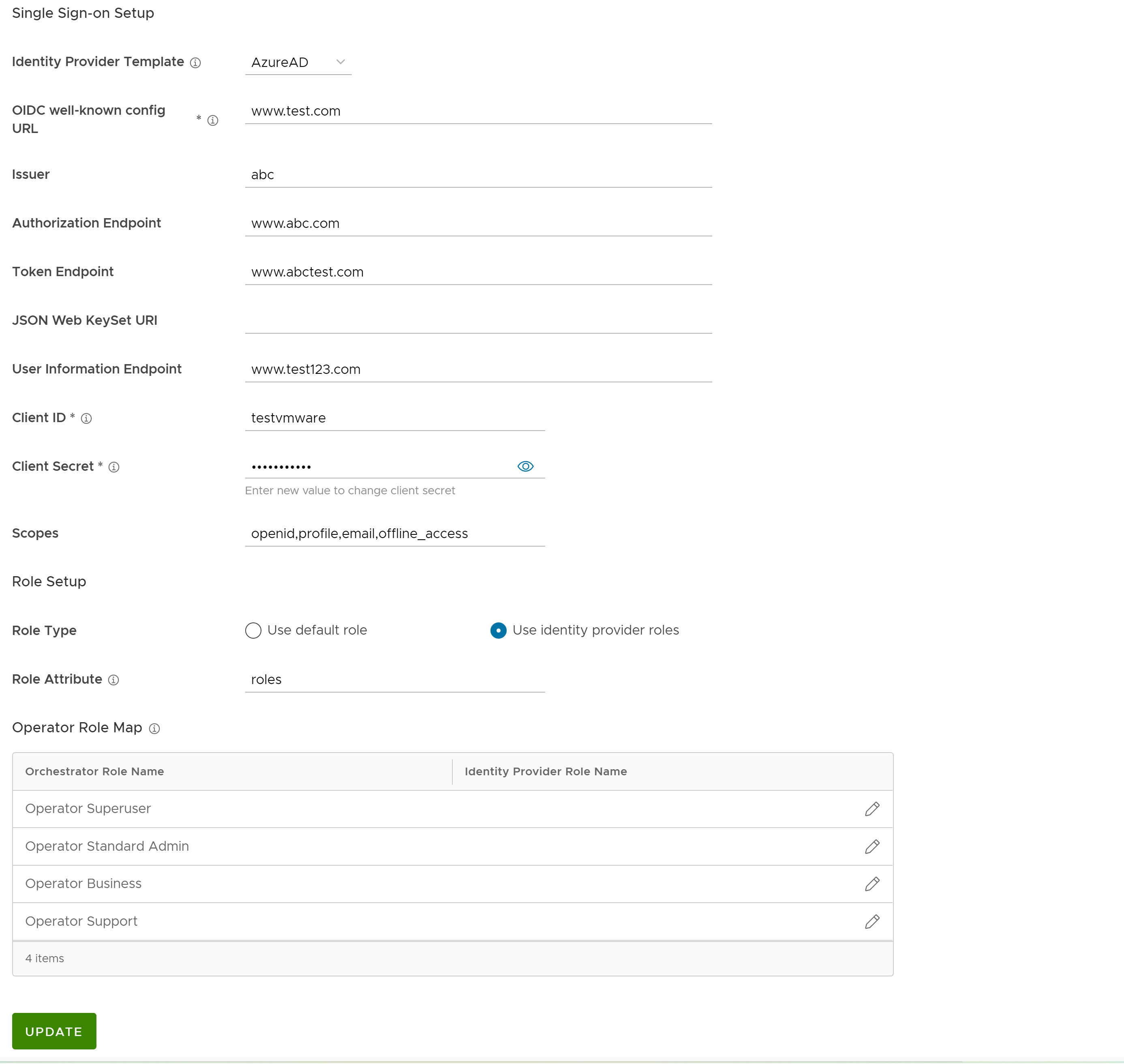

- Single Sign-On : les utilisateurs opérateurs disposant d'une autorisation de super utilisateur peuvent configurer Single Sign On (SSO) dans SASE Orchestrator. Single Sign-On (SSO) est un service d'authentification utilisateur et de session qui permet aux utilisateurs de se connecter à plusieurs applications et sites Web avec un seul ensemble d'informations d'identification. L'intégration d'un service SSO à SASE Orchestrator permet à SASE Orchestrator d'authentifier les utilisateurs à partir de fournisseurs d'identité basés sur OpenID Connect (OIDC).

Conditions préalables :

- Veillez à disposer de l'autorisation de super utilisateur opérateur.

- Avant de configurer l'authentification SSO dans SASE Orchestrator, vérifiez que vous avez configuré les Utilisateurs (Users), les Autorisations de service (Service Permissions) et l'application OpenID Connect (OIDC) pour SASE Orchestrator sur le site Web de votre fournisseur d'identité préféré.

Note :- Le mode Single Sign-On est disponible uniquement pour Authentification de l'opérateur (Operator Authentication) dans le portail opérateur.

- L'authentification par jeton est désactivée pour les utilisateurs SSO.

- L'intégration SSO au niveau de la gestion des opérateurs d'une instance d'Orchestrator hébergée par VMware est réservée aux opérateurs TechOPS de VMware SD-WAN. Les partenaires disposant d'un accès au niveau de l'opérateur d'une instance d'Orchestrator hébergée n'ont pas la possibilité de s'intégrer à un service SSO.

Pour activer Single Sign-On (SSO) pour SASE Orchestrator, vous devez entrer les détails de l'application Orchestrator dans le fournisseur d'identité. Cliquez sur chacun des liens suivants pour obtenir des instructions détaillées afin de configurer les fournisseurs d'identité pris en charge suivants :Vous pouvez configurer les options suivantes lorsque vous sélectionnez le Mode d'authentification (Authentication Mode) comme Single Sign-on.

Option Description Modèle de fournisseur d'identité (Identity Provider Template) Dans le menu déroulant, sélectionnez votre fournisseur d'identité préféré (celui que vous avez configuré pour Single Sign-On). Cette action préremplit des champs spécifiques à votre fournisseur d'identité. Note :- Lorsque vous sélectionnez VMwareCSP comme fournisseur d'identité préféré, veillez à fournir votre ID d'organisation au format suivant : /csp/gateway/am/api/orgs/<ID d'organisation complet>

- Lorsque vous vous connectez à la Console VMware CSP (VMware CSP console), vous pouvez afficher l'ID d'organisation avec lequel vous êtes connecté en cliquant sur votre nom d'utilisateur. Ces informations sont également affichées sous les détails de l'organisation. Utilisez l'ID d'organisation long.

Vous pouvez également configurer manuellement vos propres fournisseurs d'identité en sélectionnant Autres (Others) dans le menu déroulant.

ID de l'organisation (Organization Id) Ce champ n'est disponible que lorsque vous sélectionnez le modèle VMware CSP. Entrez l'ID de l'organisation fourni par le fournisseur d'identité au format suivant : /csp/gateway/am/api/orgs/<full organization ID>. Lorsque vous vous connectez à la Console VMware CSP (VMware CSP console), vous pouvez afficher l'ID d'organisation avec lequel vous êtes connecté en cliquant sur votre nom d'utilisateur. Une version abrégée de l'ID s'affiche sous le nom de l'organisation. Cliquez sur l'ID pour afficher l'ID d'organisation complet.URL de configuration connue d'OIDC (OIDC well-known config URL) Entrez l'URL de configuration d'OpenID Connect (OIDC) pour votre fournisseur d'identité. Par exemple, le format d'URL pour Okta est le suivant : https://{oauth-provider-url}/.well-known/openid-configuration.Émetteur (Issuer) Ce champ est rempli automatiquement selon le fournisseur d'identité que vous avez sélectionné. Point de terminaison d'autorisation (Authorization Endpoint) Ce champ est rempli automatiquement selon le fournisseur d'identité que vous avez sélectionné. Point de terminaison de jeton (Token Endpoint) Ce champ est rempli automatiquement selon le fournisseur d'identité que vous avez sélectionné. URI de jeu de clés Web JSON (JSON Web KeySet URI) Ce champ est rempli automatiquement selon le fournisseur d'identité que vous avez sélectionné. Point de terminaison d'informations utilisateur (User Information Endpoint) Ce champ est rempli automatiquement selon le fournisseur d'identité que vous avez sélectionné. ID du client (Client ID) Entrez l'identifiant client fourni par votre fournisseur d'identité. Clé secrète client (Client Secret) Entrez le code secret client fourni par votre fournisseur d'identité, qui est utilisé par le client pour échanger un code d'autorisation contre un jeton. Étendues (Scopes) Ce champ est rempli automatiquement selon le fournisseur d'identité que vous avez sélectionné. Type de rôle (Role Type) Sélectionnez l'une des deux options suivantes : - Utiliser le rôle par défaut (Use default role)

- Utiliser les rôles de fournisseur d'identité (Use identity provider roles)

Attribut de rôle (Role Attribute) Entrez le nom de l'attribut défini dans le fournisseur d'identité pour renvoyer les rôles. Mappage du rôle (Operator Role Map) Mappez les rôles fournis par le fournisseur d'identité à chacun des rôles d'utilisateur opérateur. Cliquez sur Mettre à jour (Update) pour enregistrer les valeurs entrées. La configuration de l'authentification SSO est terminée dans SASE Orchestrator.

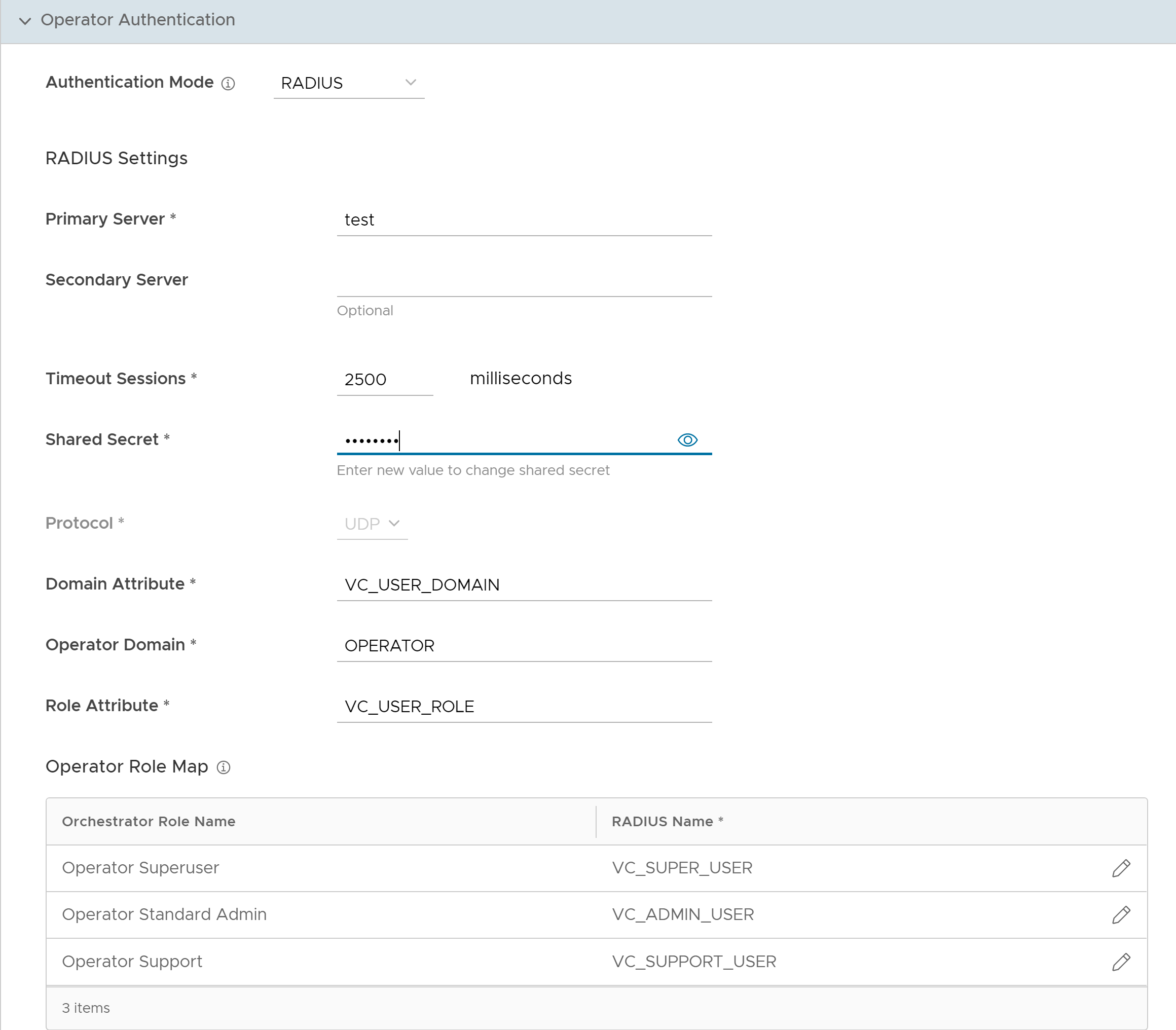

- RADIUS : RADIUS (Remote Authentication Dial-in User Service) est un protocole client-serveur qui permet aux serveurs d'accès à distance de communiquer avec un serveur central. L'authentification RADIUS fournit une gestion centralisée pour les utilisateurs. Vous pouvez configurer l'authentification Orchestrator en mode RADIUS afin que l'opérateur et les clients d'entreprise se connectent aux portails à l'aide des serveurs RADIUS. Entrez les détails appropriés dans les champs suivants :

- Vous ne pouvez modifier la valeur Protocole (Protocol) que dans Propriétés système (System Properties). Accédez à et modifiez le protocole dans le champ Valeur (Value) de la propriété système

vco.operator.authentication.radius. - Le champ Domaine de l'opérateur (Operator Domain) n'est disponible que pour les opérateurs.

- Dans la zone Mappage des rôles d'opérateur/Mappage des rôles d'entreprise (Operator Role Map / Enterprise Role Map), mappez les attributs du serveur RADIUS à chacun des rôles d'utilisateur opérateur ou d'entreprise. Ce mappage de rôle est utilisé pour déterminer le rôle qui est attribué aux utilisateurs lorsqu'ils se connectent à Orchestrator à l'aide du serveur RADIUS pour la première fois.

- Cliquez sur Mettre à jour (Update) pour enregistrer les valeurs entrées.

- Vous ne pouvez modifier la valeur Protocole (Protocol) que dans Propriétés système (System Properties). Accédez à et modifiez le protocole dans le champ Valeur (Value) de la propriété système

Clés SSH

Vous ne pouvez créer qu'une seule clé SSH par utilisateur. Cliquez sur l'icône Informations utilisateur (User Information) située en haut à droite de l'écran, puis cliquez sur pour créer une clé SSH.

En tant qu'opérateur, vous pouvez également révoquer une clé SSH.

Cliquez sur l'option Actualiser (Refresh) pour actualiser la section afin d'afficher les données les plus récentes.

Pour plus d'informations, reportez-vous à la section Configurer les détails du compte d'utilisateur.

Limites de sessions (Session Limits)

session.options.enableSessionTracking sur

Vrai (True).

Options disponibles dans cette section :

| Option | Description |

|---|---|

| Connexions simultanées (Concurrent logins) | Vous permet de définir une limite sur les connexions simultanées par utilisateur. Par défaut, l'option Illimité (Unlimited) est sélectionnée, ce qui indique qu'un nombre illimité de connexions simultanées est autorisé pour l'utilisateur. |

| Limites de sessions pour chaque rôle (Limites de sessions pour chaque rôle) | Vous permet de définir une limite sur le nombre de sessions simultanées en fonction du rôle d'utilisateur. Par défaut, l'option Illimité (Unlimited) est sélectionnée, ce qui indique qu'un nombre illimité de sessions est autorisé pour le rôle.

Note : Les rôles déjà créés par l'opérateur dans l'onglet

Rôles (Roles) s'affichent dans cette section.

|

Cliquez sur Mettre à jour (Update) pour enregistrer les valeurs sélectionnées.