Pour configurer une application basée sur OpenID Connect (OIDC) dans Microsoft Azure Active Directory (AzureAD) pour l'authentification unique (Single Sign On, SSO), suivez les étapes de cette procédure.

Conditions préalables

Assurez-vous de disposer d'un compte AzureAD pour vous connecter.

Procédure

- Connectez-vous à votre compte Microsoft Azure en tant qu'utilisateur admin.

L'écran d'accueil Microsoft Azure s'affiche.

- Pour créer une application :

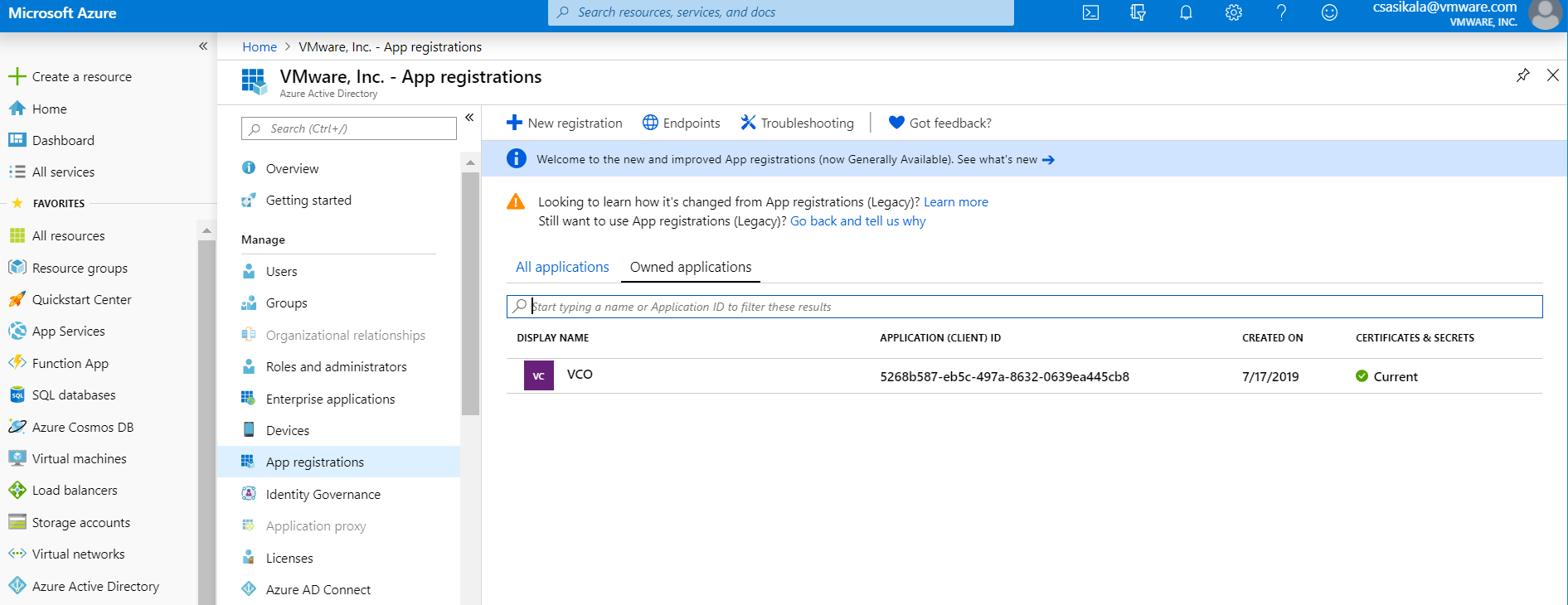

- Recherchez le service Azure Active Directory et sélectionnez-le.

- Accédez à Inscription d'application (App registration) > Nouvelle inscription (New registration).

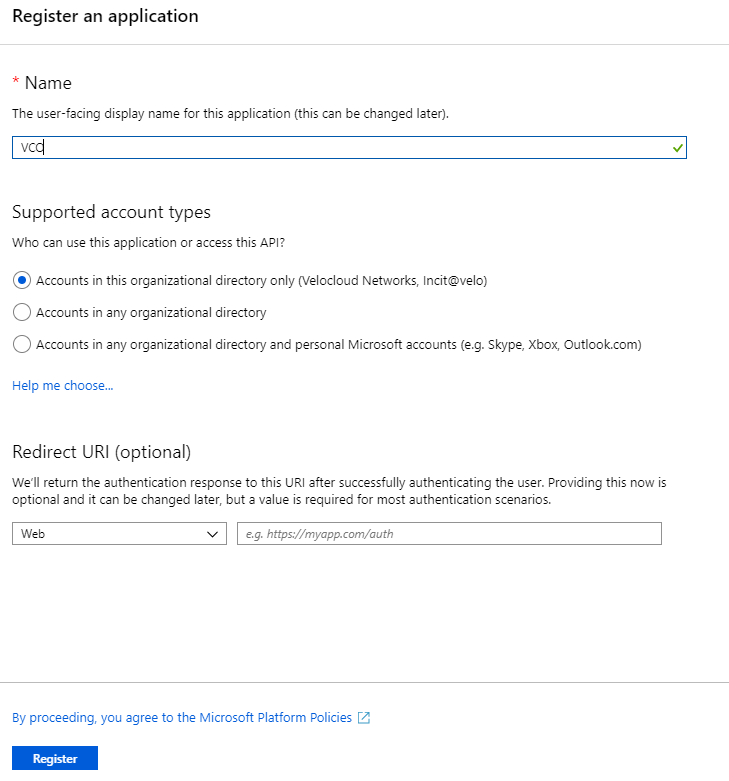

L'écran Inscrire une application (Register an application) s'affiche.

- Dans le champ Nom (Name), entrez le nom de votre application SASE Orchestrator.

- Dans le champ URL de direction (Redirect URL), entrez l'URL de direction que votre application SASE Orchestrator utilise comme point de terminaison de rappel.

Dans l'application SASE Orchestrator, en bas de l'écran Configurer l'authentification (Configure Authentication), vous trouverez le lien d'URL de direction. Idéalement, l'URL de direction de SASE Orchestrator est au format suivant : https://<Orchestrator URL>/login/ssologin/openidCallback.

- Cliquez sur Inscrire (Register).

Votre application SASE Orchestrator sera inscrite et affichée dans les onglets Toutes les applications (All applications) et Applications détenues (Owned applications). Assurez-vous de noter l'ID de client/l'ID de l'application à utiliser lors de la configuration de l'authentification unique dans SASE Orchestrator.

- Cliquez sur Points de terminaison (Endpoints) et copiez l'URL de configuration connue d'OIDC à utiliser lors de la configuration de l'authentification unique dans SASE Orchestrator.

- Pour créer une clé secrète de client pour votre application SASE Orchestrator, dans l'onglet Applications détenues (Owned applications), cliquez sur votre application SASE Orchestrator.

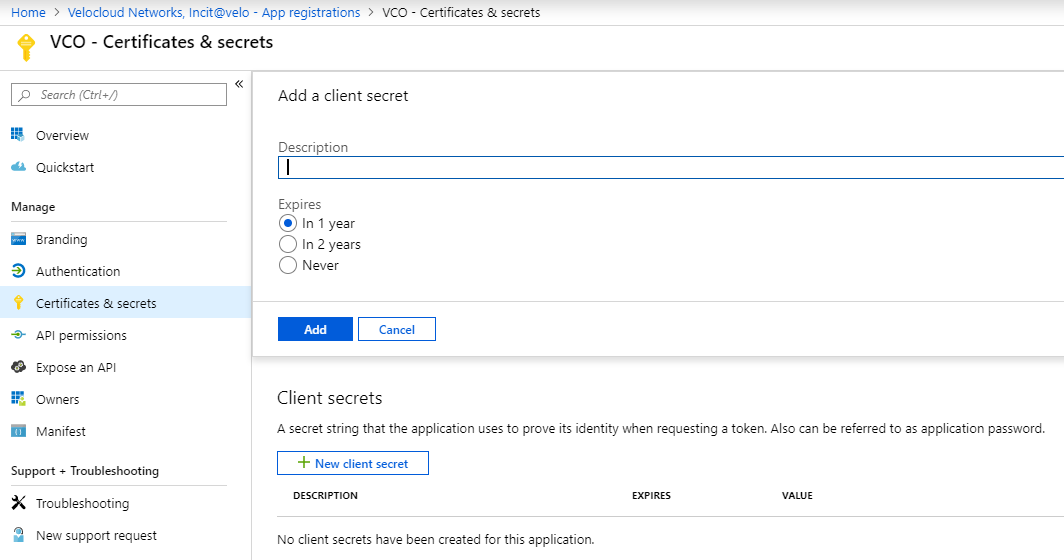

- Accédez à Certificats et secrets (Certificates & secrets) > Nouvelle clé secrète de client (New client secret).

L'écran Ajouter une clé secrète de client (Add a client secret) s'affiche.

- Fournissez des détails tels que la description et la valeur d'expiration de la clé secrète, puis cliquez sur Ajouter (Add).

La clé secrète de client sera créée pour l'application. Notez la nouvelle valeur de la clé secrète de client à utiliser lors de la configuration de l'authentification unique dans SASE Orchestrator.

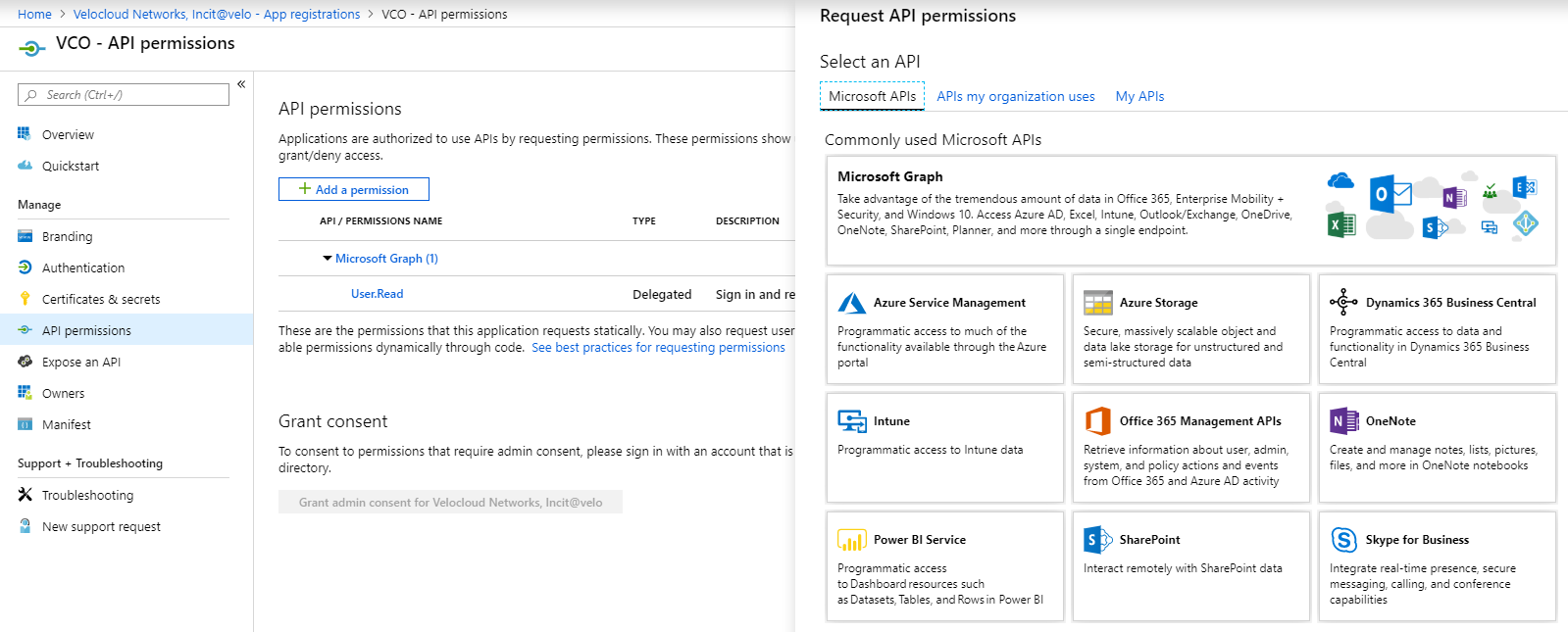

- Pour configurer les autorisations de votre application SASE Orchestrator, cliquez sur l'application SASE Orchestrator et accédez à Autorisations d'API (API permissions) > Ajouter une autorisation (Add a permission).

L'écran Demander des autorisations d'API (Request API permissions) s'affiche.

- Cliquez sur Microsoft Graph et sélectionnez Autorisations d'application (Application permissions) comme type d'autorisation pour votre application.

- Sous Sélectionner les autorisations (Select permissions), dans le menu déroulant Annuaire (Directory), sélectionnez Directory.Read.All et dans le menu déroulant Utilisateur (User), sélectionnez User.Read.All.

- Cliquez sur Ajouter des autorisations (Add permissions).

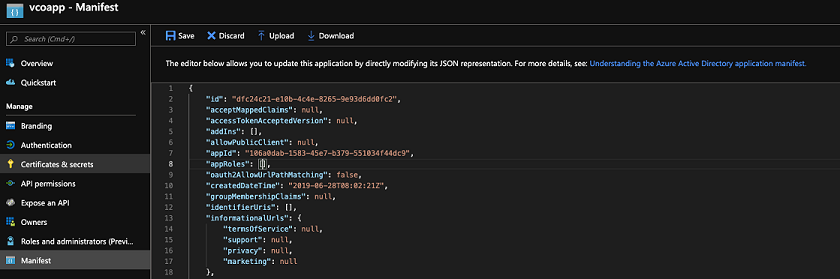

- Pour ajouter et enregistrer des rôles dans le manifeste, cliquez sur votre application SASE Orchestrator et, dans l'écran Présentation (Overview) de l'application, cliquez sur Manifeste (Manifest).

Un éditeur de manifeste Web s'ouvre, ce qui vous permet de modifier le manifeste dans le portail. Vous pouvez également sélectionner Télécharger (Download) pour modifier le manifeste localement, puis utiliser Charger (Upload) pour le réappliquer à votre application.

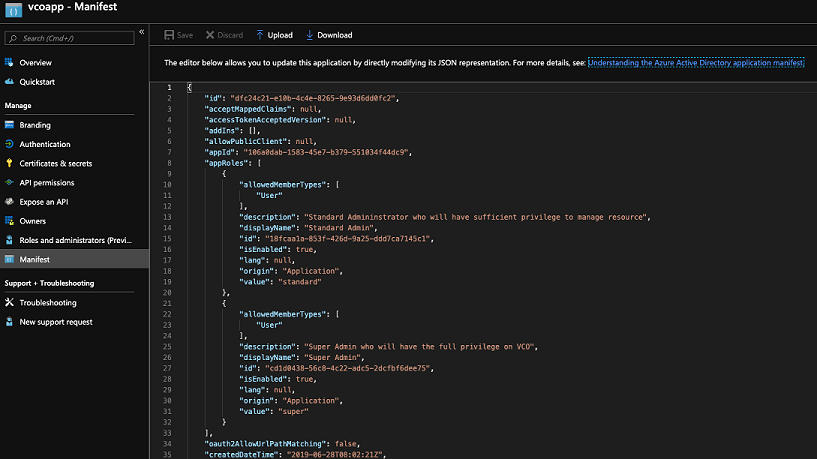

- Dans le manifeste, recherchez le groupe

appRoles, ajoutez un ou plusieurs objets de rôle comme indiqué dans l'exemple suivant, puis cliquez sur Enregistrer (Save).Note : La propriété value deappRolesdoit être ajoutée à la colonne Nom du rôle de fournisseur d'identité (Identity Provider Role Name) du tableau Mappage de rôle (Role Map), située dans l'onglet Authentification (Authentication) afin de mapper correctement les rôles.Exemples d'objets de rôle{ "allowedMemberTypes": [ "User" ], "description": "Standard Administrator who will have sufficient privilege to manage resource", "displayName": "Standard Admin", "id": "18fcaa1a-853f-426d-9a25-ddd7ca7145c1", "isEnabled": true, "lang": null, "origin": "Application", "value": "standard" }, { "allowedMemberTypes": [ "User" ], "description": "Super Admin who will have the full privilege on SASE Orchestrator", "displayName": "Super Admin", "id": "cd1d0438-56c8-4c22-adc5-2dcfbf6dee75", "isEnabled": true, "lang": null, "origin": "Application", "value": "superuser" }Note : Assurez-vous de définiridsur une valeur de GUID (Global Unique Identifier) nouvellement générée. Vous pouvez générer des GUID en ligne à l'aide d'outils Web (par exemple, https://www.guidgen.com/) ou en exécutant les commandes suivantes :- Linux/OSX -

uuidgen - Windows -

powershell [guid]::NewGuid()

- Linux/OSX -

- Recherchez le service Azure Active Directory et sélectionnez-le.

- Pour attribuer des groupes et des utilisateurs à votre application SASE Orchestrator :

- Accédez à Azure Active Directory > Applications d'entreprise (Enterprise applications).

- Recherchez votre application SASE Orchestrator et sélectionnez-la.

- Cliquez sur Utilisateurs et groupes (Users and groups) et attribuez des utilisateurs et des groupes à l'application.

- Cliquez sur Envoyer (Submit).

Résultats

Vous avez terminé la configuration d'une application basée sur OIDC dans AzureAD pour SSO.

Que faire ensuite

Configurez l'authentification unique dans SASE Orchestrator.