Un pare-feu est un périphérique de sécurité réseau qui surveille le trafic réseau entrant et sortant et décide s'il faut autoriser ou bloquer un trafic spécifique en fonction d'un ensemble défini de règles de sécurité. SASE Orchestrator prend en charge la configuration des pare-feu sans état et avec état pour les profils et les dispositifs Edge.

Pour plus d'informations sur le pare-feu, reportez-vous à la section Présentation du pare-feu.

Configurer le pare-feu de profil

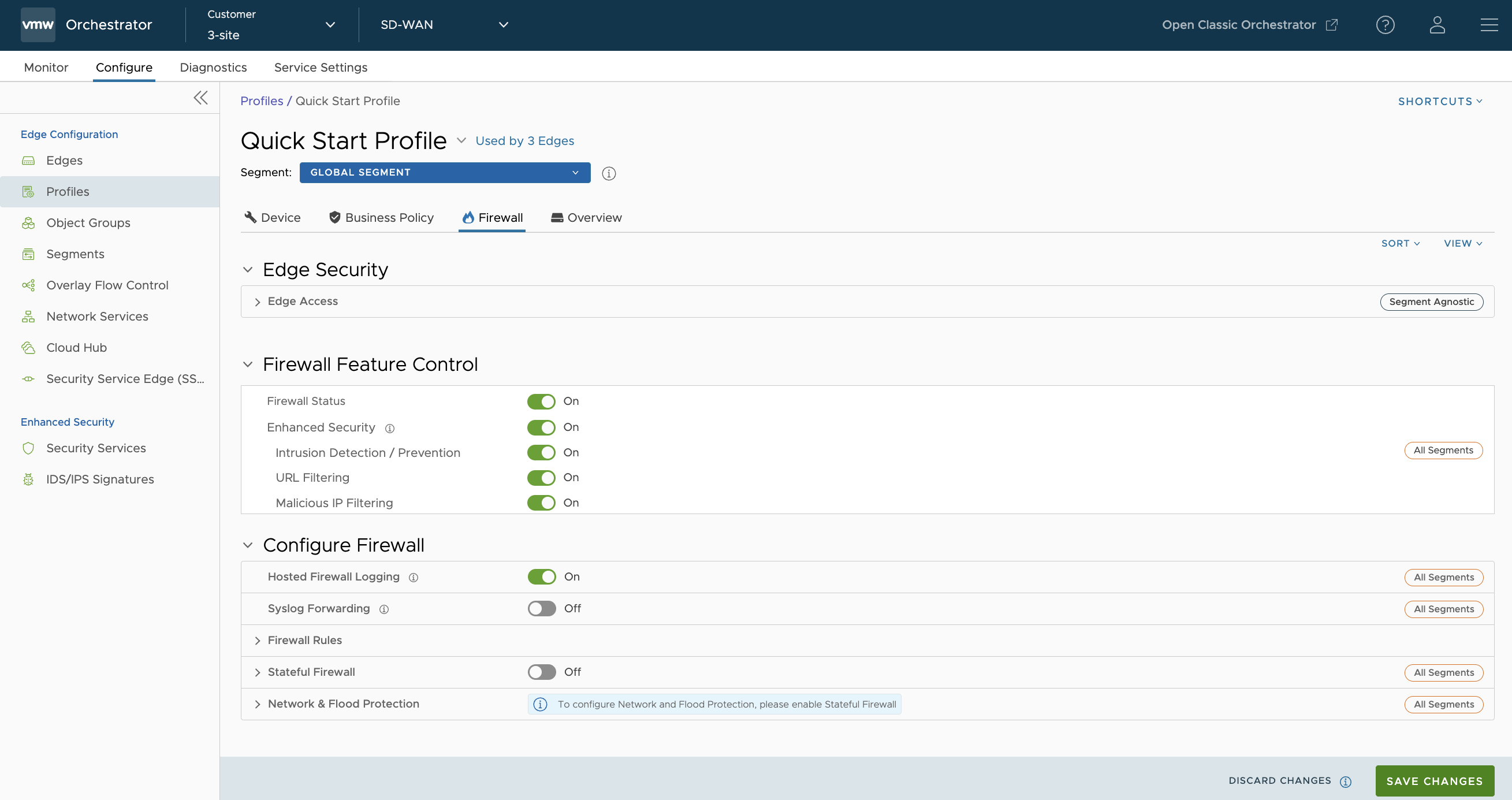

- Dans le service SD-WAN du portail d'entreprise, accédez à . La page Profils (Profiles) affiche les profils existants.

- Pour configurer un pare-feu de profil, cliquez sur le lien vers le profil, puis cliquez sur l'onglet Pare-feu (Firewall). Vous pouvez également cliquer sur le lien Afficher (View) dans la colonne Pare-feu (Firewall) du profil.

- La page Pare-feu (Firewall) s'affiche.

- Dans l'onglet Pare-feu (Firewall), vous pouvez configurer les capacités de pare-feu et de sécurité du dispositif Edge suivantes :

Champ Description Accès au dispositif Edge (Edge Access) Permet de configurer un profil pour l'accès au dispositif Edge. Vous devez veiller à sélectionner l'option appropriée pour l'accès au support, l'accès à la console, l'accès au port USB, l'accès SNMP et l'accès à l'interface utilisateur Web locale dans les paramètres du pare-feu pour rendre le dispositif Edge plus sécurisé. Cela empêche tout utilisateur malveillant d'accéder au dispositif Edge. Par défaut, l'accès au support, l'accès à la console, l'accès SNMP et l'accès à l'interface utilisateur Web locale sont désactivés pour des raisons de sécurité. Pour plus d'informations, reportez-vous à la section Configurer l'accès au dispositif Edge. État du pare-feu (Firewall Status) Permet d'activer ou de désactiver les règles de pare-feu, de configurer les paramètres de pare-feu et les listes ACL liées à tous les dispositifs Edge associés au profil. Note : Par défaut, cette fonctionnalité est activée. Vous pouvez désactiver la fonction de pare-feu pour les profils en définissant l'option État du pare-feu (Firewall Status) sur OFF.Sécurité améliorée Permet d'activer ou de désactiver les services de sécurité suivants pour tous les dispositifs Edge associés au profil : - Détection/prévention des intrusions

- Filtrage d'URL

- Filtrage d'adresses IP malveillantes

Par défaut, la fonctionnalité de sécurité améliorée n'est pas activée. Si vous activez cette fonctionnalité, assurez-vous d'activer au moins l'un des services de sécurité pris en charge.

Note : Les services de sécurité améliorée ne sont pas pris en charge pour les interfaces LAN routées avec adressage dynamique (client DHCP, client DHCPv6, PD DHCPv6 et SLAAC).Pour plus d'informations, reportez-vous à la section Configurer les services de sécurité améliorée.

Journalisation du pare-feu hébergé Permet d'activer ou de désactiver la fonctionnalité Journalisation de pare-feu (Firewall Logging) au niveau du dispositif Edge d'entreprise pour envoyer des journaux de pare-feu à Orchestrator. Note : À partir de la version 5.4.0, pour les instances d'Orchestrator hébergées, la fonctionnalité Activer la journalisation du pare-feu dans Orchestrator (Enable Firewall Logging to Orchestrator) est activée par défaut pour les entreprises nouvelles et existantes. Au niveau du dispositif Edge, les clients doivent activer Journalisation du pare-feu hébergé (Hosted Firewall Logging) pour envoyer les journaux de pare-feu du dispositif Edge à Orchestrator.Vous pouvez afficher les journaux du pare-feu Edge dans Orchestrator à partir de la page Surveiller (Monitor) > Journaux de pare-feu (Firewall Logs). Pour plus d'informations, reportez-vous à la section Surveiller les journaux de pare-feu.

Transfert Syslog (Syslog Forwarding) Par défaut, la fonctionnalité de transfert Syslog (Syslog Forwarding) est désactivée pour une entreprise. Pour collecter des événements liés à SASE Orchestrator et des journaux de pare-feu provenant du dispositif SD-WAN Edge d'entreprise vers un ou plusieurs collecteurs Syslog distants centralisés (serveurs), un utilisateur d'entreprise doit activer cette fonctionnalité au niveau de l'entreprise ou du profil. Pour configurer les détails des collecteurs Syslog par segment dans SASE Orchestrator, reportez-vous à la section Configurer les paramètres Syslog pour les profils. Note : Vous pouvez afficher les détails de journalisation de pare-feu IPv4 et IPv6 dans un serveur Syslog basé sur IPv4.Règles de pare-feu (Firewall Rules) Les règles de pare-feu prédéfinies existantes s'affichent. Vous pouvez cliquer sur + NOUVELLE RÈGLE (NEW RULE) pour créer une règle de pare-feu. Pour plus d'informations, reportez-vous à la section Configurer une règle de pare-feu. Pour supprimer une règle de pare-feu existante, sélectionnez-la et cliquez sur SUPPRIMER (DELETE).

Pour dupliquer une règle de pare-feu, sélectionnez la règle et cliquez sur CLONER (CLONE).

Pour afficher tous les commentaires ajoutés lors de la création ou de la mise à jour d'une règle, sélectionnez cette dernière et cliquez sur HISTORIQUE DES COMMENTAIRES (COMMENT HISTORY).

Pour rechercher une règle spécifique, cliquez sur Rechercher la règle (Search for Rule). Vous pouvez rechercher la règle par nom de règle, adresse IP, port/plage de ports, et noms de groupes d'adresses et de groupes de services.

Pare-feu avec état (Stateful Firewall) Par défaut, la fonctionnalité de pare-feu avec état (Stateful Firewall) est désactivée pour une entreprise. SASE Orchestrator permet de définir un délai d'expiration de session pour les flux TCP établis et non établis, les flux UDP et d'autres flux au niveau du profil. Éventuellement, vous pouvez également remplacer les paramètres du pare-feu avec état au niveau du dispositif Edge. Pour plus d'informations, reportez-vous à la section Configurer les paramètres du pare-feu avec état. Protection du réseau et de Flood (Network & Flood Protection) Pour sécuriser toutes les tentatives de connexion dans un réseau d'entreprise, VMware SASE Orchestrator permet de configurer les paramètres de protection de réseau et de Flood au niveau du profil et des dispositifs Edge afin de vous protéger contre les différents types d'attaques suivants. Pour plus d'informations, reportez-vous à la section Configurer les paramètres de protection du réseau et de Flood.

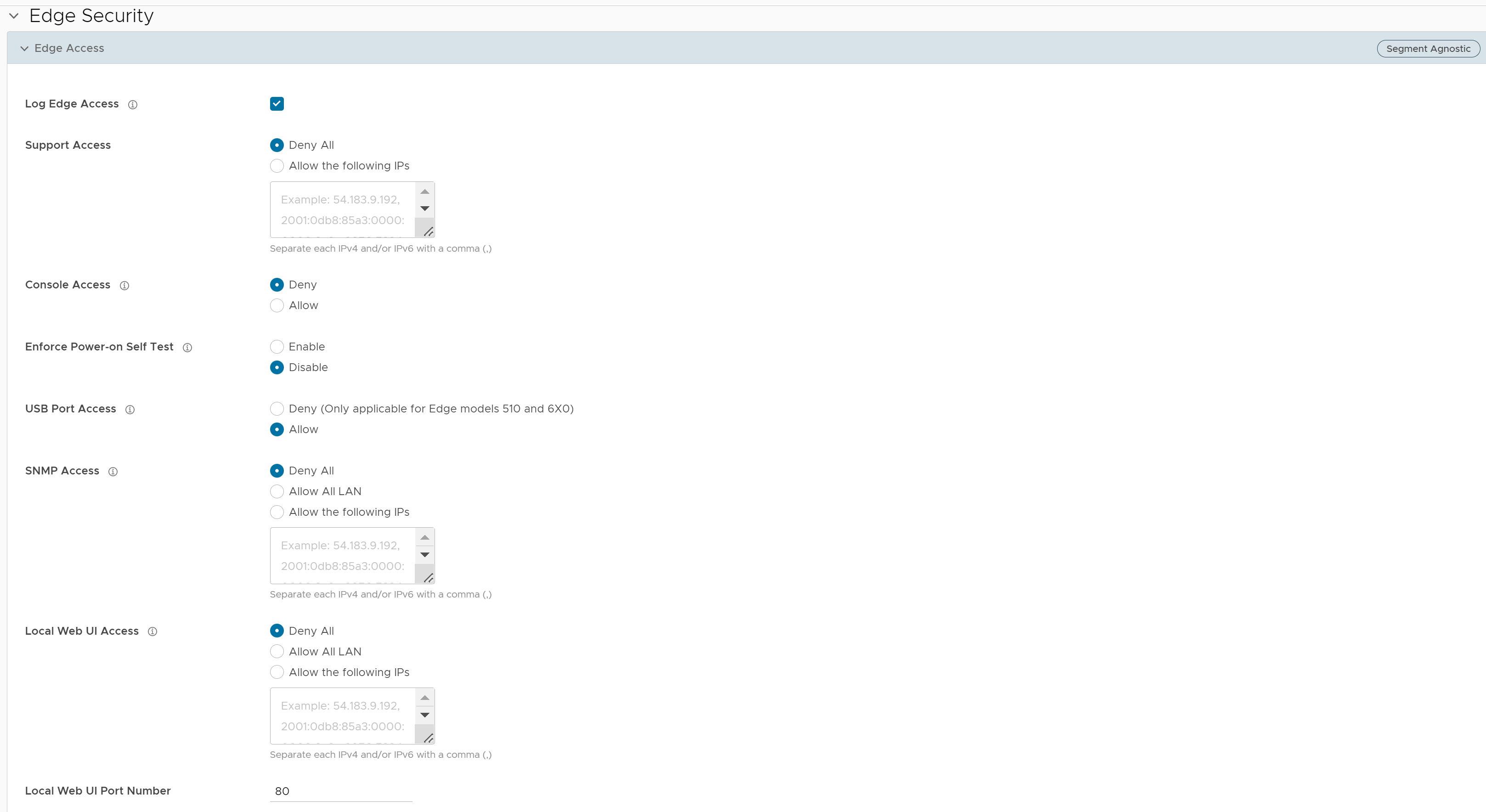

Configurer l'accès au dispositif Edge

- Dans le service SD-WAN du portail d'entreprise, accédez à Configurer (Configure) > Profils (Profiles) > Pare-feu (Firewall).

- Dans Sécurité du dispositif Edge (Edge Security), cliquez sur l'icône de développement Accès au dispositif Edge (Edge Access).

- Vous pouvez configurer une ou plusieurs des options d'accès au dispositif Edge suivantes, puis cliquer sur Enregistrer les modifications (Save Changes) :

Champ Description Consigner l'accès au dispositif Edge (Log Edge Access) Lorsque ce paramètre est activé, tous les accès au périphérique Edge sont consignés, y compris les tentatives réussies et infructueuses. Accès au support (Support Access) Sélectionnez Autoriser les adresses IP suivantes (Allow the following IPs) si vous souhaitez spécifier explicitement les adresses IP à partir desquelles vous pouvez vous connecter au dispositif Edge via SSH. Vous pouvez entrer des adresses IPv4 et IPv6 séparées par une virgule (,).

Par défaut, l'option Tout refuser (Deny All) est sélectionnée.

Accès à la console (Console Access) Sélectionnez Autoriser (Allow) pour activer l'accès au dispositif Edge via la console physique (port série ou Video Graphics Array [VGA]). Par défaut, l'option Refuser (Deny) est sélectionnée et la connexion à la console est désactivée après l'activation du dispositif Edge. Note : Chaque fois que le paramètre d'accès à la console passe de l'option Autoriser (Allow) à Refuser (Deny) ou inversement, vous devez redémarrer le dispositif Edge manuellement.Appliquer l'autotest de mise sous tension (Enforce Power-on Self Test) Lorsque cette option est activée, un échec de l'autotest de mise sous tension désactive le dispositif Edge. Vous pouvez récupérer le dispositif Edge en exécutant une réinitialisation aux paramètres d'usine, puis le réactiver. Accès au port USB (USB Port Access) Sélectionnez Autoriser (Allow) pour activer et sélectionner Refuser (Deny) pour désactiver l'accès au port USB sur les dispositifs Edge.

Cette option est disponible uniquement pour les modèles de dispositifs Edge 510 et 6x0.

Note : Chaque fois que le paramètre d'accès au port USB passe de l'option Autoriser (Allow) à Refuser (Deny) ou inversement, vous devez redémarrer le dispositif Edge manuellement si vous avez accès au dispositif Edge et s'il se trouve dans sur un site distant, redémarrez le dispositif Edge à l'aide de SASE Orchestrator. Pour obtenir des instructions, reportez-vous à la section Actions à distance.Accès SNMP (SNMP Access) Autorise l'accès au dispositif Edge à partir des interfaces routées/du WAN via SNMP. Sélectionnez l'une des options suivantes : - Tout refuser (Deny All) : par défaut, l'accès SNMP est désactivé pour tous les périphériques connectés à un dispositif Edge.

- Autoriser le LAN complet (Allow All LAN) : autorise l'accès SNMP pour tous les périphériques connectés au dispositif Edge via un réseau LAN.

- Autoriser les adresses IP suivantes (Allow the following IPs) : permet de spécifier explicitement les adresses IP à partir desquelles vous pouvez accéder au dispositif Edge via SNMP. Séparez chaque adresse IPv4 ou IPv6 par une virgule (,).

Accès à l'interface utilisateur Web locale (Local Web UI Access) Autorise l'accès au dispositif Edge à partir des interfaces routées/du WAN via une interface utilisateur Web locale. Sélectionnez l'une des options suivantes : - Tout refuser (Deny All) : par défaut, l'accès à l'interface utilisateur Web locale est désactivé pour tous les périphériques connectés à un dispositif Edge.

- Autoriser le LAN complet (Allow All LAN) : autorise l'accès à l'interface utilisateur Web locale pour tous les périphériques connectés au dispositif Edge via un réseau LAN.

- Autoriser les adresses IP suivantes (Allow the following IPs) : permet de spécifier explicitement les adresses IP à partir desquelles vous pouvez accéder au dispositif Edge via l'interface utilisateur Web locale. Séparez chaque adresse IPv4 ou IPv6 par une virgule (,).

Numéro de port de l'interface utilisateur Web locale (Local Web UI Port Number) Entrez le numéro de port de l'interface utilisateur Web locale à partir de laquelle vous pouvez accéder au dispositif Edge. La valeur par défaut est de 80.

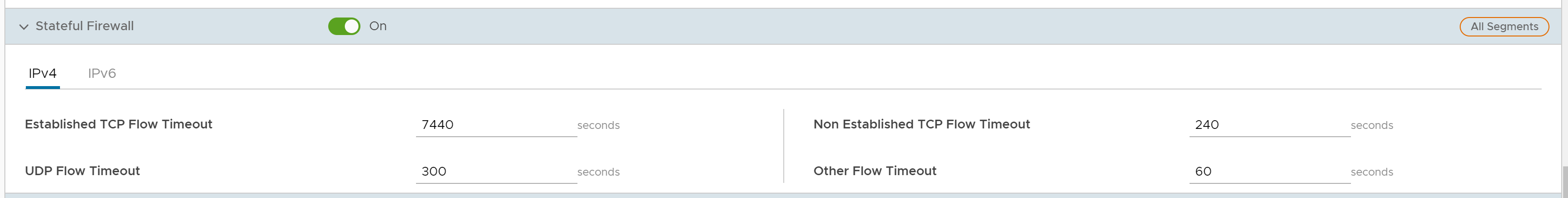

Configurer les paramètres du pare-feu avec état

- Dans le service SD-WAN du portail d'entreprise, accédez à Configurer (Configure) > Profils (Profiles) > Pare-feu (Firewall).

- Dans Configurer le pare-feu (Configure Firewall), activez le bouton bascule Pare-feu avec état (Stateful Firewall), puis cliquez sur l'icône de développement. Par défaut, les sessions de délai d'expiration sont appliquées pour les adresses IPv4.

- Vous pouvez configurer les paramètres du pare-feu avec état suivant, puis cliquer sur Enregistrer les modifications (Save Changes) :

Champ Description Délai d'expiration des flux TCP établis (secondes) [Established TCP Flow Timeout (seconds)] Définit le délai d'expiration d'inactivité (en secondes) des flux TCP établis, après lequel ils ne sont plus valides. La valeur autorisée est comprise entre 60 et 15 999 999 secondes. La valeur par défaut est de 7 440 secondes. Délai d'expiration des flux TCP non établis (secondes) [Non Established TCP Flow Timeout (seconds)] Définit le délai d'expiration d'inactivité (en secondes) des flux TCP non établis, après lequel ils ne sont plus valides. La valeur autorisée est comprise entre 60 et 604 800 secondes. La valeur par défaut est de 240 secondes. Délai d'expiration des flux UDP (secondes) [UDP Flow Timeout (seconds)] Définit le délai d'expiration d'inactivité (en secondes) des flux UDP, après lequel ils ne sont plus valides. La valeur autorisée est comprise entre 60 et 15 999 999 secondes. La valeur par défaut est de 300 secondes. Délai d'expiration des autres flux (secondes) [Other Flow Timeout (seconds)] Définit le délai d'expiration d'inactivité (en secondes) des autres flux tels qu'ICMP, après lequel ils ne sont plus valides. La valeur autorisée est comprise entre 60 et 15 999 999 secondes. La valeur par défaut est de 60 secondes. Note :Les valeurs de délai d'expiration configurées ne s'appliquent que lorsque l'utilisation de la mémoire est inférieure à la limite conditionnelle. Cette limite correspond à toute valeur en dessous de 60 % des flux simultanés pris en charge par la plate-forme en termes d'utilisation de la mémoire.

Configurer les paramètres de protection du réseau et de Flood

- Attaque par déni de service (DoS)

- Attaques basées sur TCP : indicateurs TCP non valides, Land TCP et fragment SYN TCP

- Attaques basées sur ICMP : ping fatal ICMP et fragment ICMP

- Attaques basées sur IP : Protocole IP inconnu (IP Unknown Protocol), Options IP (IP Options), Protocole IPv6 inconnu (IPv6 Unknown Protocol) et En-tête d'extension IPv6 (IPv6 Extension Header).

| Type d'attaque | Description |

|---|---|

| Attaque par déni de service (DoS) (Denial-of-Service (DoS) attack) | Une attaque par déni de service (DoS) est un type d'attaque de sécurité réseau qui submerge le périphérique ciblé d'une grande quantité de trafic factice afin que la cible soit tellement absorbée à traiter le trafic fictif qu'elle ne peut plus prendre en charge le trafic légitime. La cible peut être un pare-feu, les ressources réseau auxquelles le pare-feu contrôle l'accès, une plate-forme matérielle ou un système d'exploitation spécifique d'un hôte individuel. L'attaque DoS tente d'épuiser les ressources du périphérique cible, ce qui rend ce dernier indisponible pour les utilisateurs légitimes. Il existe deux méthodes générales d'attaques DoS : les services de saturation ou les services de blocage. Les attaques par saturation se produisent lorsque le système reçoit trop de trafic pour la mise en mémoire tampon sur le serveur, ce qui les ralentit et ils finissent par s'arrêter. D'autres attaques DoS exploitent simplement les vulnérabilités qui entraînent le blocage du système ou du service cible. Dans ces attaques, l'entrée est envoyée et tire parti des bogues de la cible qui se bloquent par la suite ou entraînent une déstabilisation grave du système. |

| Indicateurs TCP non valides (Invalid TCP Flags) |

Une attaque par indicateurs TCP non valide se produit lorsqu'un paquet TCP comporte une combinaison d'indicateurs inappropriés ou non valides. Un périphérique cible vulnérable se bloque en raison de combinaisons d'indicateurs TCP non valides et, par conséquent, il est recommandé de les supprimer. Des indicateurs TCP non valides protègent contre les éléments suivants :

|

| Land TCP (TCP Land) | Une attaque Land est une attaque DoS de couche 4 dans laquelle un paquet SYN TCP est créé afin que l'adresse IP source et le port soient configurés pour être identiques à l'adresse IP de destination et au port, qui, à son tour, est défini pour pointer vers un port ouvert sur un périphérique cible. Un périphérique cible vulnérable reçoit ce type de message et répond effectivement à l'adresse de destination en envoyant le paquet pour un retraitement dans une boucle infinie. Par conséquent, le CPU du périphérique est utilisé indéfiniment, ce qui entraîne la panne ou le blocage du périphérique cible vulnérable. |

| Fragment SYN TCP (TCP SYN Fragment) | Le protocole Internet (IP) encapsule un segment SYN TCP (Transmission Control Protocol) dans le paquet IP pour établir une connexion TCP et appeler un segment SYN/ACK en réponse. Comme le paquet IP est petit, il n'y a aucune raison légitime de le fragmenter. Un paquet SYN fragmenté est anormal, et donc suspect. Dans une attaque par fragment SYN TCP, un serveur ou un hôte cible est saturé de fragments de paquets SYN TCP. L'hôte intercepte les fragments et attend l'arrivée des paquets restants afin de pouvoir les réassembler. En saturant un serveur ou un hôte de connexions qui ne peuvent pas être effectuées, la mémoire tampon de l'hôte déborde et, par conséquent, aucune autre connexion légitime n'est possible. Cela endommage le système d'exploitation de l'hôte cible. |

| Ping fatal ICMP (ICMP Ping of Death) | Une attaque de type « Ping fatal » ICMP (Internet Control Message Protocol) implique que l'attaquant envoie plusieurs pings incorrects ou malveillants à un périphérique cible. Alors que les paquets ping utilisés pour vérifier l'accessibilité des hôtes réseau sont petits, ils peuvent être élaborés avec une taille supérieure à la limite maximale de 65 535 octets par les attaquants. Lorsqu'un paquet volumineux est transmis de manière malveillante à partir de l'hôte malveillant, le paquet se fragmente en transit et, lorsque le périphérique cible tente de réassembler les fragments IP dans le paquet complet, le total dépasse la limite de taille maximale. Cela peut faire déborder les mémoires tampon initialement allouées pour le paquet, ce qui entraîne une panne, un blocage ou un redémarrage du système, car elles ne peuvent pas gérer les paquets d'une taille aussi grande. |

| Fragment ICMP (ICMP Fragment) | Une attaque par fragmentation ICMP est une attaque DoS courante qui implique la saturation de fragments ICMP frauduleux qui ne peuvent pas être défragmentés sur le serveur cible. Comme la défragmentation ne peut avoir lieu que lorsque tous les fragments sont reçus, le stockage temporaire de ces fragments factices occupe de la mémoire et peut épuiser les ressources de mémoire disponibles du serveur cible vulnérable, ce qui entraîne l'indisponibilité du serveur. |

| Protocole IP inconnu (IP Unknown Protocol) | Protocole IP inconnu fait référence à tout protocole non répertorié dans IANA : https://www.iana.org/assignments/protocol-numbers/protocol-numbers.xhtml. L'activation de la protection du protocole IP inconnu bloque les paquets IP avec le champ Protocole (Protocol) contenant un numéro d'identification de protocole 143 ou supérieur, car cela peut entraîner un blocage en l'absence de gestion appropriée sur le périphérique d'extrémité. Veillez à empêcher l'entrée de paquets IP dans le réseau protégé. |

| Options IP (IP Options) | Parfois, les attaquants configurent incorrectement les champs d'options IP dans un paquet IP, ce qui génère des champs incomplets ou incorrects. Les attaquants utilisent ces paquets incorrects pour compromettre les hôtes vulnérables sur le réseau. L'exploitation de la vulnérabilité peut potentiellement permettre l'exécution d'un code arbitraire. La vulnérabilité peut être exploitée après le traitement d'un paquet contenant une option IP élaborée spécifique dans l'en-tête IP du paquet. L'activation de la protection des options IP non sécurisées bloque les paquets IP en transit dont les champs d'option IP ne sont pas correctement mis en forme dans l'en-tête du paquet IP. |

| Protocole IPv6 inconnu (IPv6 Unknown Protocol) | L'activation de la protection du protocole IPv6 inconnu bloque les paquets IPv6 avec le champ Protocole (Protocol) contenant un numéro d'identification de protocole 143 ou supérieur, car cela peut entraîner un blocage en l'absence de gestion appropriée sur le périphérique d'extrémité. Veillez à empêcher l'entrée de paquets IPv6 dans le réseau protégé. |

| En-tête d'extension IPv6 (IPv6 Extension Header) | Une attaque basée sur un en-tête d'extension IPv6 est une attaque DoS qui se produit en raison d'un traitement incorrect des en-têtes d'extension dans un paquet IPv6. Le traitement incorrect des en-têtes d'extension IPv6 crée des vecteurs d'attaque qui peuvent conduire à une attaque DoS et qui peuvent être exploités à différentes fins, telles que la création d'attaques par canaux cachés et par en-tête de routage de type 0. L'activation de cette option entraînerait l'abandon d'un paquet IPv6 avec n'importe quel en-tête d'extension, à l'exception des en-têtes de fragmentation. |

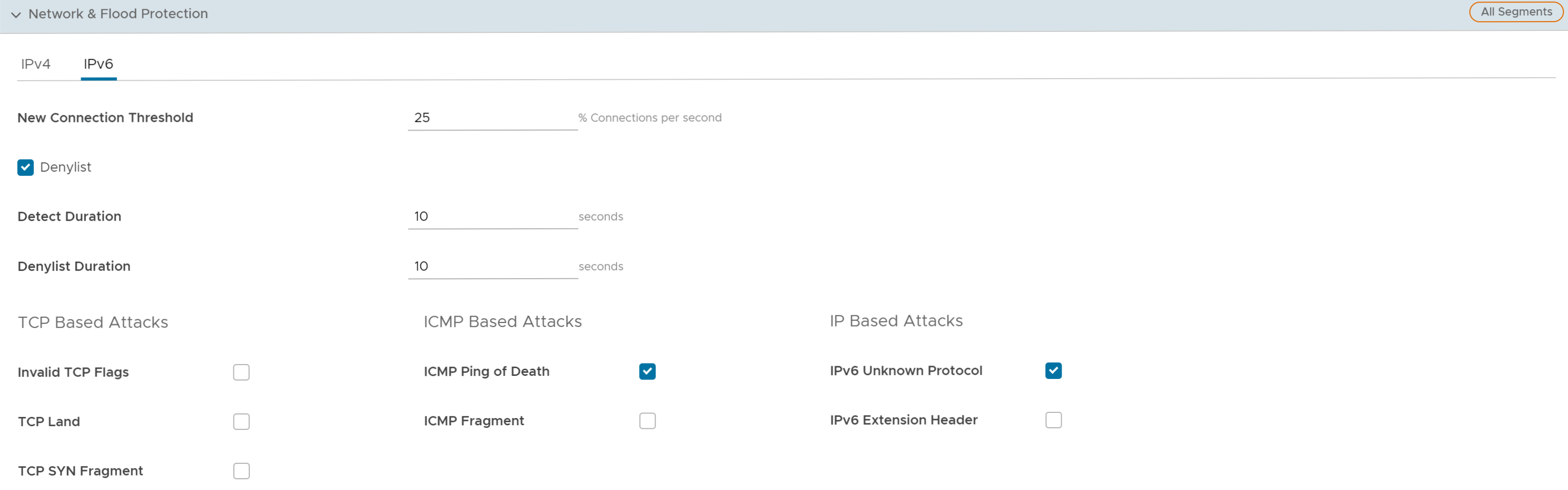

- Dans le service SD-WAN du portail d'entreprise, accédez à Configurer (Configure) > Profils (Profiles) > Pare-feu (Firewall).

- Sous Configurer le pare-feu (Configure Firewall), veillez à activer la fonctionnalité Pare-feu avec état (Stateful Firewall).

- Cliquez sur l'icône de développement Protection du réseau et de Flood (Network & Flood Protection).

- Vous pouvez configurer les paramètres de protection du réseau et de Flood suivants, puis cliquer sur Enregistrer les modifications (Save Changes) :

Note : Par défaut, les paramètres de protection du réseau et de Flood sont appliqués aux adresses IPv4.

Champ Description Nouveau seuil de connexion (connexions par seconde) [New Connection Threshold (connections per second)] Nombre maximal de nouvelles connexions autorisé à partir d'une adresse IP source unique par seconde. La valeur autorisée est comprise entre 10 et 100 %. La valeur par défaut est de 25 %. Liste bloquée (Denylist) Cochez la case pour bloquer une adresse IP source, ce qui enfreint le nouveau seuil de connexion en envoyant du trafic saturé en raison d'une configuration inappropriée du réseau ou d'attaques d'utilisateurs malveillants. Note : Les paramètres Nouveau seuil de connexion (connexions par seconde) [New Connection Threshold (connections per second)] ne fonctionnent pas, sauf si l'option Liste bloquée (Denylist) est sélectionnée.Durée de la détection (secondes) [Detect Duration (seconds)] Avant de bloquer une adresse IP source, il s'agit du délai de grâce pendant lequel l'adresse IP source en cours de violation est autorisée à envoyer des flux de trafic. Si un hôte envoie un trafic saturé de nouvelles demandes de connexion (analyse de ports, saturation SYN TCP, etc.) au-delà du nombre maximal autorisé de connexions par seconde (CPS) pendant cette durée, vous êtes autorisé à le mettre sur liste bloquée au lieu de le faire immédiatement dès qu'il dépasse une fois le nombre de CPS par source. Par exemple, supposons que le nombre maximal autorisé de CPS est de 10 avec une durée de détection de 10 secondes, si l'hôte effectue de nouvelles demandes de connexion dépassant 100 demandes pendant 10 secondes, l'hôte sera mis sur liste bloquée.

La valeur autorisée est comprise entre 10 et 100 secondes. La valeur par défaut est de 10 secondes.Durée de la liste bloquée (secondes) [Denylist Duration (seconds)] Durée pendant laquelle l'adresse IP source enfreinte ne peut pas envoyer de paquets. La valeur autorisée est comprise entre 10 et 86 400 secondes. La valeur par défaut est de 10 secondes. Seuil semi-ouvert TCP par destination (TCP Half-Open Threshold Per Destination) Nombre maximal de connexions TCP semi-ouvertes autorisées par destination. La valeur autorisée est comprise entre 1 et 100 %. Attaques basées sur TCP (TCP Based Attacks) Prend en charge la protection contre les attaques basées sur TCP suivantes en cochant les cases correspondantes : - Indicateurs TCP non valides (Invalid TCP Flags)

- Land TCP (TCP Land)

- Fragment SYN TCP (TCP SYN Fragment)

Attaques basées sur ICMP (ICMP Based Attacks) Prend en charge la protection contre les attaques basées sur ICMP suivantes en cochant les cases correspondantes : - Ping fatal ICMP (ICMP Ping of Death)

- Fragment ICMP (ICMP Fragment)

Attaques basées sur IP (IP Based Attacks) Prend en charge la protection contre les attaques basées sur IP suivantes en cochant les cases correspondantes : - Protocole IP inconnu (IP Unknown Protocol)

- Options IP (IP Options)

- Protocole IPv6 inconnu (IPv6 Unknown Protocol)

- En-tête d'extension IPv6 (IPv6 Extension Header)