Lorsque vous ajoutez et configurez des instances de fournisseur d'identité SAML pour votre déploiement Workspace ONE Access, vous pouvez garantir une haute disponibilité, prendre en charge des méthodes d'authentification d'utilisateurs supplémentaires et améliorer la souplesse de gestion du processus d'authentification des utilisateurs en fonction des plages d'adresses IP de ces derniers.

Conditions préalables

Effectuez les tâches suivantes avant d'ajouter l'instance de fournisseur d'identité tiers.

- Vérifiez que les instances tierces sont conformes à SAML 2.0 et que le service Workspace ONE Access peut accéder à l'instance tierce.

- Coordonnez l'intégration au fournisseur d'identité tiers. En fonction du fournisseur d'identité, vous devrez peut-être configurer les deux paramètres de la même façon.

- Obtenez les informations sur les métadonnées tierces à ajouter lors de la configuration du fournisseur d'identité dans la console Workspace ONE Access. Les informations de métadonnées que vous obtenez de l'instance tierce correspondent à l'URL d'accès aux métadonnées ou aux métadonnées proprement dites.

Procédure

- Dans la console Workspace ONE Access, sur la page Intégration > Fournisseurs d'identité, cliquez sur AJOUTER et sélectionnez IDP SAML.

- Configurez les paramètres suivants :

Élément de formulaire Description Nom du fournisseur d'identité Entrez un nom pour cette instance de fournisseur d'identité. Métadonnées SAML Ajoutez le document sur les métadonnées XML de fournisseur d'identité tiers afin d'établir une relation d'approbation avec le fournisseur d'identité.

- Entrez l'URL des métadonnées SAML ou le contenu xml dans la zone de texte. Cliquez sur Traiter les métadonnées IDP.

- Sélectionnez le mode d'identification de l'utilisateur. Vous pouvez envoyer l'identifiant envoyé dans une assertion SAML entrante dans l'élément Sujet ou Attribut.

- Élément NameID. L'identifiant d'utilisateur est récupéré à partir de l'élément NameID de l'élément Sujet.

- Attribut SAML. L'identifiant d'utilisateur est récupéré à partir d'un élément Attribut ou AttributeStatement spécifique.

- Si vous sélectionnez Élément NameID, les formats de NameID pris en charge par le fournisseur d'identité sont extraits des métadonnées et ajoutés à la table Format de l'ID du nom qui s'affiche.

- Dans la colonne Valeur de l'ID du nom, sélectionnez les attributs utilisateur configurés dans le service Workspace ONE Access à mapper aux formats de NameID qui s'affichent. Vous pouvez ajouter des formats d'ID de noms tiers personnalisés et les mapper aux valeurs d'attributs utilisateur du service Workspace ONE Access.

- Sélectionnez le format de chaîne de l'identifiant de réponse Stratégie de l'ID du nom dans la demande SAML à utiliser. Ce format doit correspondre à la configuration du format de stratégie de l'ID du nom spécifique du fournisseur d'identité tiers utilisé pour établir une relation de confiance avec le service Workspace ONE Access.

- (Cloud uniquement) Sélectionnez l'option Envoyer le sujet dans la demande SAML (si disponible) comme indication de connexion ou comme indication d'authentification, par exemple authentification multifacteur (MFA, Multi-Factor Authentication). Lorsque vous activez cette option, vous pouvez également activer Envoyer la valeur Sujet selon le mappage du format de NameID pour mapper l'indication de connexion fournie par l'application tierce à la valeur NameID.

Note : Lorsque l'option Envoyer la valeur Sujet selon le mappage du format de NameID est activée, le service Workspace ONE Access est vulnérable à un risque de sécurité appelé énumération des utilisateurs. Activez cette option avec prudence.

Exemple de configuration dans laquelle l'option Envoyer la valeur Sujet selon le mappage du format de NameID est activée

Configuration du fournisseur d'identité tiers

- L'application « X » est fédérée avec Workspace ONE Access.

- Le fournisseur d'identité tiers a mappé la valeur NameID à userPrincipleName.

Dans cette configuration, l'e-mail de l'utilisateur final n'est pas mappé au userPrincipleName d'IDP tiers.

- La stratégie d'accès de l'application « X » dispose d'une règle qui permet au fournisseur d'identité tiers d'authentifier l'utilisateur.

Flux d'authentification de l'utilisateur final

- L'utilisateur final sélectionne l'application « X ».

- L'application « X » présente une page de connexion à l'utilisateur final pour qu'il entre son adresse e-mail.

- L'application « X » renvoie l'e-mail comme indication de connexion à Workspace ONE Access.

- Étant donné que l'option Envoyer la valeur Sujet selon le mappage du format de NameID est activée, Workspace ONE Access accepte l'e-mail et recherche le UserPrincipleName pour cet utilisateur.

- Workspace ONE Access envoie la demande SAML avec le UserPrincipleName correspondant qui a été mappé à l'IDP tiers responsable de l'authentification de l'utilisateur final.

- Si vous sélectionnez Attribut SAML, incluez le format d'attribut et le nom d'attribut. Sélectionnez l'attribut utilisateur dans le service Workspace ONE Access à mapper à l'attribut SAML.

Provisionnement d'utilisateurs juste-à-temps Les utilisateurs du provisionnement juste-à-temps sont créés et mis à jour dynamiquement lorsqu'ils se connectent, en fonction des assertions SAML envoyées par le fournisseur d'identité. Reportez-vous à la section Fonctionnement du provisionnement d'utilisateurs juste-à-temps dans Workspace Access. Si vous activez JIT, entrez le nom d'annuaire et de domaine de l'annuaire JIT. Utilisateurs Sélectionnez les annuaires qui incluent les utilisateurs qui peuvent s'authentifier à l'aide de ce fournisseur d'identité. Réseau Les plages réseau existantes configurées dans le service sont répertoriées. Sélectionnez les plages réseau des utilisateurs en fonction de leurs adresses IP, que vous souhaitez rediriger vers cette instance de fournisseur d'identité à des fins d'authentification.

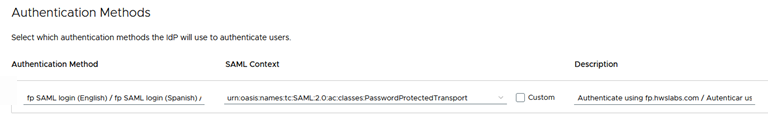

Méthode d'authentification Dans la zone de texte Méthode d'authentification, entrez le nom de la méthode d'authentification à associer à ce fournisseur d'identité tiers. Vous pouvez entrer plusieurs méthodes d'authentification à associer au fournisseur d'identité tiers. Attribuez à chaque méthode d'authentification un nom convivial qui identifie la méthode d'authentification. Il s'agit du nom d'authentification configuré dans la stratégie d'accès. Ce nom d'authentification s'affiche lorsque des utilisateurs sont invités à se connecter.

Dans la zone de texte Contexte SAML, mappez le nom de la méthode d'authentification avec le contexte d'authentification SAML envoyé par le fournisseur d'identité tiers dans la réponse SAML. Dans le menu déroulant, sélectionnez une chaîne de classe de contexte d'authentification SAML dans la liste des chaînes couramment utilisées ou entrez une chaîne personnalisée.

Dans la zone de texte Description, rédigez le contenu pour aider l'utilisateur à déterminer s'il doit choisir cette méthode d'authentification. Le texte de la zone Description s'affiche sur la page d'invite de connexion Sélectionner une authentification lorsque cette méthode d'authentification de fournisseur d'identité tiers est une option de choix d'authentification dans une règle de stratégie d'accès. Reportez-vous à la section Configurer le choix des règles de stratégie d'accès d'authentification.

Ce texte n'est pas automatiquement traduit dans les langues spécifiées par le navigateur de l'utilisateur final. Cependant, vous pouvez rédiger le contenu dans plusieurs langues sous la forme d'une entrée unique dans la zone de texte Description. Cette description s'affiche sous la méthode d'authentification sur la page d'invite de connexion.

Configuration de la déconnexion unique Lorsque les utilisateurs se connectent à Workspace ONE à partir d'un fournisseur d'identité tiers (IDP), deux sessions sont ouvertes, la première sur le fournisseur d'identité tiers et la seconde sur le fournisseur du service Identity Manager pour Workspace ONE. La durée de vie de ces sessions est gérée de façon indépendante. Lorsque des utilisateurs se déconnectent de Workspace ONE, la session Workspace ONE est fermée, mais la session du fournisseur d'identité tiers peut toujours être ouverte. En fonction de vos exigences de sécurité, vous pouvez activer la déconnexion unique et configurer la déconnexion unique pour se déconnecter des deux sessions, ou maintenir la session du fournisseur d'identité tiers intacte.

Option de configuration 1

- Vous pouvez activer la déconnexion unique lorsque vous configurez le fournisseur d'identité tiers. Si le fournisseur d'identité tiers prend en charge le protocole de déconnexion unique (SLO) basé sur SAML, les deux sessions sont fermées lorsque les utilisateurs se déconnectent du portail Workspace ONE. La zone de texte URL de redirection n'est pas configurée.

- Si le fournisseur d'identité tiers ne prend pas en charge la déconnexion unique basée sur SAML, activez la déconnexion unique et, dans la zone de texte URL de redirection, désignez une URL de point de terminaison de déconnexion unique du fournisseur d'identité. Vous pouvez également utiliser un paramètre de redirection à ajouter à l'URL qui envoie les utilisateurs vers un point de terminaison spécifique. Les utilisateurs sont redirigés vers cette URL lorsqu'ils se déconnectent du portail Workspace ONE et qu'ils sont déconnectés du fournisseur d'identité également.

Option de configuration 2

- Une autre option de déconnexion unique consiste à déconnecter les utilisateurs de leur portail Workspace ONE et à les rediriger vers une URL de point de terminaison personnalisée. Vous activez la déconnexion unique, désignez l'URL dans la zone de texte URL de redirection et le paramètre de redirection du point de terminaison personnalisé. Lorsque les utilisateurs se déconnectent du portail Workspace ONE, ils sont dirigés vers cette page, qui peut afficher un message personnalisé. Il est possible que la session du fournisseur d'identité soit toujours ouverte. L'URL https://<vidm-access-url>/SAAS/auth/federation/slo est saisie.

Si l'option Activer la déconnexion unique n'est pas activée, la configuration par défaut dans le service Workspace ONE Access consiste à rediriger les utilisateurs vers la page de connexion du portail Workspace ONE lorsqu'ils se déconnectent. Il est possible que la session du fournisseur d'identité soit toujours ouverte.

Certificat de signature SAML Cliquez sur Métadonnées du fournisseur de services (SP) pour voir l'URL vers les métadonnées du fournisseur de services SAML Workspace ONE Access. Copiez et enregistrez l'URL. Cette URL est configurée lorsque vous modifiez l'assertion SAML dans le fournisseur d'identité tiers pour mapper des utilisateurs Workspace ONE Access. Nom d'hôte IdP Si la zone de texte Nom d'hôte s'affiche, entrez le nom d'hôte vers lequel le fournisseur d'identité est redirigé pour l'authentification. Si vous utilisez un port non standard autre que 443, vous pouvez définir le nom d'hôte avec le format Nom d'hôte:Port. Par exemple, myco.example.com:8443. - Cliquez sur Ajouter.

Que faire ensuite

- Dans la console, accédez à la page Ressources > Stratégies et modifiez la stratégie d'accès par défaut pour ajouter une règle de stratégie afin de sélectionner le nom de la méthode d'authentification SAML comme méthode d'authentification à utiliser. Reportez-vous à la section Gestion des stratégies d'accès dans le service Workspace ONE Access.

- Modifiez la configuration du fournisseur d'identité tiers pour ajouter l'URL de certificat de signature SAML que vous avez enregistrée.