L'intégration de Workspace ONE UEM aux stratégies de protection d'application Microsoft Intune® supprime la gestion des stratégies de protection contre la perte des données (DLP) pour vos stratégies de protection d'application Microsoft Intune dans deux consoles.

Vous pouvez configurer les stratégies d'application de la DLP pour votre protection d'application Microsoft Intune dans Workspace ONE UEM. Après avoir intégré les deux systèmes, gérez les stratégies d'application DLP dans Workspace ONE UEM Console afin que l'intégration reste à jour.

La plupart des stratégies de protection d'application Microsoft Intune sont disponibles pour la plateforme Android et la plateforme iOS.

Effectuer la gestion dans Workspace ONE UEM Console permet de garantir la synchronisation

Après avoir intégré les deux systèmes, gérez les stratégies d'application DLP dans Workspace ONE UEM Console afin que l'intégration reste à jour. Workspace ONE UEM ne reçoit pas les modifications apportées à d'autres parties de l'intégration. Les stratégies d'application DLP ou les attributions de groupe de sécurité peuvent être désynchronisées.

Expérience utilisateur sur Android et iOS

Les plateformes iOS et Android ont des expériences utilisateur à la fois différentes et très similaires lorsque les utilisateurs accèdent aux applications pour la première fois après une intégration réussie avec Intune.

Expérience sur iOS

Lorsque l'utilisateur du terminal s'authentifie auprès d'applications Microsoft Office 365 sur des terminaux iOS et que le profil est correctement transféré, le système affiche une fenêtre contextuelle indiquant que l'organisation gère l'application. Il n'y a aucune étape supplémentaire dans la configuration.

Expérience sur Android

Pour gérer les terminaux Android et Android Enterprise, les utilisateurs doivent installer l'application Intune Company Portal. Cette application agit comme un broker pour le SDK d'application Intune, de la même manière qu'Workspace ONE Intelligent Hub agit comme un broker pour les applications Workspace ONE UEM.

Expérience similaire sur iOS et Android

Les deux plateformes doivent définir Intune comme autorité MDM sur le terminal. Vous pouvez configurer ce paramètre sur le terminal dans . Activez Autorité MDM Intune à partir de la notification Démarrage.

Effectuez ces actions dans Azure pour intégrer Microsoft Intune

Pour l'intégration, créez un compte utilisateur et attribuez à l'utilisateur les licences Microsoft répertoriées.

Pour les environnements qui ne disposent pas de l'intégration Azure AD dans les services d'annuaire dans Workspace ONE UEM Console, vous devez ajouter l'application AirWatch by VMware dans Azure. Pour plus de détails, consultez la rubrique Configurer Workspace ONE UEM pour utiliser Azure AD comme service d'identité.

Si OOBE (Out of the Box Enrollment) est déjà configuré avec un autre fournisseur MDM autre que Workspace ONE UEM, ajoutez AirWatch by VMware et n'effectuez aucune saisie ni modification d'autres paramètres dans Azure. Si vous entrez ou modifiez des configurations, vous pouvez interrompre le processus d’enrôlement existant.

- Créez un compte de service (un utilisateur) dans Azure et attribuez à l'utilisateur les rôles appropriés.

Note :

Il s'agit là d'étapes générales. Pour plus d'informations sur la configuration d'Azure, reportez-vous à la documentation de Microsoft.

- Accédez à votre portail Azure en entrant portal.azure.com dans votre navigateur.

- Créez un utilisateur ou synchronisez-le avec Active Directory sur site.

Désactivez l'authentification multifacteur (MFA) pour le domaine de cet utilisateur.

- Attribuez à cet utilisateur les rôles répertoriés.

- Administrateur Intune

- Administrateur d'application

- Lecteur de répertoire

- Enregistreur de répertoire

- Si vous avez créé un utilisateur dans Azure AD, utilisez ce compte pour vous connecter à Azure sur portal.azure.com. Assurez-vous que le mot de passe est valide et qu'il n'est pas nécessaire de le mettre à jour.

- Vous devez attribuer à l'utilisateur les licences répertoriées dans Azure.

- Stratégies de protection d'application Microsoft Intune

- Microsoft Enterprise Mobility + Security E3 ou E5

Configurer les paramètres Intune

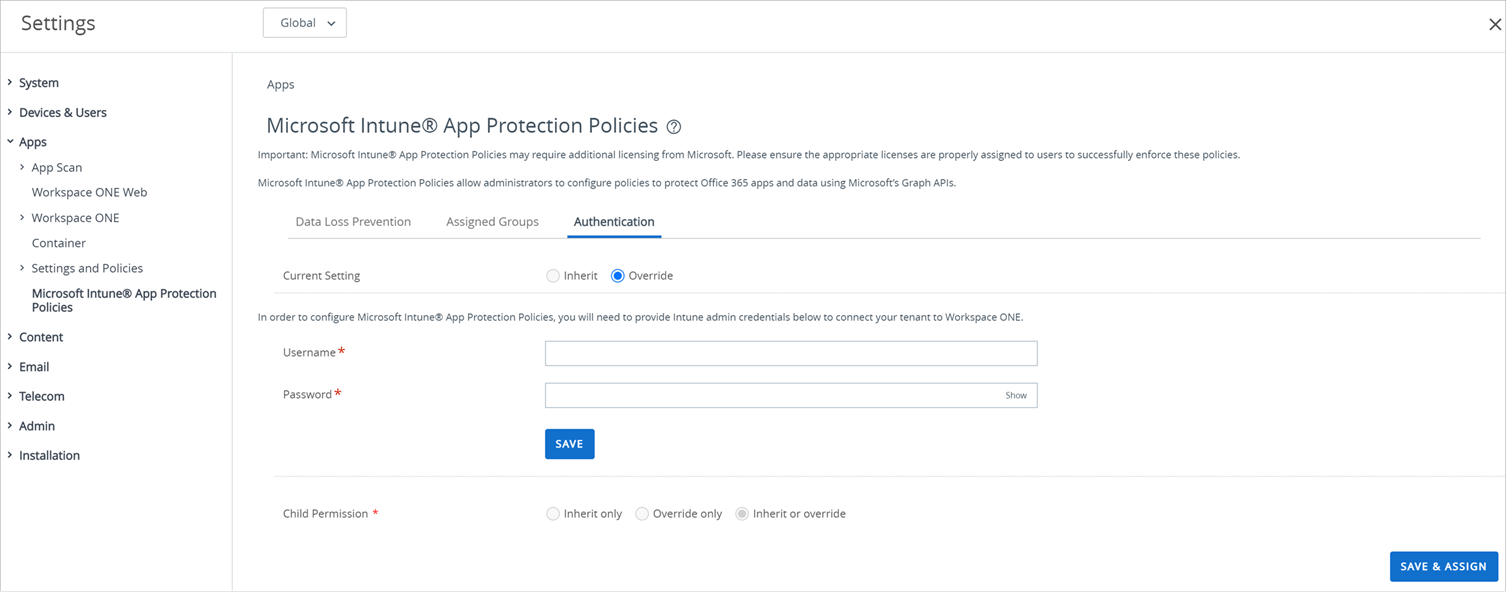

Dans Workspace ONE UEM Console, configurez et appliquez les stratégies d'application de protection contre la perte des données (DLP) pour les applications et données de protection d'application Microsoft Intune®. Configurez d'abord l'onglet Authentification pour que les systèmes puissent communiquer. Configurez ensuite vos paramètres DLP et attribuez-les à des groupes.

L'avertissement modifie la version du système d'exploitation et la version de l'application. La version du correctif Android informe uniquement l'utilisateur par un message d'avertissement. Cependant, les alertes d'avertissement n'empêchent pas les utilisateurs finaux d'utiliser l'application.

Prérequis

Pour configurer et appliquer des stratégies d'application DLP à des applications Intune, vous devez disposer des privilèges nécessaires pour configurer des stratégies d'application dans Intune.

Procédure

- Accédez à .

- Sélectionnez l'onglet Authentification et entrez le nom d'utilisateur et le mot de passe de l'administrateur Azure.

Les administrateurs peuvent utiliser des stratégies d'application DLP d'Office 365 pour protéger les applications et les données Office 365 avec les API Microsoft Graph. Pour les stratégies DLP d'Office 365, vous avez besoin d'informations d'identification d'administrateur pour connecter votre locataire à Workspace ONE UEM.

Paramètre Description Nom d'utilisateur Entrez le nom d'utilisateur utilisé pour configurer votre locataire dans Workspace ONE UEM. Mot de passe Entrez le mot de passe utilisé pour configurer votre locataire dans Workspace ONE UEM. Workspace ONE UEM utilise ces informations d'identification pour rechercher et attribuer les stratégies d'application DLP aux groupes de sécurité Microsoft.

- Sélectionnez l'onglet Protection contre la perte de données et configurez les stratégies de protection d'application DLP Microsoft Intune de votre choix. Configurez des stratégies d'application DLP pour les applications et données de vos stratégies de protection d'application Microsoft Intune gérées.

Paramètres de déplacement des données Description Empêcher la sauvegarde Empêche les utilisateurs de sauvegarder des données à partir de leurs applications gérées. Autoriser les applications à transférer des données vers d’autres applications -

Toutes : les utilisateurs peuvent envoyer des données d'applications gérées vers n'importe quelle application.

-

Limitées : les utilisateurs peuvent envoyer des données depuis leurs applications gérées vers d'autres applications gérées.

-

Aucune : empêche les utilisateurs d'envoyer des données d'applications gérées vers n'importe quelle application.

Autoriser les applications à recevoir des données d'autres applications -

Toutes : les utilisateurs peuvent recevoir des données d'applications sur leurs applications gérées.

-

Limitées : les utilisateurs peuvent recevoir des données d'autres applications gérées sur leurs applications gérées.

-

Aucune : empêche les utilisateurs de recevoir des données de toutes les applications sur leurs applications gérées.

Empêcher d'enregistrer sous Empêche les utilisateurs d'enregistrer les données d'application des stratégies de protection d'application Microsoft Intune gérées sur un autre système ou une autre zone de stockage. Restreindre les fonctions couper/copier/coller des autres applications -

N'importe quelle application : les utilisateurs peuvent couper, copier et coller des données entre leurs applications gérées et n'importe quelle application.

-

Bloqué : empêche les utilisateurs de couper, copier et coller des données entre les applications gérées et toutes les applications.

-

Applications gérées par des stratégies : les utilisateurs peuvent couper, copier et coller des données entre les applications gérées par les stratégies de protection d'application Microsoft Intune.

-

Applications gérées par des stratégies avec Coller : les utilisateurs peuvent couper et copier des données à partir de leurs applications gérées et coller les données dans d'autres applications gérées.

Les utilisateurs peuvent également couper et copier des données de n’importe quelle application dans leurs applications gérées.

Limiter l’affichage du contenu Web dans le navigateur géré Force l'ouverture dans un navigateur géré des liens figurant dans les applications gérées. Chiffrer les données de l’application Chiffre les données relatives aux applications gérées lorsque le terminal est dans l'état sélectionné. Le système chiffre les données stockées n'importe où, y compris sur les lecteurs de stockage externes et les cartes SIM. Désactiver la synchronisation du contenu Empêche les applications gérées d'enregistrer les contacts dans le carnet d'adresses natif. Désactivation de l'impression Empêche les utilisateurs d’imprimer les données associées aux applications gérées. Emplacements de stockage de données autorisés Les administrateurs peuvent contrôler où les utilisateurs peuvent stocker les données des applications gérées. Paramètres d'accès Description Exiger l'accès par code PIN Exige que les utilisateurs entrent un code PIN pour accéder aux applications gérées.

Les utilisateurs créent le code PIN lors de leur premier accès.

Nombre maximal de tentatives avant réinitialisation du code PIN Définit le nombre d'entrées que les utilisateurs peuvent tenter d'effectuer avant que le système réinitialise le code PIN. Autoriser un code PIN simple Les utilisateurs peuvent créer des codes PIN à quatre chiffres avec des caractères répétés. Longueur du code PIN Définit le nombre de caractères que les utilisateurs doivent définir pour leur code PIN. Caractères du code PIN autorisés Définit les caractères que les utilisateurs doivent configurer pour leur code PIN. Autoriser les empreintes à la place du code PIN Les utilisateurs peuvent accéder aux applications gérées avec leur empreinte digitale plutôt qu'avec un code PIN. Exiger les identifiants professionnels pour l'accès Les utilisateurs peuvent accéder aux applications gérées avec leurs informations d'identification d'entreprise. Empêcher les applications gérées de fonctionner sur des terminaux jailbroken ou rootés Empêche les utilisateurs d’accéder aux applications gérées sur les terminaux compromis. Revérifier les conditions d'accès après (minutes) Spécifie que le système doit valider le code PIN, l'empreinte digitale ou les informations d'identification lorsque la session d'accès atteint l'un des intervalles de temps définis.

-

Délai d'expiration : nombre de minutes d'inactivité des sessions d'accès pour les applications gérées.

-

Période de grâce hors ligne : nombre de minutes durant lesquelles les terminaux avec des applications gérées sont hors ligne.

Intervalle hors ligne (en jours) avant l'effacement des données d'application Configure la suppression des données d'applications gérées des terminaux lorsque les terminaux sont hors ligne pendant un nombre de jours défini. Paramètres pour Android Description Bloquer la capture d'écran et l'assistant Android Si la case Oui est sélectionnée, les analyses de l'assistant Android et les captures d'écran ne sont pas disponibles avec une application Office. Version minimale du système d'exploitation requise Entrez la version minimale requise d'Android que les utilisateurs doivent utiliser pour obtenir un accès sécurisé à l'application. Version minimale du système d'exploitation requise (avertissement uniquement) Entrez la version minimale d'Android que les utilisateurs doivent utiliser pour obtenir un accès sécurisé à l'application. Version minimale de l'application requise Entrez la version minimale de l'application requise que les utilisateurs doivent utiliser pour obtenir un accès sécurisé à l'application. Version minimale de l'application requise (avertissement uniquement) Entrer la version minimale de l'application que les utilisateurs doivent utiliser pour obtenir un accès sécurisé à l'application. Version minimale du correctif Android requise Entrez le plus ancien niveau de correctif de sécurité Android requis que les utilisateurs peuvent utiliser pour obtenir un accès sécurisé à l'application. Version minimale du correctif Android requise (avertissement uniquement) Entrez le plus ancien niveau de correctif de sécurité Android que les utilisateurs peuvent utiliser pour obtenir un accès sécurisé à l'application. -

- Sélectionnez l'onglet Groupes attribués et attribuez les stratégies d'application DLP aux groupes de sécurité Microsoft. Les groupes de sécurité sont précédemment configurés dans Azure.

Paramètre Description Tous les groupes de sécurité Entrez le nom du groupe de sécurité et attribuez-le aux stratégies d'application DLP. Dans la liste, sélectionnez ce que le système affiche après une saisie.

Sélectionnez Ajouter un groupe et attribuez les stratégies d'application DLP au groupe de sécurité.

Groupes de sécurité attribués aux stratégies O365 Répertorie les groupes de sécurité attribués aux stratégies d’application DLP.

Sélectionnez Supprimer le groupe et supprimez l'attribution du groupe de sécurité.

Messages d’avertissement pour les stratégies supprimées et modifiées

Après le chargement des stratégies de protection d'application Microsoft Intune, Workspace ONE UEM Console vérifie les suppressions et les modifications dans Intune dans le portail Azure. Il est possible que les stratégies gérées ne soient pas synchronisées avec les stratégies déployées. Pour avertir les administrateurs des suppressions et des modifications possibles, Workspace ONE UEM Console affiche des messages d'avertissement en fonction du scénario.

-

La stratégie a été supprimée sur le portail Microsoft Intune. Cliquez sur Supprimer les paramètres pour supprimer les paramètres des stratégies d'UEM.

Workspace ONE UEM Console affiche ce message après la suppression d'une stratégie iOS et Android déployée dans Intune ou les deux. La sélection de Supprimer les paramètres supprime les paramètres des deux stratégies de Workspace ONE UEM Console sans aucune modification côté Azure. La page de la console ne s'actualise pas automatiquement.

Les utilisateurs peuvent déployer de nouvelles stratégies iOS et Android sur Azure sans erreur.

Note : Si une seule des stratégies, iOS ou Android, est supprimée dans Azure, l'autre stratégie reste dans Azure. Les utilisateurs doivent supprimer manuellement l'autre stratégie s'ils choisissent de ne pas conserver les anciens paramètres. -

Les paramètres de stratégie ont été mis à jour sur le portail Microsoft Intune et ne sont plus synchronisés avec Workspace ONE UEM. Cliquez sur Synchroniser les paramètres pour mettre à jour cette stratégie dans UEM.

Workspace ONE UEM Console affiche ce message après que quelqu'un a modifié les stratégies iOS et Android dans Intune dans le portail Azure et que les paramètres de stratégie correspondent toujours entre les deux stratégies. La sélection de Synchronisation des paramètres met à jour les paramètres des deux stratégies dans Workspace ONE UEM pour qu'ils correspondent à ceux extraits des stratégies dans Azure. La page de la console ne s'actualise pas automatiquement.Note : Ce scénario exclut les paramètres spécifiques à iOS ou Android tels que les paramètres SDK d'iOS et les paramètres de l'assistant Android. -

La stratégie « Recevoir des données d'autres applications » est différente pour la stratégie Android et la stratégie iOS dans le portail Azure. Ce paramètre doit être le même pour Workspace ONE UEM afin de synchroniser les stratégies Android et iOS. Contactez l'administrateur pour résoudre le problème.

Les stratégies « Recevoir des données d'autres applications » et « Envoyer des données d'organisation à d'autres applications » diffèrent pour la stratégie Android et la stratégie iOS dans le portail Azure. Ces paramètres doivent être identiques pour que Workspace ONE UEM puisse synchroniser les stratégies Android et iOS. Contactez l'administrateur pour résoudre le problème.

Les stratégies « Empêcher la sauvegarde », « Recevoir des données d'autres applications » et « Envoyer des données d'organisation à d'autres applications » diffèrent pour la stratégie Android et la stratégie iOS dans le portail Azure. Ces paramètres doivent être identiques pour que Workspace ONE UEM puisse synchroniser les stratégies Android et iOS. Contactez l'administrateur pour résoudre le problème.

Workspace ONE UEM Console affiche ces messages après que quelqu'un a modifié les stratégies iOS et Android dans Intune dans le portail Azure et que les paramètres de stratégie ne correspondent pas entre les deux stratégies. Les messages répertorient les différences de paramètres entre les deux stratégies dans Azure. Ils présentent également la liste des noms de stratégie répertoriés dans Azure et non ceux utilisés par Workspace ONE UEM Console.

Résolvez les conflits répertoriés dans les messages avant d'utiliser l'élément de menu Synchronisation des paramètres de Workspace ONE UEM Console.

Note : Ce scénario exclut les paramètres spécifiques à iOS ou Android tels que les paramètres SDK d'iOS et les paramètres de l'assistant Android.

L'élément de menu Supprimer les paramètres et l'élément de menu Synchronisation des paramètres ne modifient aucun paramètre dans Intune dans le portail Azure.