Utilisez le tableau de bord Risque de l'utilisateur pour afficher les données collectées et identifier les risques associés aux scores. Cette fonctionnalité d'analyse des risques assure le suivi des actions et des comportements de l'utilisateur et du terminal, puis calcule le risque potentiel. Elle affiche ce potentiel avec des niveaux de risque et d'autres métadonnées afin que vous puissiez rapidement évaluer la vulnérabilité de votre déploiement Workspace ONE UEM.

- Qu'est-ce que le score de risque ?

- Quels comportements influencent les scores de risque ?

- Sur quels types de terminaux la notation du score de risque fonctionne-t-elle ?

- Quelles sont les conditions requises pour voir les scores de risque ?

- Où puis-je trouver les scores de risque dans la console ?

- Que pouvez-vous faire avec les scores de risque ?

- Quels systèmes contribuent aux données pour les scores de risque ?

- À quelle fréquence les scores sont-ils calculés ?

Qu'est-ce que le score de risque ?

- Élevé : ce score indique un risque élevé d'introduction de menaces et de vulnérabilités sur le réseau et dans les ressources internes. Ce niveau est le moins fiable.

- Moyen : ce score indique un risque modéré d'introduction de menaces et de vulnérabilités sur le réseau et dans les ressources internes.

- Faible : ce score indique un risque faible d'introduction de menaces et de vulnérabilités sur le réseau et dans les ressources internes. Ce niveau est le plus fiable.

- Surveillance du terminal ou de l'utilisateur.

- Envoi de notifications au terminal ou à l'utilisateur pour l'avertir.

- Refus des privilèges du terminal ou de l'utilisateur.

- Ajout de méthodes d'authentification pour l'utilisateur ou le terminal avec l'intégration de Workspace ONE Access.

Quels comportements influencent les scores de risque ?

Le score de risque change en fonction des comportements que le système identifie quant à un terminal ou un utilisateur. Ces comportements sont également appelés indicateurs de risque. Les comportements positifs diminuent le score ou le rendent plus fiable. Les comportements négatifs augmentent le score ou le rendent moins fiable. Le système reconnaît et agrège plusieurs indicateurs de risque pour calculer les écarts de score de risque.

| Indicateurs de risque | Description | Risque |

|---|---|---|

| Collecteur d'applications | Personne qui installe un nombre anormalement élevé d'applications. | N'importe quelle application peut inclure des vulnérabilités connues ou non protégées. Ces vulnérabilités peuvent devenir des vecteurs d'attaque. La surface des cyberattaques augmente avec le nombre d'applications sur le terminal. |

| Téléchargement d'applications de manière compulsive | Personne qui installe un nombre inhabituel d'applications dans un court laps de temps. |

Les utilisateurs qui installent frénétiquement des applications inhabituelles sur leurs terminaux risquent davantage d'être victimes d'une activité malveillante. Certaines applications qui semblent utiles, conviviales ou divertissantes ont en réalité pour objectif de nuire à l'utilisateur. Les approches de Marketplace pour filtrer un contenu dangereux (programme malveillant) varient d'un fournisseur à l'autre. Un utilisateur peu attentif peut être suivi, piraté ou escroqué. |

| Mise à jour tardive | Personne qui tarde à mettre à jour le système d'exploitation du terminal ou qui refuse de le mettre à jour. |

Ignorer les mises à jour logicielles peut rendre un terminal vulnérable aux attaques et augmente le risque d'être compromis. |

| Collecteur d'applications rares | Personne qui installe un nombre anormalement élevé d'applications rares. | Contrairement aux applications largement utilisées, les applications rares sont d'origine douteuse et présentent un risque plus élevé d'exposition à des logiciels malveillants ou à des failles de sécurité. |

| Paramètre de sécurité à risque | Personne qui possède un ou plusieurs terminaux et qui a explicitement désactivé les fonctionnalités de protection de sécurité ou a des terminaux déclarés perdus de manière explicite. |

La désactivation des mesures de sécurité sur un terminal augmente le risque d'être compromis. |

| Téléchargement d'applications inhabituelles | Personne qui a récemment installé des applications inhabituelles. |

Les applications qui semblent utiles, conviviales ou divertissantes ont en réalité pour objectif de nuire à l'utilisateur. Les approches de Marketplace pour filtrer un contenu dangereux (programme malveillant) varient d'un fournisseur à l'autre. Un utilisateur peu attentif peut être suivi, piraté ou escroqué. |

Sur quels types de terminaux la notation du score de risque fonctionne-t-elle ?

| Plateforme du terminal | Collecteur d'applications (applications non gérées et publiques) | Téléchargement d'applications de manière compulsive (applications non gérées et publiques) | Mise à jour tardive | Collecteur d'applications rares (applications non gérées et publiques) | Paramètre à risque | Téléchargement d'applications inhabituelles (applications non gérées et publiques) |

|---|---|---|---|---|---|---|

| Mobile (iOS et Android) | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ |

| Poste de travail (Windows 10 et macOS) | ✕* | ✕* | ✓ | ✕* | ✓ | ✕* |

*La fonctionnalité ne collecte pas les données de l'application.

| Type de propriété du terminal | Collecteur d'applications (applications non gérées et publiques) | Téléchargement d'applications de manière compulsive (applications non gérées et publiques) | Mise à jour tardive | Collecteur d'applications rares (applications non gérées et publiques) | Paramètre à risque | Téléchargement d'applications inhabituelles (applications non gérées et publiques) |

|---|---|---|---|---|---|---|

| Dédié à l'entreprise, partagé par l'entreprise, non défini | ✓ | ✓ | ✓ | ✓ | ✓ | ✓ |

| Personnel (utilisation de terminaux personnels) | ✕** | ✕** | ✓ | ✕** | ✓ | ✕** |

**Bien que les paramètres de confidentialité de Workspace ONE UEM par défaut empêchent la collecte des données d'application sur les terminaux BYOD, les administrateurs peuvent modifier les paramètres de confidentialité de https://docs.vmware.com/fr/VMware-Workspace-ONE-UEM/2001/UEM_Managing_Devices/GUID-AWT-CONFIGUREPRIVACYSETTINGS.html afin que Workspace ONE Intelligence puisse collecter les données d'application. Vérifiez la stratégie de confidentialité de votre organisation avant de modifier les configurations de confidentialité dans Workspace ONE UEM.

Quelles sont les conditions requises pour voir les scores de risque ?

- Enregistrer Workspace ONE UEM.

- Pour afficher les scores de risque dans Workspace ONE Intelligence, chaque terminal géré par Workspace ONE UEM doit avoir un compte unique dans la Workspace ONE UEM Console. N'utilisez pas de comptes génériques attribués à plusieurs terminaux.

- Déployez au moins 100 terminaux de la même plate-forme pour permettre au système de notation de produire des résultats.

L'indicateur de risque compare les indicateurs de terminaux à l'ensemble des terminaux dans l'organisation. Pour fournir des scores statistiquement significatifs, le système a besoin d'un ensemble de données avec au moins 100 terminaux de la même plate-forme.

- Les utilisateurs doivent disposer d'au maximum six terminaux inscrits avec le même compte.

Le système considère que les utilisateurs disposant de plus de six terminaux appartiennent à un environnement de terminal partagé. Il est difficile pour le système de mesurer avec précision les risques des utilisateurs et des terminaux dans un environnement partagé.

- Facultatif : Enregistrer Workspace ONE Access pour configurer des stratégies d'accès https://docs.vmware.com/fr/VMware-Workspace-ONE-Access/20.01/ws1_access_authentication/GUID-92481E64-0CFF-43DD-9C0B-458BC3322A6A.html dans Workspace ONE Access avec les scores de risque de l'utilisateur.

Où puis-je trouver les scores de risque dans la console ?

- Les données de risque de l'utilisateur sont consignées dans le tableau de bord Risque de l'utilisateur.

- Les données de risque du terminal se trouvent dans le Tableau de bord Risque de sécurité, à l'onglet Terminaux.

La notation de risque contient des modules que vous pouvez ajouter à Mon tableau de bord ou à vos tableaux de bord personnalisés. Utilisez la catégorie ou Score de risque de l'utilisateur pour accéder aux modules.

- Tendance des terminaux à risque au cours de la semaine dernière

- Catégorie de comportement à risque

- Catégorie de la plate-forme du terminal

- Comportement à risque par plateforme au cours de la semaine dernière

Que pouvez-vous faire avec les scores de risque ?

- Agissez avec les automatisations dans Workspace ONE Intelligence.

- Vous pouvez atténuer et agir en sélectionnant Automatiser directement dans le tableau de bord Risque de l'utilisateur ou l'onglet . Créez des workflows d'automatisation et sélectionnez parmi plusieurs Actions Workspace ONE UEM.

- Sélectionnez Automatiser dans le tableau de bord pour configurer un workflow.

- Pour la section Filtre (Si), le système sélectionne par défaut Le score de risque est élevé, mais vous pouvez personnaliser cette section.

- Pour la section Action (Alors), sélectionnez le signe plus (+) et la connexion Workspace ONE UEM.

- Sélectionnez l'une des diverses actions de Workspace ONE UEM.

- Vous pouvez créer une automatisation personnalisée à l'aide de la catégorie Workspace ONE UEM, avec Score de risque du terminal ou Score de risque de l'utilisateur.

- Vous pouvez utiliser des modèles d'automatisation préconfigurés.

- Terminal à risque détecté

Ce modèle requiert une connexion Slack.

- Gestion des priorités pour le déploiement d'applications MTD

- Mettre à jour les terminaux retardataires

Ce modèle fonctionne uniquement pour iOS.

- Terminal à risque détecté

- Vous pouvez atténuer et agir en sélectionnant Automatiser directement dans le tableau de bord Risque de l'utilisateur ou l'onglet . Créez des workflows d'automatisation et sélectionnez parmi plusieurs Actions Workspace ONE UEM.

- Gérez l'accès aux ressources avec les stratégies d'accès dans Workspace ONE Access.

Enregistrez votre environnement Workspace ONE Access dans Workspace ONE Intelligence pour accéder aux scores de risque dans la console du gestionnaire de Workspace ONE Access.

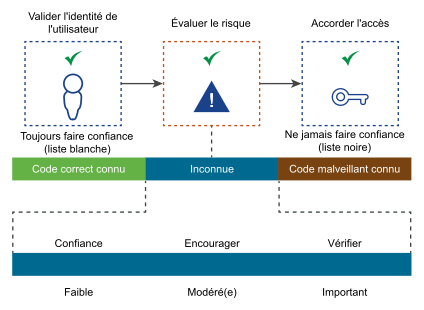

Les politiques d'accès de https://docs.vmware.com/fr/VMware-Workspace-ONE-Access/20.01/ws1_access_authentication/GUID-92481E64-0CFF-43DD-9C0B-458BC3322A6A.html dans Workspace ONE Access créent et appliquent des protocoles d'authentification pour les utilisateurs disposant d'une construction Si-Alors. Vous pouvez spécifier un score de risque utilisateur dans la section Si qui régit la méthode d'authentification autorisée dans la section Alors. Si un utilisateur présente un niveau de risque élevé, moyen ou faible, il peut s'authentifier auprès des ressources à l'aide d'une méthode spécifiée, conforme aux politiques de sécurité de votre organisation.

Selon le niveau de risque de l'utilisateur, le système peut appliquer une politique d'accès restrictive pour les utilisateurs à risque élevé, afin d'améliorer la sécurité des ressources internes. À l'inverse, le système peut appliquer une politique d'accès plus laxiste pour les utilisateurs présentant un risque faible ou moyen.

Quels systèmes contribuent aux données pour les scores de risque ?

Workspace ONE UEM s'intègre à Workspace ONE Intelligence pour le score de risque, afin d'obtenir des données pour les terminaux gérés dans votre déploiement Workspace ONE. Il utilise le compte d'inscription de l'utilisateur stocké dans Workspace ONE UEM pour reconnaître l'activité de l'utilisateur sur les terminaux gérés.

À quelle fréquence les scores sont-ils calculés ?

Les scores de risque sont exécutés quotidiennement et fournissent une mesure exploitable pour identifier et potentiellement isoler les utilisateurs qui ont des comportements de sécurité médiocres et qui présentent des risques pour l'organisation.

La notation de risque est semblable à la notation de crédit des consommateurs. Le système de notation de crédit ne vérifie pas le compte de carte de crédit d'un utilisateur pour voir le solde à un instant T. La notation de risque fonctionne de manière asynchrone et ne connaît pas nécessairement le statut actuel des terminaux. Elle est exécutée une fois par jour et analyse les données signalées sur le terminal jusqu'à ce que le processus de notation soit exécuté. Les modèles de notation utilisent des données historiques (par exemple, sur les 14 derniers jours) pour déterminer le risque des comportements de l'utilisateur.