Le démarrage sécurisé est une fonctionnalité standard du microprogramme UEFI. Lorsque le démarrage sécurisé est utilisé, si le chargeur de démarrage du système d'exploitation n'est pas signé par chiffrement, la machine refuse de charger un pilote ou une application UEFI. Dans vSphere 6.5 et versions ultérieures, ESXi prend en charge le démarrage sécurisé s'il est activé dans le matériel.

Utilisation du démarrage sécurisé UEFI par ESXi

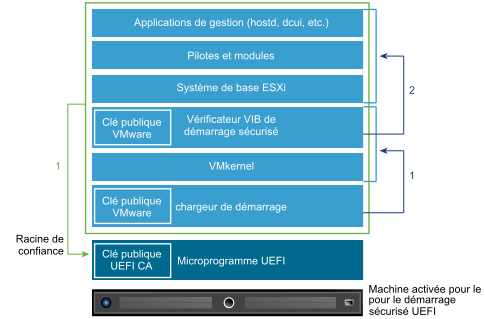

ESXi 6.5 et versions ultérieures prend en charge le démarrage sécurisé UEFI à chaque niveau de la pile de démarrage.

Lorsque le démarrage sécurisé est utilisé, la séquence de démarrage se déroule comme suit.

- Dans vSphere 6.5 et versions ultérieures, le chargeur de démarrage ESXi contient une clé publique VMware. Le chargeur de démarrage utilise cette clé pour vérifier la signature du noyau et un petit sous-ensemble du système incluant un vérificateur VIB de démarrage sécurisé.

- Le vérificateur VIB vérifie chaque module VIB installé sur le système.

L'ensemble du système démarre alors, avec la racine d'approbation dans les certificats faisant partie du microprogramme UEFI.

Dépannage du démarrage sécurisé UEFI

Si le démarrage sécurisé échoue à un niveau de la séquence de démarrage, une erreur se produit.

- Si vous tentez de démarrer la machine avec un chargeur de démarrage non signé ou qui a été falsifié, une erreur se produit lors de la séquence de démarrage. Le message exact dépend du fournisseur du matériel. Il peut être similaire au message d'erreur suivant.

UEFI0073: Unable to boot PXE Device...because of the Secure Boot policy

- Si le noyau a été falsifié, une erreur similaire à la suivante se produit.

Fatal error: 39 (Secure Boot Failed)

- Si un module (VIB ou pilote) a été falsifié, un écran violet avec le message suivant s'affiche.

UEFI Secure Boot failed: Failed to verify signatures of the following vibs (XX)

Pour résoudre les problèmes de démarrage sécurisé, suivez la procédure suivante.

- Redémarrez l'hôte en désactivant le démarrage sécurisé.

- Exécutez le script de vérification du démarrage sécurisé (voir Exécuter le script de validation de démarrage sécurisé après la mise à niveau ESXi).

- Examinez les informations dans le fichier /var/log/esxupdate.log.

Exécuter le script de validation de démarrage sécurisé après la mise à niveau ESXi

Après avoir mis à niveau un hôte ESXi à partir d'une version ne prenant pas en charge le démarrage sécurisé UEFI, vous devez vérifier si vous pouvez activer le démarrage sécurisé.

- Si vous procédez à la mise à niveau à l'aide des commandes ESXCLI, l'ancienne version d'ESXi effectue l'installation des nouveaux VIB, de sorte que leurs signatures ne soient pas enregistrées et que le démarrage sécurisé ne soit pas possible.

- Si vous procédez à la mise à niveau à l'aide de l'image ISO, les signatures des nouveaux VIB sont enregistrées. Cela est également vrai pour les mises à niveau de vSphere Lifecycle Manager qui utilisent l'ISO.

- Si des anciens VIB restent sur le système, leurs signatures ne sont pas disponibles et le démarrage sécurisé n'est pas possible.

- Si le système utilise un pilote tiers et si la mise à niveau de VMware n'inclut pas de nouvelle version du VIB pilote, l'ancien VIB est conservé sur le système après la mise à niveau.

- Dans de rares cas, VMware peut stopper le développement d'un VIB spécifique sans fournir un nouveau VIB qui le remplace ou le rend obsolète, l'ancien VIB est donc conservé sur le système après la mise à niveau.

Conditions préalables

- Vérifiez si le matériel prend en charge le démarrage sécurisé UEFI.

- Vérifiez si tous les VIB sont signés avec le niveau d'acceptation minimum PartnerSupported. Si vous incluez des VIB au niveau CommunitySupported, vous ne pouvez pas utiliser le démarrage sécurisé.