Vous pouvez configurer le Superviseur avec n'importe quel fournisseur d'identité compatible OIDC, comme Okta. Pour terminer l'intégration, configurez le fournisseur d'identité avec l'URL de rappel pour le Superviseur.

Fournisseurs OIDC externes pris en charge

| IDP externe | Configuration |

|---|---|

| Exemple de configuration OIDC à l'aide d'Okta Reportez-vous également à la section Configurer Okta en tant que fournisseur OIDC pour Pinniped |

|

| Configurer Workspace ONE Access en tant que fournisseur OIDC pour Pinniped |

|

| Configurer GitLab en tant que fournisseur OIDC pour Pinniped |

|

| Google OAuth |

Configuration du fournisseur d'identité avec l'URL de rappel pour le Superviseur

Lors de la configuration du fournisseur d'identité externe pour l'utiliser avec TKG sur le Superviseur, spécifiez le fournisseur d'identité externe avec l'URL de rappel qui est disponible dans l'instance de vCenter Server dans l'écran .

Exemple de configuration OIDC à l'aide d'Okta

- Copiez l'URL de rappel du fournisseur d'identité pour créer une connexion OIDC entre Okta et l'instance de vCenter Server.

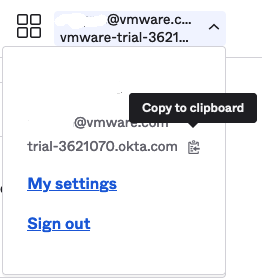

Dans vSphere Client, obtenez l'URL de rappel du fournisseur d'identité dans . Copiez cette URL dans un emplacement temporaire.

Figure 1. URL de rappel du fournisseur d'identité

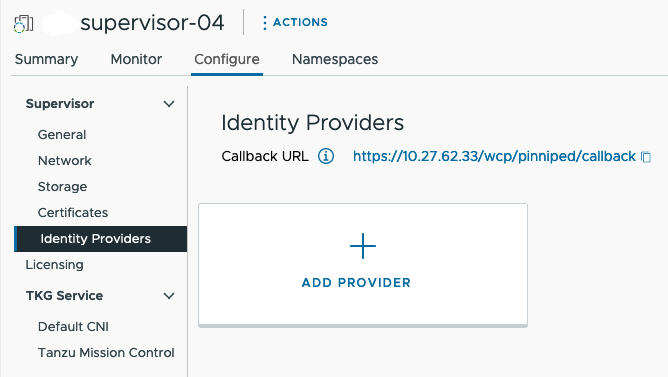

- Connectez-vous au compte Okta de votre organisation ou créez un compte d'évaluation sur https://www.okta.com/. Cliquez sur le bouton Admin pour ouvrir la console d'administration Okta.

Figure 2. Console d'administration Okta

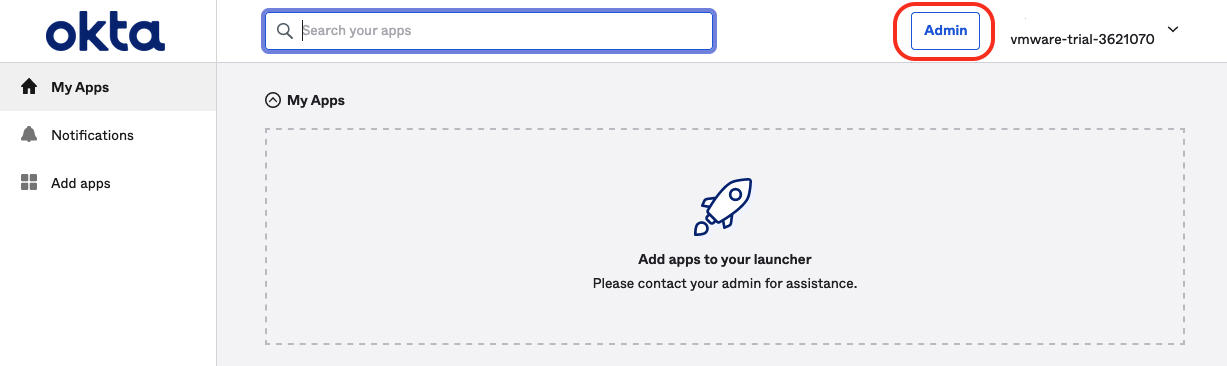

- Sur la page Démarrage de la console d'administration, accédez à .

Figure 3. Démarrage avec Okta

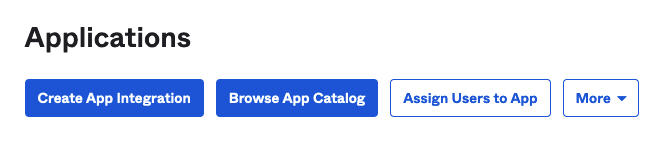

- Sélectionnez l'option Créer l'intégration d'applications.

Figure 4. Intégration d'applications créées par Okta

- Créez l'intégration de l'application.

- Définissez la méthode de connexion sur OIDC - OpenID Connect.

- Définissez le type d'application sur Application Web

Figure 5. Méthode d'authentification Okta et type d'application

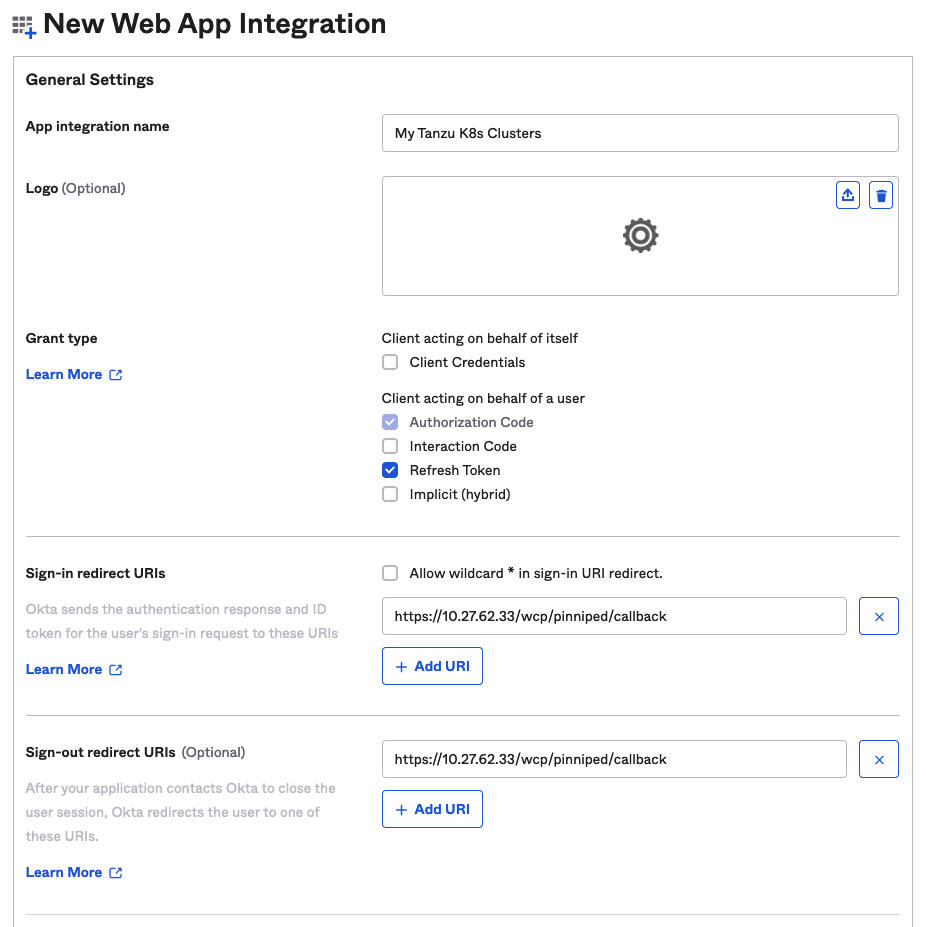

- Configurez les détails de l'intégration de l'application Web Okta.

- Fournissez un Nom d'intégration de l'application qui est une chaîne définie par l'utilisateur.

- Spécifiez le Type d'attribution : sélectionnez Code d'autorisation, ainsi que Jeton d'actualisation.

- URI de redirection de connexion : entrez l'URL de rappel du fournisseur d'identité que vous avez copiée dans le Superviseur (voir l'étape 1), telle que https://10.27.62.33/wcp/pinnipend/callback.

- URI de redirection de déconnexion : entrez l'URL de rappel du fournisseur d'identité que vous avez copiée dans le Superviseur (voir l'étape 1), telle que https://10.27.62.33/wcp/pinnipend/callback.

Figure 6. Détails de l'intégration des applications Web Okta

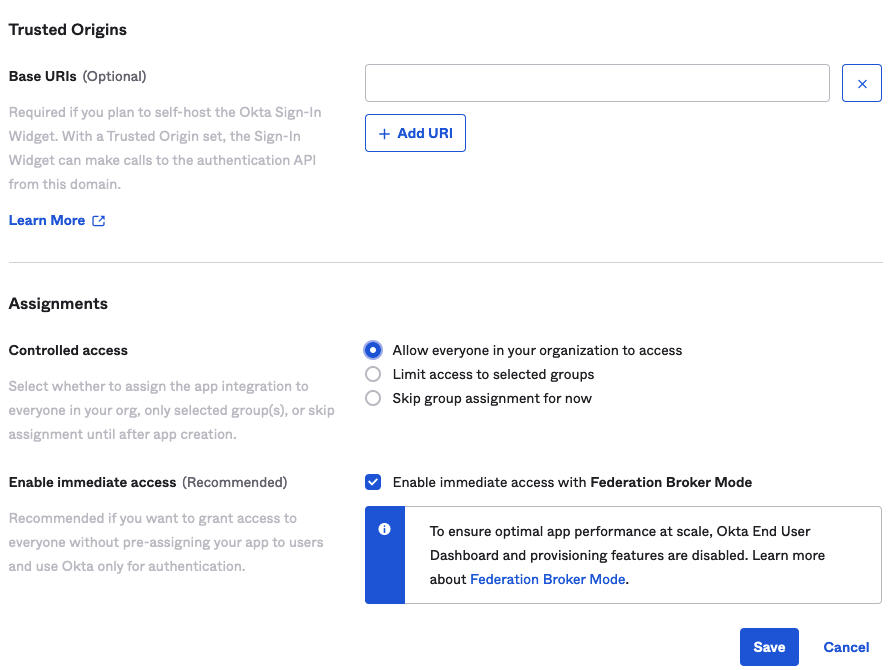

- Configurer le contrôle d'accès utilisateur.

Dans la section , vous pouvez éventuellement contrôler quels utilisateurs Okta dans votre organisation peuvent accéder aux clusters Tanzu Kubernetes Grid. Dans l'exemple, l'autorisation d'accès est accordée à toutes les personnes de l'organisation.

Figure 7. Contrôle d'accès Okta

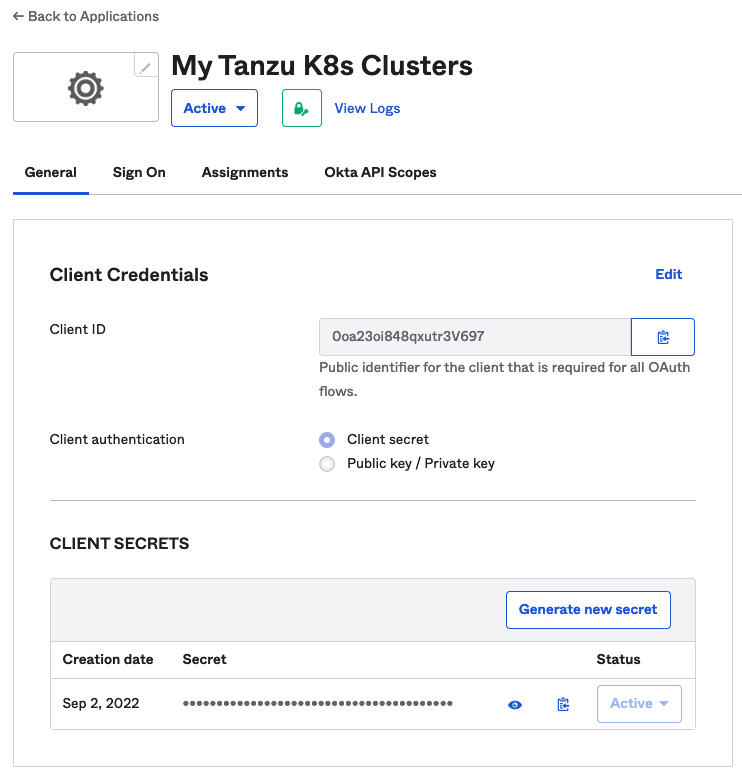

- Cliquez sur Enregistrer et copiez l'ID de client et la Clé secrète du client renvoyés.

Lorsque vous enregistrez la configuration Okta, la console d'administration vous fournit un ID de client et une Clé secrète client. Copiez les deux éléments de données, car vous en avez besoin pour configurer le Superviseur avec un fournisseur d'identité externe.

Figure 8. ID de client OIDC et clé secrète

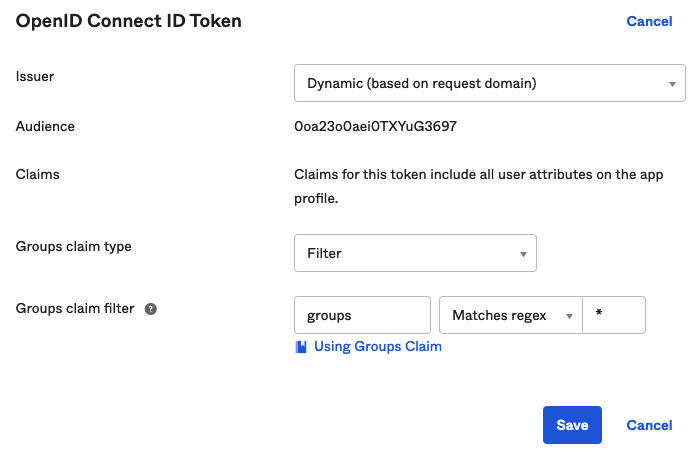

- Configurez le jeton d'ID OpenID Connect.

Cliquez sur l'onglet Connexion. Dans la section Jeton d'ID OpenID Connect, cliquez sur le lien de modification, renseignez le filtre Type de réclamation des groupes, puis cliquez sur Enregistrer pour enregistrer les paramètres.

Par exemple, si vous souhaitez que le nom de réclamation « groupes » corresponde à tous les groupes, sélectionnez .

Figure 9. Jeton d'ID OpenID Connect

- Copiez l'URL de l'émetteur.

Pour configurer le Superviseur, vous avez besoin de l'URL de l'émetteur, en plus de l'ID de client et de la Clé secrète du client.

Copiez l' URL de l'émetteur à partir de la console d'administration d'Okta.Figure 10. URL de l'émetteur Okta