Découvrez comment installer et configurer Harbor en tant que Service de superviseur. Vous pouvez ensuite utiliser Harbor comme registre pour les charges de travail s'exécutant sur des clusters Tanzu Kubernetes Grid et Espaces vSphere. Harbor requiert Contour comme contrôleur d'entrée. Par conséquent, vous devez d'abord installer le Service de superviseur Contour, puis installer Harbor.

Installer Harbor en tant que Service de superviseur

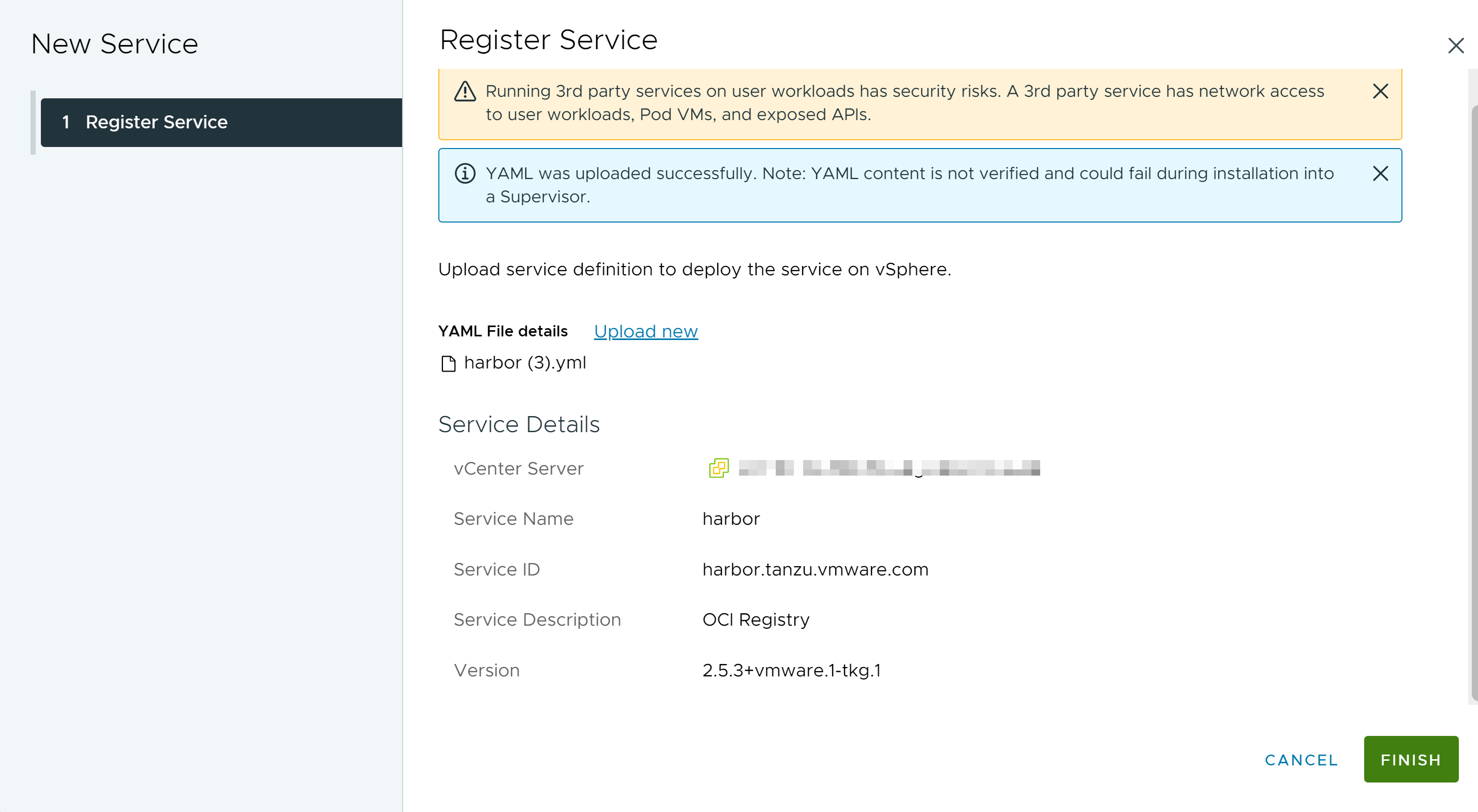

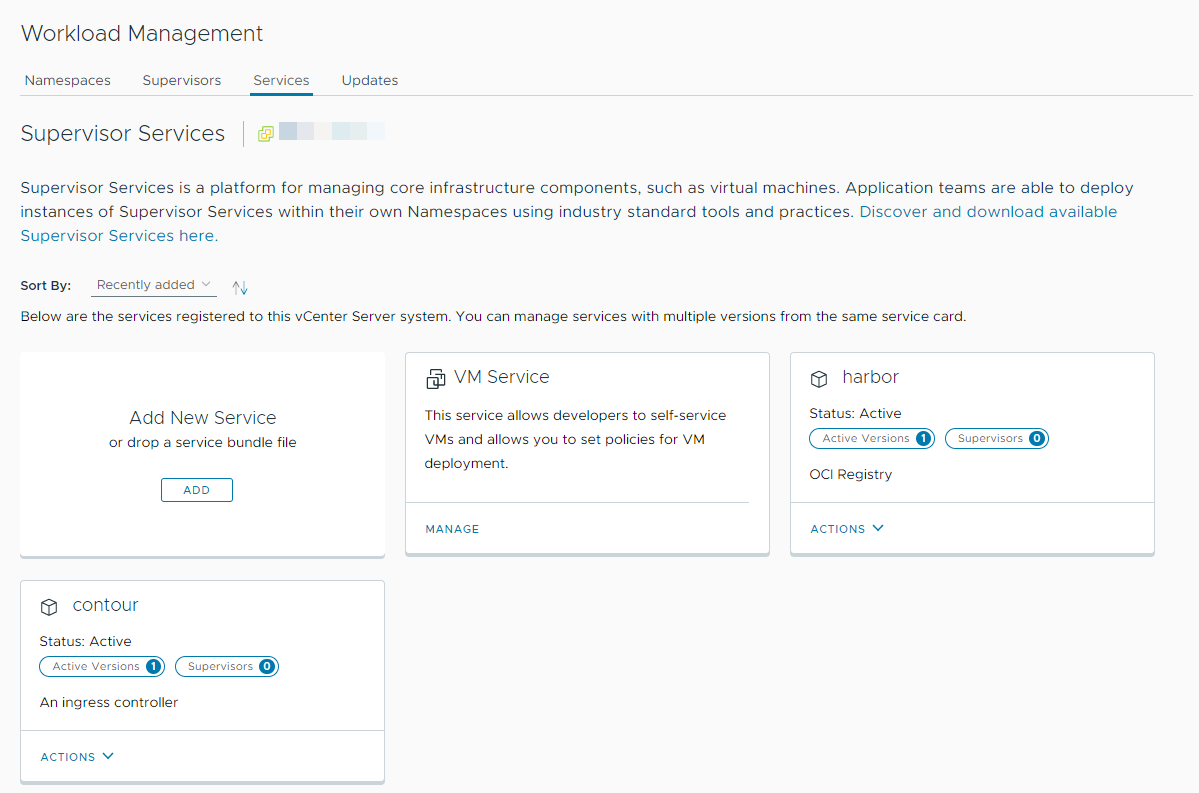

Harbor s'installe en tant que Service de superviseur via l'option Gestion de la charge de travail dans vSphere Client.

Conditions préalables

- Vérifiez que vous avez effectué la mise à niveau vers vCenter Server 8.0a ou une version ultérieure. Les Services de superviseur Contour et Harbor sont pris en charge avec vCenter Server 8.0a et versions ultérieures.

- Vérifiez que vous disposez du privilège Gérer les services de superviseur sur le système vCenter Server sur lequel vous ajoutez les services.

- Installez Contour en tant que Service de superviseur sur le même Superviseur que celui sur lequel vous souhaitez installer Harbor. Reportez-vous à la section Installer Contour en tant que Service de superviseur dans vSphere IaaS control plane.

- Désignez et utilisez le nom de domaine complet pour accéder à l'interface utilisateur d'administration de Harbor.

Procédure

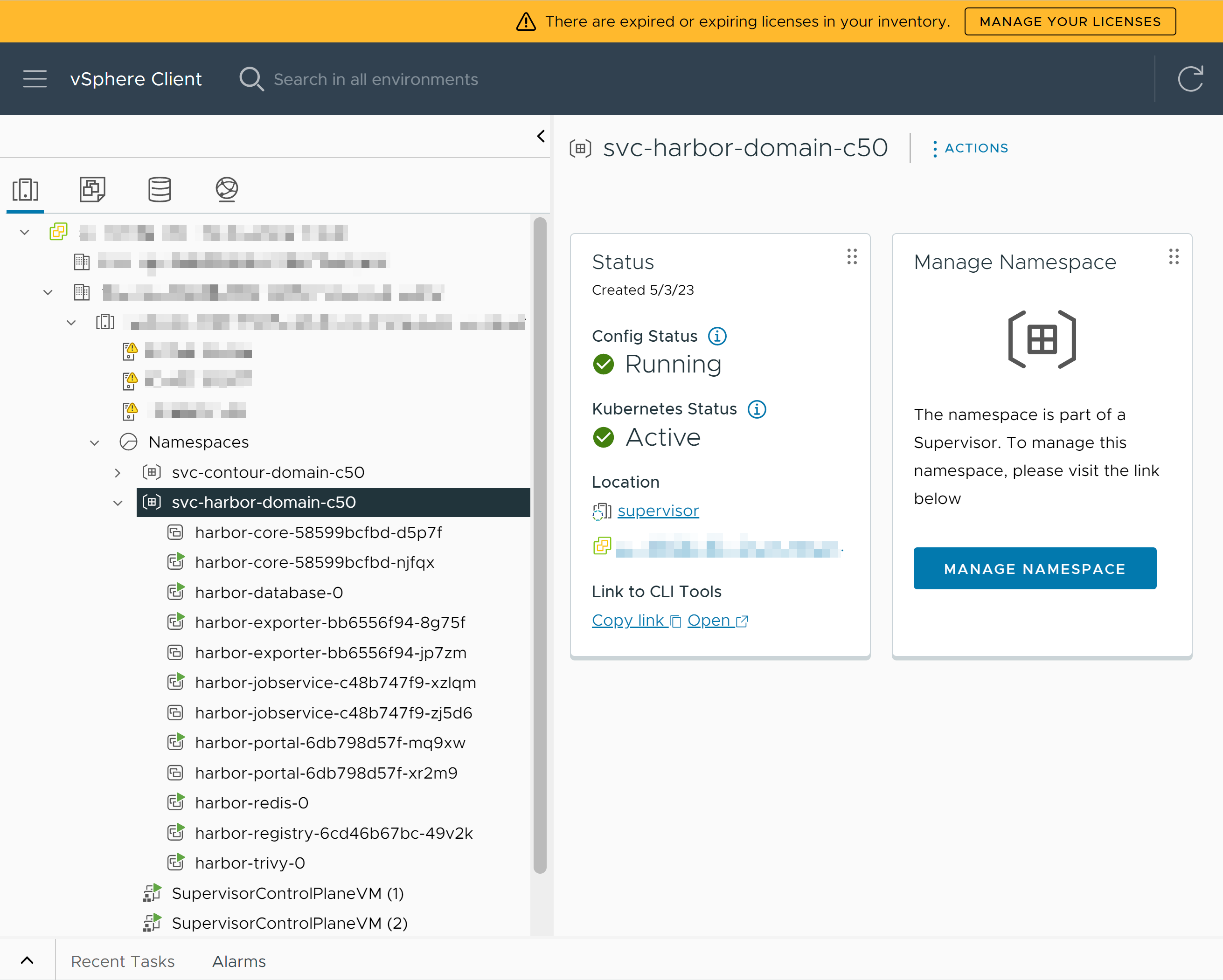

Résultats

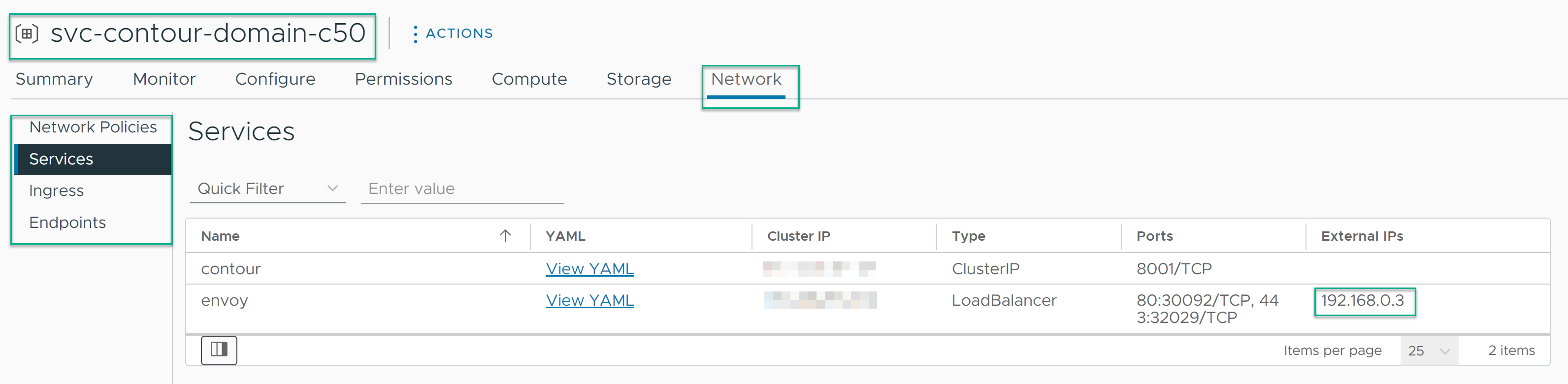

Mapper le nom de domaine complet Harbor à l'adresse IP d'entrée Envoy

Une fois Harbor installé avec succès, incluez un enregistrement du mappage du nom de domaine complet Harbor à l'adresse IP d'entrée Envoy dans un serveur DNS externe configuré avec le Superviseur.

Les clusters Tanzu Kubernetes Grid, les Espaces vSphere et le Superviseur doivent être en mesure de résoudre le nom de domaine complet Harbor pour pouvoir extraire des images du registre.

Établissement d'une relation de confiance avec le Service de superviseur Harbor

Une fois Harbor installé, vous devez configurer la relation de confiance entre le Superviseur et Harbor pour l'utiliser comme registre pour les Espaces vSphere. Les clusters Tanzu Kubernetes Grid qui se trouvent sur le même Superviseur que Harbor ont automatiquement établi une relation de confiance avec Harbor. Pour utiliser Harbor en tant que registre pour des clusters Tanzu Kubernetes Grid qui s'exécutent sur des Superviseurs différents, vous devez configurer la relation de confiance entre Harbor et ces clusters Tanzu Kubernetes Grid.

Établir une relation de confiance entre Harbor et le Superviseur

- Extrayez l'autorité de certification Harbor à partir de l'interface utilisateur de Harbor ou à l'aide du secret TLS sur le plan de contrôle du Superviseur. Vous pouvez obtenir le fichier ca.cert Harbor dans l'interface utilisateur d'Harbor sous .

- Ajoutez l'autorité de certification Harbor au ConfigMap image-fetcher-ca-bundle dans l'espace de noms kube-system. Vous devez être connecté avec un compte d'administration vCenter Single Sign-On et avoir l'autorisation de modifier le image-fetcher-ca-bundle.

- Configurez la variable d'environnement KUBE_EDITOR comme cela est décrit ici :

- Modifiez le ConfigMaps à l'aide de la commande suivante :

kubectl edit configmap image-fetcher-ca-bundle -n kube-system

- Ajoutez le contenu du fichier ca.cert de Harbor au ConfigMap sous le certificat Superviseur existant. Veillez à ne pas modifier le certificat du Superviseur.

apiVersion: v1 data: ca-bundle: |- -----BEGIN CERTIFICATE----- MIIC/jCCAeagAwIBAgIBADANBgkqhkiG9w0BAQsFADAVMRMwEQYDVQQDEwprdWJl ... qB72tWi8M5++h2RGcVash0P1CUZOHkpHxGdUGYv1Z97Wl89dT2OTn3iXqn8d1JAK aF8= -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- MIIDKDCCAhCgAwIBAgIQBbUsj7mqXXC5XRhqqU3GiDANBgkqhkiG9w0BAQsFADAU ... 5q7y87vOLTr7+0MG4O01zK0dJYx2jVhZlsuduMYpfqRLLewVl0eGu/6vr2M= -----END CERTIFICATE----- kind: ConfigMap metadata: creationTimestamp: "2023-03-15T14:28:34Z" name: image-fetcher-ca-bundle namespace: kube-system resourceVersion: "713" uid: 6b7611a0-25fa-40f7-b4f5-e2a13bd0afe3 - Enregistrez les modifications apportées au fichier. Il en résulte que kubectl signale :

configmap/image-fetcher-ca-bundle modifié

Établissement d'une relation de confiance entre Harbor et le cluster Tanzu Kubernetes Grid s'exécutant sur des Superviseurs différents de Harbor

Les clusters Tanzu Kubernetes Grid s'exécutant sur des Superviseurs différents de celui sur lequel Harbor est installé doivent disposer d'une connectivité réseau avec Harbor. Ces clusters Tanzu Kubernetes Grid doivent être en mesure de résoudre le nom de domaine complet Harbor.

Pour établir une relation de confiance entre Harbor et les clusters Tanzu Kubernetes Grid, extrayez l'autorité de certification Harbor à partir de l'interface utilisateur de Harbor ou à l'aide du secret TLS sur le plan de contrôle du Superviseur, puis suivez les étapes répertoriées dans la section Intégrer un cluster TKG 2 à un registre de conteneur privé.