Pour vous connecter à des clusters Tanzu Kubernetes Grid 2.0 sur le Superviseur à l'aide de l'interface de ligne de commande Tanzu, enregistrez votre fournisseur OIDC dans le Superviseur.

Conditions requises

- Activez la fonctionnalité Gestion de la charge de travail et déployez une instance de Superviseur. Reportez-vous à la section Exécution de clusters TKG 2.0 sur le superviseur.

- Configurez un fournisseur d'identité OpenID Connect externe avec l'URL de rappel du Superviseur. Reportez-vous à la section Configurer un fournisseur d'identité externe pour l'utilisation avec les clusters de services TKG.

- Procurez-vous l'ID de client, la clé secrète de client et l'URL de l'émetteur du fournisseur d'identité externe. Reportez-vous à la section Configurer un fournisseur d'identité externe pour l'utilisation avec les clusters de services TKG.

Enregistrer un fournisseur d'identité externe dans le Superviseur

Le Superviseur exécute en tant qu'espaces les composants Pinniped Supervisor et Pinniped Concierge. Les clusters Tanzu Kubernetes Grid exécutent uniquement le composant Pinniped Concierge. Pour plus d'informations sur ces composants et la manière dont ils interagissent, reportez-vous à la documentation du service d'authentification Pinniped.

Une fois que vous avez enregistré un fournisseur d'identité externe dans le Superviseur, le système met à jour les espaces Pinniped Supervisor et Pinniped Concierge sur le Superviseur et les espaces Panniped Concierge sur les clusters Tanzu Kubernetes Grid. Tous les clusters Tanzu Kubernetes Grid s'exécutant sur cette instance de Superviseur sont automatiquement configurés avec ce même fournisseur d'identité externe.

Pour enregistrer un fournisseur OIDC externe dans le Superviseur, procédez comme suit :

- Connectez-vous à vCenter Server en utilisant vSphere Client.

- Sélectionnez .

- Cliquez sur le signe plus pour commencer le processus d'enregistrement.

- Configurez le fournisseur. Reportez-vous à la section Configuration du fournisseur OIDC.

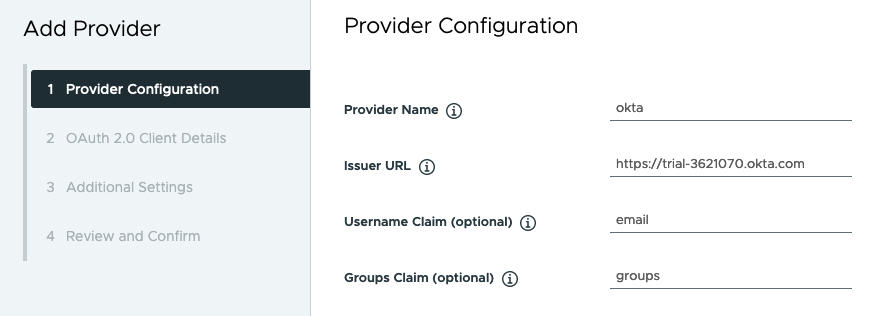

Figure 1. Configuration du fournisseur OIDC

- Configurez les détails du client OAuth 2.0. Reportez-vous à la section Détails du client OAuth 2.0.

Figure 2. Détails du client OAuth 2.0

- Configurez des paramètres supplémentaires. Reportez-vous à la section Paramètres supplémentaires.

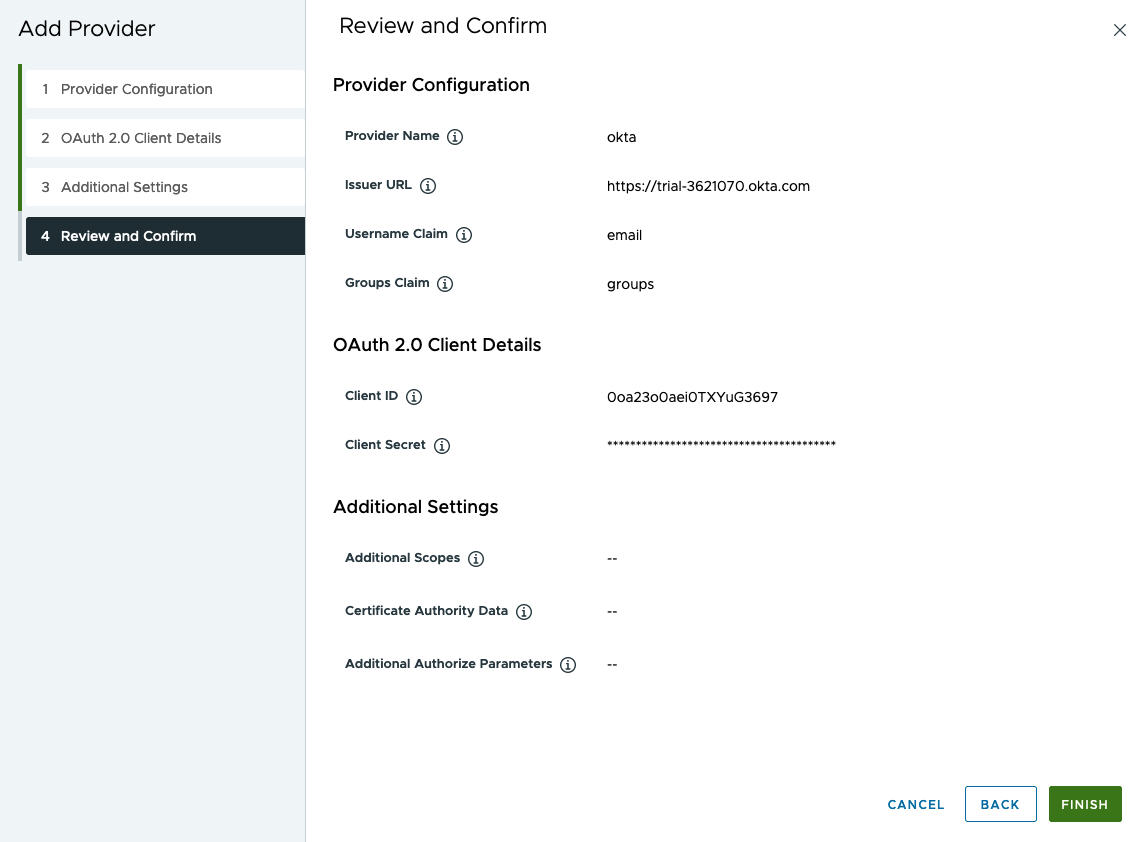

- Confirmez les paramètres du fournisseur.

Figure 3. Confirmer les paramètres du fournisseur

- Cliquez sur Terminer pour terminer l'enregistrement du fournisseur OIDC.

Configuration du fournisseur OIDC

Reportez-vous aux détails de configuration du fournisseur suivants lors de l'enregistrement d'un fournisseur OIDC externe dans le Superviseur.

| Champ | Importance | Description |

|---|---|---|

| Nom du fournisseur |

Requis |

Nom défini par l'utilisateur pour le fournisseur d'identité externe. |

| URL de l'émetteur |

Requis |

URL vers le fournisseur d'identité émettant les jetons. L'URL de détection OIDC est dérivée de l'URL de l'émetteur. Par exemple, l'URL de l'émetteur Okta peut ressembler à ce qui suit et peut être obtenue à partir de la console d'administration : https://trial-4359939-admin.okta.com. |

| Réclamation de nom |

Facultatif |

Réclamation du jeton d'ID de fournisseur d'identité en amont ou du point de terminaison d'informations utilisateur à inspecter pour obtenir le nom d'utilisateur de l'utilisateur donné. Si vous laissez ce champ vide, l'URL de l'émetteur en amont est concaténée à la réclamation « sub » pour générer le nom d'utilisateur à utiliser avec Kubernetes. Ce champ spécifie ce que Pinniped doit examiner à partir du jeton d'ID en amont pour déterminer l'authentification. Si elle n'est pas fournie, l'identité de l'utilisateur sera formatée comme https://IDP-ISSUER?sub=UUID. |

| Réclamation de groupes |

Facultatif |

Réclamation du jeton d'ID de fournisseur d'identité en amont ou du point de terminaison d'informations utilisateur à inspecter pour obtenir les groupes de l'utilisateur donné. Si vous laissez ce champ vide, aucun groupe n'est utilisé à partir du fournisseur d'identité en amont. Le champ Réclamations de groupe indique à Pinniped ce qu'il faut examiner à partir du jeton d'ID en amont pour authentifier l'identité de l'utilisateur. |

Détails du client OAuth 2.0

Reportez-vous aux détails du client OAuth 2.0 du fournisseur suivant lors de l'enregistrement d'un fournisseur OIDC externe dans le Superviseur.

| Détails du client Oauth 2.0 | Importance | Description |

|---|---|---|

| ID de client |

Requis |

ID de client du fournisseur d'identité externe |

| Clé secrète client |

Requis |

Clé secrète du client du fournisseur d'identité externe |

Paramètres supplémentaires

Reportez-vous aux paramètres supplémentaires suivants lors de l'enregistrement d'un fournisseur OIDC externe dans le Superviseur.

| Paramètre | Importance | Description |

|---|---|---|

| Étendues supplémentaires |

Facultatif |

Étendues supplémentaires à demander dans les jetons |

| Données de l'autorité de certification |

Facultatif |

Données de l'autorité de certification TLS pour une connexion à un fournisseur d'identité externe sécurisée |

| Paramètres d'autorisation supplémentaires |

Facultatif |

Paramètres supplémentaires lors de la demande d'autorisation OAuth2 |