Ακολουθούν οι προϋποθέσεις για τη διαμόρφωση διακομιστή μεσολάβησης Web Cloud Web Security.

Πιστοποιητικό SSL

Όταν οι χρήστες συνδέονται για πρώτη φορά στον διακομιστή μεσολάβησης Web, οι χρήστες θα άνοιγαν το πρόγραμμα περιήγησης και θα μετέβαιναν σε έναν ιστότοπο, για παράδειγμα, μια τοποθεσία HTTPS. Ο διακομιστής μεσολάβησης Web εκτελεί μια αναχαίτιση SSL αυτής της κυκλοφορίας και επιστρέφει μια ανακατεύθυνση στην υπηρεσία ελέγχου ταυτότητας. Επομένως, συνιστάται να εγκατασταθεί το πιστοποιητικό ρίζας VMware στο τελικό σημείο, αντί να δοθεί εντολή στους χρήστες να αποδεχτούν την προειδοποίηση ασφαλείας.

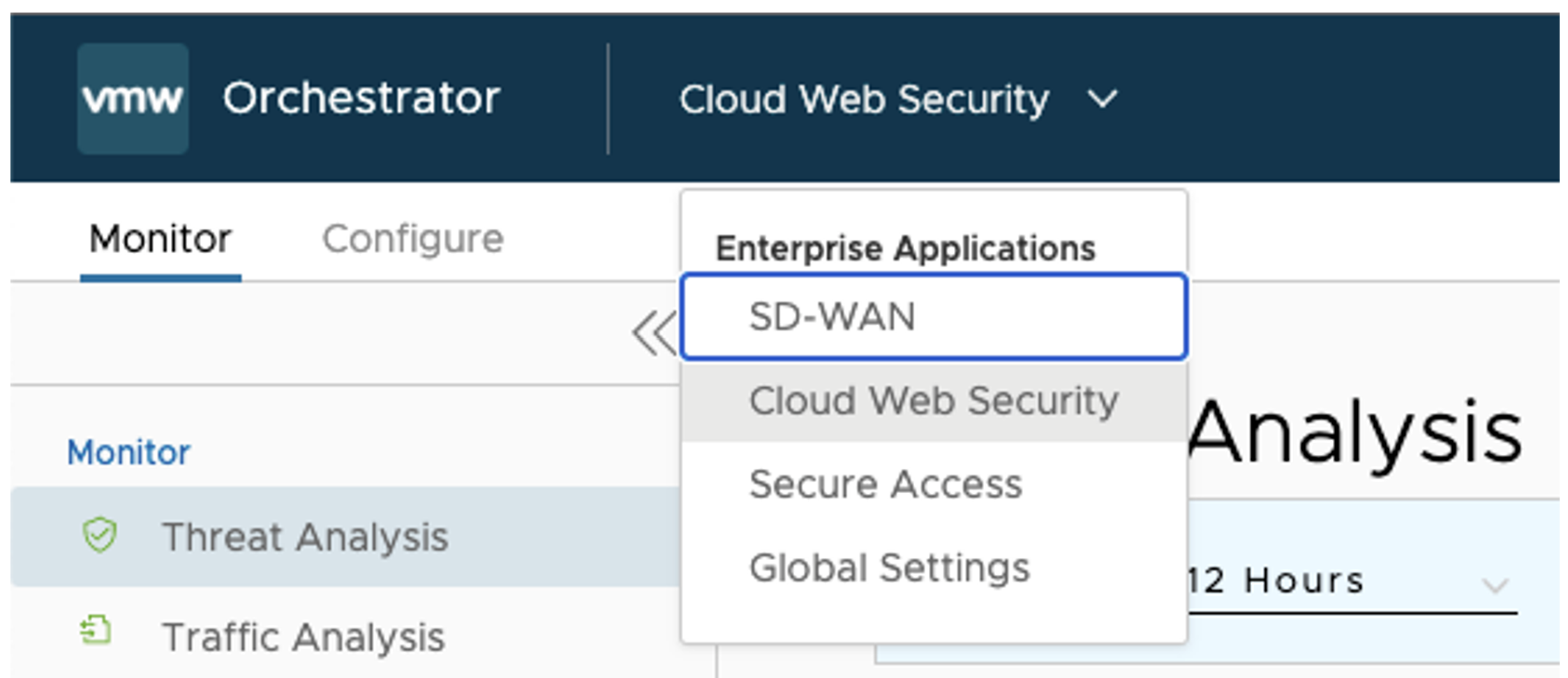

- Ανοίξτε ένα πρόγραμμα περιήγησης Web και μεταβείτε στο VMware Cloud Orchestrator.

- Από την επάνω γραμμή πλοήγησης, μεταβείτε στις επιλογές Εταιρικές εφαρμογές (Enterprise Applications) > Cloud Web Security.

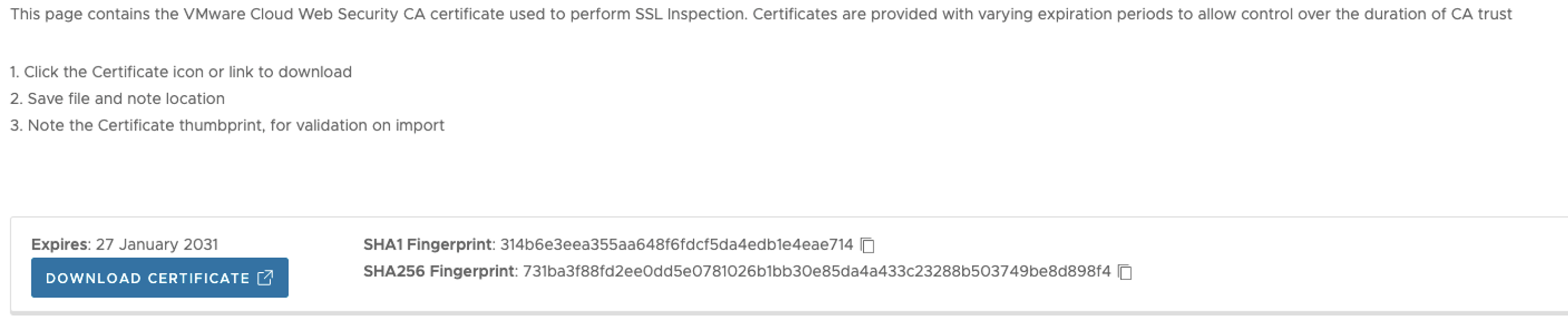

- Κάντε κλικ στην καρτέλα Διαμόρφωση (Configure) και στην περιοχή Ρυθμίσεις επιχείρησης (Enterprise Settings), επιλέξτε Πιστοποιητικό SSL (SSL Certificate). Εμφανίζεται η οθόνη Ρυθμίσεις πιστοποιητικού SSL (SSL Certificate Settings).

- Κάντε κλικ στην επιλογή Λήψη πιστοποιητικού (Download Certificate) και αποθηκεύστε το αρχείο στη μηχανή κεντρικού υπολογιστή.

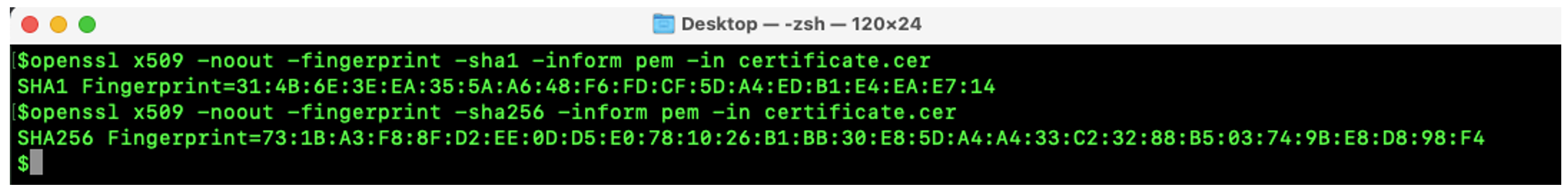

- (Προαιρετικά) Χρησιμοποιήστε ένα βοηθητικό πρόγραμμα, όπως το OpenSSL, για να επαληθεύσετε ότι το πιστοποιητικό ρίζας που έχει ληφθεί δεν έχει παραποιηθεί κατά τη μετάδοση. Αυτό γίνεται με τον υπολογισμό του δακτυλικού αποτυπώματος του πιστοποιητικού και τη σύγκριση με αυτό που εμφανίζεται στο Orchestrator. Για σκοπούς δοκιμής, αυτό το βήμα μπορεί να είναι προαιρετικό, αλλά σε περιβάλλοντα παραγωγής αυτό δεν πρέπει να παραλείπεται.

Ακολουθούν οι εντολές OpenSSL για τον υπολογισμό του δακτυλικού αποτυπώματος πιστοποιητικού:

$openssl x509 -noout -fingerprint -sha1 -inform pem -in certificate.cer $openssl x509 -noout -fingerprint -sha256 -inform pem -in certificate.cer

Σχήμα 1. Εντολές OpenSSL στο τερματικό

Σχήμα 2. Δακτυλικά αποτυπώματα SHA1, SHA256 πιστοποιητικού SSL

Οι ακόλουθες εξωτερικές συνδέσεις παρέχουν οδηγίες σχετικά με τον τρόπο εγκατάστασης ενός ιδιωτικού πιστοποιητικού ρίζας σε κοινές συσκευές τελικού σημείου:

Εναλλακτικά, ένα πιστοποιητικό ρίζας μπορεί να εγκατασταθεί σε επίπεδο προγράμματος περιήγησης. Αυτό είναι χρήσιμο για σκοπούς δοκιμής, αλλά δεν συνιστάται για χρήση παραγωγής. Οι ακόλουθες εξωτερικές συνδέσεις παρέχουν οδηγίες σχετικά με τον τρόπο εγκατάστασης ενός ιδιωτικού πιστοποιητικού ρίζας σε δημοφιλή προγράμματα περιήγησης Web:

Πάροχος SAML

Ένας πάροχος SAML είναι απαραίτητος για τον έλεγχο ταυτότητας των χρηστών στην υπηρεσία διακομιστή μεσολάβησης Cloud Web Security. Αυτή η απαίτηση εξασφαλίζει ότι μόνο οι χρήστες στους οποίους έχει ελεγχθεί η ταυτότητα συνδέονται με το Cloud Web Security και παρέχει πληροφορίες λειτουργίας σχετικά με τη δραστηριότητα όσων χρησιμοποιούν τον διακομιστή μεσολάβησης Web.

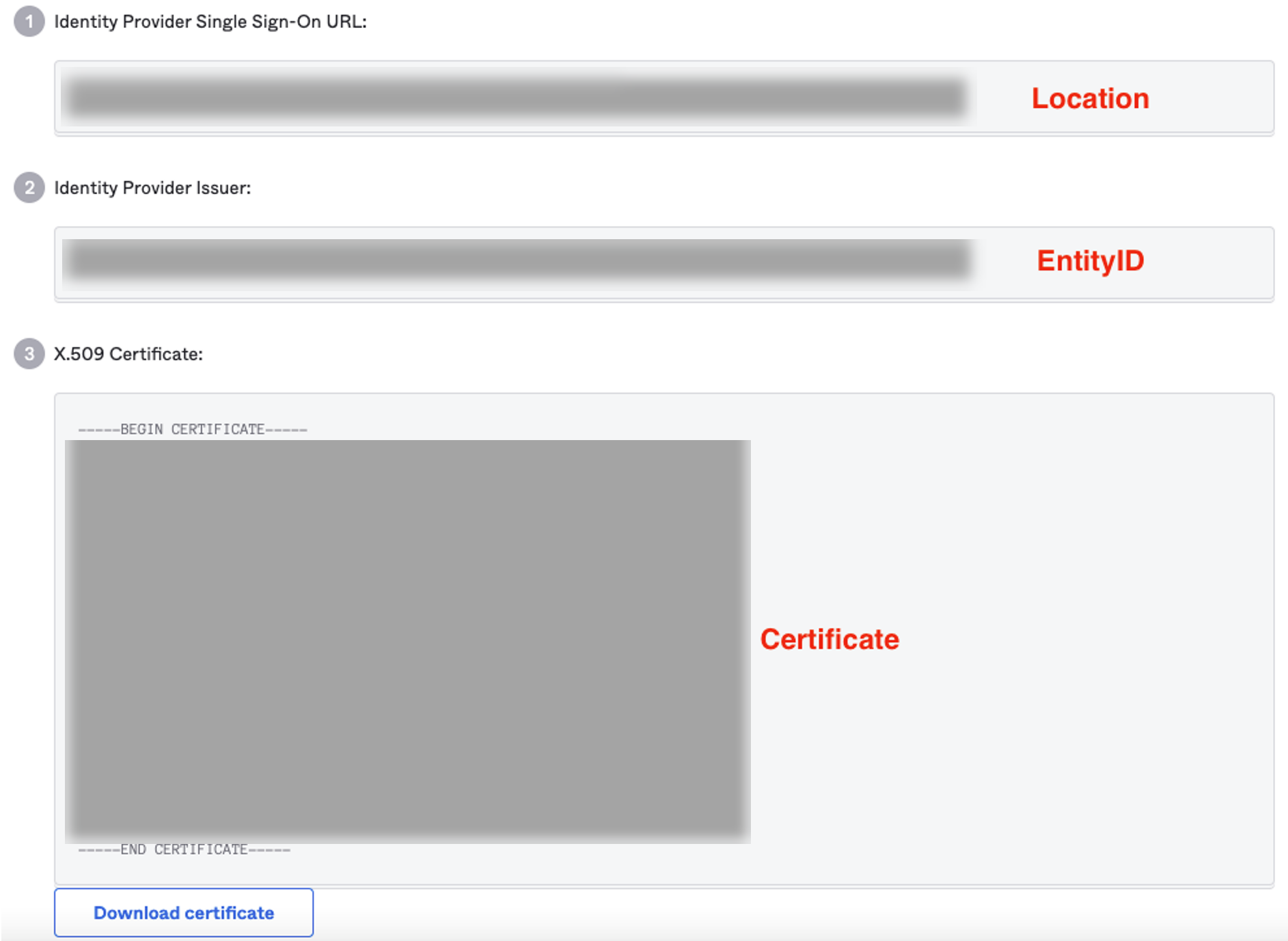

- Τοποθεσία (Location) – Αυτή είναι η διεύθυνση URL καθολικής σύνδεσης (SSO) που παρέχεται από το IdP για την καθορισμένη εφαρμογή SAML. Σε αυτήν την περίπτωση, αυτή η εφαρμογή είναι το Cloud Web Security.

- EntityID – Το EntityID ή ο «Εκδότης» είναι μέρος της διαδικασίας επαλήθευσης για την επικύρωση του IdP.

- Πιστοποιητικό (Certificate) – Αυτό είναι το πιστοποιητικό x.509 που χρησιμοποιείται από το IdP για τον έλεγχο ταυτότητας και την εξουσιοδότηση της υπηρεσίας SAML.

Ενεργοποίηση καθολικής σύνδεσης (SSO)

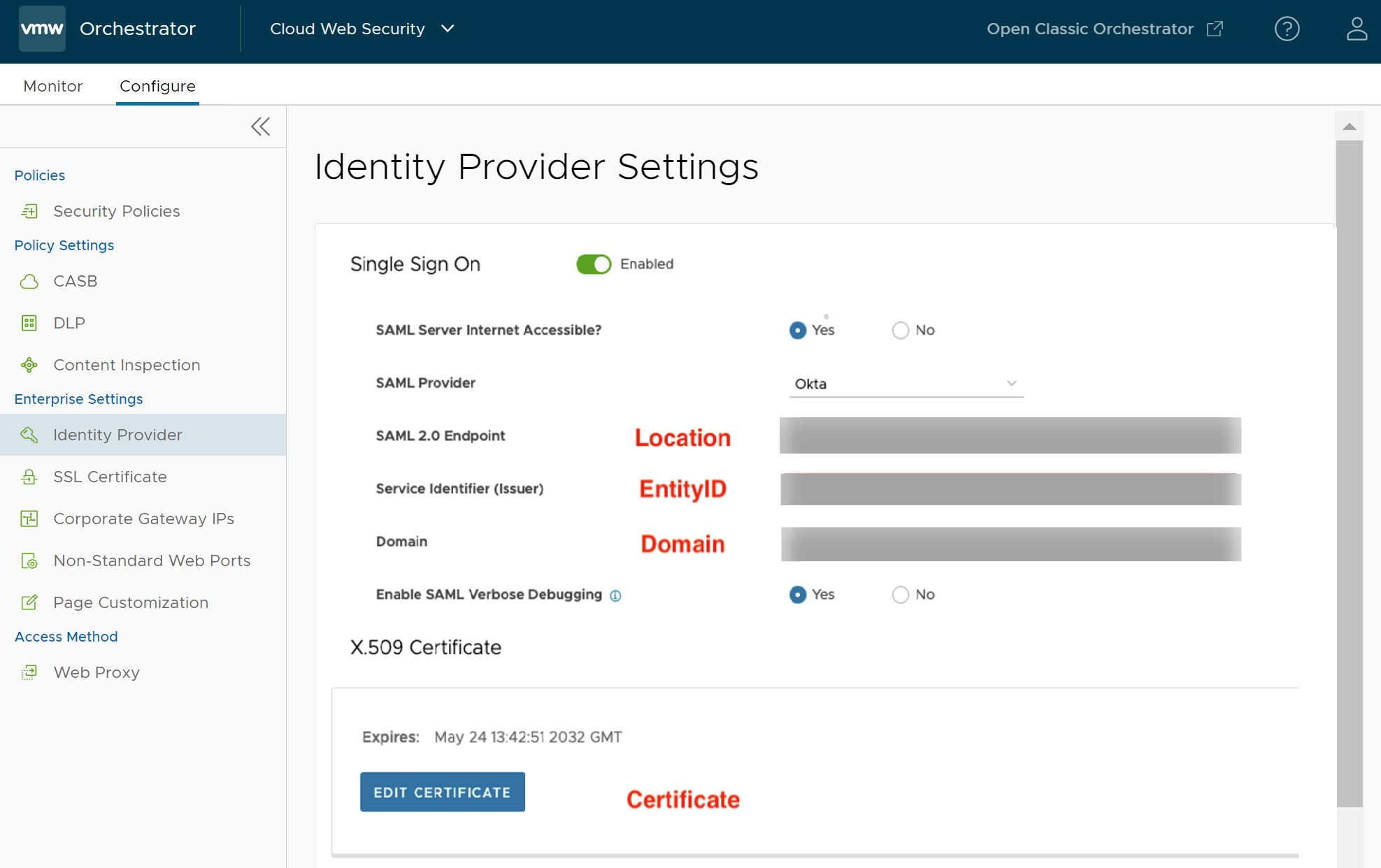

- Μεταβείτε στις επιλογές . Εμφανίζεται η παρακάτω οθόνη.

- Ενεργοποιήστε το κουμπί εναλλαγής Καθολική σύνδεση(Single Sign On) και εισαγάγετε τις ακόλουθες λεπτομέρειες:

Πεδίο Περιγραφή Πρόσβαση στον διακομιστή SAML μέσω Internet (SAML Server Internet Accessible) Επιλέξτε Ναι (Yes), για να αποκτήσετε πρόσβαση στο Internet του διακομιστή SAML. Πάροχος SAML (SAML Provider) Επιλέξτε Okta από τη λίστα. Τελικό σημείο SAML 2.0 (SAML 2.0 Endpoint) Αντιγράψτε και επικολλήστε τις πληροφορίες Τοποθεσίας (Location) από το IdP. Αναγνωριστικό υπηρεσίας (Εκδότης) (Service Identifier (Issuer)) Αντιγράψτε και επικολλήστε τις πληροφορίες EntityID από το IdP.

Τομέας (Domain) Εισαγάγετε τον τομέα της εταιρείας σας (για παράδειγμα, vmware.com). Σημείωση: Οι χρήστες θα πραγματοποιούν έλεγχο ταυτότητας στην υπηρεσία, χρησιμοποιώντας τη διεύθυνση email τους. Ο τομέας email του χρήστη πρέπει να ταιριάζει με αυτόν που έχει διαμορφωθεί εδώ.Ενεργοποίηση λεπτομερούς εντοπισμού σφαλμάτων SAML (Enable SAML Verbose Debugging) Επιλέξτε Ναι (Yes) ή Όχι (No), ανάλογα με το αν θέλετε να ενεργοποιήσετε τον Λεπτομερή εντοπισμό σφαλμάτων SAML. Από προεπιλογή, ο εντοπισμός σφαλμάτων SAML απενεργοποιείται, εκτός εάν αντιμετωπίζετε προβλήματα σύνδεσης SAML. - Αφού ορίσετε τα παραπάνω χαρακτηριστικά, βεβαιωθείτε ότι έχετε αποθηκεύσει τις αλλαγές, κάνοντας κλικ στο κουμπί Αποθήκευση αλλαγών (Save Changes).

- Κάντε κλικ στο κουμπί Επεξεργασία πιστοποιητικού (Edit Certificate), για να διαμορφώσετε τις πληροφορίες πιστοποιητικού IdP στο CWS. Εμφανίζεται το αναδυόμενο παράθυρο Λεπτομέρειες πιστοποιητικού (Certificate Detail).

- Στην ενότητα Εμφάνιση πιστοποιητικού (Show Certificate), επικολλήστε τις πληροφορίες πιστοποιητικού που αντιγράφτηκαν από το IdP και κάντε κλικ στην επιλογή Αποθήκευση (Save).

- Μετά τη διαμόρφωση των απαιτούμενων πληροφοριών IdP, κάντε κλικ στην επιλογή Αποθήκευση αλλαγών (Save Changes).