Ένα τείχος προστασίας είναι μια συσκευή ασφαλείας δικτύου που επιτηρεί την εισερχόμενη και εξερχόμενη κυκλοφορία δικτύου και αποφασίζει αν θα επιτρέψει ή θα αποκλείσει συγκεκριμένη κυκλοφορία με βάση ένα καθορισμένο σύνολο κανόνων ασφαλείας. Το SASE Orchestrator υποστηρίζει τη διαμόρφωση των τειχών προστασίας χωρίς κατάσταση και των καταστασιακών τειχών προστασίας για προφίλ και Edge.

Για περισσότερες πληροφορίες σχετικά με το τείχος προστασίας, δείτε Επισκόπηση τείχους προστασίας.

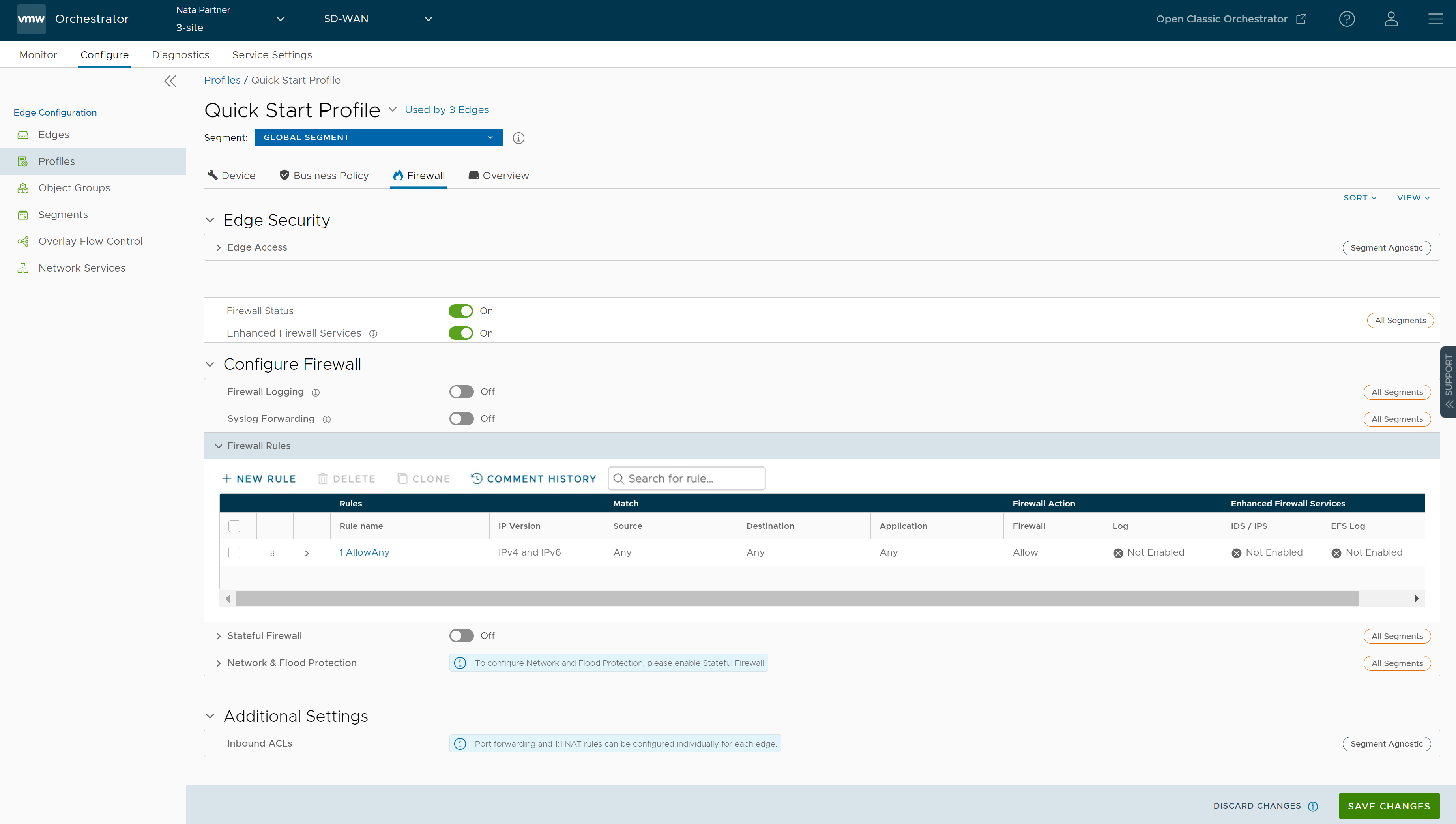

Διαμόρφωση τείχους προστασίας προφίλ

- Στην υπηρεσία SD-WAN της πύλης επιχείρησης, μεταβείτε στις επιλογές (Configure Profiles). Η σελίδα Προφίλ (Profiles) εμφανίζει τα υπάρχοντα προφίλ.

- Για να διαμορφώσετε ένα τείχος προστασίας προφίλ, κάντε κλικ στη σύνδεση του προφίλ και κάντε κλικ στην καρτέλα Τείχος προστασίας (Firewall). Εναλλακτικά, μπορείτε να κάνετε κλικ στη σύνδεση Προβολή (View) στη στήλη Τείχος προστασίας (Firewall) του προφίλ.

- Εμφανίζεται η σελίδα Τείχος προστασίας (Firewall).

- Από την καρτέλα Τείχος προστασίας (Firewall) μπορείτε να διαμορφώσετε τις ακόλουθες δυνατότητες ασφάλειας Edge και τείχους προστασίας:

Πεδίο Περιγραφή Πρόσβαση σε Edge (Edge Access) Σας επιτρέπει να διαμορφώσετε ένα προφίλ για πρόσβαση σε Edge. Πρέπει να βεβαιωθείτε ότι έχετε επιλέξει την κατάλληλη επιλογή για πρόσβαση υποστήριξης, πρόσβαση κονσόλας, πρόσβαση θύρας USB, πρόσβαση SNMP και πρόσβαση τοπικής διασύνδεσης χρήστη web στις ρυθμίσεις τείχους προστασίας για να κάνετε το Edge πιο ασφαλές. Αυτό θα εμποδίσει οποιονδήποτε κακόβουλο χρήστη να αποκτήσει πρόσβαση στο Edge. Από προεπιλογή, η πρόσβαση υποστήριξης, η πρόσβαση στην κονσόλα, η πρόσβαση SNMP και η πρόσβαση τοπικής διασύνδεσης χρήστη web απενεργοποιούνται για λόγους ασφαλείας. Για περισσότερες πληροφορίες, δείτε Διαμόρφωση πρόσβασης Edge. Κατάσταση τείχους προστασίας (Firewall Status) Σας επιτρέπει να ενεργοποιήσετε ή να απενεργοποιήσετε τους κανόνες τείχους προστασίας, να διαμορφώσετε τις ρυθμίσεις του τείχους προστασίας και τις εισερχόμενες ACL για όλα τα Edge που σχετίζονται με το προφίλ. Σημείωση: Από προεπιλογή, αυτή η δυνατότητα είναι ενεργοποιημένη. Μπορείτε να απενεργοποιήσετε τη λειτουργία τείχους προστασίας για προφίλ αλλάζοντας την Κατάσταση τείχους προστασίας (Firewall Status) σε απενεργοποίηση.Βελτιωμένες υπηρεσίες τείχους προστασίας (Enhanced Firewall Services) Σας επιτρέπει να ενεργοποιήσετε ή να απενεργοποιήσετε τη δυνατότητα βελτιωμένων υπηρεσιών τείχους προστασίας (EFS) για όλα τα Edge που είναι συσχετισμένα με το προφίλ. Σημείωση: Από προεπιλογή, αυτή η δυνατότητα δεν είναι ενεργοποιημένη.Για περισσότερες πληροφορίες, δείτε Διαμόρφωση βελτιωμένων υπηρεσιών τείχους προστασίας.

Καταγραφή τείχους προστασίας (Firewall Logging) Σας επιτρέπει να ενεργοποιήσετε ή να απενεργοποιήσετε τη δυνατότητα καταγραφής τείχους προστασίας για όλα τα Edge που είναι συσχετισμένα με το προφίλ. Από προεπιλογή, τα Edge δεν μπορούν να στείλουν τα αρχεία καταγραφής τείχους προστασίας στο Orchestrator. Σημείωση: Για να λειτουργήσει η Καταγραφή τείχους προστασίας (Firewall Logging) στο Orchestrator, βεβαιωθείτε ότι τα SD-WAN Edge εκτελούνται σε έκδοση 5.2 ή νεότερη.Σημείωση: Για να στείλει ένα Edge τα αρχεία καταγραφής τείχους προστασίας στο Orchestrator, βεβαιωθείτε ότι η δυνατότητα πελάτη « Ενεργοποίηση καταγραφής τείχους προστασίας στο Orchestrator» (Enable Firewall Logging to Orchestrator) είναι ενεργοποιημένη σε επίπεδο πελάτη στη σελίδα περιβάλλοντος εργασίας χρήστη «Καθολικές ρυθμίσεις» (Global Settings). Οι πελάτες πρέπει να επικοινωνήσετε με τον χειριστή σας, εάν θέλετε να ενεργοποιηθεί η δυνατότητα καταγραφής τείχους προστασίας.Μπορείτε να προβάλετε τα αρχεία καταγραφής τείχους προστασίας Edge στο Orchestrator από τη σελίδα Παρακολούθηση > Αρχεία καταγραφής τείχους προστασίας (Monitor > Firewall Logs). Για περισσότερες πληροφορίες, δείτε Παρακολούθηση αρχείων καταγραφής τείχους προστασίας.

Προώθηση syslog (Syslog Forwarding) Από προεπιλογή, η δυνατότητα προώθησης Syslog είναι απενεργοποιημένη για μια επιχείρηση. Για να συλλεχθούν δεσμευμένα συμβάντα SASE Orchestrator και αρχεία καταγραφής τείχους προστασίας που προέρχονται από SD-WAN Edge επιχείρησης σε έναν ή περισσότερους κεντρικούς απομακρυσμένους συλλέκτες Syslog (Διακομιστές), ένας εταιρικός χρήστης πρέπει να ενεργοποιήσει αυτήν τη δυνατότητα σε επίπεδο επιχείρησης/προφίλ. Για τη διαμόρφωση των στοιχείων συλλέκτη Syslog ανά τμήμα στο SASE Orchestrator, δείτε Διαμόρφωση ρυθμίσεων Syslog για Προφίλ. Σημείωση: Μπορείτε να προβάλετε λεπτομέρειες καταγραφής τείχους προστασίας IPv4 και IPv6 σε έναν διακομιστή Syslog που βασίζεται στο IPv4.Κανόνες τείχους προστασίας (Firewall Rules) Εμφανίζονται οι υπάρχοντες προκαθορισμένοι κανόνες τείχους προστασίας. Μπορείτε να κάνετε κλικ στην επιλογή + ΝΕΟΣ ΚΑΝΟΝΑΣ (+ NEW RULE) για να δημιουργήσετε έναν νέο κανόνα τείχους προστασίας. Για περισσότερες πληροφορίες, δείτε Διαμόρφωση κανόνα τείχους προστασίας. Για να διαγράψετε έναν υπάρχοντα κανόνα τείχους προστασίας, επιλέξτε τον κανόνα και κάντε κλικ στο ΔΙΑΓΡΑΦΗ (DELETE).

Για να αναπαραγάγετε έναν κανόνα τείχους προστασίας, επιλέξτε τον κανόνα και κάντε κλικ στο ΚΛΩΝΟΠΟΙΗΣΗ (CLONE).

Για να προβάλετε όλα τα σχόλια που προστέθηκαν κατά τη δημιουργία ή την ενημέρωση ενός κανόνα, επιλέξτε τον κανόνα και κάντε κλικ στο ΙΣΤΟΡΙΚΟ ΣΧΟΛΙΩΝ (COMMENT HISTORY).

Κάντε κλικ στην επιλογή Αναζήτηση κανόνα (Search for Rule) εάν θέλετε να αναζητήσετε έναν συγκεκριμένο κανόνα. Μπορείτε να αναζητήσετε έναν κανόνα με βάση το όνομα, τη διεύθυνση IP, τη θύρα/ το εύρος θυρών και τα ονόματα των ομάδων διευθύνσεων και υπηρεσιών.

Καταστασιακό τείχος προστασίας (Stateful Firewall) Από προεπιλογή, η δυνατότητα τείχους προστασίας με επίβλεψη κατάστασης είναι απενεργοποιημένη για μια επιχείρηση. Το SASE Orchestrator σάς επιτρέπει να ορίσετε ένα χρονικό όριο περιόδου λειτουργίας για καθορισμένες και μη καθορισμένες ροές TCP, ροές UDP και άλλες ροές σε επίπεδο Προφίλ. Προαιρετικά, μπορείτε επίσης να παρακάμψετε τις ρυθμίσεις καταστασιακού τείχους προστασίας σε επίπεδο Edge. Για περισσότερες πληροφορίες, δείτε Διαμόρφωση ρυθμίσεων τείχους προστασίας με επίβλεψη κατάστασης. Δίκτυο και προστασία από υπερχείλιση (Network & Flood Protection) Για να ασφαλίσετε όλες τις προσπάθειες σύνδεσης σε ένα εταιρικό δίκτυο, το VMware SASE Orchestrator σάς δίνει τη δυνατότητα να διαμορφώσετε τις ρυθμίσεις προστασίας δικτύου και υπερχείλισης σε επίπεδο Προφίλ και Edge, για προστασία από τους διάφορους τύπους επιθέσεων. Για περισσότερες πληροφορίες, δείτε Διαμόρφωση ρυθμίσεων προστασίας δικτύου και υπερχείλισης.

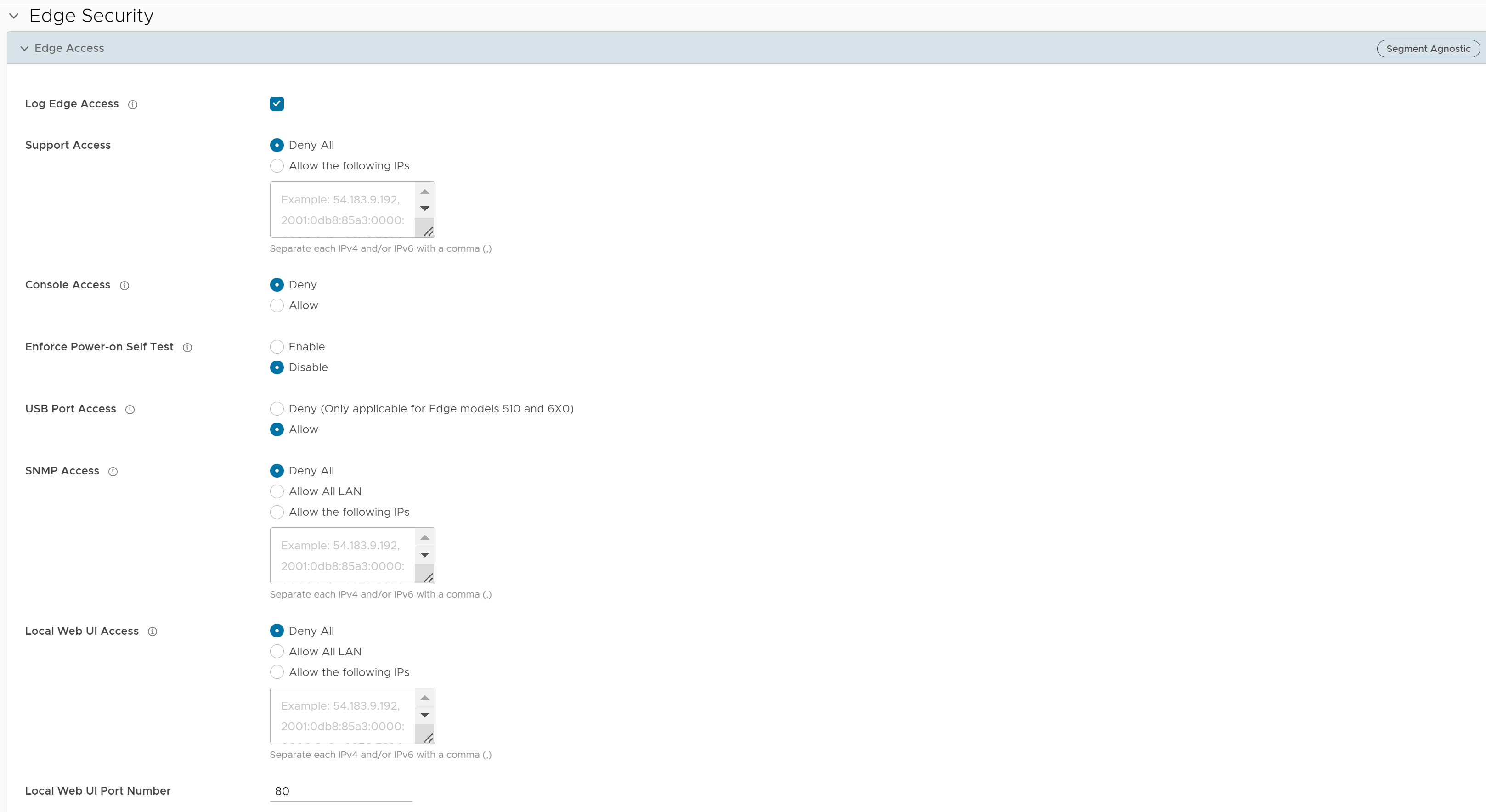

Διαμόρφωση πρόσβασης Edge

- Στην υπηρεσία SD-WAN της πύλης επιχείρησης, μεταβείτε στις επιλογές Διαμόρφωση > Προφίλ > Τείχος προστασίας (Configure > Profiles > Firewall).

- Στην περιοχή Ασφάλεια Edge (Edge Security), κάντε κλικ στο εικονίδιο ανάπτυξης Πρόσβαση στο Edge (Edge Access).

- Μπορείτε να διαμορφώσετε μία ή περισσότερες από τις ακόλουθες επιλογές πρόσβασης στο Edge και να κάνετε κλικ στην επιλογή Αποθήκευση αλλαγών (Save Changes):

Πεδίο Περιγραφή Πρόσβαση στο αρχείο καταγραφής Edge (Log Edge Access) Όταν είναι ενεργοποιημένο, καταγράφεται όλη η πρόσβαση στο Edge, συμπεριλαμβανομένων των επιτυχημένων και αποτυχημένων προσπαθειών. Πρόσβαση υποστήριξης (Support Access) Επιλέξτε Να επιτρέπονται οι ακόλουθες IP (Allow the following Ips), εάν θέλετε να καθορίσετε ρητά τις διευθύνσεις IP από όπου μπορείτε να κάνετε SSH σε αυτό το Edge. Μπορείτε να εισαγάγετε διευθύνσεις IPv4 και IPv6 διαχωρισμένες με κόμμα (,).

Από προεπιλογή, έχει επιλεχθεί Άρνηση όλων (Deny All).

Πρόσβαση στην κονσόλα (Console Access) Επιλέξτε Αποδοχή (Allow) για να ενεργοποιήσετε την πρόσβαση Edge μέσω φυσικής κονσόλας [σειριακή θύρα ή θύρα Video Graphics Array (VGA)]. Από προεπιλογή, είναι επιλεγμένο το στοιχείο Άρνηση (Deny) και η σύνδεση κονσόλας απενεργοποιείται μετά την ενεργοποίηση του Edge. Σημείωση: Κάθε φορά που η ρύθμιση πρόσβασης κονσόλας αλλάζει από Αποδοχή (Allow) σε Άρνηση (Deny) ή το αντίστροφο, το Edge πρέπει να επανεκκινείται με μη αυτόματο τρόπο.Επιβολή αυτοελέγχου ενεργοποίησης (Enforce Power-on Self Test) Όταν ενεργοποιείται, ένας αποτυχημένος αυτοέλεγχος ενεργοποίησης θα απενεργοποιήσει το Edge. Μπορείτε να ανακτήσετε το Edge εκτελώντας επαναφορά εργοστασιακών ρυθμίσεων και, στη συνέχεια, να επανενεργοποιήσετε το Edge. Πρόσβαση σε θύρα USB (USB Port Access) Επιλέξτε Αποδοχή (Allow) για ενεργοποίηση και επιλέξτε Άρνηση (Deny) για απενεργοποίηση της πρόσβασης της θύρας USB στα Edge.

Αυτή η επιλογή είναι διαθέσιμη μόνο για τα μοντέλα Edge 510 και 6x0.

Σημείωση: Κάθε φορά που η ρύθμιση πρόσβασης θύρας USB αλλάζει από Αποδοχή (Allow) σε Άρνηση (Deny) ή το αντίστροφο, πρέπει να επανεκκινείτε το Edge με μη αυτόματο τρόπο εάν έχετε πρόσβαση στο Edge και, εάν το Edge βρίσκεται σε απομακρυσμένη τοποθεσία, να επανεκκινείτε το Edge χρησιμοποιώντας το SASE Orchestrator. Για οδηγίες, ανατρέξτε στην ενότητα Απομακρυσμένες ενέργειες.Πρόσβαση SNMP (SNMP Access) Επιτρέπει την πρόσβαση Edge από δρομολογημένους διασυνδέσεις/WAN μέσω SNMP. Ενεργοποιήστε μία από τις ακόλουθες επιλογές: - Άρνηση όλων (Deny All) - Από προεπιλογή, η πρόσβαση SNMP απενεργοποιείται για όλες τις συσκευές που είναι συνδεδεμένες σε ένα Edge.

- Να επιτρέπονται όλα τα LAN (Allow All LAN) - Επιτρέπει την πρόσβαση SNMP για όλες τις συσκευές που είναι συνδεδεμένες στο Edge μέσω δικτύου LAN.

- Να επιτρέπονται οι ακόλουθες IP (Allow the following IPs) - Σας επιτρέπει να καθορίσετε ρητά τις διευθύνσεις IP από όπου μπορείτε να αποκτήσετε πρόσβαση στο Edge μέσω SNMP. Διαχωρίστε κάθε διεύθυνση IPv4 ή IPv6 με κόμμα (,).

Πρόσβαση τοπικής διασύνδεσης χρήστη web (Local Web UI Access) Επιτρέπει την πρόσβαση Edge από δρομολογημένους διασυνδέσεις/WAN μέσω μιας τοπικής διασύνδεσης χρήστη Web. Ενεργοποιήστε μία από τις ακόλουθες επιλογές: - Άρνηση όλων (Deny All) - Από προεπιλογή, η πρόσβαση τοπικής διασύνδεσης χρήστη web απενεργοποιείται για όλες τις συσκευές που είναι συνδεδεμένες σε ένα Edge.

- Να επιτρέπονται όλα τα LAN (Allow All LAN) - Επιτρέπει την πρόσβαση τοπικής διασύνδεσης χρήστη web για όλες τις συσκευές που είναι συνδεδεμένες στο Edge μέσω δικτύου LAN.

- Να επιτρέπονται οι ακόλουθες IP (Allow the following IPs) - Σας επιτρέπει να καθορίσετε ρητά τις διευθύνσεις IP από όπου μπορείτε να αποκτήσετε πρόσβαση στο Edge μέσω της τοπικής διασύνδεσης χρήστη web. Διαχωρίστε κάθε διεύθυνση IPv4 ή IPv6 με κόμμα (,).

Αριθμός θύρας τοπικής διασύνδεσης χρήστη web (Local Web UI Port Number) Εισαγάγετε τον αριθμό θύρας της τοπικής διασύνδεσης χρήστη web από όπου μπορείτε να αποκτήσετε πρόσβαση στο Edge. Η προεπιλεγμένη τιμή είναι 80.

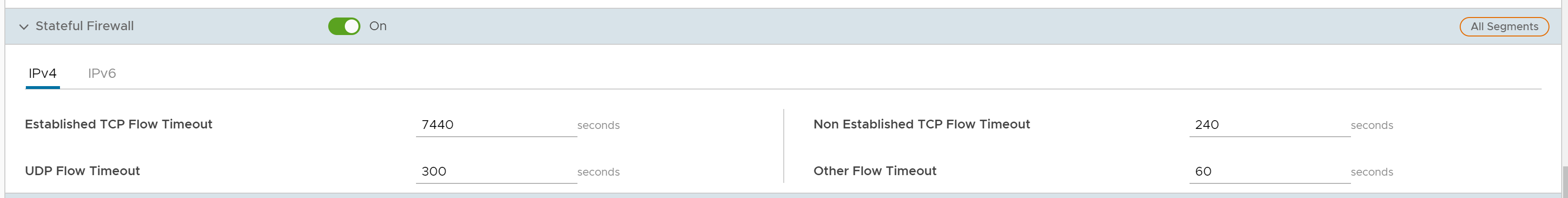

Διαμόρφωση ρυθμίσεων τείχους προστασίας με επίβλεψη κατάστασης

- Στην υπηρεσία SD-WAN της πύλης επιχείρησης, μεταβείτε στις επιλογές Διαμόρφωση > Προφίλ > Τείχος προστασίας (Configure > Profiles > Firewall).

- Στην περιοχή Διαμόρφωση τείχους προστασίας (Configure Firewall), ενεργοποιήστε το κουμπί εναλλαγής Καταστασιακό τείχος προστασίας (Stateful Firewall) και, στη συνέχεια, κάντε κλικ στο εικονίδιο ανάπτυξης. Από προεπιλογή, οι περίοδοι λειτουργίας με χρονικό όριο εφαρμόζονται για διευθύνσεις IPv4.

- Μπορείτε να διαμορφώσετε τις ακόλουθες ρυθμίσεις καταστασιακού τείχους προστασίας και να κάνετε κλικ στην επιλογή Αποθήκευση αλλαγών (Save Changes):

Πεδίο Περιγραφή Καθορισμένο χρονικό όριο ροής TCP (δευτερόλεπτα) [Established TCP Flow Timeout (seconds)] Ορίζει την περίοδο λήξης χρονικού ορίου αδράνειας (σε δευτερόλεπτα) για καθορισμένες ροές TCP, μετά το πέρας της οποίας δεν θα είναι πλέον έγκυρες. Η επιτρεπόμενη τιμή κυμαίνεται από 60 δευτερόλεπτα έως 15999999 δευτερόλεπτα. Η προεπιλεγμένη τιμή είναι 7440 δευτερόλεπτα. Μη καθορισμένο χρονικό όριο ροής TCP (δευτερόλεπτα) [Non Established TCP Flow Timeout (seconds)] Ορίζει την περίοδο λήξης χρονικού ορίου αδράνειας (σε δευτερόλεπτα) για μη καθορισμένες ροές TCP, μετά το πέρας της οποίας δεν θα είναι πλέον έγκυρες. Η επιτρεπόμενη τιμή κυμαίνεται από 60 δευτερόλεπτα έως 604800 δευτερόλεπτα. Η προεπιλεγμένη τιμή είναι 240 δευτερόλεπτα. Χρονικό όριο ροής UDP (δευτερόλεπτα) [UDP Flow Timeout (seconds)] Ορίζει την περίοδο λήξης χρονικού ορίου αδράνειας (σε δευτερόλεπτα) για ροές UDP, μετά το πέρας της οποίας δεν θα είναι πλέον έγκυρες. Η επιτρεπόμενη τιμή κυμαίνεται από 60 δευτερόλεπτα έως 15999999 δευτερόλεπτα. Η προεπιλεγμένη τιμή είναι 300 δευτερόλεπτα. Άλλο χρονικό όριο ροής (δευτερόλεπτα) [Other Flow Timeout (seconds)] Ορίζει την περίοδο λήξης χρονικού ορίου αδράνειας (σε δευτερόλεπτα) για άλλες ροές όπως η ICMP, μετά το πέρας της οποίας δεν θα είναι πλέον έγκυρες. Η επιτρεπόμενη τιμή κυμαίνεται από 60 δευτερόλεπτα έως 15999999 δευτερόλεπτα. Η προεπιλεγμένη τιμή είναι 60 δευτερόλεπτα. Σημείωση:Οι ρυθμισμένες τιμές χρονικού ορίου ισχύουν μόνο όταν η χρήση μνήμης είναι κάτω από το μαλακό όριο. Το μαλακό όριο αντιστοιχεί σε οποιαδήποτε τιμή κάτω από το 60 τοις εκατό των ταυτόχρονων ροών που υποστηρίζονται από την πλατφόρμα όσον αφορά τη χρήση μνήμης.

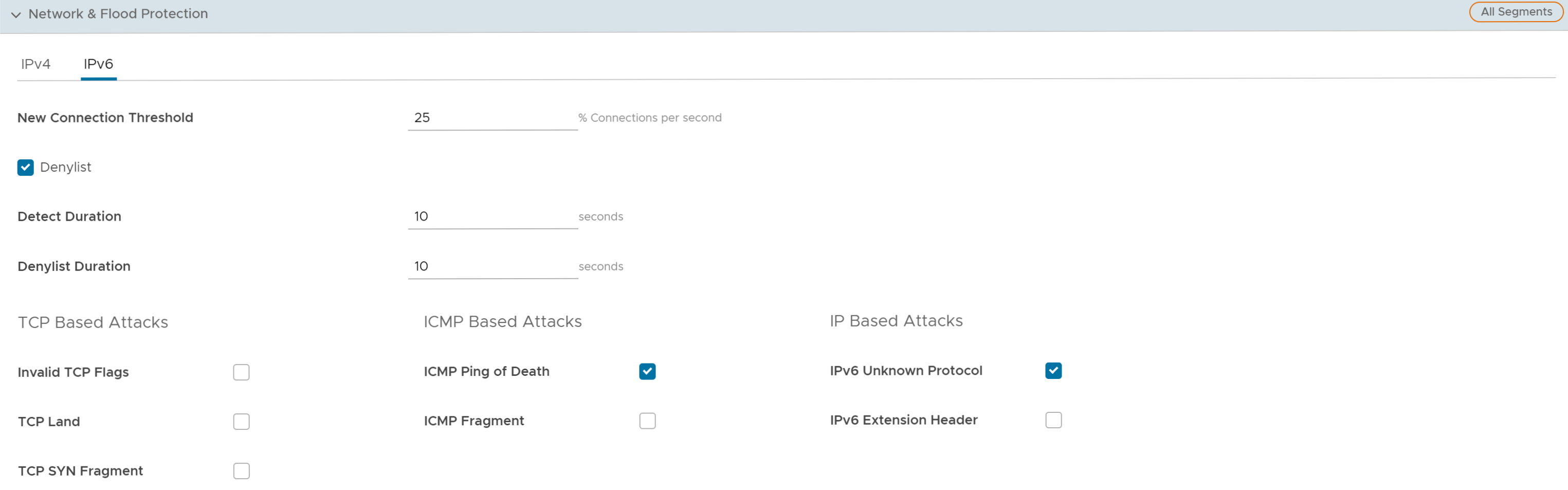

Διαμόρφωση ρυθμίσεων προστασίας δικτύου και υπερχείλισης

- Επίθεση άρνησης υπηρεσίας (DoS)

- Επιθέσεις που βασίζονται στο TCP - Μη έγκυροι δείκτες TCP, TCP Land και Τμήμα TCP SYN

- Επιθέσεις με βάση το ICMP - ICMP Ping of Death και Τμήμα ICMP

- Επιθέσεις που βασίζονται σε IP - Άγνωστο πρωτόκολλο IP, επιλογές IP, άγνωστο πρωτόκολλο IPv6 και κεφαλίδα επέκτασης IPv6.

| Τύπος επίθεσης | Περιγραφή |

|---|---|

| Επίθεση άρνησης υπηρεσίας (DoS) [Denial-of-Service (DoS) attack] | Μια επίθεση άρνησης υπηρεσίας (DoS) είναι ένας τύπος επίθεσης ασφάλειας δικτύου που κατακλύζει τη συσκευή-στόχο με έναν τεράστιο όγκο ψεύτικης κυκλοφορίας, έτσι ώστε οι πόροι του στόχου να απορροφηθούν στην επεξεργασία της ψεύτικης κυκλοφορίας με αποτέλεσμα να μην είναι δυνατή η επεξεργασία της κανονικής κυκλοφορίας. Ο στόχος μπορεί να είναι ένα τείχος προστασίας, οι πόροι δικτύου στους οποίους ελέγχει την πρόσβαση το τείχος προστασίας ή μια συγκεκριμένη πλατφόρμα υλικού ή το λειτουργικό σύστημα ενός μεμονωμένου κεντρικού υπολογιστή. Η επίθεση DoS προσπαθεί να εξαντλήσει τους πόρους της συσκευής-στόχου, καθιστώντας τη συσκευή προορισμού μη διαθέσιμη σε κανονικούς χρήστες. Υπάρχουν δύο γενικές μέθοδοι επιθέσεων DoS: υπηρεσίες υπερχείλισης (flooding) ή υπηρεσίες διακοπής λειτουργίας (crashing). Οι επιθέσεις υπερχείλισης συμβαίνουν όταν το σύστημα λαμβάνει υπερβολική κυκλοφορία για προσωρινή αποθήκευση από τον διακομιστή, με αποτέλεσμα την επιβράδυνση και τελικά τη διακοπή της λειτουργίας του. Άλλες επιθέσεις DoS απλά εκμεταλλεύονται ευπάθειες που προκαλούν τη διακοπή λειτουργίας του συστήματος ή της υπηρεσίας-στόχου. Σε αυτές τις επιθέσεις, αποστέλλεται μια εισαγωγή που εκμεταλλεύεται σφάλματα, η οποία στη συνέχεια προκαλεί διακοπή λειτουργίας ή αποσταθεροποιεί σοβαρά το σύστημα. |

| Μη έγκυροι δείκτες TCP (Invalid TCP Flags) |

Η επίθεση με μη έγκυρους δείκτες TCP συμβαίνει όταν ένα πακέτο TCP έχει εσφαλμένο ή μη έγκυρο συνδυασμό δεικτών. Η λειτουργία μιας ευάλωτης συσκευής-στόχου θα διακοπεί εξαιτίας των μη έγκυρων συνδυασμών δεικτών TCP και, ως εκ τούτου, συνιστάται το φιλτράρισμά τους. Οι μη έγκυροι δείκτες TCP προφυλάσσουν έναντι των εξής:

|

| TCP Land | Επίθεση Land είναι μια επίθεση DoS επιπέδου 4 στην οποία δημιουργείται ένα πακέτο TCP SYN έτσι ώστε η διεύθυνση IP και η θύρα προέλευσης να είναι ίδιες με τη διεύθυνση IP και τη θύρα προορισμού, η οποία με τη σειρά της έχει οριστεί να οδηγεί σε μια ανοιχτή θύρα σε μια συσκευή-στόχο. Μια ευάλωτη συσκευή-στόχος θα λάμβανε ένα τέτοιο μήνυμα και θα απαντούσε στη διεύθυνση προορισμού, στέλνοντας ουσιαστικά το πακέτο για επανεπεξεργασία σε έναν ατέρμονα βρόχο. Έτσι, η CPU της συσκευής καταναλώνεται επ’ αόριστον προκαλώντας τη διακοπή λειτουργίας ή το πάγωμα της ευάλωτης συσκευής-στόχου. |

| Τμήμα TCP SYN (TCP SYN Fragment) | Το πρωτόκολλο Internet (IP) περικλείει ένα τμήμα SYN πρωτοκόλλου ελέγχου μετάδοσης (TCP) στο πακέτο IP για την έναρξη μιας σύνδεσης TCP και την κλήση ενός τμήματος SYN/ACK ως απόκριση. Επειδή το πακέτο IP είναι μικρό, δεν υπάρχει έγκυρος λόγος για τον κατακερματισμό του. Ένα κατακερματισμένο πακέτο SYN είναι μη κανονικό και ως εκ τούτου ύποπτο. Σε μια επίθεση τμήματος TCP SYN, ένας διακομιστής ή ένας κεντρικός υπολογιστής-στόχος κατακλύζεται με τμήματα πακέτων TCP SYN. Ο κεντρικός υπολογιστής συλλέγει τα τμήματα και περιμένει να φτάσουν τα υπόλοιπα πακέτα, ώστε να μπορέσει να τα συναρμολογήσει εκ νέου. Με την υπερχείλιση ενός διακομιστή ή κεντρικού υπολογιστή με συνδέσεις που δεν μπορούν να ολοκληρωθούν, το buffer μνήμης του κεντρικού υπολογιστή υπερχειλίζει και επομένως δεν είναι δυνατή η δημιουργία περαιτέρω ασφαλών συνδέσεων, προκαλώντας βλάβη στο λειτουργικό σύστημα του κεντρικού υπολογιστή-στόχου. |

| ICMP Ping of Death | Μια επίθεση Ping of Death πρωτοκόλλου μηνυμάτων ελέγχου Internet (ICMP) περιλαμβάνει την αποστολή πολλαπλών ακατάλληλων ή κακόβουλων ping σε μια συσκευή-στόχο. Ενώ τα πακέτα ping είναι γενικά μικρά και χρησιμοποιούνται για τον έλεγχο της προσβασιμότητας των κεντρικών υπολογιστών δικτύου, μπορούν να κατασκευαστούν με μεγαλύτερο από το μέγιστο μέγεθος των 65535 byte από τους επιτιθέμενους. Όταν ένα κακόβουλα μεγάλο πακέτο μεταδίδεται από τον κακόβουλο κεντρικό υπολογιστή, το πακέτο κατακερματίζεται κατά τη μεταφορά και όταν η συσκευή-στόχος επιχειρεί να συναρμολογήσει εκ νέου τα τμήματα IP στο πλήρες πακέτο, το σύνολο υπερβαίνει το μέγιστο όριο μεγέθους. Αυτό μπορεί να υπερχειλίσει τα buffer μνήμης που είχε αρχικά εκχωρηθεί για το πακέτο, προκαλώντας διακοπή λειτουργίας ή πάγωμα ή επανεκκίνηση του συστήματος, καθώς αυτό δεν μπορεί να χειριστεί τόσο μεγάλα πακέτα. |

| Τμήμα ICMP (ICMP Fragment) | Μια επίθεση κατακερματισμού ICMP είναι μια κοινή επίθεση DoS που περιλαμβάνει υπερχείλιση με κακόβουλα τμήματα ICMP που δεν μπορούν να ανασυγκροτηθούν από τον διακομιστή-στόχο. Δεδομένου ότι η ανασυγκρότηση μπορεί να πραγματοποιηθεί μόνο όταν ληφθούν όλα τα τμήματα, η προσωρινή αποθήκευση τέτοιων πλαστών τμημάτων καταλαμβάνει μνήμη και μπορεί να εξαντλήσει τους διαθέσιμους πόρους μνήμης του ευάλωτου διακομιστή-στόχου, με αποτέλεσμα τη μη διαθεσιμότητα του διακομιστή. |

| Άγνωστο πρωτόκολλο IP (IP Unknown Protocol) | Η επιλογή Άγνωστα πρωτόκολλα IP (IP Unknown Protocols) αναφέρεται σε οποιοδήποτε πρωτόκολλο δεν αναφέρεται στο IANA: https://www.iana.org/assignments/protocol-numbers/protocol-numbers.xhtml. Η ενεργοποίηση της προστασίας άγνωστου πρωτοκόλλου IP αποκλείει πακέτα IP με πεδίο πρωτοκόλλου που περιέχει έναν αριθμό αναγνωριστικού πρωτοκόλλου 143 ή μεγαλύτερο, καθώς θα μπορούσε να προκληθεί αιφνίδια διακοπή λειτουργίας εάν δεν γίνει σωστά η διαχείρισή τους από την τελική συσκευή. Μια προσεκτική προσέγγιση θα ήταν να αποκλειστούν αυτά τα πακέτα IP από την είσοδο στο προστατευμένο δίκτυο. |

| Επιλογές IP (IP Options) | Οι εισβολείς ορισμένες φορές ρυθμίζουν εσφαλμένα τα πεδία επιλογών IP μέσα σε ένα πακέτο IP, δημιουργώντας είτε ελλιπή είτε ακατάλληλα πεδία. Οι επιτιθέμενοι χρησιμοποιούν αυτά τα παραμορφωμένα πακέτα για να παραβιάσουν ευάλωτους κεντρικούς υπολογιστές στο δίκτυο. Η εκμετάλλευση της ευπάθειας μπορεί ενδεχομένως να επιτρέψει την εκτέλεση αυθαίρετου κώδικα. Η ευπάθεια μπορεί να αξιοποιηθεί μετά την επεξεργασία ενός πακέτου που περιέχει μια συγκεκριμένη επιλογή IP στην κεφαλίδα IP του πακέτου. Η ενεργοποίηση της προστασίας έναντι μη ασφαλών επιλογών IP αποκλείει πακέτα IP μεταφοράς με εσφαλμένα διαμορφωμένο πεδίο επιλογής IP στην κεφαλίδα πακέτου IP. |

| Άγνωστο πρωτόκολλο IPv6 (IPv6 Unknown Protocol) | Η ενεργοποίηση της προστασίας άγνωστου πρωτοκόλλου IPv6 αποκλείει πακέτα IPv6 με πεδίο πρωτοκόλλου που περιέχει έναν αριθμό αναγνωριστικού πρωτοκόλλου 143 ή μεγαλύτερο, καθώς θα μπορούσε να προκληθεί αιφνίδια διακοπή λειτουργίας εάν δεν γίνει σωστά η διαχείρισή τους από την τελική συσκευή. Μια προσεκτική προσέγγιση θα ήταν να αποκλειστούν αυτά τα πακέτα IPv6 από την είσοδο στο προστατευμένο δίκτυο. |

| Κεφαλίδα επέκτασης IPv6 (IPv6 Extension Header) | Η επίθεση κεφαλίδας επέκτασης IPv6 είναι επίθεση DoS που συμβαίνει λόγω κακής διαχείρισης των κεφαλίδων επέκτασης σε ένα πακέτο IPv6. Η κακή διαχείριση των κεφαλίδων επέκτασης IPv6 δημιουργεί νέα διανύσματα επίθεσης που θα μπορούσαν να οδηγήσουν σε DoS και τα οποία μπορούν να αξιοποιηθούν για διαφορετικούς σκοπούς, όπως η δημιουργία συγκαλυμμένων καναλιών και η δρομολόγηση επιθέσεων κεφαλίδας 0. Η ενεργοποίηση αυτής της επιλογής θα αποθέσει το πακέτο IPv6 με οποιαδήποτε κεφαλίδα επέκτασης εκτός από τις κεφαλίδες κατακερματισμού. |

- Στην υπηρεσία SD-WAN της πύλης επιχείρησης, μεταβείτε στις επιλογές Διαμόρφωση > Προφίλ > Τείχος προστασίας (Configure > Profiles > Firewall).

- Στην περιοχή Διαμόρφωση τείχους προστασίας (Configure Firewall), βεβαιωθείτε ότι έχετε ενεργοποιήσει τη δυνατότητα Καταστασιακό τείχος προστασίας (Stateful Firewall).

- Κάντε κλικ στο εικονίδιο ανάπτυξης Δίκτυο και προστασία από υπερχείλιση (Network & Flood Protection).

- Μπορείτε να διαμορφώσετε τις ακόλουθες ρυθμίσεις προστασίας δικτύου και υπερχείλισης και να κάνετε κλικ στην επιλογή Αποθήκευση αλλαγών (Save Changes):

Σημείωση: Από προεπιλογή, οι ρυθμίσεις προστασίας δικτύου και υπερχείλισης εφαρμόζονται για διευθύνσεις IPv4.

Πεδίο Περιγραφή Νέο όριο συνδέσεων (συνδέσεις ανά δευτερόλεπτο) [New Connection Threshold (connections per second)] Ο μέγιστος αριθμός νέων συνδέσεων που επιτρέπονται από μία μόνο IP προέλευσης ανά δευτερόλεπτο. Οι επιτρεπόμενες τιμές κυμαίνονται από 10 ποσοστιαίες μονάδες έως 100 ποσοστιαίες μονάδες. Η προεπιλεγμένη τιμή είναι 25 ποσοστιαίες μονάδες. Denylist (Denylist) Επιλέξτε το πλαίσιο ελέγχου για να αποκλείσετε μια διεύθυνση IP προέλευσης, η οποία παραβιάζει το νέο όριο συνδέσεων στέλνοντας κυκλοφορία υπερχείλισης είτε λόγω εσφαλμένης διαμόρφωσης του δικτύου είτε λόγω κακόβουλων επιθέσεων χρηστών. Σημείωση: Οι ρυθμίσεις Νέο όριο συνδέσεων (συνδέσεις ανά δευτερόλεπτο) [New Connection Threshold (connections per second)] θα λειτουργήσουν μόνο εάν είναι επιλεγμένο το στοιχείο Λίστα αποκλεισμού (Denylist).Διάρκεια ανίχνευσης (δευτερόλεπτα) [Detect Duration (seconds)] Πριν από τον αποκλεισμό μιας διεύθυνσης IP προέλευσης, είναι η χρονική διάρκεια χάριτος για την οποία επιτρέπεται η αποστολή ροών κυκλοφορίας από την IP προέλευσης που παραβιάζει τον κανόνα. Εάν ένας κεντρικός υπολογιστής στείλει κυκλοφορία υπερχείλισης με νέα αιτήματα σύνδεσης (σάρωση θύρας, υπερχείλιση TCP SYN κ.λπ.) που υπερβαίνουν τον μέγιστο επιτρεπόμενο αριθμό συνδέσεων ανά δευτερόλεπτο (CPS) για αυτή τη διάρκεια, θα θεωρείται επιλέξιμος για denylisting αντί για να τεθεί σε denylist αμέσως μόλις υπερβεί μία φορά το CPS ανά προέλευση. Ας πάρουμε για παράδειγμα ένα μέγιστο επιτρεπόμενο CPS 10 με διάρκεια ανίχνευσης 10 δευτερολέπτων, εάν ο κεντρικός υπολογιστής στείλει κυκλοφορία υπερχείλισης με περισσότερες από 100 νέες αιτήσεις σύνδεσης για 10 δευτερόλεπτα, τότε ο κεντρικός υπολογιστής θα τεθεί σε denylist.

Η επιτρεπόμενη τιμή κυμαίνεται από 10 δευτερόλεπτα έως 100 δευτερόλεπτα. Η προεπιλεγμένη τιμή είναι 10 δευτερόλεπτα.Διάρκεια Denylist (δευτερόλεπτα) [Denylist Duration (seconds)] Η χρονική διάρκεια για την οποία η IP προέλευσης που έχει παραβιαστεί αποκλείεται από την αποστολή πακέτων. Η επιτρεπόμενη τιμή κυμαίνεται από 10 δευτερόλεπτα έως 86400 δευτερόλεπτα. Η προεπιλεγμένη τιμή είναι 10 δευτερόλεπτα. Όριο μισού ανοικτού TCP ανά προορισμό (TCP Half-Open Threshold Per Destination) Ο μέγιστος αριθμός μισών ανοικτών συνδέσεων TCP που επιτρέπονται ανά προορισμό. Οι επιτρεπόμενες τιμές κυμαίνονται από 1 ποσοστιαίες μονάδες έως 100 ποσοστιαίες μονάδες. Επιθέσεις που βασίζονται στο TCP (TCP Based Attacks) Υποστηρίζει την προστασία από τις ακόλουθες επιθέσεις που βασίζονται στο TCP, ενεργοποιώντας τα αντίστοιχα πλαίσια ελέγχου: - Μη έγκυροι δείκτες TCP (Invalid TCP Flags)

- TCP Land

- Τμήμα TCP SYN (TCP SYN Fragment)

Επιθέσεις με βάση το ICMP (ICMP Based Attacks) Υποστηρίζει την προστασία από τις ακόλουθες επιθέσεις που βασίζονται στο ICMP, ενεργοποιώντας τα αντίστοιχα πλαίσια ελέγχου: - ICMP Ping of Death

- Τμήμα ICMP (ICMP Fragment)

Επιθέσεις με βάση την IP (IP Based Attacks) Υποστηρίζει την προστασία από τις ακόλουθες επιθέσεις που βασίζονται στο IP, ενεργοποιώντας τα αντίστοιχα πλαίσια ελέγχου: - Άγνωστο πρωτόκολλο IP (IP Unknown Protocol)

- Επιλογές IP (IP Options)

- Άγνωστο πρωτόκολλο IPv6 (IPv6 Unknown Protocol)

- Κεφαλίδα επέκτασης IPv6 (IPv6 Extension Header)