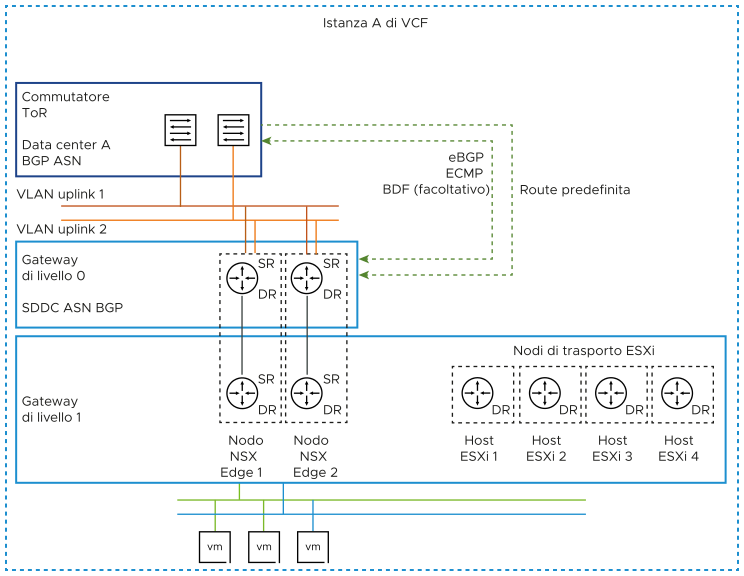

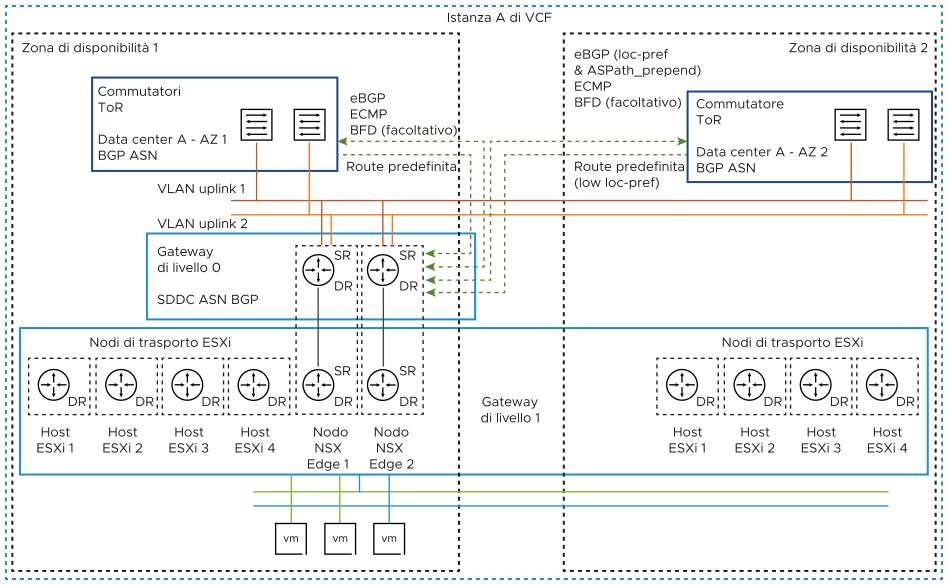

Determinare il numero, la rete e la configurazione dell'alta disponibilità dei gateway di livello 0 e 1 in NSX per i domini del carico di lavoro di VMware Cloud Foundation. Identificare la configurazione di BGP per una singola zona di disponibilità e due zone di disponibilità nell'ambiente.

Direzione del routing |

Descrizione |

|---|---|

Nord-sud |

Traffico in uscita o in entrata nel dominio NSX, ad esempio una macchina virtuale in una rete di overlay che comunica con il dispositivo di un utente finale nella rete aziendale. |

Est-ovest |

Traffico che rimane nel dominio NSX, ad esempio due macchine virtuali nello stesso segmento o in segmenti diversi che comunicano tra loro. |

Routing nord-sud

La progettazione del routing considera diversi livelli di routing nell'ambiente, come il numero e il tipo di gateway in NSX, il protocollo di routing dinamico e altri.

Esistono i seguenti modelli per il traffico nord-sud:

Modello operativo router di servizio nord-sud |

Descrizione |

Vantaggi |

Svantaggi |

|---|---|---|---|

Attivo-Attivo |

|

|

|

Attivo-Standby |

|

|

|

Routing BGP nord-sud per una o più zone di disponibilità

Per più zone di disponibilità, pianificare il failover dei nodi NSX Edge configurando BGP in modo che il traffico dai commutatori top-of-rack sia diretto verso la prima zona di disponibilità, a meno che non si verifichi un errore in tale zona.

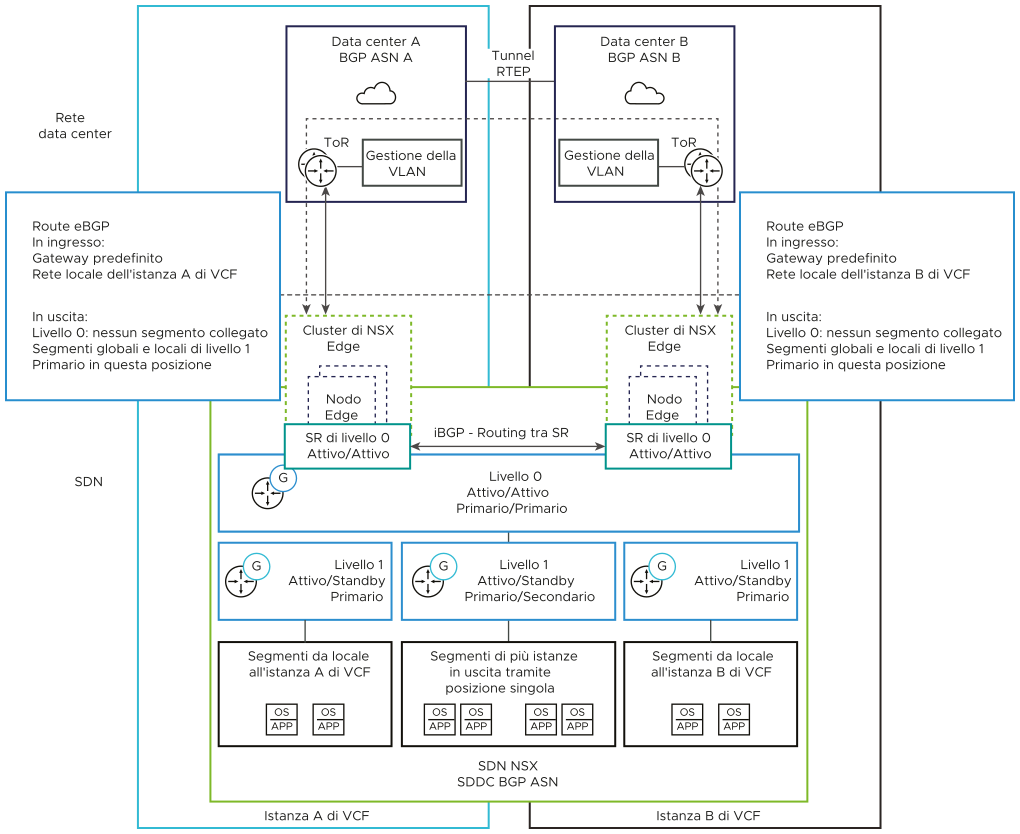

Progettazione del routing BGP nord-sud per la federazione di NSX

Nella progettazione del routing per un ambiente con istanze di VMware Cloud Foundation che utilizzano la federazione di NSX, è possibile identificare le istanze in cui una rete SDN deve estendersi e in quale posizione fisica deve avvenire il traffico in entrata e in uscita.

L'uscita locale consente al traffico di uscire da qualsiasi posizione in cui la rete si estende. L'uso dell'uscita locale richiede il controllo dell'entrata locale per evitare il routing asimmetrico. Questa progettazione non utilizza l'uscita locale. Utilizza invece un'istanza preferita e un'istanza di failover di VMware Cloud Foundation per tutte le reti.

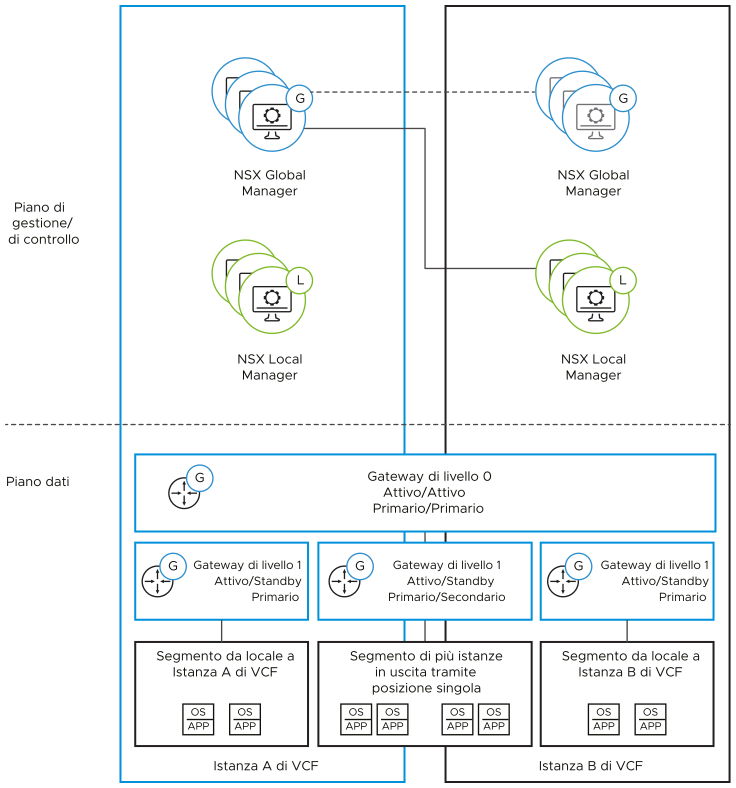

Gateway di livello 0 con federazione di NSX

Nella federazione di NSX, un gateway di livello 0 può estendersi in più istanze di VMware Cloud Foundation.

Ogni istanza di VMware Cloud Foundation che si trova nell'ambito di un gateway di livello 0 può essere configurata come primaria o secondaria. Un'istanza primaria passa il traffico per qualsiasi altro servizio SDN, come i segmenti logici di livello 0 o i gateway di livello 1. Un'istanza secondaria instrada il traffico a livello locale, ma non fa uscire il traffico all'esterno di SDN né annuncia le reti nel data center.

Quando si distribuisce un'istanza di VMware Cloud Foundation aggiuntiva, il gateway di livello 0 nella prima istanza viene esteso alla nuova istanza.

In questa progettazione, il gateway di livello 0 in ogni istanza di VMware Cloud Foundation è configurato come primario. Anche se il gateway di livello 0 tecnicamente supporta l'uscita locale, la progettazione non ne consiglia l'uso. Il traffico in entrata e in uscita è controllato a livello del gateway di livello 1.

Ogni istanza di VMware Cloud Foundation dispone del proprio cluster NSX Edge con le VLAN di uplink associate per il flusso di traffico nord-sud per tale istanza. Il gateway di livello 0 in ogni istanza effettua il peering con i commutatori top-of-rack tramite eBGP.

Gateway di livello 1 con federazione di NSX

Un gateway di livello 1 può estendersi in diverse istanze di VMware Cloud Foundation. Come nel caso di un gateway di livello 0, è possibile configurare la posizione di un'istanza come primaria o secondaria per il gateway di livello 1. Il gateway passa quindi il traffico in entrata e in uscita per i segmenti logici connessi.

Tutti i segmenti logici connessi al gateway di livello 1 seguono l'estensione del gateway di livello 1. Se il gateway di livello 1 si estende in più istanze di VMware Cloud Foundation, tutti i segmenti connessi a tale gateway diventano disponibili in entrambe le istanze.

L'uso di un gateway di livello 1 consente un controllo più granulare dei segmenti logici nella prima e nella seconda istanza di VMware Cloud Foundation. Si utilizzano tre gateway di livello 1, uno in ogni istanza di VMware Cloud Foundation per i segmenti locali dell'istanza e uno per i segmenti che si estendono tra le due istanze.

Gateway di livello 1 |

Prima istanza di VMware Cloud Foundation |

Seconda istanza di VMware Cloud Foundation |

Traffico in entrata e in uscita |

|---|---|---|---|

Connesso a entrambe le istanze di VMware Cloud Foundation |

Primario |

Secondario |

Prima istanza di VMware Cloud Foundation Seconda istanza di VMware Cloud Foundation |

Locale per la prima istanza di VMware Cloud Foundation |

Primario |

- |

Solo la prima istanza di VMware Cloud Foundation |

Locale per la seconda istanza di VMware Cloud Foundation |

- |

Primario |

Solo seconda istanza di VMware Cloud Foundation |

Il gateway di livello 1 annuncia le proprie reti all'unità dell'istanza locale connessa del gateway di livello 0. Nel caso della configurazione della posizione primaria-secondaria, il gateway di livello 1 annuncia le proprie reti solo all'unità del gateway di livello 0 nella posizione in cui il gateway di livello 1 è primario. L'unità del gateway di livello 0 quindi annuncia nuovamente tali reti al data center nei siti in cui il gateway di livello 1 è primario. Durante il failover dei componenti nella prima istanza di VMware Cloud Foundation, un amministratore deve impostare manualmente il gateway di livello 1 nella seconda istanza di VMware Cloud Foundation come primario. Le reti vengono quindi annunciate tramite l'unità del gateway di livello 1 nella seconda istanza.

A una topologia con più istanze e più zone di disponibilità, si applica la stessa architettura di gateway di livello 0 e 1. Anche i nodi di trasporto ESXi della seconda zona di disponibilità vengono collegati al gateway di livello 1 in base alla progettazione di Routing BGP nord-sud per istanze di VMware Cloud Foundation con più zone di disponibilità.