Qui viene descritto dettagliatamente come configurare una regola di sicurezza Web per un criterio di protezione selezionato.

Prima di iniziare

Per configurare un criterio di protezione, è innanzitutto necessario aver creato un criterio di protezione. Per istruzioni specifiche su come creare un criterio di protezione, vedere Creazione di un criterio di protezione.

Categorie di sicurezza Web

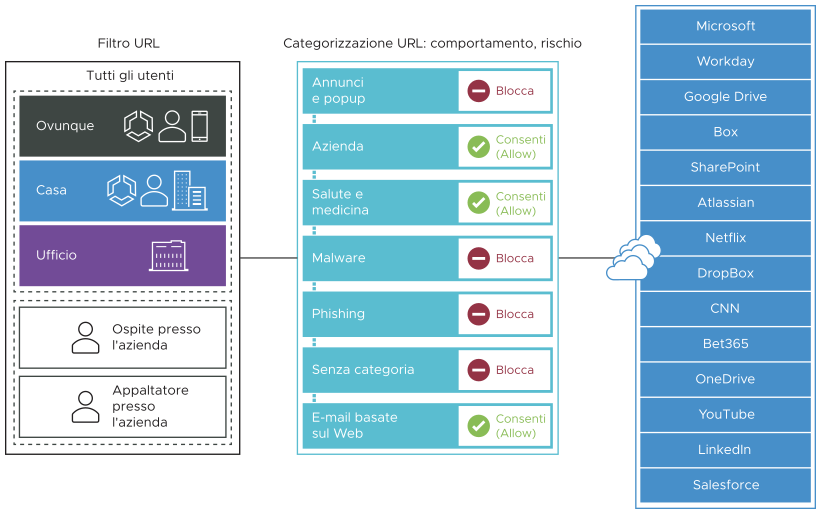

Filtro URL

Filtro URL (URL Filtering) consente di configurare regole per limitare l'interazione a categorie specifiche di siti Web.

- Controllare l'esplorazione del Web da parte dei dipendenti con criteri granulari.

- Segnalare siti ad alto rischio (operazione utile con le applicazioni SaaS).

- Consentire o bloccare in base a categorie predefinite.

- Bloccare gli URL che ospitano contenuti discutibili con la possibilità di bloccare i domini personalizzati.

A differenza di Ispezione SSL (SSL Inspection), per cui la regola predefinita impone una rigida protezione controllando ogni pacchetto con crittografia SSL, le regole predefinite per Filtro URL (URL Filtering) sono permissive e, per impostazione predefinita, consentono tutto il traffico, indipendentemente dal potenziale pericolo. Spetta all'utente decidere se modificare il comportamento predefinito. Per modificare il comportamento predefinito, è possibile scegliere tra tre tipi di regole che Filtro URL (URL Filtering) applica, ovvero Categoria (Category), Minaccia (Threat) e Dominio (Domain).

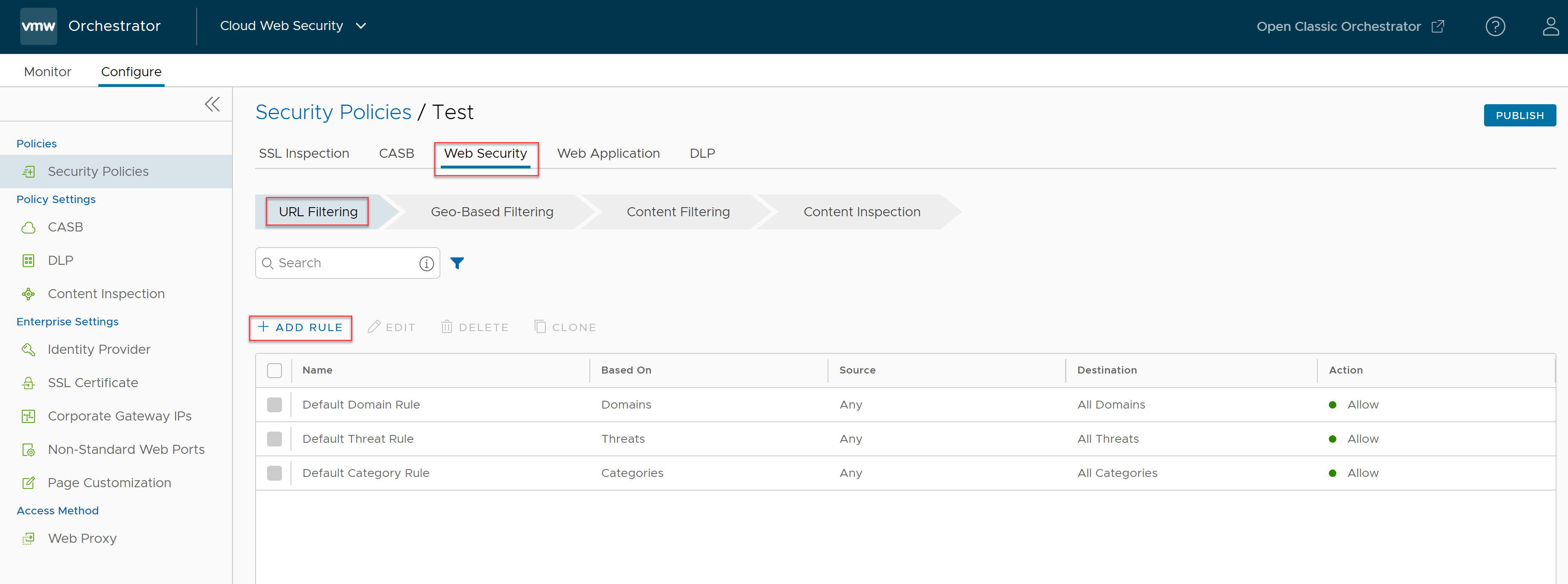

- Passare a .

- Selezionare un criterio di protezione per configurare una regola di filtro URL.

- Nella schermata Criteri di protezione (Security Policies) selezionata, fare clic sulla scheda Sicurezza Web (Web Security).

- Nella scheda Filtro URL (URL Filtering), fare clic su + AGGIUNGI REGOLA (+ ADD RULE).

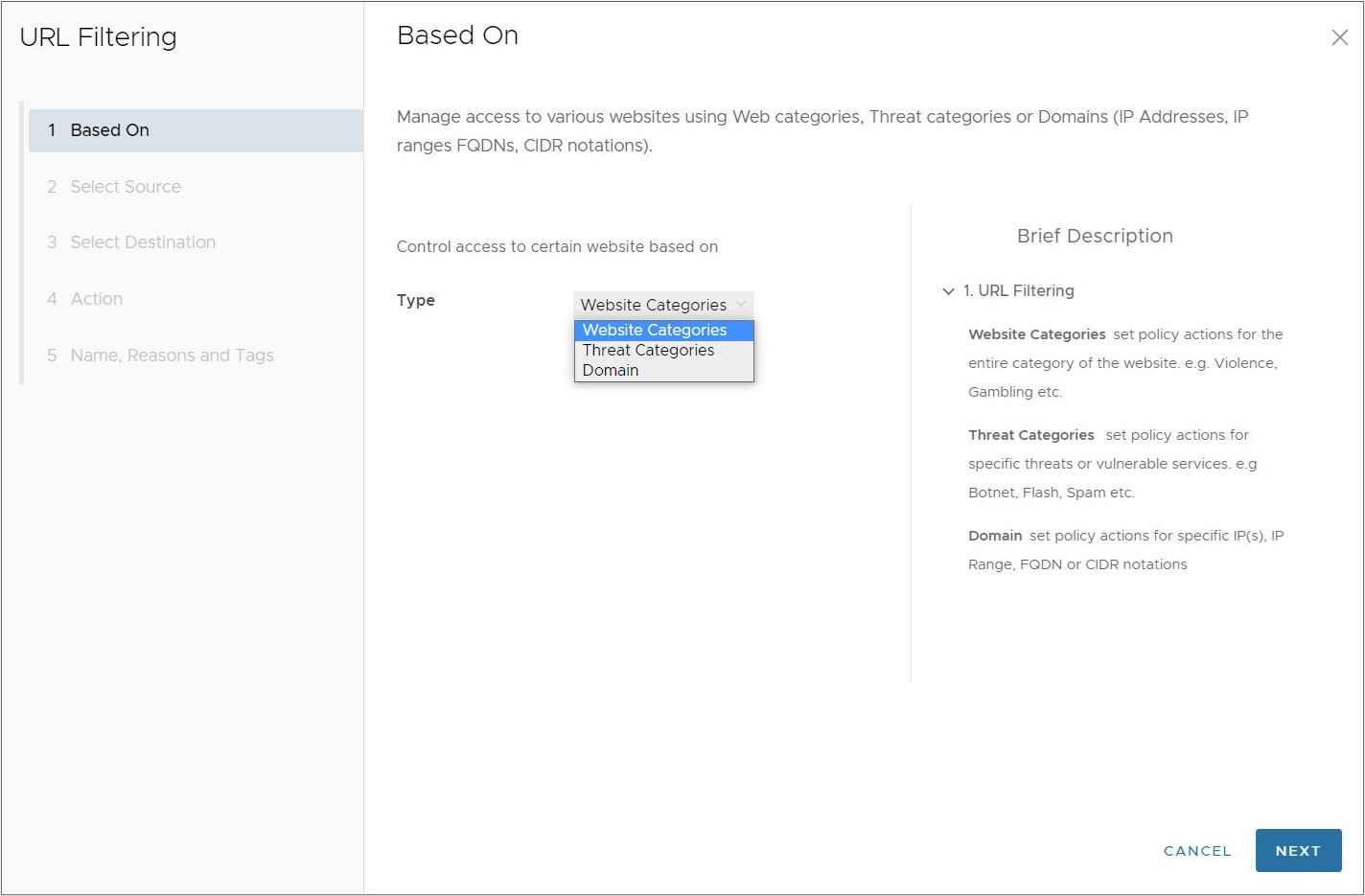

Viene visualizzata la schermata In base a (Based On).

- Nella schermata In base a (Based On), dal menu a discesa Tipo (Type) selezionare una delle tre opzioni per controllare l'accesso a determinati siti Web:

- Categorie siti Web (Website Categories): impostare azioni dei criteri per l'intera categoria del sito Web. Ad esempio, la violenza, il gioco d'azzardo e altro dello stesso tipo.

- Categorie minacce (Threat Categories): impostare azioni dei criteri per minacce o servizi vulnerabili specifici. Ad esempio Botnet, Flash, posta indesiderata e altro dello stesso tipo.

- Dominio (Domain): impostare le azioni dei criteri per specifici IP, intervalli di IP, nomi di dominio completi o notazioni CIDR. È possibile farlo manualmente con un elenco statico configurato nella regola o attraverso l'uso di un elenco di domini memorizzato in remoto che può essere modificato e aggiornato dinamicamente.

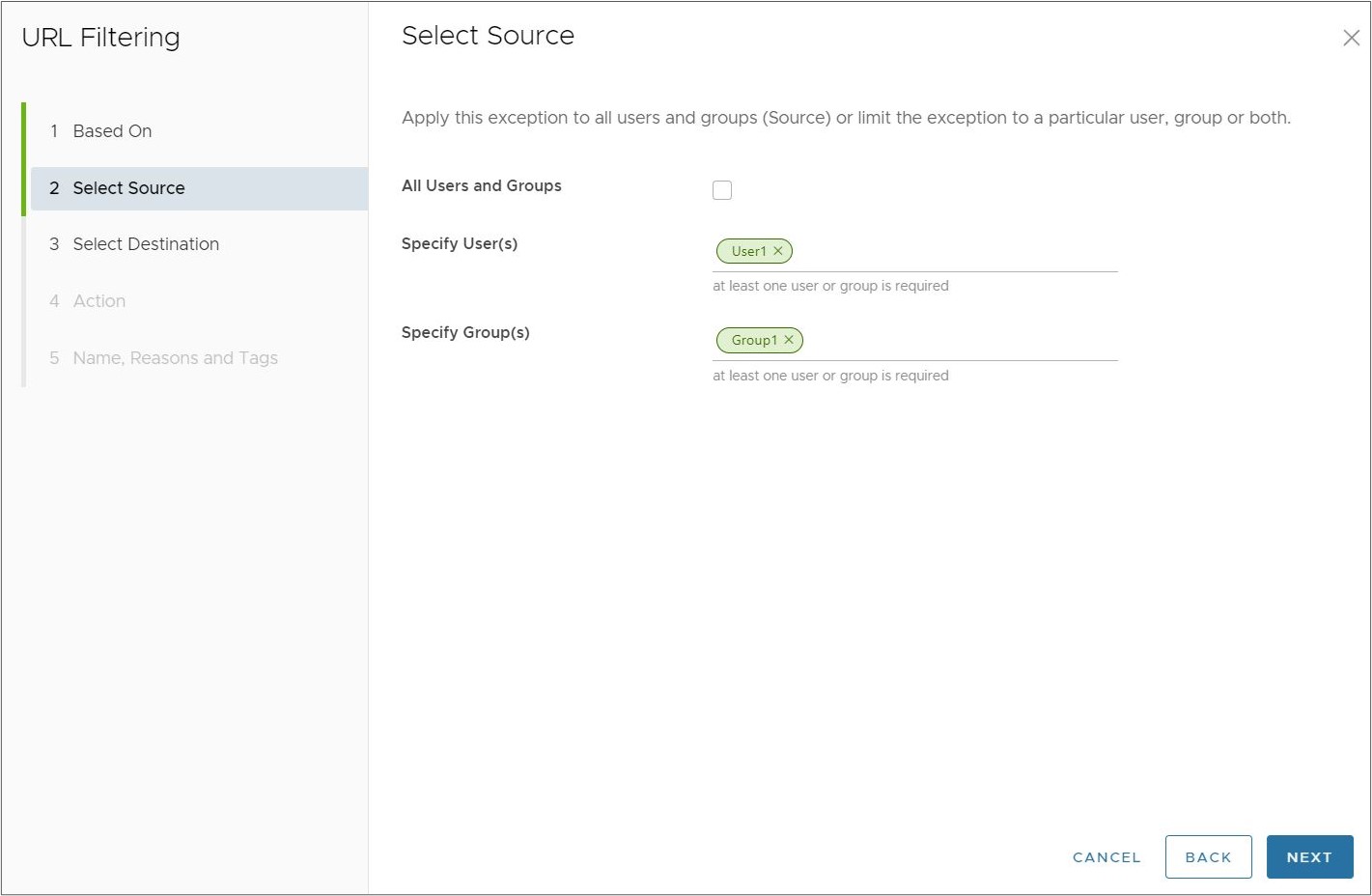

Fare clic su Avanti (Next), viene visualizzata la schermata Seleziona origine (Select Source).

- Nella schermata Seleziona origine (Select Source), selezionare i paesi a cui applicare la regola o l'eccezione.

In Origine (Source), selezionare la casella di controllo Tutti gli utenti e i gruppi (All Users and Groups) per applicare la regola a tutti gli utenti e i gruppi oppure deselezionare tale casella di controllo per specificare utenti e gruppi.

Fare clic su Avanti (Next), viene visualizzata la schermata Seleziona destinazione (Select Destination).

-

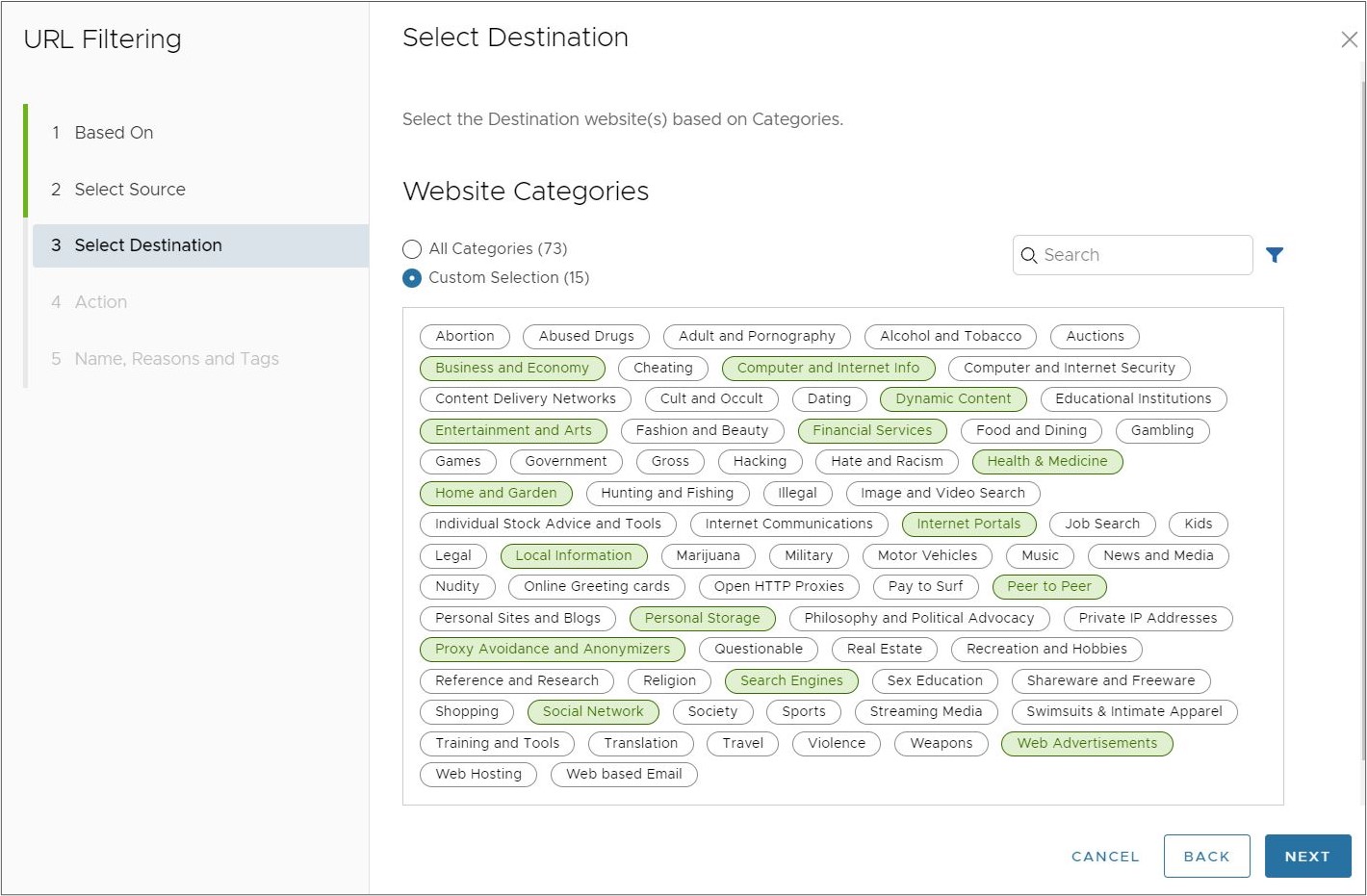

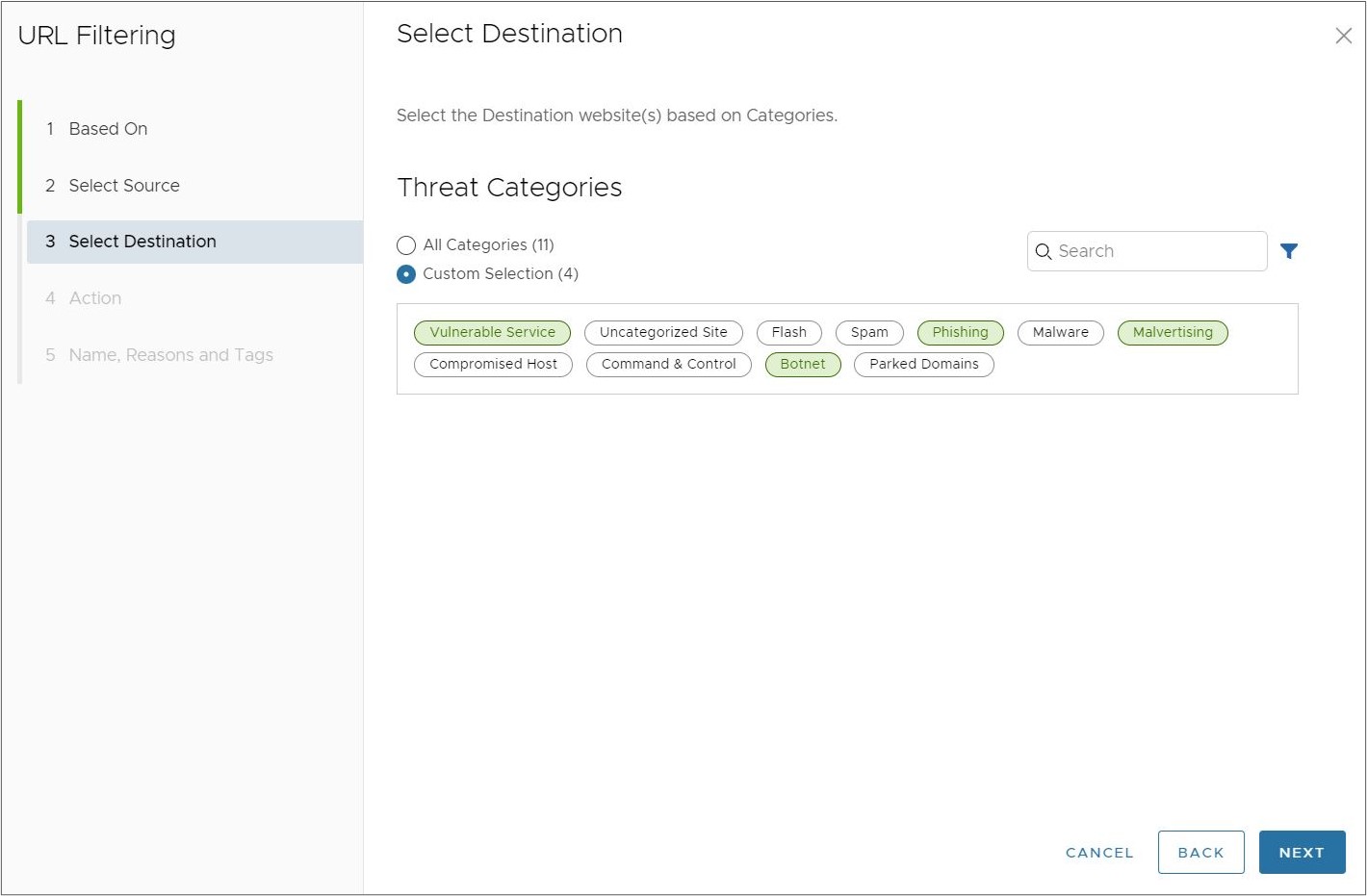

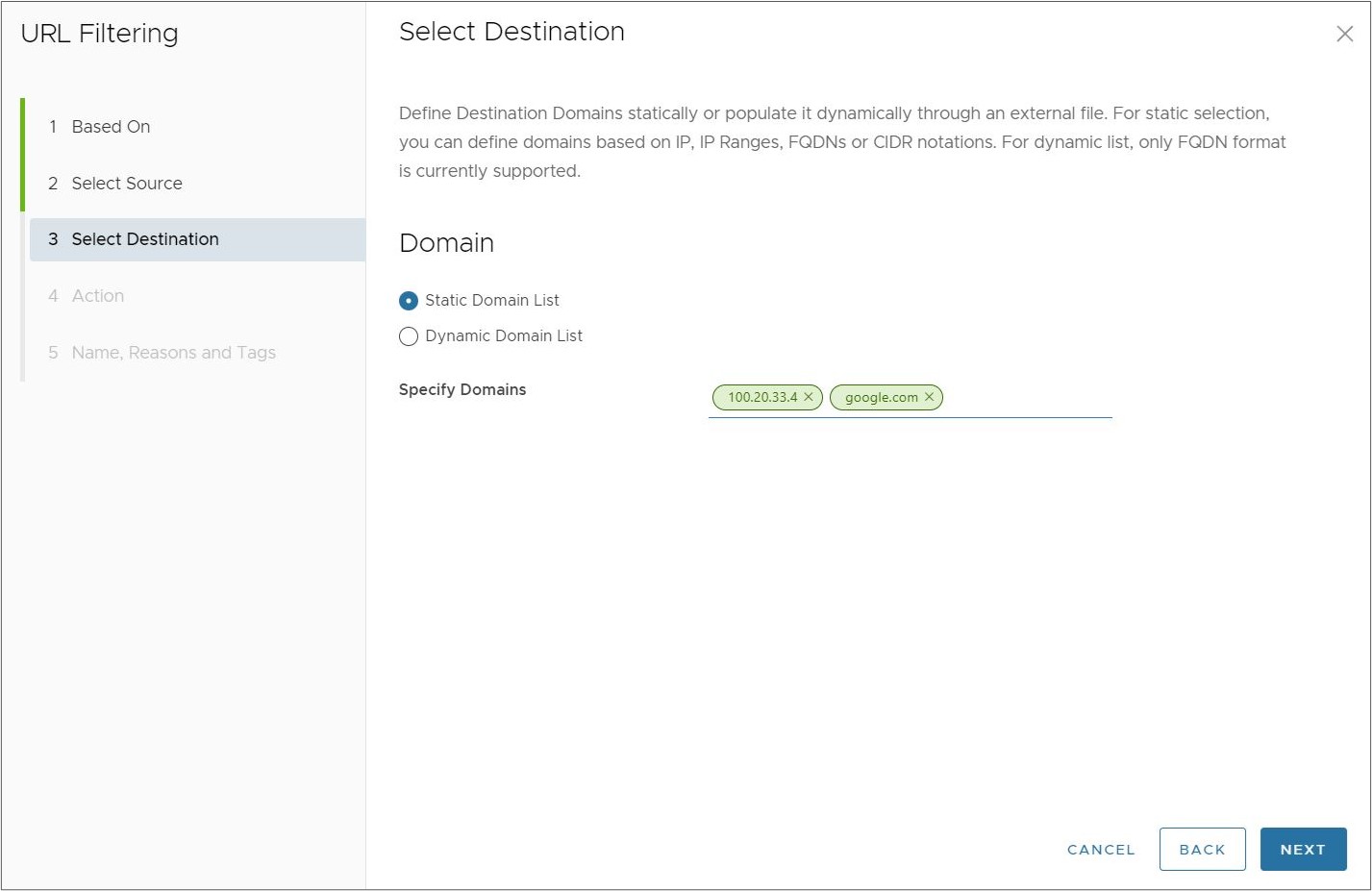

In Seleziona destinazione (Select Destination), verrà visualizzata una schermata basata sulle scelte effettuate nella sezione Sulla base di (Based On): Categorie siti Web (Website Categories), Categorie minacce (Threat Categories), o Domini (Domains).

- Categorie siti Web (Website Categories): scegliere Tutte le categorie (All Categories) o Selezione personalizzata (Custom Selection). L'opzione Tutte le categorie (All Categories) evidenzia tutte le categorie disponibili e le applica alla regola. L'opzione Selezione personalizzata (Custom Selection) consente di specificare le categorie da applicare alla regola facendo clic su ogni categoria. È inoltre possibile utilizzare la casella Cerca per trovare una categoria.

- Categorie minacce (Threat Categories): scegliere Tutte le categorie (All Categories) o Selezione Personalizzata (Custom Selection). L'opzione Tutte le categorie (All Categories) evidenzia tutte le categorie disponibili e le applica alla regola. L'opzione Selezione personalizzata (Custom Selection) consente di specificare le categorie da applicare alla regola facendo clic su ogni categoria. È inoltre possibile utilizzare la casella Cerca per trovare una categoria.

- Dominio (Domain): la destinazione del dominio può essere configurata in due modi: Elenco di domini statico (Static Domain List) o Elenco di domini dinamico (Dynamic Domain List).

- Elenco di domini statico (Static Domain List): per l'elenco di domini statico, immettere i domini in formato indirizzo IP, intervalli di indirizzi IP, FQDN o notazioni CIDR. I formati del dominio possono essere mescolati in base alle esigenze. L'elenco è statico nel senso che è necessario aggiornare manualmente la regola ogni volta che si desidera modificare l'elenco.

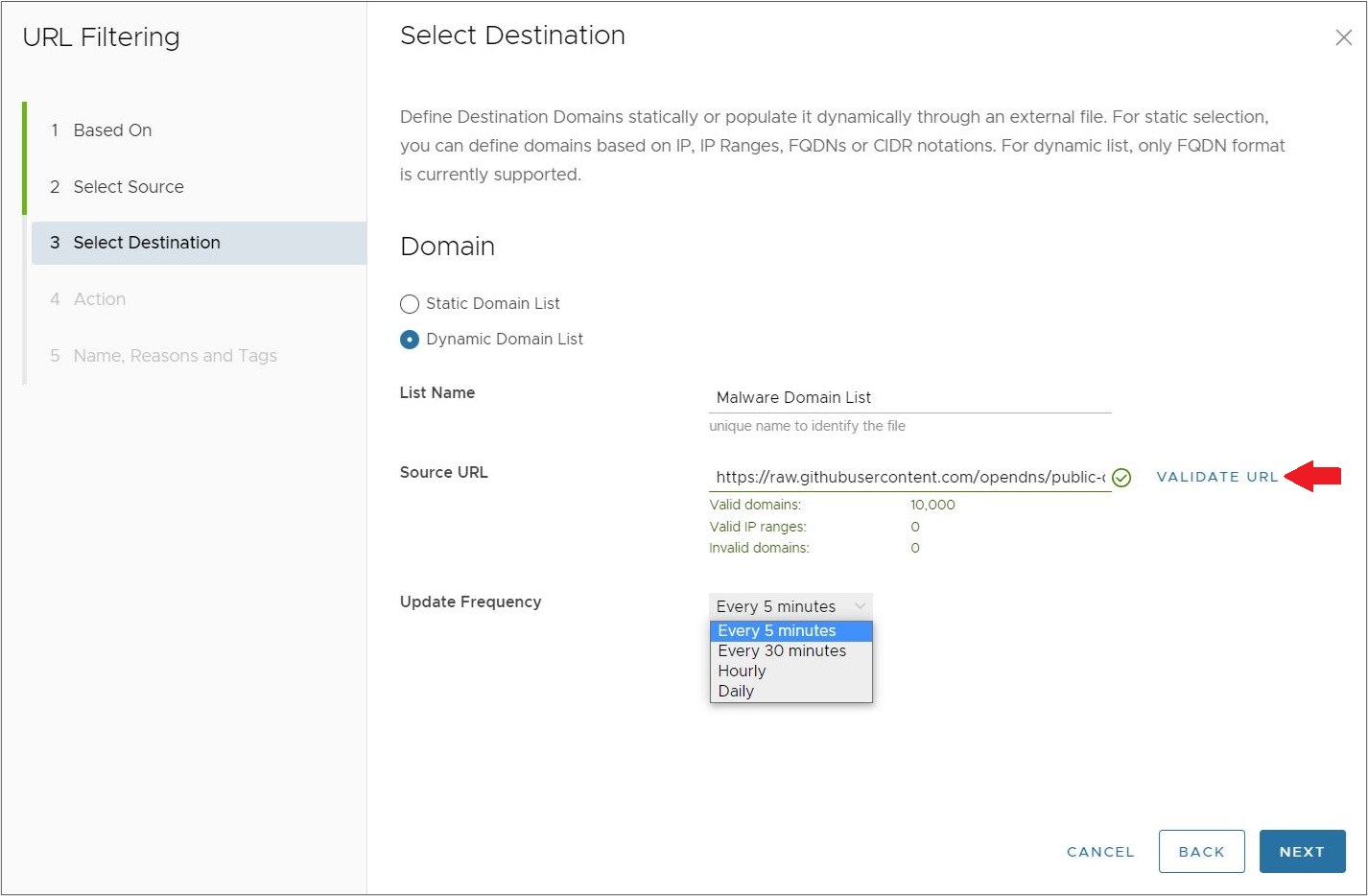

- Elenco di domini dinamico (Dynamic Domain List): per questa opzione, Cloud Web Security fa riferimento a un elenco di testo dei domini formattati con FQDN che viene archiviato in remoto in una posizione a scelta. La posizione deve essere accessibile pubblicamente per il servizio. Questa opzione è vantaggiosa perché consente di creare un elenco con un grande numero di domini che può essere modificato e aggiornato facilmente.

Nota: Mentre l'elenco di domini statico supporta i domini con diversi formati (indirizzo IP, intervalli di indirizzi IP, FQDN o notazioni CIDR), l'elenco di domini dinamico può essere creato solo con domini formattati con nome di dominio completo.

La schermata Elenco di domini dinamico presenta tre campi di configurazione:

- Nome elenco (List Name): specificare un nome univoco per l'elenco di domini a cui si fa riferimento.

- URL di origine (Source URL): la posizione dell'elenco dei file di testo. Questo URL deve essere disponibile pubblicamente in modo che Cloud Web Security possa accedervi. Ad esempio, un utente può creare un file di testo e archiviarlo su Dropbox, dove si configura il file in modo che sia disponibile per chiunque abbia un link.

Nell'esempio seguente abbiamo utilizzato https://raw.githubusercontent.com/opendns/public-domain-lists/master/opendns-top-domains.txt come URL remoto. Questo è un semplice elenco dei principali domini pubblici per ogni OpenDNS.

Dopo aver immesso l'URL di origine (Source URL) fare clic su Convalida URL (Validate URL). Cloud Web Security controlla quindi l'URL per confermare che sia raggiungibile, quindi controlla il file di testo e determina la validità dei domini nell'elenco. Se tutti i domini sono validi, verrà visualizzato tutto il testo verde e sarà quindi possibile configurare Aggiorna frequenza come visualizzato nell'immagine seguente.

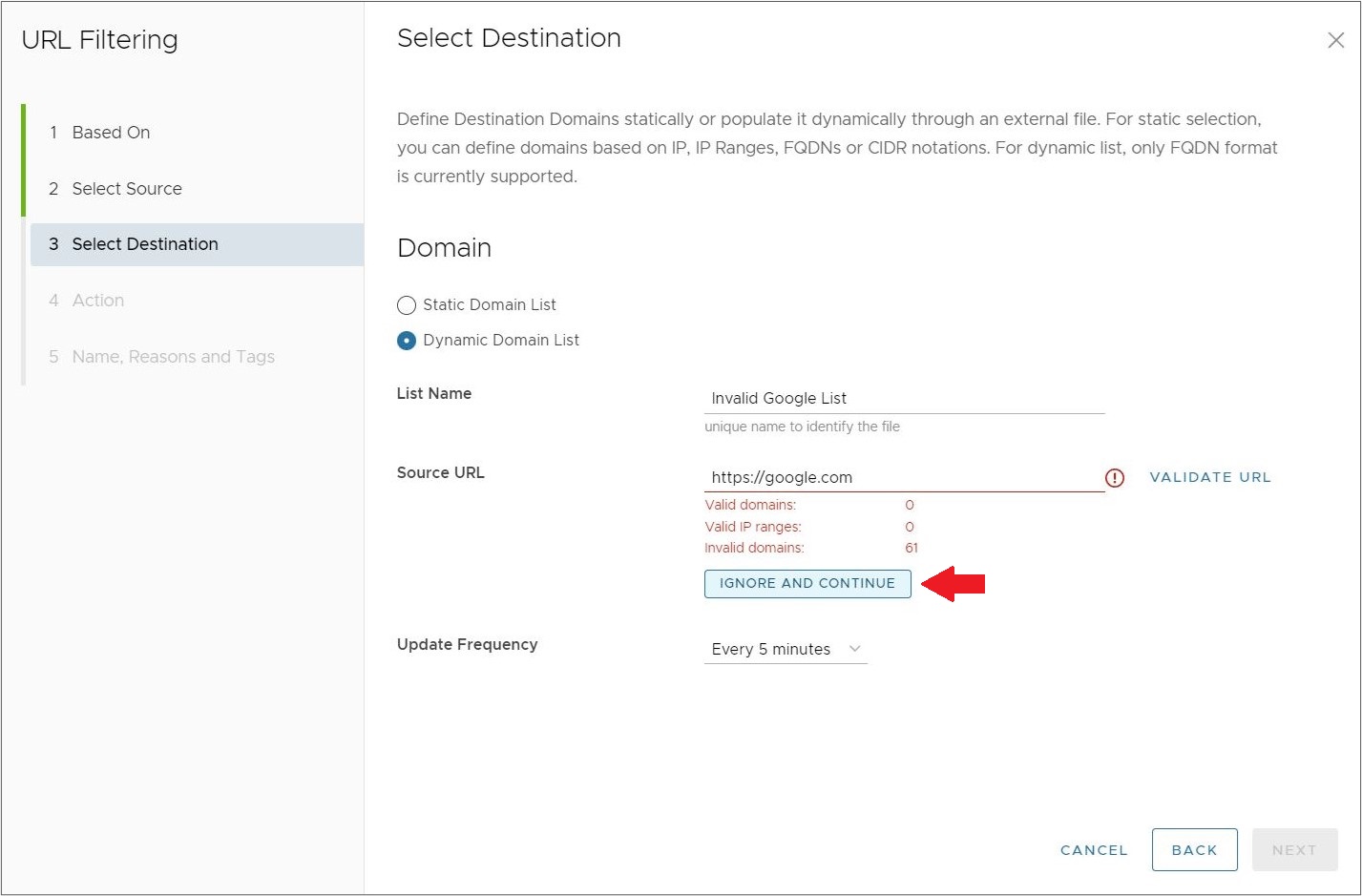

Figura 1. Elenco di domini dinamico con tutti i domini validi  Se sono presenti domini non validi in Elenco di domini dinamico (Dynamic Domain List), l'output del test viene visualizzato come testo rosso ed elenca sia il numero di domini validi sia il numero di domini non validi, come mostrato nell'immagine seguente. È possibile risolvere i problemi dell'elenco di domini ed eseguire nuovamente il test, oppure continuare con l'elenco di domini così com'è, facendo clic su Ignora e continua (Ignore and Continue). I domini non validi nell'elenco verranno ignorati da Cloud Web Security quando si applica la Regola di filtro URL (URL Filtering Rule).Nota: Il test Convalida URL fornisce il numero di domini non validi, ma non specifica quali domini dell'elenco non sono validi. È necessario risolvere i problemi relativi all'elenco di domini separatamente per assicurarsi che tutti i domini elencati siano validi.

Se sono presenti domini non validi in Elenco di domini dinamico (Dynamic Domain List), l'output del test viene visualizzato come testo rosso ed elenca sia il numero di domini validi sia il numero di domini non validi, come mostrato nell'immagine seguente. È possibile risolvere i problemi dell'elenco di domini ed eseguire nuovamente il test, oppure continuare con l'elenco di domini così com'è, facendo clic su Ignora e continua (Ignore and Continue). I domini non validi nell'elenco verranno ignorati da Cloud Web Security quando si applica la Regola di filtro URL (URL Filtering Rule).Nota: Il test Convalida URL fornisce il numero di domini non validi, ma non specifica quali domini dell'elenco non sono validi. È necessario risolvere i problemi relativi all'elenco di domini separatamente per assicurarsi che tutti i domini elencati siano validi.Figura 2. Elenco di domini dinamico con domini non validi

- Aggiorna frequenza (Update Frequency): configurare la frequenza con cui si desidera che Cloud Web Security controlli l'elenco di domini dinamico per aggiornare questa regola di Filtro URL (URL Filtering). Le opzioni sono ogni: 5 minuti, 30 minuti, Ogni ora (60 minuti), Ogni giorno (24 ore).

Fare clic su Avanti (Next), viene visualizzata la schermata Azione (Action).

- Elenco di domini statico (Static Domain List): per l'elenco di domini statico, immettere i domini in formato indirizzo IP, intervalli di indirizzi IP, FQDN o notazioni CIDR. I formati del dominio possono essere mescolati in base alle esigenze. L'elenco è statico nel senso che è necessario aggiornare manualmente la regola ogni volta che si desidera modificare l'elenco.

- Categorie siti Web (Website Categories): scegliere Tutte le categorie (All Categories) o Selezione personalizzata (Custom Selection). L'opzione Tutte le categorie (All Categories) evidenzia tutte le categorie disponibili e le applica alla regola. L'opzione Selezione personalizzata (Custom Selection) consente di specificare le categorie da applicare alla regola facendo clic su ogni categoria. È inoltre possibile utilizzare la casella Cerca per trovare una categoria.

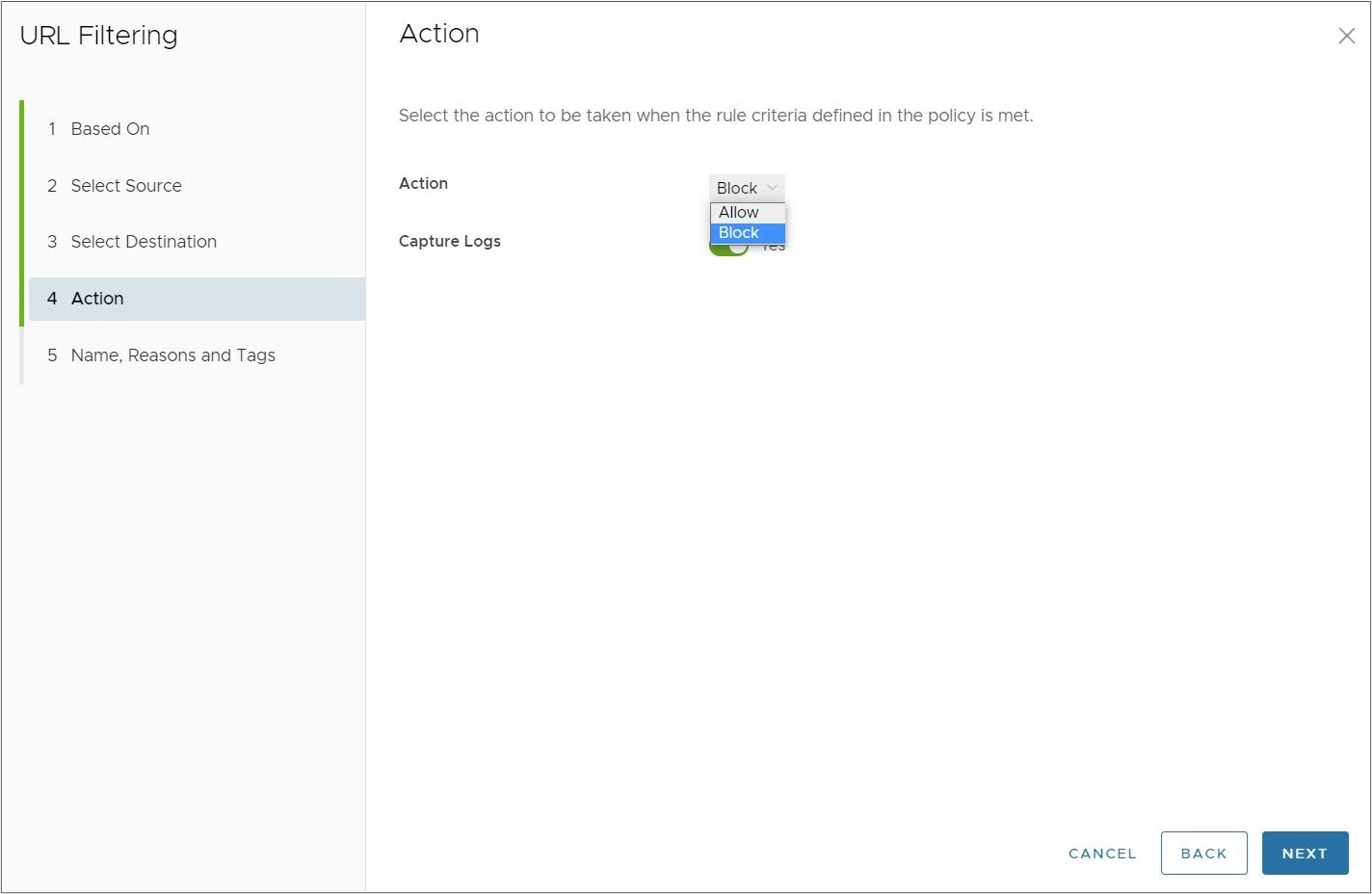

- Nella schermata Azione (Action), per prima cosa selezionare l'azione Blocca (Block) o Consenti (Allow) dal menu a discesa Azione (Action) da utilizzare quando vengono soddisfatti i criteri della regola definiti nel criterio.

Selezionare quindi se attivare l'opzione Acquisisci registri (Capture Logs). Quando è configurato su Sì (Yes), Cloud Web Security registra ogni istanza a cui viene applicata la regola Filtro URL (URL Filtering) e questi eventi registrati possono essere osservati in oppure compilati e scaricati come report in .

Fare clic su Avanti (Next), viene visualizzata la schermata Nome, motivi e tag (Name, Reasons, and Tags).

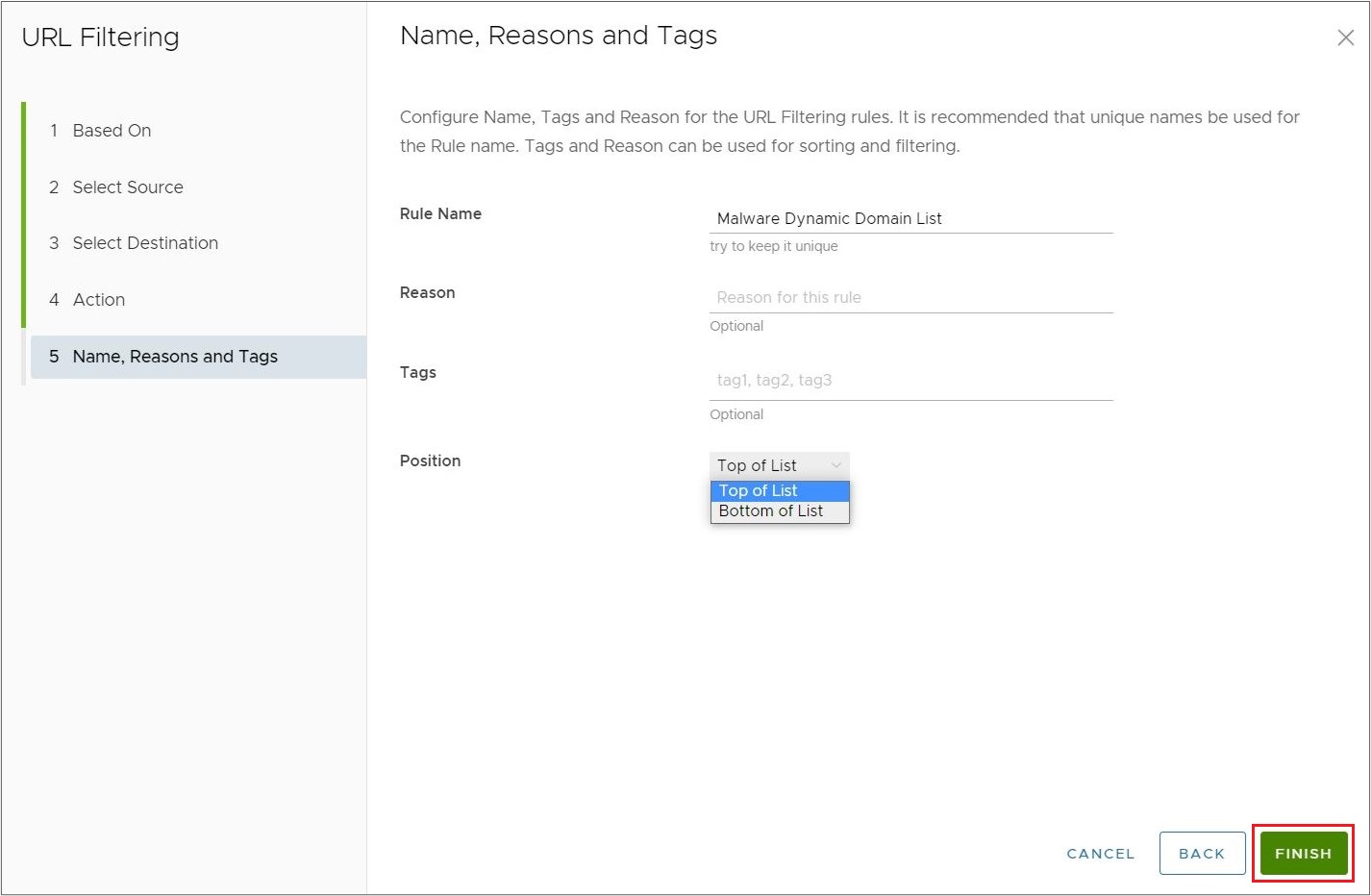

- Nella schermata Nome, motivi e tag (Name, Reasons, and Tags), configurare un Nome regola (Rule Name) univoco (obbligatorio), Tag (Tags) (se utilizzati), Motivo (Reason) (se necessario), e una Posizione (Position) per la regola nell'elenco delle regole di filtro URL (le opzioni sono "Inizio elenco (Top of List)" o "In fondo all'elenco" ("Bottom of List")).

Nota: Il campo Posizione (Position) indica la posizione della regola nell'elenco delle regole del filtro URL.

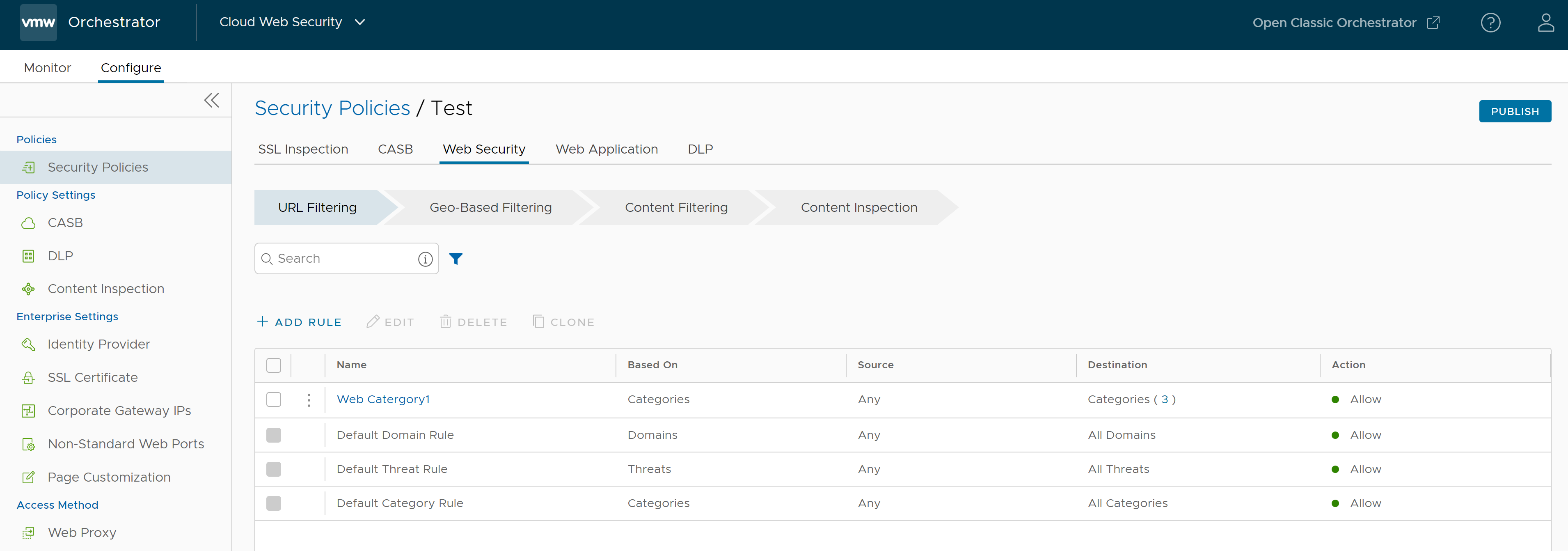

- Fare clic su Fine (Finish). La regola di filtro URL appena creata viene visualizzata nell'elenco Filtro URL (URL Filtering).

- Per rendere effettiva la nuova regola del criterio di protezione, selezionare la regola e fare clic sul pulsante Pubblica (Publish) nell'angolo superiore destro della schermata.

- Dopo aver pubblicato il criterio di protezione, gli utenti possono Applicare il criterio di protezione.

- Per un criterio di protezione esistente, l'utente può eseguire le azioni seguenti selezionando la casella di controllo del criterio:

- Modifica (Edit): consente di modificare una regola del criterio esistente.

- Clona (Clone): consente di clonare un criterio da uno esistente.

- Elimina (Delete): consente di eliminare un criterio.

Filtro in base alla posizione geografica

Il Filtro in base alla posizione geografica (Geo-Based Filtering) consente agli utenti di configurare una regola per bloccare o consentire il traffico Internet in base all'area geografica dei contenuti. Cloud Web Security utilizza MaxMind per risolvere l'indirizzo IP di destinazione e determinare il paese di destinazione del traffico.

- Controllare l'esplorazione Web dei dipendenti in base all'origine geografica e alla destinazione del traffico.

- Consentire/bloccare in base a un elenco di 251 paesi.

- Tutti i download e gli upload sono consentiti indipendentemente dalla loro area geografica.

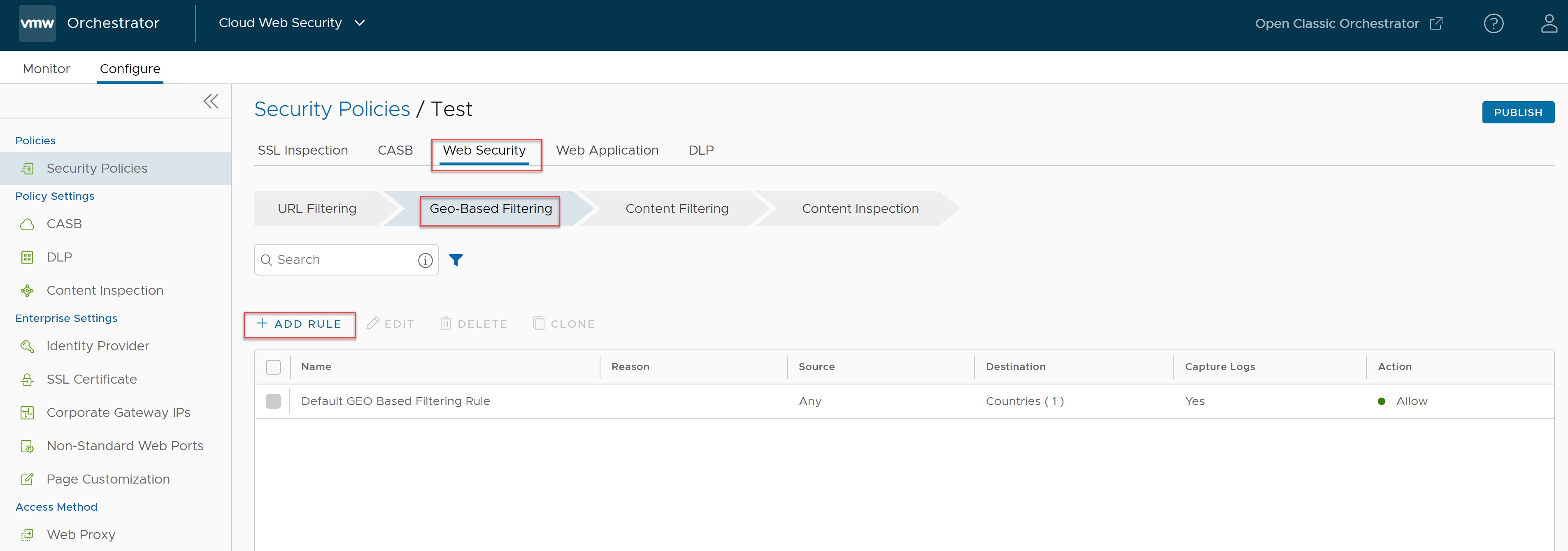

- Passare a .

- Selezionare un criterio di protezione per configurare una regola di filtro in base alla posizione geografica.

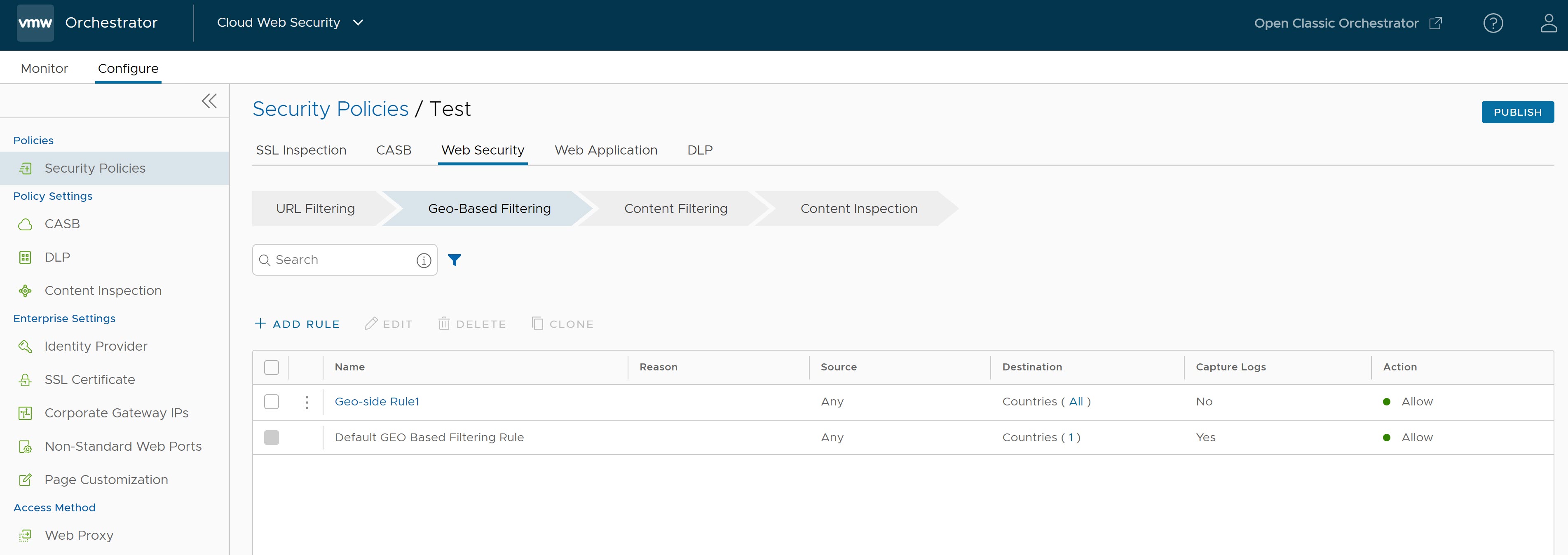

- Nella schermata Criteri di protezione (Security Policies) selezionata, fare clic sulla scheda Sicurezza Web (Web Security).

- Nella scheda Filtro in base alla posizione geografica (Geo-Based Filtering), fare clic su + AGGIUNGI REGOLA (+ ADD RULE).

Viene visualizzata la schermata Origine (Source).

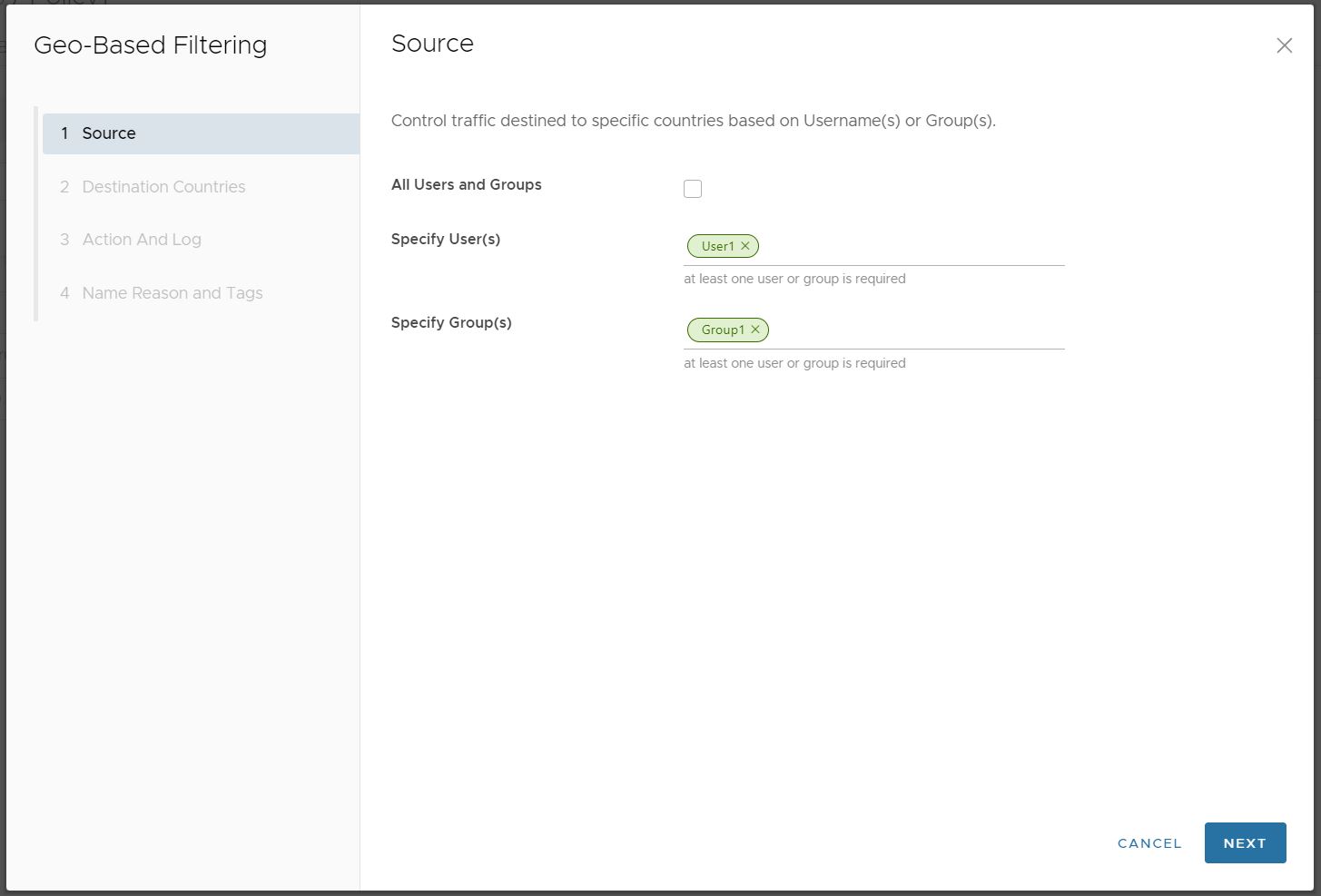

- Nella schermata Origine (Source) scegliere Tutti gli utenti e i gruppi (All Users and Groups) per fare in modo che la regola basata sulla posizione geografica venga applicata a tutti gli utenti dell'azienda. Scegliere i campi Specifica gli utenti (Specify User(s)) e Specifica i gruppi (Specify Group(s)) per specificare uno o più utenti e/o gruppi a cui applicare la regola.

Fare clic su Avanti (Next), viene visualizzata la schermata Paesi/aree geografiche di destinazione (Destination Countries).

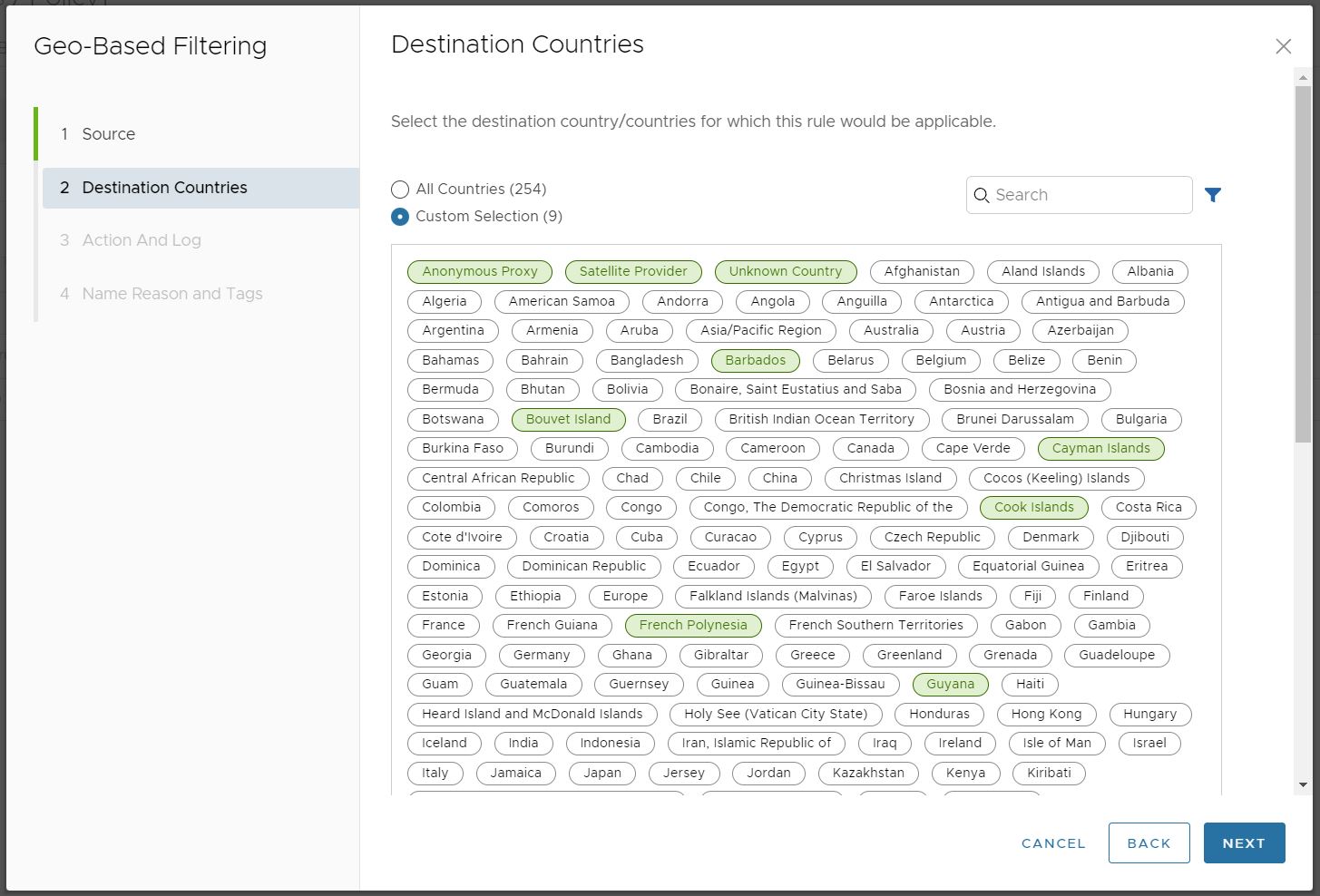

- Nella schermata Paesi/aree geografiche di destinazione (Destination Countries), selezionare i paesi a cui applicare la regola o l'eccezione.

Fare clic su Tutti i paesi/aree geografiche (All Countries) e tutti i 251 paesi, oltre a Proxy anonimo (Anonymous Proxy), Provider satellitare (Satellite Provider) e Paese/area geografica sconosciuti (Unknown Country) faranno parte della regola. In caso contrario, utilizzare la Selezione personalizzata (Custom Selection) per selezionare singolarmente ogni paese/area geografica a cui si desidera applicare la regola.Nota: Le categorie Proxy anonimo (Anonymous Proxy) e Provider satellitare (Satellite Provider) vengono utilizzate per garantire che la regola non venga elusa. Un client può utilizzare un proxy anonimo o un link del provider satellitare per fare in modo che il traffico diretto a un paese/area geografica selezionato sembri diretto a uno non selezionato. L'aggiunta di queste due destinazioni a una regola basata sulla posizione geografica consente di ridurre il successo di tale approccio.Nota: La categoria Paese/area geografica sconosciuti (Unknown Country) garantisce che il traffico che MaxMind non risolve correttamente e che venga identificato come "Sconosciuto (Unknown)" sia comunque soggetto a una regola basata sulla posizione geografica. Per ulteriori informazioni sulla precisione della geolocalizzazione di MaxMind per un determinato paese/area geografica, vedere la relativa pagina Precisione di GeoIP2 City (GeoIP2 City Accuracy). Se un paese ha un basso livello di precisione di geolocalizzazione, selezionare Paese/area geografica sconosciuti (Unknown Country) per garantire una copertura completa in base alla regola.

Fare clic su Tutti i paesi/aree geografiche (All Countries) e tutti i 251 paesi, oltre a Proxy anonimo (Anonymous Proxy), Provider satellitare (Satellite Provider) e Paese/area geografica sconosciuti (Unknown Country) faranno parte della regola. In caso contrario, utilizzare la Selezione personalizzata (Custom Selection) per selezionare singolarmente ogni paese/area geografica a cui si desidera applicare la regola.Nota: Le categorie Proxy anonimo (Anonymous Proxy) e Provider satellitare (Satellite Provider) vengono utilizzate per garantire che la regola non venga elusa. Un client può utilizzare un proxy anonimo o un link del provider satellitare per fare in modo che il traffico diretto a un paese/area geografica selezionato sembri diretto a uno non selezionato. L'aggiunta di queste due destinazioni a una regola basata sulla posizione geografica consente di ridurre il successo di tale approccio.Nota: La categoria Paese/area geografica sconosciuti (Unknown Country) garantisce che il traffico che MaxMind non risolve correttamente e che venga identificato come "Sconosciuto (Unknown)" sia comunque soggetto a una regola basata sulla posizione geografica. Per ulteriori informazioni sulla precisione della geolocalizzazione di MaxMind per un determinato paese/area geografica, vedere la relativa pagina Precisione di GeoIP2 City (GeoIP2 City Accuracy). Se un paese ha un basso livello di precisione di geolocalizzazione, selezionare Paese/area geografica sconosciuti (Unknown Country) per garantire una copertura completa in base alla regola.Fare clic su Avanti (Next), viene visualizzata la schermata Azione e registro (Action and Log).

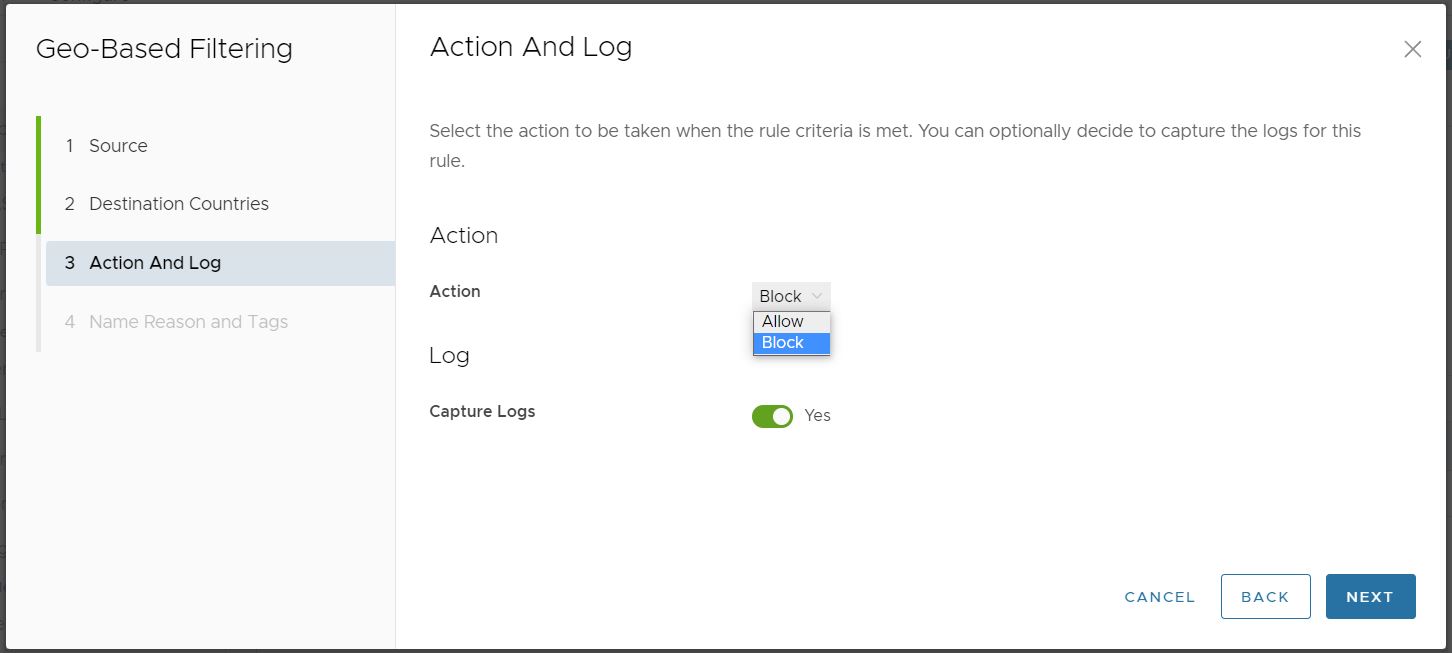

- Nella schermata Azione e registro (Action and Log), selezionare l'azione Blocca (Block) o Consenti (Allow) dal menu a discesa Azione (Action) da utilizzare quando vengono soddisfatti i criteri della regola definiti nel criterio.

Specificare quindi se è necessario utilizzare Acquisisci registri (Capture Logs) quando la regola viene applicata al traffico.

Fare clic su Avanti (Next), viene visualizzata la schermata Nome, motivi e tag (Name, Reasons, and Tags).

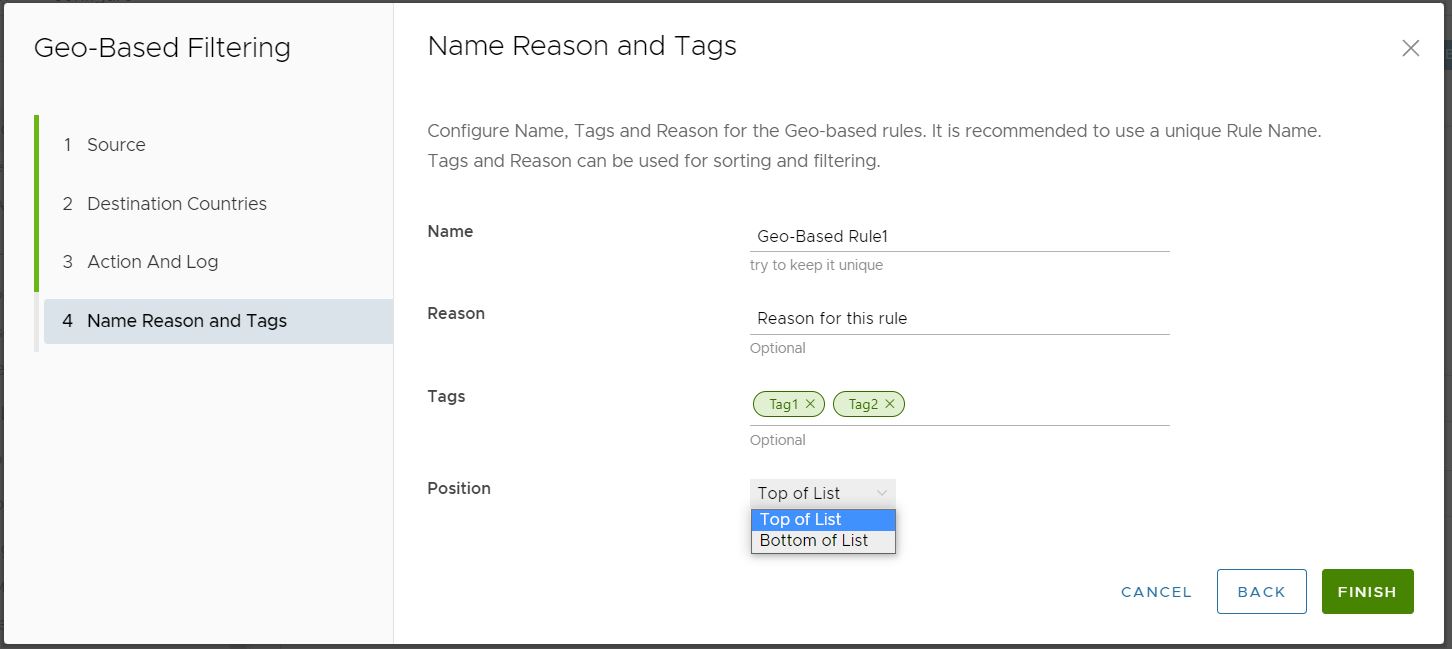

- Nella schermata Nome, motivi e tag (Name, Reasons, and Tags), configurare un Nome regola (Rule Name) univoco (obbligatorio), Tag (Tags) (se utilizzati), Motivo (Reason) (se necessario), e una posizione per la regola nell'elenco delle regole di filtro URL (le opzioni sono "Inizio elenco (Top of List)" o "In fondo all'elenco ("Bottom of List")).

- Fare clic su Fine (Finish). La regola di filtro in base alla posizione geografica appena creata viene visualizzata nell'elenco Filtro in base alla posizione geografica (Geo-Based Filtering).

- Per rendere effettiva la nuova regola del criterio di protezione, selezionare la regola e fare clic sul pulsante Pubblica (Publish) nell'angolo superiore destro della schermata.

- Dopo aver pubblicato il criterio di protezione, gli utenti possono Applicare il criterio di protezione.

- Per un criterio di protezione esistente, l'utente può eseguire le azioni seguenti selezionando la casella di controllo del criterio:

- Modifica (Edit): consente di modificare una regola del criterio esistente.

- Clona (Clone): consente di clonare un criterio da uno esistente.

- Elimina (Delete): consente di eliminare un criterio.

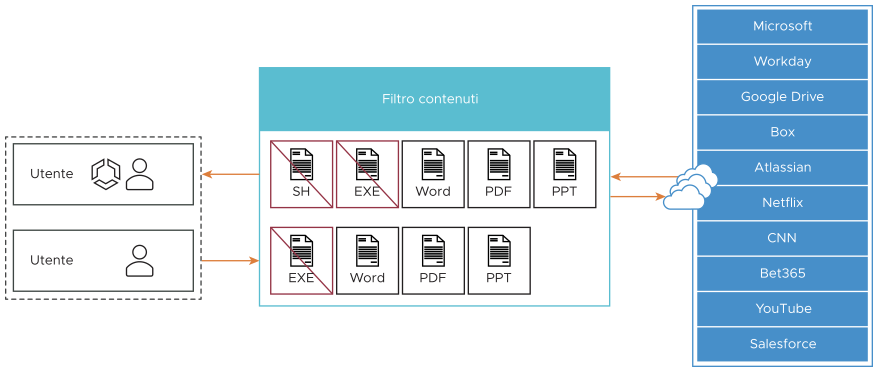

Filtro contenuti

- Ridurre la superficie di attacco consentendo solo i tipi di contenuti richiesti.

- Controllare i contenuti dei caricamenti e dei download.

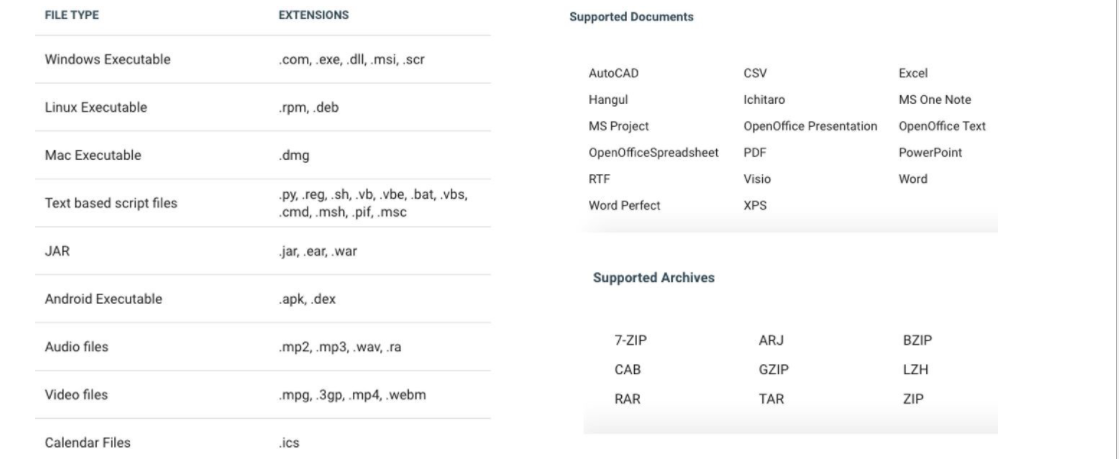

Sono supportati i seguenti documenti e tipi di file.

Le regole predefinite per Filtro contenuti (Content Filtering) sono:

Le regole predefinite per Filtro contenuti (Content Filtering) sono:- Tutti i download sono consentiti, ma prima vengono sottoposti a una ricerca di virus per individuare contenuti potenzialmente dannosi.

- Tutti i caricamenti sono consentiti senza alcuna ispezione.

Nota: Se la scansione antivirus rileva contenuti dannosi in un download, tale download viene bloccato e registrato in Eventi (Events).

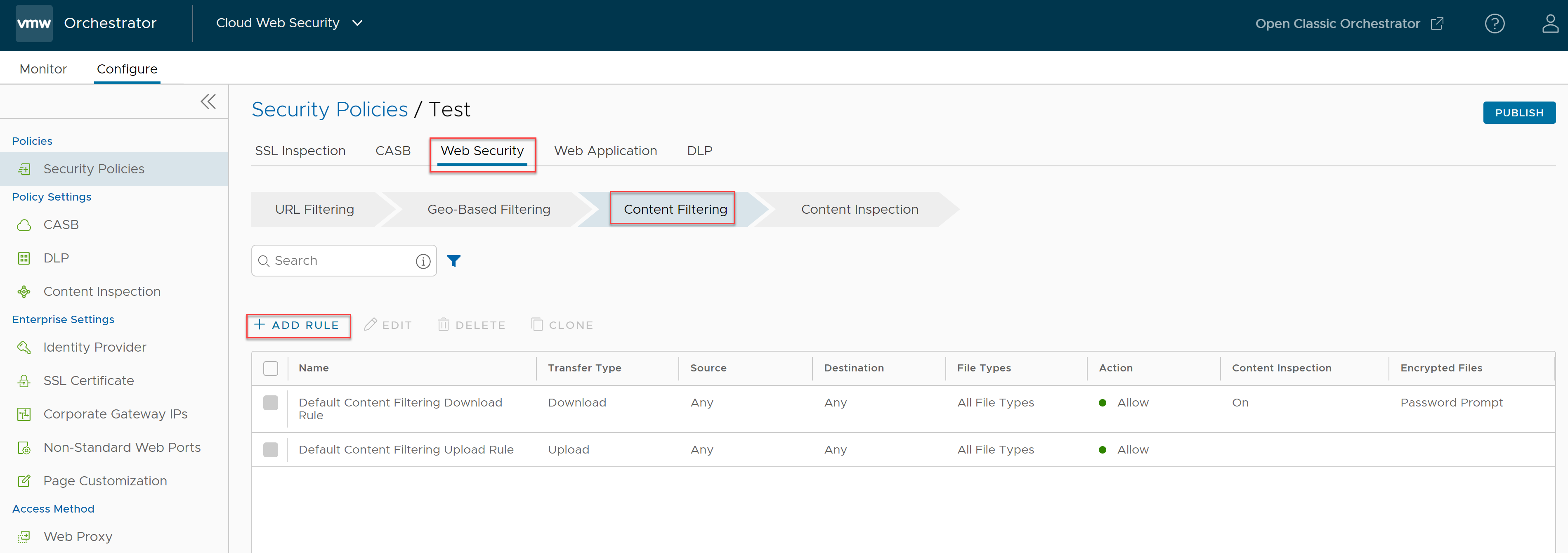

- Passare a .

- Selezionare un criterio di protezione per configurare una regola di Filtro contenuti (Content Filtering).

- Nella schermata Criteri di protezione (Security Policies) selezionata, fare clic sulla scheda Sicurezza Web (Web Security).

- Nella scheda Filtro contenuti (Content Filtering), fare clic su + AGGIUNGI REGOLA (+ ADD RULE).

Viene visualizzata la schermata In base a (Based On).

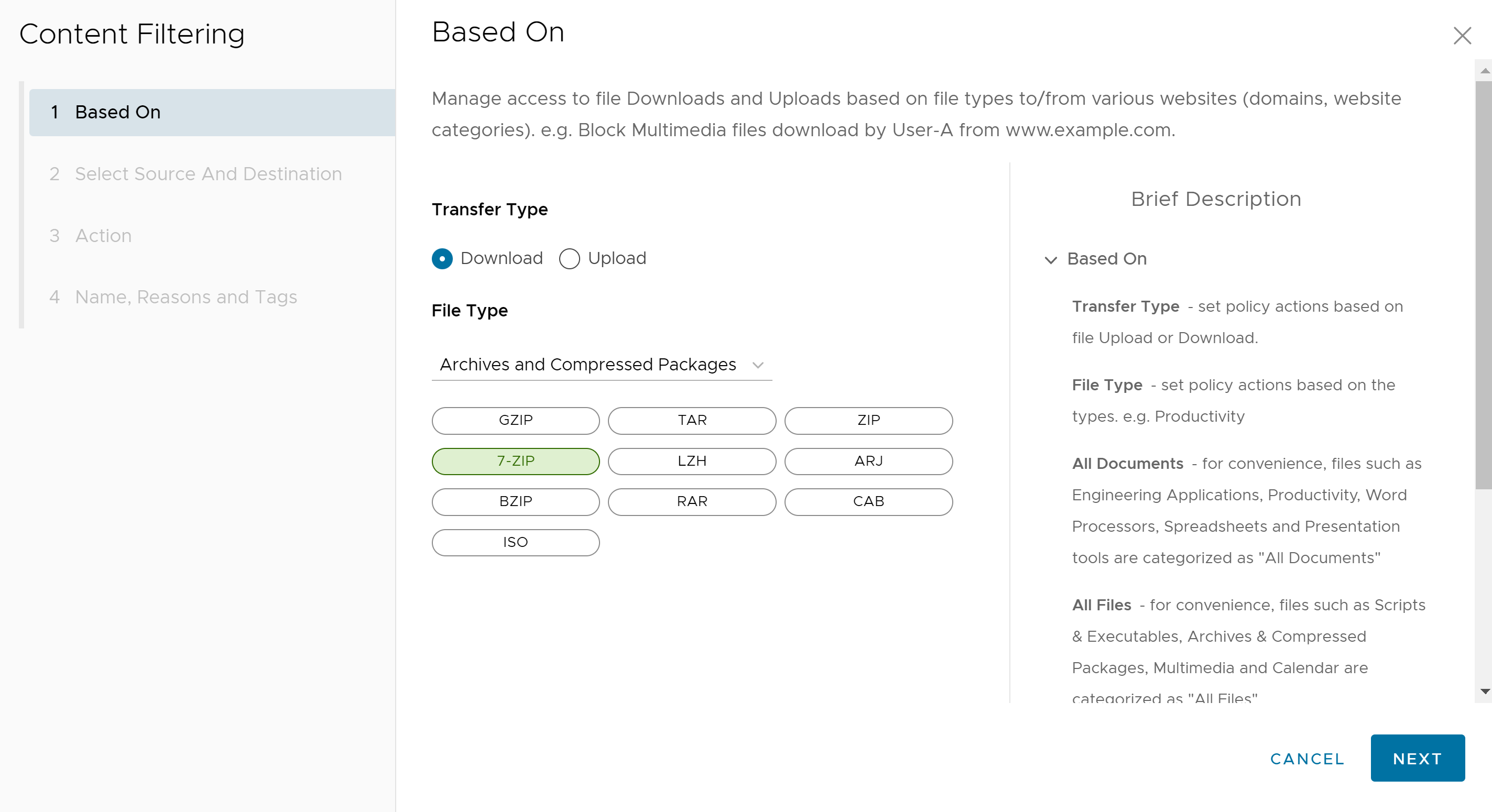

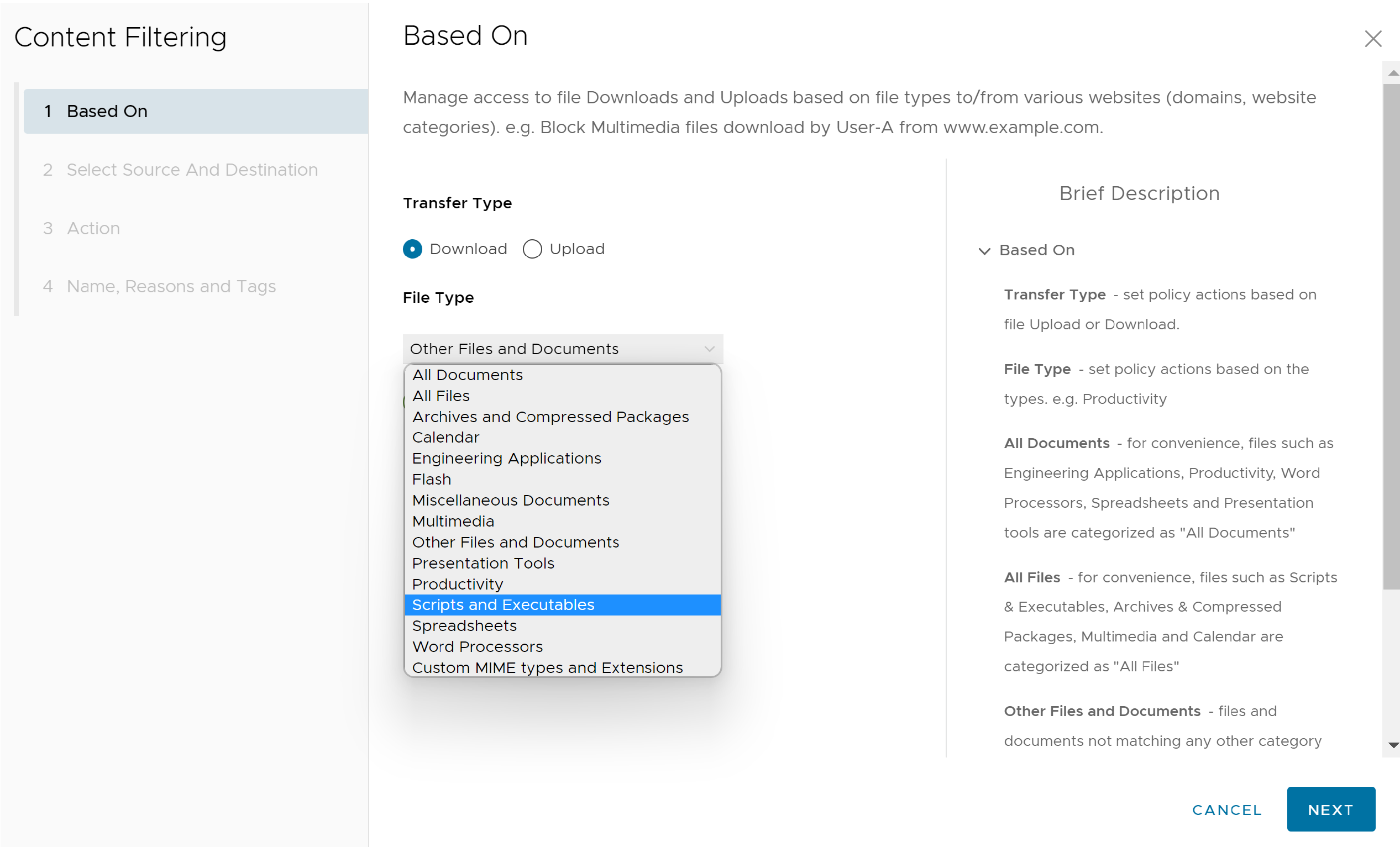

- Nella schermata In base a (Based On), configurare le seguenti impostazioni per gestire l'accesso ai download e ai caricamenti dei file in base al tipo di file in o da vari siti Web:

- In Tipo di trasferimento (Transfer Type), scegliere il pulsante di opzione Scarica (Download) o Carica (Upload). Gli utenti non possono selezionare entrambe le opzioni. Se si desidera una regola per il download e il caricamento, sono necessarie due regole separate.

- Dal menu a discesa Tipo di file (File Type), selezionare un tipo di file.

- Fare clic su Avanti (Next), viene visualizzata la schermata Selezionare l'origine e la destinazione (Select Source and Destination).

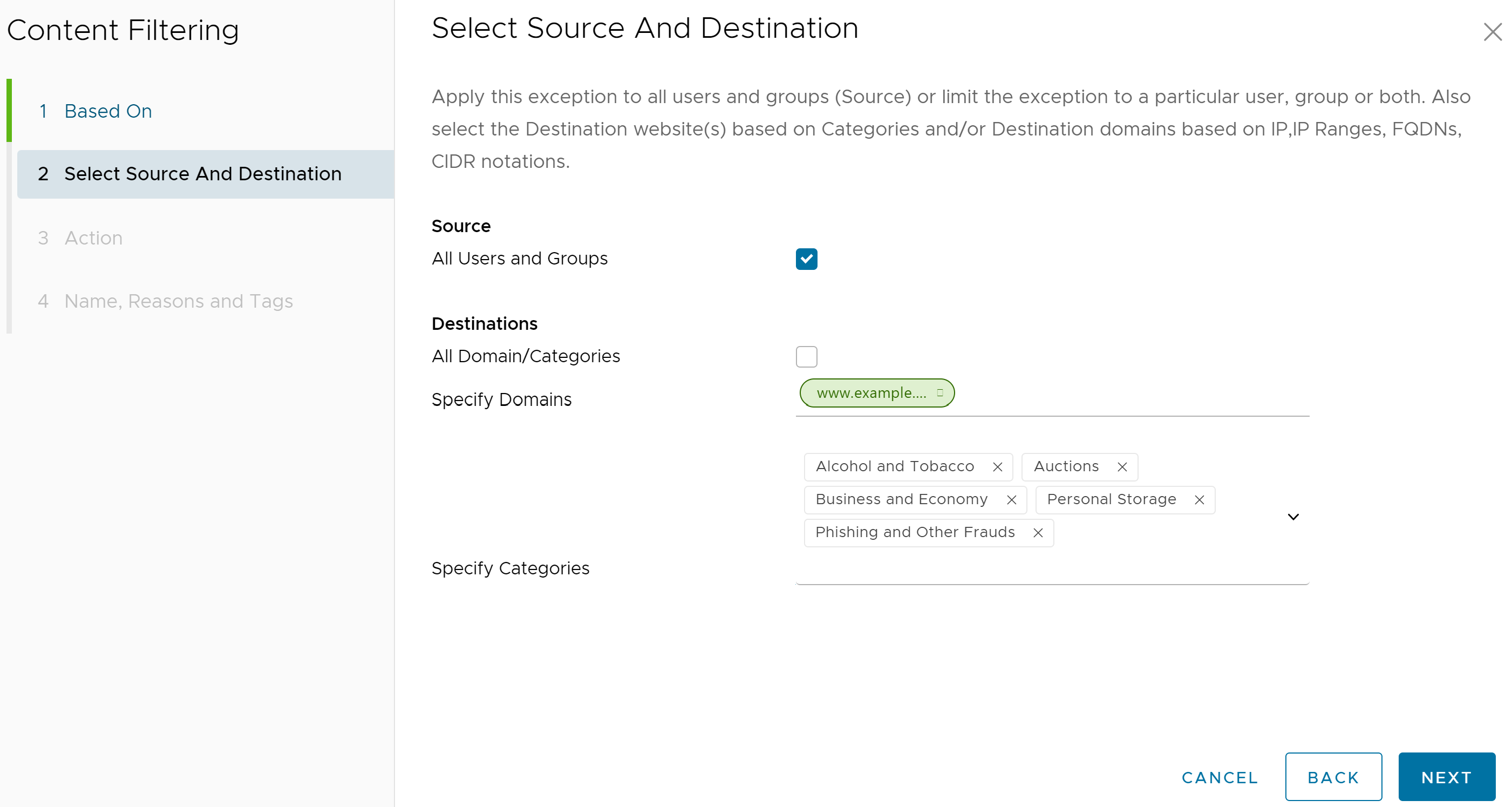

- Nella schermata Selezionare l'origine e la destinazione (Select Source and Destination), selezionare l'origine e la destinazione a cui applicare la regola o l'eccezione.

- In Origine (Source), selezionare la casella di controllo Tutti gli utenti e i gruppi (All Users and Groups) per applicare la regola a tutti gli utenti e i gruppi oppure deselezionare tale casella di controllo per specificare utenti e gruppi.

- In Destinazioni (Destinations) selezionare la casella di controllo Tutti i domini o le categorie (All Domain/Categories) per applicare la regola a tutti i domini e le categorie disponibili oppure deselezionare la casella di controllo per specificare quali domini e categorie applicare alla regola.

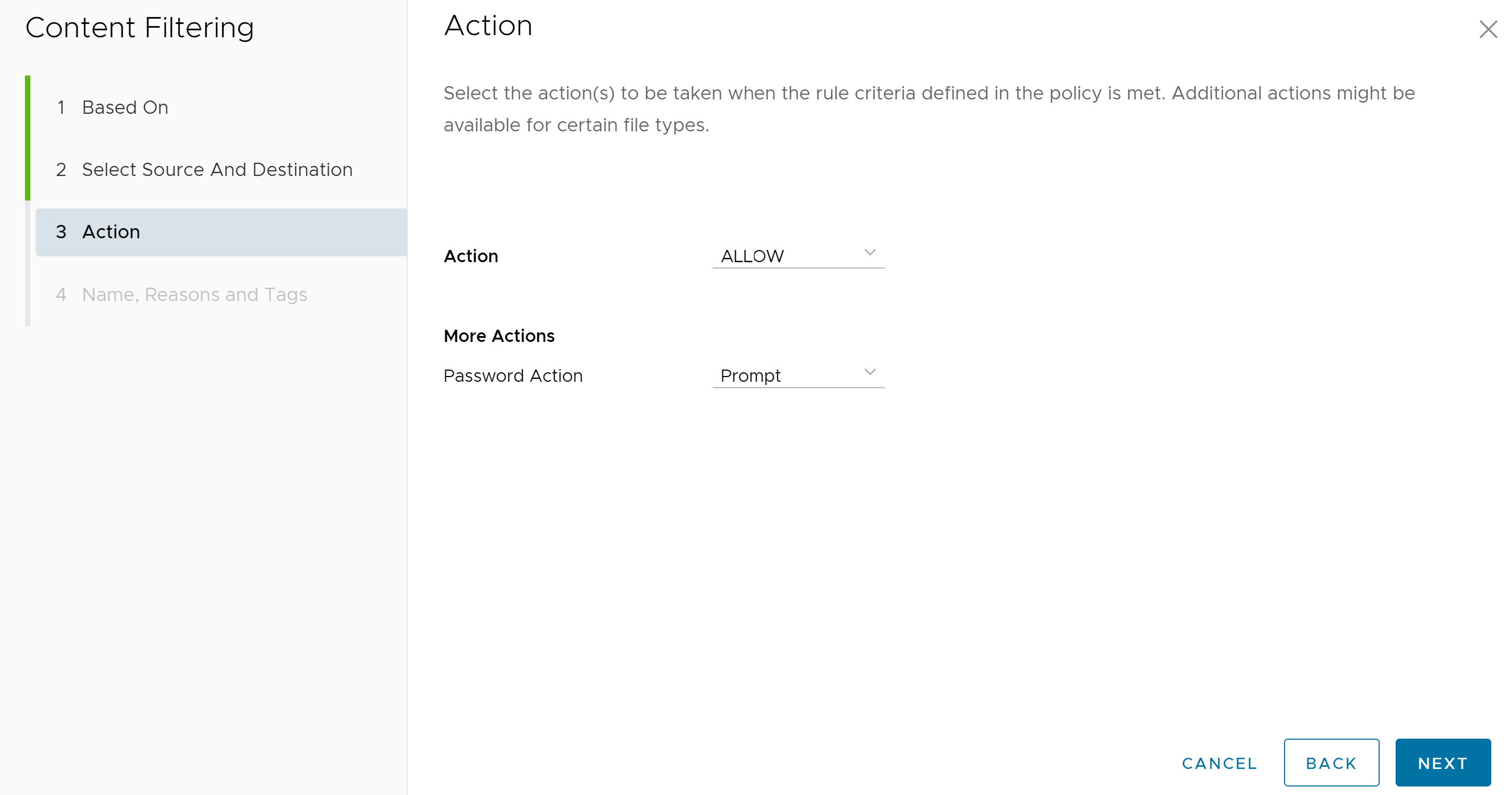

- Fare clic su Avanti (Next), viene visualizzata la schermata Azione (Action).

- Nella schermata Azione (Action), selezionare l'azione Blocca (Block) o Consenti (Allow) dal menu a discesa Azione (Action) da utilizzare quando vengono soddisfatti i criteri della regola definiti nel criterio. Inoltre, gli utenti possono impostare Azione password (Password Action) (Richiedi (Prompt), Consenti (Allow) o Blocca (Block)) per determinati tipi di file.

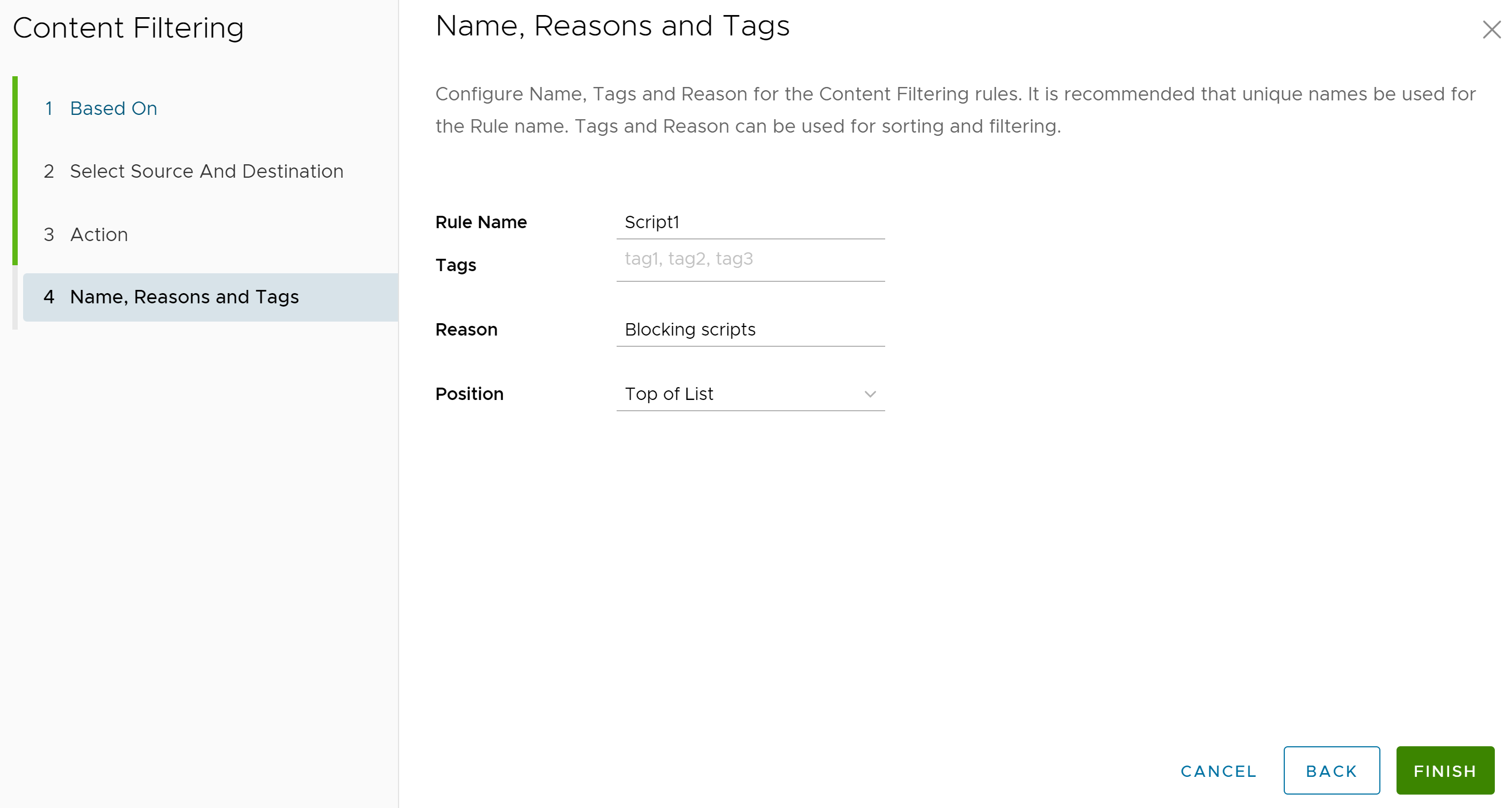

Fare clic su Avanti (Next), viene visualizzata la schermata Nome, motivi e tag (Name, Reasons, and Tags).

- Nella schermata Nome, motivi e tag (Name, Reasons, and Tags), configurare un Nome regola (Rule Name) univoco (obbligatorio), Tag (Tags) (se utilizzati), Motivo (Reason) (se necessario), e una posizione per la regola nell'elenco delle regole del filtro contenuti (le opzioni sono "Inizio elenco (Top of List)" o "In fondo all'elenco ("Bottom of List")).

Nota: Il campo Posizione (Position) indica la posizione della regola nell'elenco delle regole del filtro contenuti.

- Fare clic su Fine (Finish). La regola di filtro Content appena creata viene visualizzata nell'elenco Filtro contenuti (Content Filtering).

- È possibile configurare un'altra regola in Filtro contenuti (Content Filtering), configurare un'altra categoria del criterio di protezione o, se si è terminato, fare clic sul pulsante Pubblica (Publish) per pubblicare il criterio di protezione.

- Dopo aver pubblicato il criterio di protezione, gli utenti possono Applicare il criterio di protezione.

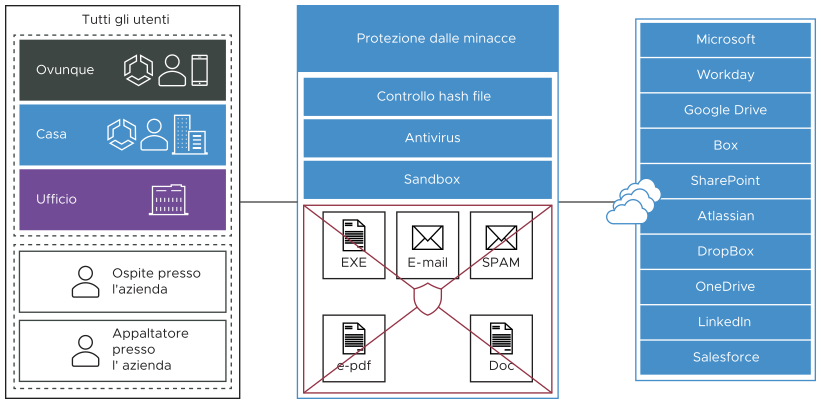

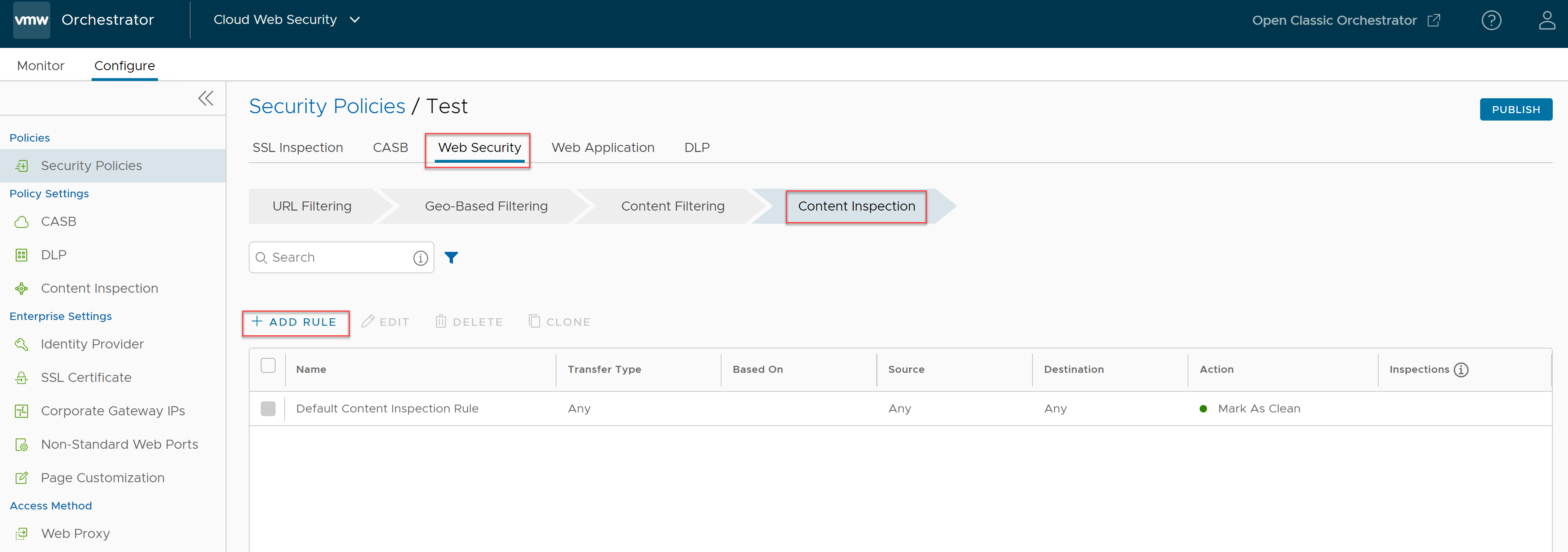

Ispezione contenuti

Ispezione contenuti (Content Inspection) fornisce protezione dai siti attivi con contenuti malware e dalle minacce note e "zero-day". I contenuti che sono stati consentiti finora possono essere ispezionati per stabilire se sono dannosi.

- Controllo hash file (File Hash Check): il file viene sottoposto ad analisi per verificare se corrisponde all'hash di un file noto archiviato nel database di Cloud Web Security. L'hash di un file è un valore univoco e viene confrontato con i risultati di più di 50 motori AV. Il risultato di un controllo hash può essere pulito, dannoso o sconosciuto. Se il file è pulito, è consentito nella rete. Se il file è dannoso, viene eliminato. Se è sconosciuto, il file viene eliminato o inviato alla scansione antivirus, in base alle opzioni selezionate. Per impostazione predefinita, questa opzione è attivata per il criterio.

- Scansione antivirus (Anti-Virus Scan): il file viene sottoposto a scansione dall'applicazione antivirus di Cloud Web Security per verificare la presenza di firme di malware e virus noti. Se il file corrisponde a un virus o un malware noto, viene eliminato. Se il file non corrisponde a un virus o un malware noto, viene eliminato o inviato al sandbox, in base alle opzioni selezionate. Per impostazione predefinita, questa opzione è attivata per il criterio.

- Sandbox: il sandbox è un ambiente contenuto in cui un file può essere analizzato in modo sicuro in due modi:

- Analisi statica: ispeziona il file per cercare librerie, nonché funzioni importate e analizza il codice per verificare la presenza di stringhe, metodi di collegamento utilizzati e così via.

- Analisi dinamica: esegue il file in un ambiente contenuto e stabilisce se il file è infetto in base al comportamento. L'analisi dinamica richiede molto più tempo per l'elaborazione.

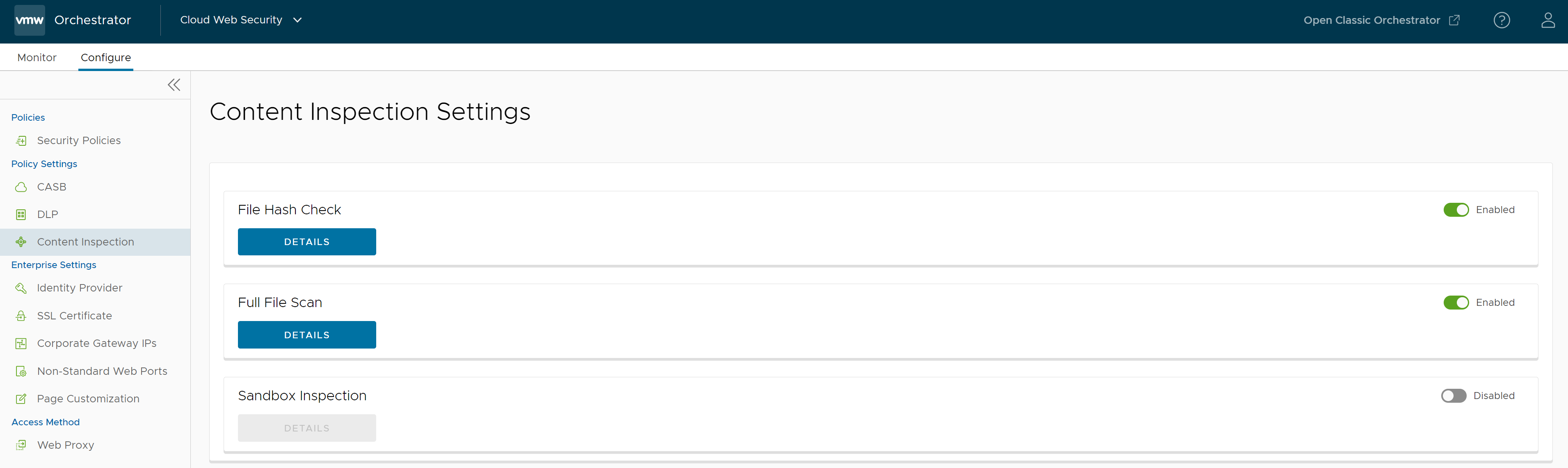

Per impostazione predefinita, Ispezione Sandbox (Sandbox Inspection) è disattivata per il criterio. È possibile attivare Ispezione sandbox (Sandbox Inspection) dalla pagina .

- Passare a .

- Selezionare un criterio di protezione per configurare una regola di Ispezione contenuti (Content Inspection).

- Nella schermata Criteri di protezione (Security Policies) selezionata, fare clic sulla scheda Sicurezza Web (Web Security).

- Nella scheda Ispezione contenuti (Content Inspection), fare clic su + AGGIUNGI REGOLA (+ ADD RULE).

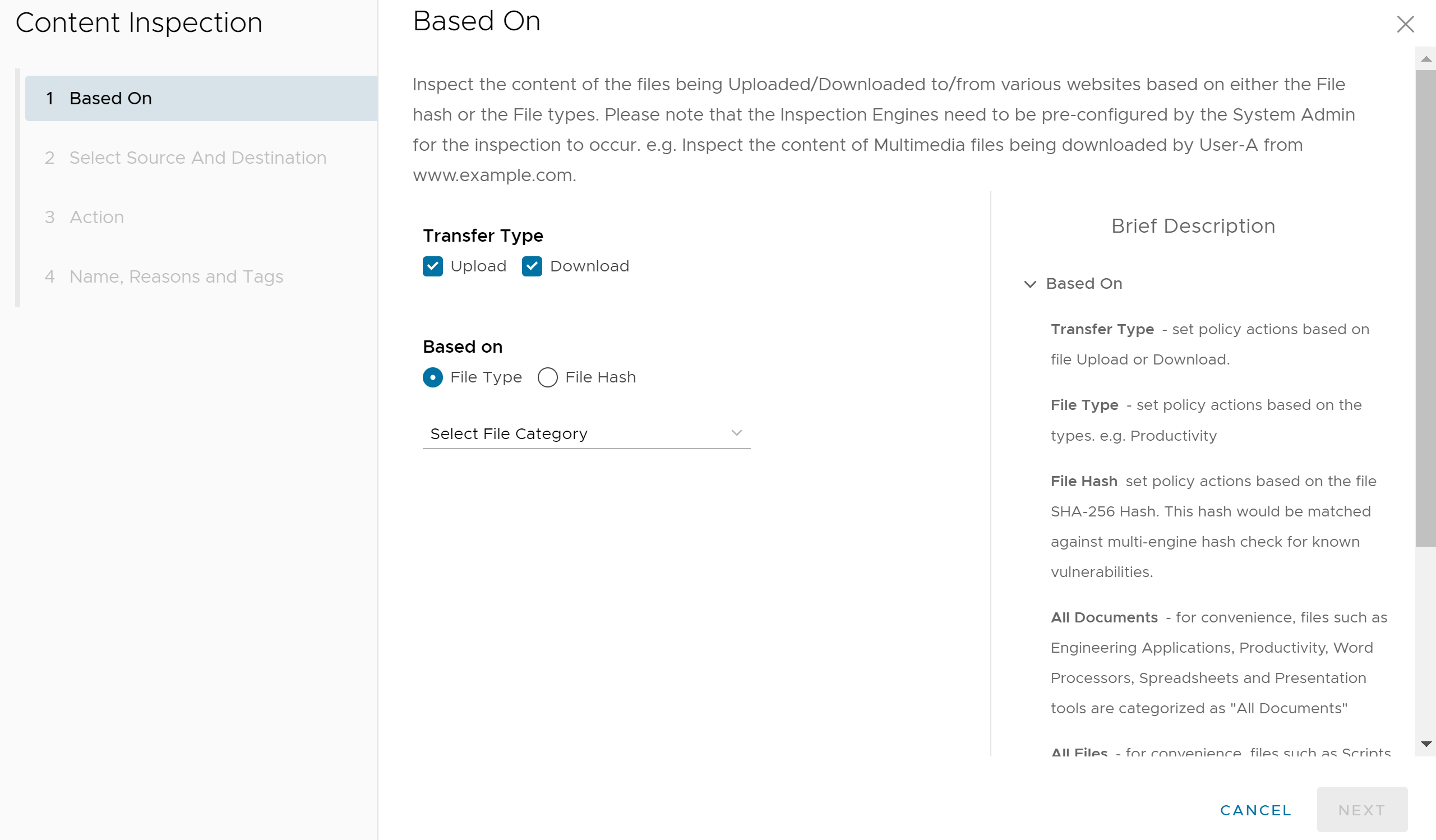

Viene visualizzata la schermata In base a (Based On).

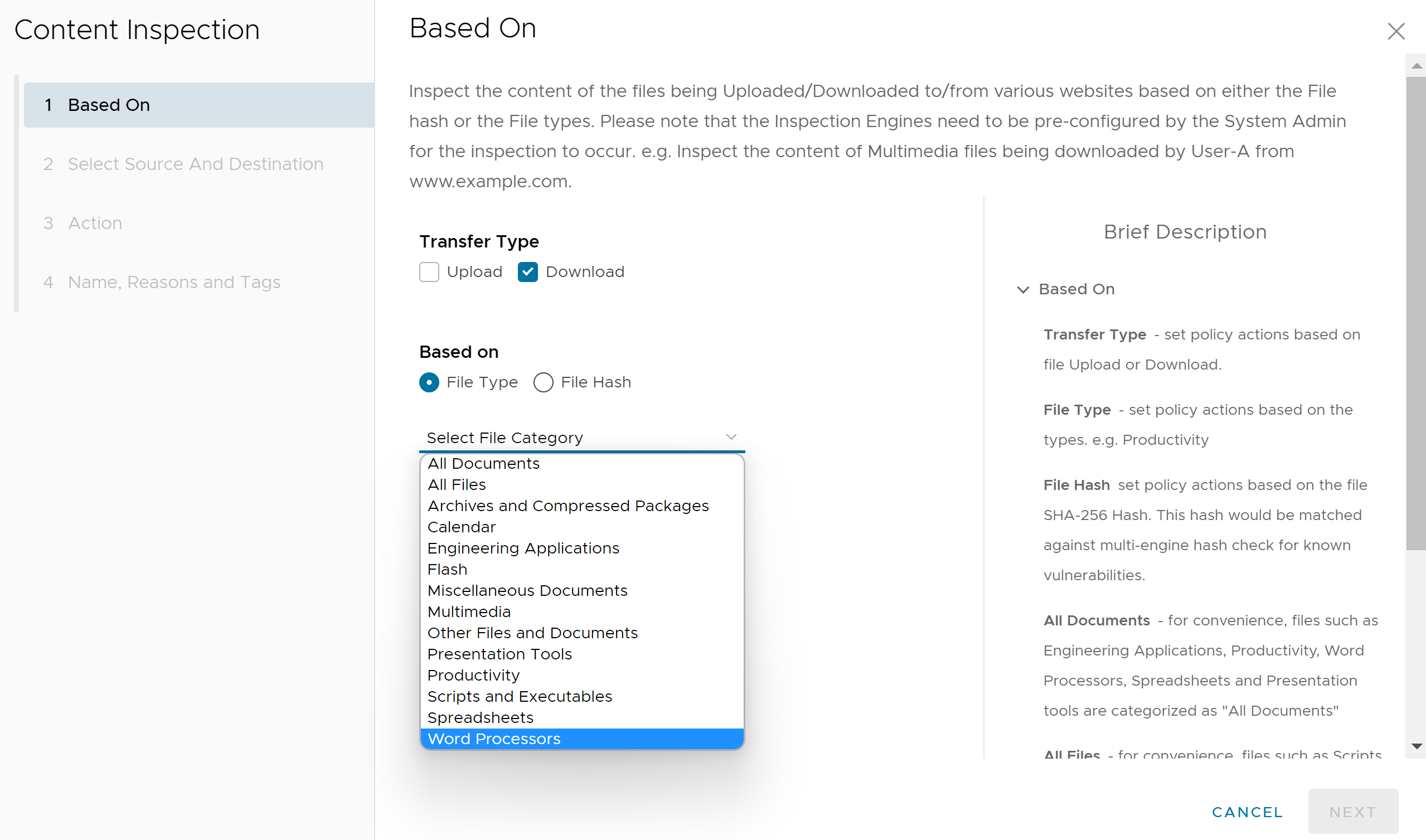

- Nella schermata In base a (Based On), configurare le seguenti impostazioni per ispezionare i contenuti dei file caricati o scaricati in o da vari siti Web in base all'hash del file o al tipo di file.

- In Tipo di trasferimento (Transfer Type), scegliere il pulsante di opzione Scarica (Download) o Carica (Upload), oppure scegliere entrambi.

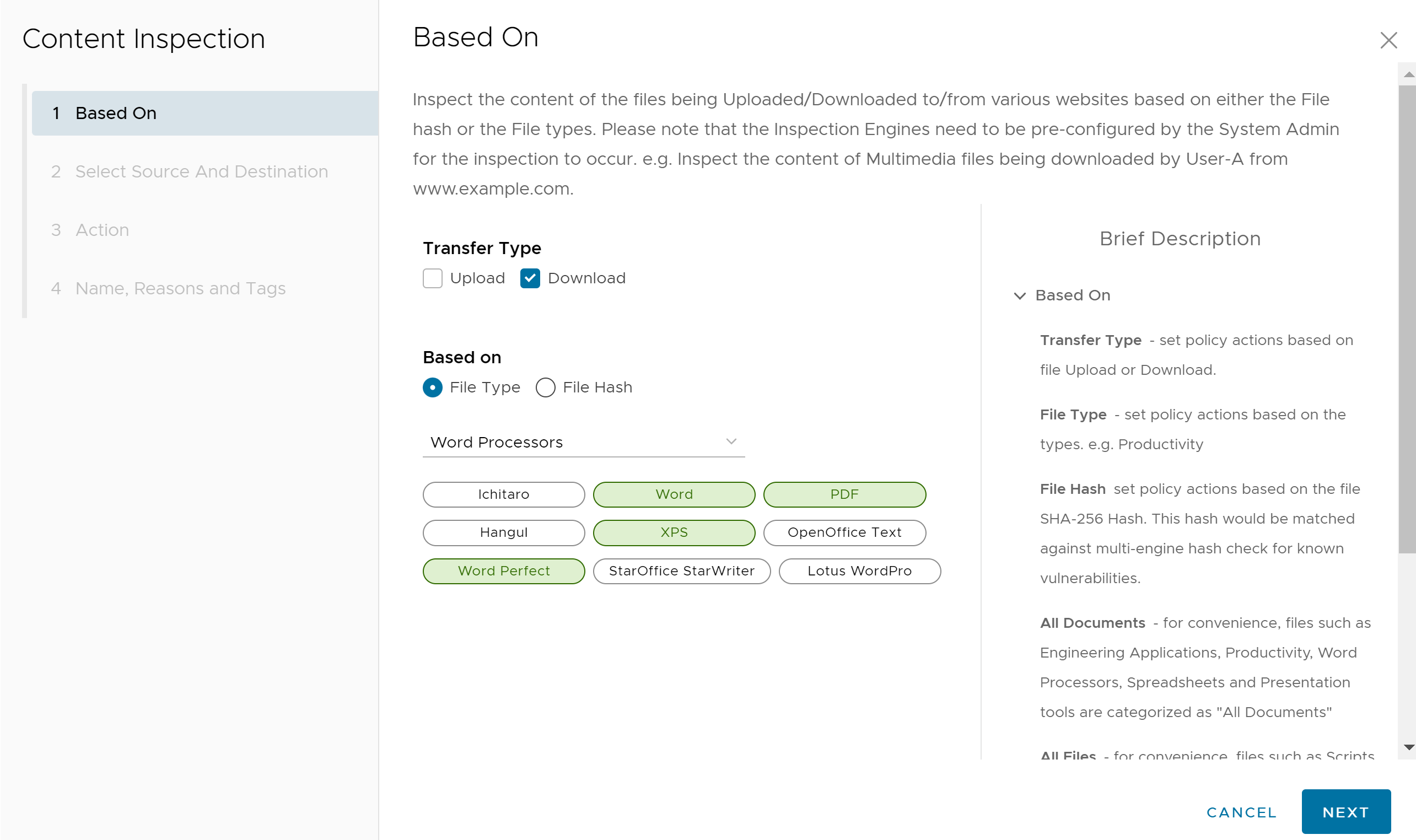

- In In base a (Based on), selezionare Tipo di file (File Type) o Hash file (File Hash), che indica se l'ispezione cercherà i file in base al tipo di file o all'hash del file. (Non è possibile scegliere entrambi).

- Se si seleziona Tipo di file (File Type), scegliere una categoria dal menu a discesa. Ad esempio, è possibile configurare una regola per ispezionare i file scaricati che corrispondono ai tipi di file dell'elaboratore di testo elencati: Word, XPS, OpenOffice Text e Word Perfect.

- Se si seleziona Hash file (File Hash), immettere un hash SHA-256 nella casella di testo appropriata.

- Se si seleziona Tipo di file (File Type), scegliere una categoria dal menu a discesa. Ad esempio, è possibile configurare una regola per ispezionare i file scaricati che corrispondono ai tipi di file dell'elaboratore di testo elencati: Word, XPS, OpenOffice Text e Word Perfect.

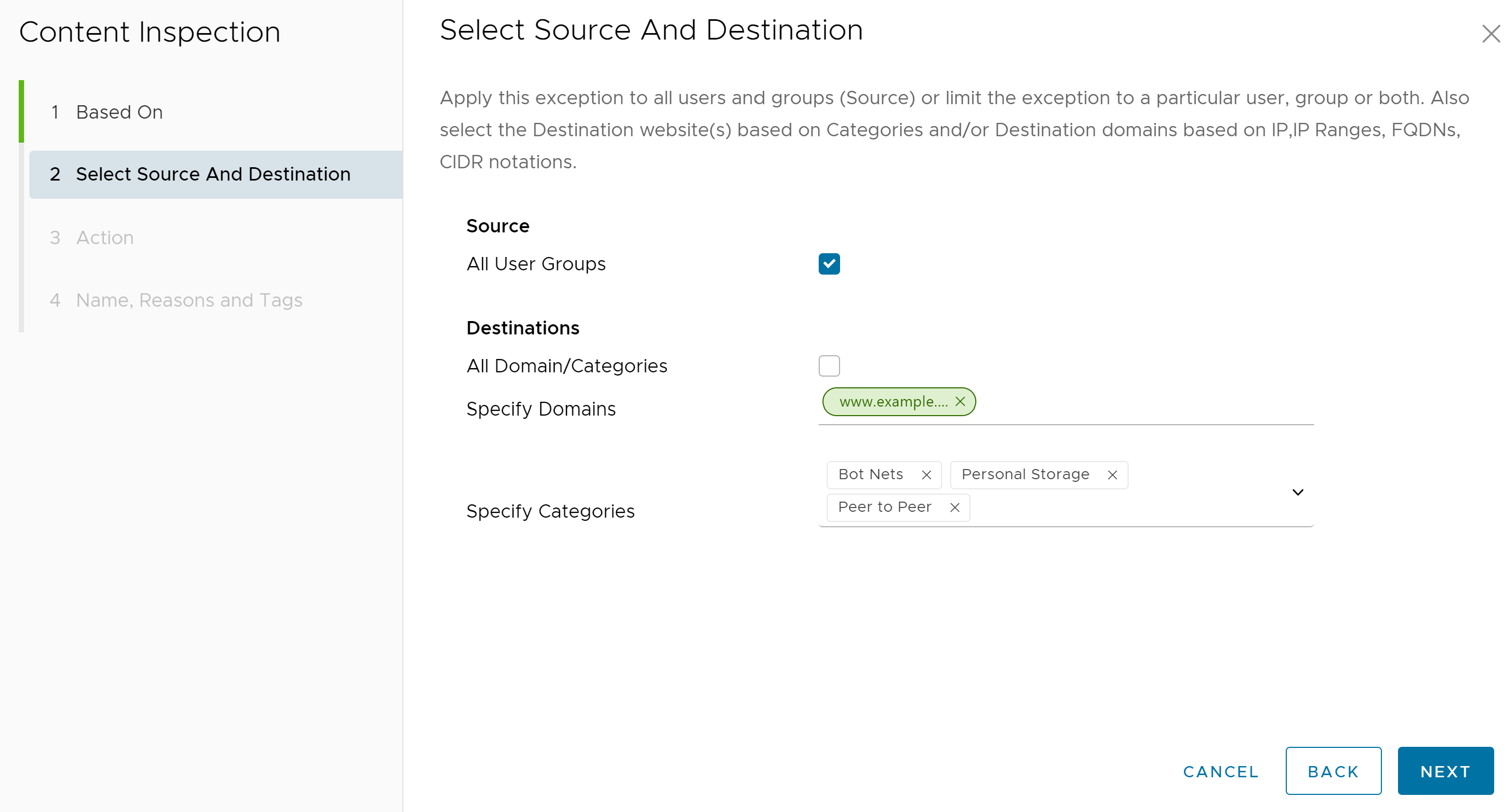

- Fare clic su Avanti (Next), viene visualizzata la schermata Selezionare l'origine e la destinazione (Select Source and Destination).

- In Tipo di trasferimento (Transfer Type), scegliere il pulsante di opzione Scarica (Download) o Carica (Upload), oppure scegliere entrambi.

- Nella schermata Origine e destinazione (Source and Destination), selezionare l'origine e la destinazione a cui applicare la regola.

- In Origine (Source), selezionare la casella di controllo Tutti gli utenti e i gruppi (All Users and Groups) per applicare la regola a tutti gli utenti e i gruppi oppure deselezionare tale casella di controllo per specificare utenti e gruppi.

- In Destinazioni (Destinations) selezionare la casella di controllo Tutti i domini o le categorie (All Domain/Categories) per applicare la regola a tutti i domini e le categorie disponibili oppure deselezionare la casella di controllo per specificare quali domini e categorie applicare alla regola.

- Fare clic su Avanti (Next), viene visualizzata la schermata Azione (Action).

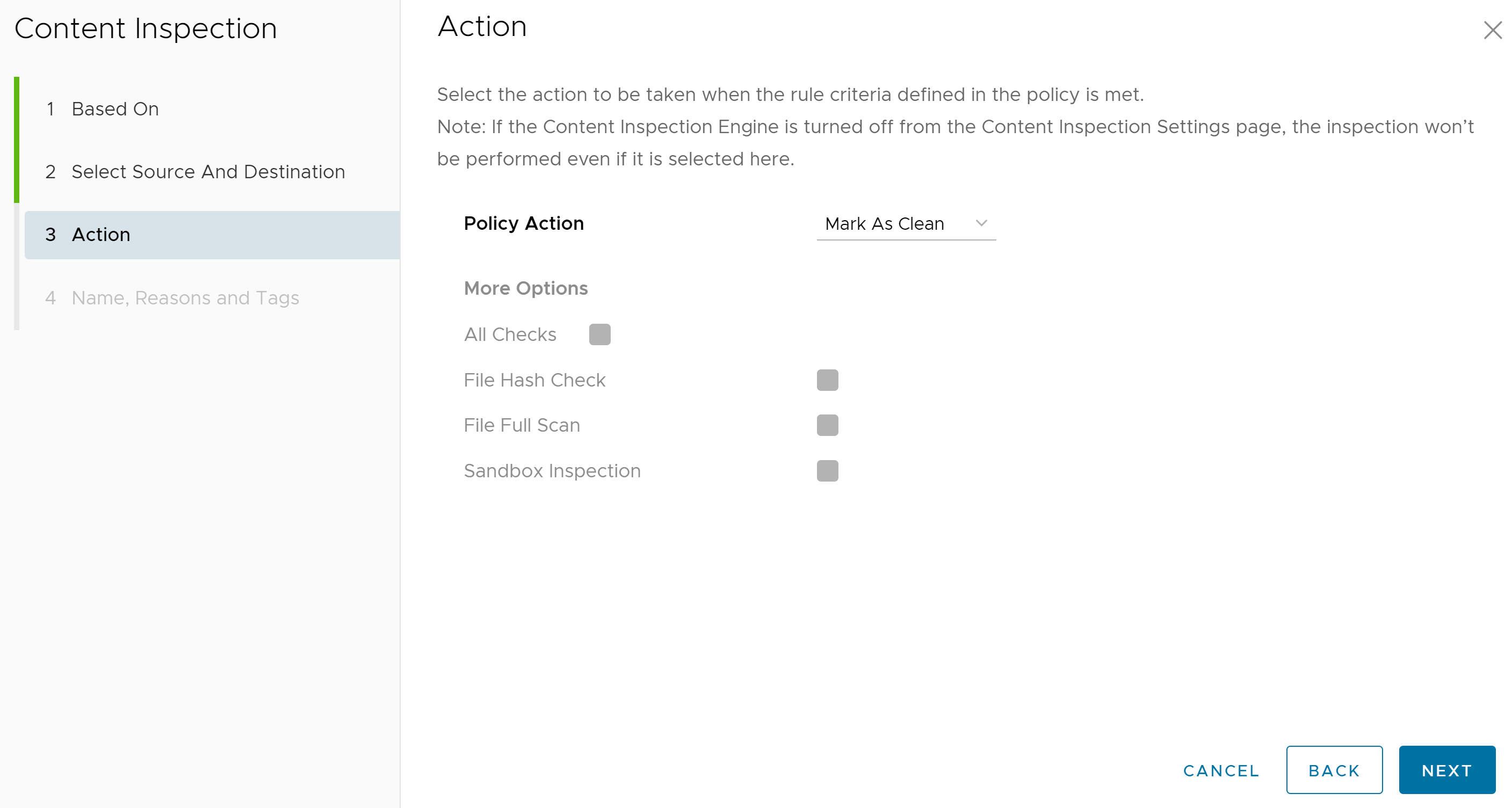

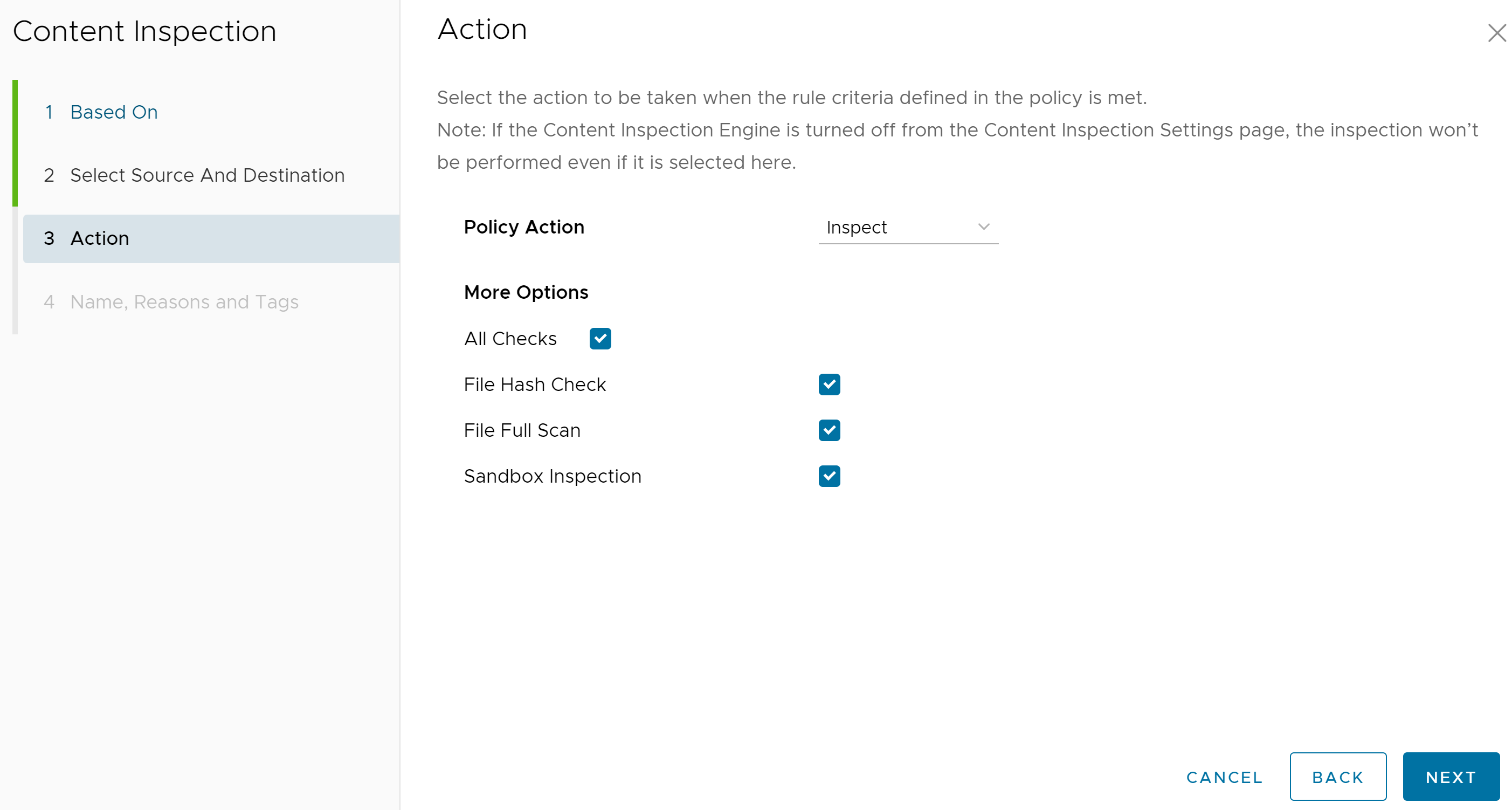

- Nella schermata Azione (Action), scegliere una delle seguenti azioni dal menu a discesa Azione criterio (Policy Action): Segna come pulito (Mark as Clean), Segna come infetto (Mark as Infected) o Controlla (Inspect).

Tabella 1. Descrizione dell'azione del criterio Azione criterio Descrizione Segna come pulito (Mark as Clean) I file verranno automaticamente consentiti nella rete senza alcuna ispezione. Segna come infetto (Mark as Infected) I file verranno automaticamente considerati dannosi e verranno eliminati e non consentiti nella rete. Controlla (Inspect) I file corrispondenti verranno sottoposti a fino a tre diverse opzioni di ispezione e, se il file non supera l'ispezione, verrà eliminato. - Se si sceglie l'azione del criterio Segna come pulito (Mark as Clean) o Segna come infetto (Mark as Infected), le opzioni di ispezione non sono disponibili. Tali opzioni sono Tutti i controlli (All Checks), Controllo hash file (File Hash Check), Scansione completa del file (File Full Scan) e Ispezione sandbox (Sandbox Inspection).

- Se si sceglie l'azione del criterio Controlla (Inspect), è possibile selezionare fino a tre opzioni di ispezione, Controllo hash file (File Hash Check), Scansione completa del file (File Full Scan) e Ispezione sandbox (Sandbox Inspection).

Nota: L'opzione Tutti i controlli (All Checks) indica che tutte e tre le opzioni Controllo hash file (File Hash Check), Scansione completa del file (File Full Scan) e Ispezione sandbox (Sandbox Inspection) sono selezionate.

Fare clic su Avanti (Next), viene visualizzata la schermata Nome, motivi e tag (Name, Reasons, and Tags).

- Se si sceglie l'azione del criterio Segna come pulito (Mark as Clean) o Segna come infetto (Mark as Infected), le opzioni di ispezione non sono disponibili. Tali opzioni sono Tutti i controlli (All Checks), Controllo hash file (File Hash Check), Scansione completa del file (File Full Scan) e Ispezione sandbox (Sandbox Inspection).

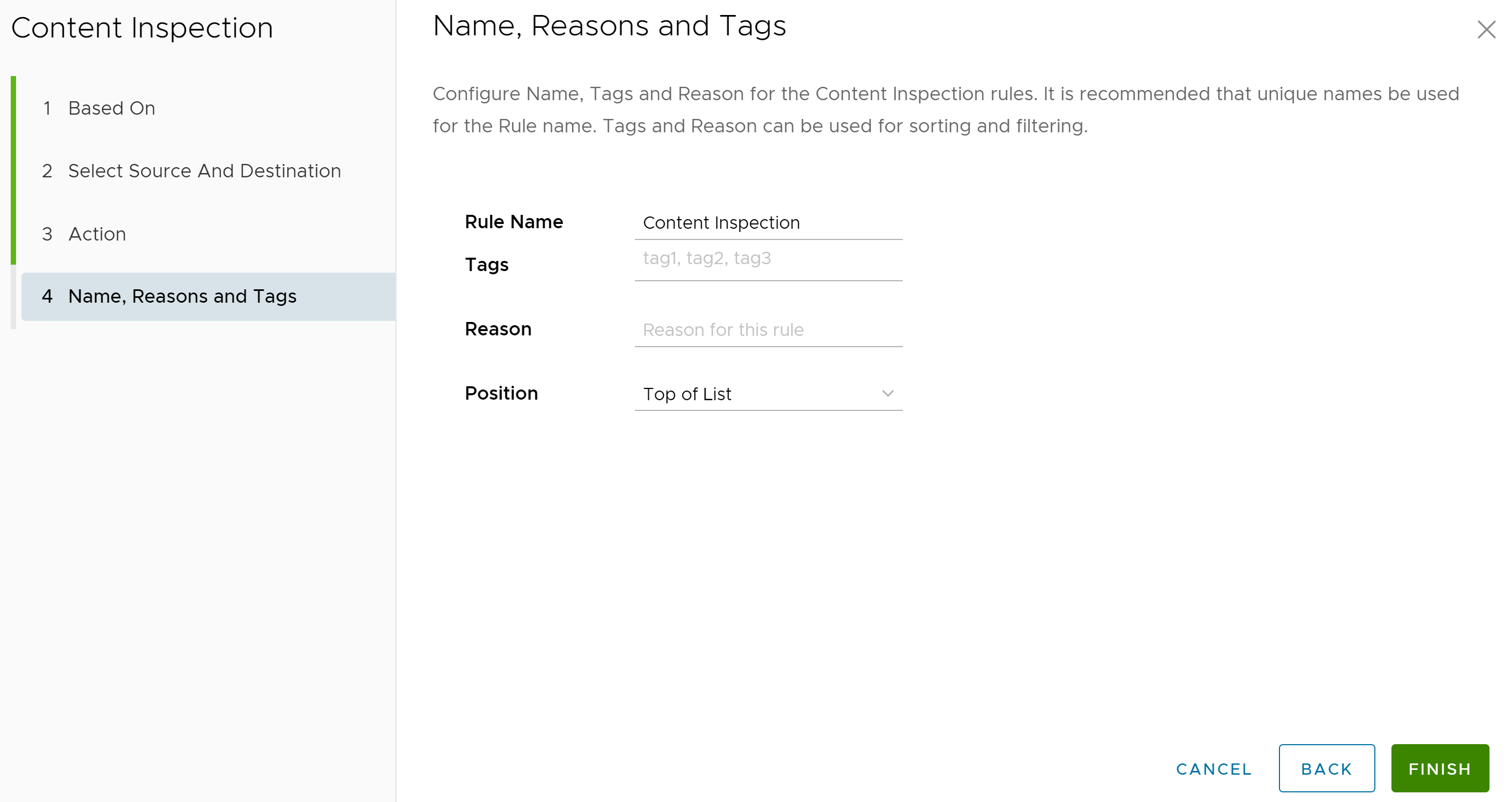

- Nella schermata Nome, motivi e tag (Name, Reasons, and Tags), configurare un Nome regola (Rule Name) univoco (obbligatorio), Tag (Tags) (se utilizzati), Motivo (Reason) (se necessario), e una posizione per la regola nell'elenco delle regole di ispezione contenuti (le opzioni sono "Inizio elenco (Top of List)" o "In fondo all'elenco ("Bottom of List")).

Nota: Il campo Posizione (Position) indica la posizione della regola nell'elenco delle regole di ispezione contenuti.

- Fare clic su Fine (Finish). La regola di Ispezione Content appena creata viene visualizzata nell'elenco Ispezione contenuti (Content Inspection).

- È possibile configurare un'altra regola in Filtro contenuti (Content Filtering), configurare un'altra categoria del criterio di protezione o, se si è terminato, fare clic sul pulsante Pubblica (Publish) per pubblicare il criterio di protezione.

- Dopo aver pubblicato il criterio di protezione, gli utenti possono Applicare il criterio di protezione.