Oltre a integrare pod di visualizzazione con VMware Identity Manager, è possibile integrare distribuzioni Cloud Pod Architecture (CPA) View.

La funzionalità Cloud Pod Architecture di View collega più pod di visualizzazione in modo da formare un unico grande ambiente di gestione e controllo di desktop e applicazioni, denominato federazione. Una federazione di pod può comprendere più siti e più data center.

È possibile integrare una o più federazioni di pod con il servizio VMware Identity Manager. Si noti che le federazioni di pod sono create e gestite in View, e che i permessi di utenti e gruppi rispetto ai desktop e ai pool di applicazioni della federazione di pod vengono impostati in View. Le risorse e i permessi vengono sincronizzati a VMware Identity Manager.

Le federazioni di pod hanno permessi globali, che consentono di autorizzare gli utenti ad accedere a desktop e applicazioni a cui è possibile accedere da qualsiasi pod della federazione di pod. Un permesso globale può essere formato da risorse di più pod della federazione. Ad esempio, un permesso desktop globale potrebbe contenere pool di tre diversi pod in tre diversi data center. Sui singoli pod della federazione di pod possono anche essere configurati permessi locali. È possibile sincronizzare permessi globali e locali conVMware Identity Manager.

L'integrazione di una federazione di pod di View con il servizio VMware Identity Manager comporta le seguenti attività di alto livello nella console di gestione di VMware Identity Manager:

Aggiunta di tutti i pod che formano la federazione di pod, specificando i dettagli di View Connection Server per ciascuno di essi.

Nonostante VMware Identity Manager possa sincronizzare i permessi globali da qualsiasi pod della federazione di pod, deve connettersi a ciascun pod per sincronizzare i metadati richiesti per l'autenticazione SAML. Deve anche connettersi ai pod per sincronizzare i permessi locali, se opportuno.

Aggiungere i dettagli della federazione di pod e specificare l'URL di avvio globale. L'URL di avvio globale, che è in genere l'URL del bilanciamento del carico, viene utilizzate per avviare desktop e applicazioni con permessi globali.

È possibile personalizzare l'URL di avvio globale per specifici intervalli di rete, ad esempio per l'accesso interno ed esterno.

Sincronizzare risorse e permessi dalla federazione di pod al servizio VMware Identity Manager.

Nota:Solo permessi globali con criterio di ambito Tutti i siti in una federazione di pod vengono sincronizzati. Il criterio di ambito Tutti i siti delimita l'ambito della ricerca di applicazioni o desktop a tutti i pod compresi nella federazione di pod.

Per personalizzare l'URL di avvio globale è necessario impostare gli URL di accesso al client per specifici intervalli di rete. Tali URL sono utilizzati per avviare risorse con permessi globali dalla federazione di pod. Per impostazione predefinita, l'URL di avvio globale specificato quando si aggiunge la federazione viene utilizzato come URL di avvio globale per tutti gli intervalli di rete.

Specificare gli URL di accesso al client per ogni pod nella federazione che disponga di permessi locali configurati. Tali URL sono usati per avviare dal pod desktop e applicazioni con permessi locali. Un URL di accesso al client può essere un URL di View Connection Server, un URL di Security Server o un URL di bilanciamento del carico. Gli URL di accesso al client vengono impostati per specifici intervalli di rete. Per impostazione predefinita, l'URL di View Connection Server specificato quando si aggiunge il pod viene utilizzato come URL di accesso al client per tutti gli intervalli di rete.

Quando si integra una federazione di pod al servizio VMware Identity Manager, quest'ultimo effettua le seguenti operazioni:

Sincronizza tutti i permessi globali con criterio di ambito Tutti i siti dalla federazione di pod.

Sincronizza i permessi locali, se selezionati, dai pod che fanno parte della federazione di pod.

Sincronizza i metadati da tutti i View Connection Server nella federazione di pod.

Consente agli utenti finali di accedere alle applicazioni e ai desktop di View dal portale Workspace ONE.

Gli utenti finali possono accedere alle applicazioni e ai desktop di View dal portale Workspace ONE. Tutte le risorse per le quali dispongono di permessi, globali o locali, vengono visualizzate. Applicazioni e desktop vengono avviati in Horizon Client. Quando un utente avvia un'applicazione o un desktop con permessi locali, l'avvio avviene dal View Connection Server al quale l'utente si connette. Le risorse con permessi globali vengono avviate dal View Connection Server nel quale si trova la risorsa.

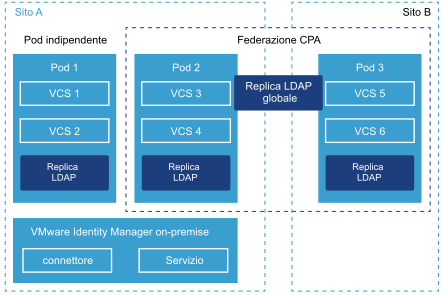

Esempio di distribuzione di Cloud Pod Architecture

Il seguente diagramma mostra un esempio di distribuzione Cloud Pod Architecture e in che modo sia integrata al servizio VMware Identity Manager.

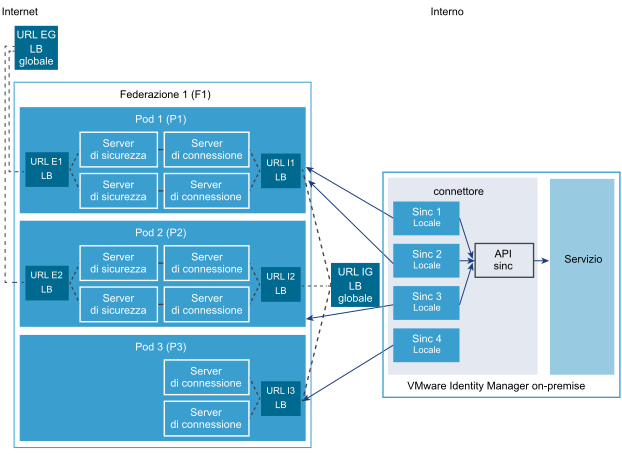

Questo diagramma illustra un esempio di distribuzione di federazione di pod. Una federazione di pod, denominata Federazione 1, viene creata in Horizon 6. Ha tre pod, Pod 1, Pod 2 e Pod 3. Pod 1 e Pod 2 sono configurati con istanze di Security Server per ogni View Connection Server e un bilanciamento del carico esterno per l'accesso esterno, e con un bilanciamento del carico interno per l'accesso interno. Pod 3 è configurato per il solo accesso interno con un bilanciamento del carico interno. La federazione di pod nel suo complesso ha un bilanciamento del carico globale esterno e un bilanciamento del carico globale interno.

Pool di desktop e applicazioni sono distribuiti nei pod. I permessi globali sono configurati per Federazione 1 e sono configurati anche permessi locali per i singoli pod.

Federazione 1 è integrata con il servizio VMware Identity Manager Il servizio VMware Identity Manager sincronizza i permessi globali e quelli locali da Federazione 1. Poiché i permessi globali sono replicati in ogni pod, sincronizza i permessi globali da Pod 1. Sincronizza inoltre i permessi locali da Pod 1, Pod 2 e Pod 3.

Gli utenti finali possono visualizzare nel portale Workspace ONE di VMware Identity Manager tutte le applicazioni e i desktop per i quali sono autorizzati tramite permessi globali o locali. Quando un utente avvia un desktop o un'applicazione con permessi globali, la richiesta di avvio passa al bilanciamento del carico globale interno o esterno, EG URL o IG URL, in base all'intervallo di rete dell'utente. Se la risorsa proviene da un permesso locale, la richiesta di avvio passa al bilanciamento del carico interno o esterno del pod su cui è distribuita la risorsa, in base all'intervallo di rete dell'utente. Ad esempio, per una risorsa su Pod 2, la richiesta passa a URL I2 o URL E2.