La tabella di regole del firewall implementa il criterio di Sicurezza NSX che è possibile creare utilizzando la GUI di NSX Manager o il framework di REST API.

- VM Inventory Collection: è possibile identificare e organizzare un elenco di tutti i carichi di lavoro virtualizzati ospitati nei nodi di trasporto NSX. L'inventario viene raccolto e salvato dinamicamente da NSX Manager come i nodi: ESXi o KVM aggiunti come nodi di trasporto NSX. È possibile visualizzare un elenco di inventari passando al menu .

- Tag: NSX consente di contrassegnare macchina virtuale, segmento e porta del segmento. Per contrassegnare ciascuno di questi oggetti, passare alla pagina dell'oggetto pertinente o passare a . Gli oggetti possono avere uno o più tag. Ad esempio, una macchina virtuale può avere Tag = PROD, Tag = HR-APP o Tag = WEB-Tier.

- Group Workloads: è possibile utilizzare il costrutto di raggruppamento logico di NSX con criteri di appartenenza dinamica o statica in base al nome della macchina virtuale, ai tag, al segmento, alla porta del segmento, agli IP o ad altri attributi.

- Define Security Policy: è possibile definire il criterio di sicurezza utilizzando la tabella delle regole del firewall distribuito disponibile in . È possibile organizzare il criterio in base a categorie predefinite come Ethernet, emergenza, infrastruttura, ambiente e applicazione.

Per informazioni dettagliate, vedere Guida all'amministrazione di NSX.

Aggiungi tag

È possibile selezionare tag esistenti disponibili nell'inventario o creare nuovi tag da aggiungere a un oggetto.

Procedura

Aggiunta di gruppi

I gruppi includono oggetti diversi che vengono aggiunti in modo statico e dinamico e possono essere utilizzati come origine e destinazione di una regola del firewall.

Procedura

Criterio firewall distribuito

Il firewall distribuito include categorie predefinite per le regole firewall. Le categorie consentono di organizzare i criteri di sicurezza.

Le categorie vengono valutate da sinistra a destra (Ethernet > Emergenza > Infrastruttura > Ambiente > Applicazione) e le regole del firewall distribuito all'interno della categoria vengono valutate dall'alto verso il basso.

| Ethernet Si consiglia di includere regole di livello 2 per questa categoria. |

Emergenza Si consiglia di includere la quarantena e di consentire le regole per questa categoria. |

Infrastruttura Si consiglia di includere regole che definiscono l'accesso ai servizi condivisi per questa categoria. Ad esempio:

|

Ambiente Si consiglia di includere regole tra le zone per questa categoria. Ad esempio:

|

Applicazione Si consiglia di includere regole tra:

|

Aggiunta di un criterio del firewall distribuito

Il firewall distribuito monitora tutto il traffico est-ovest nelle macchine virtuali.

Procedura

Aggiunta di un criterio IDS/IPS distribuito

Le regole di IDS/IPS vengono create in modo analogo alle regole del firewall distribuito (DFW). Creare innanzitutto un criterio IDS e quindi creare regole per questo criterio.

Procedura

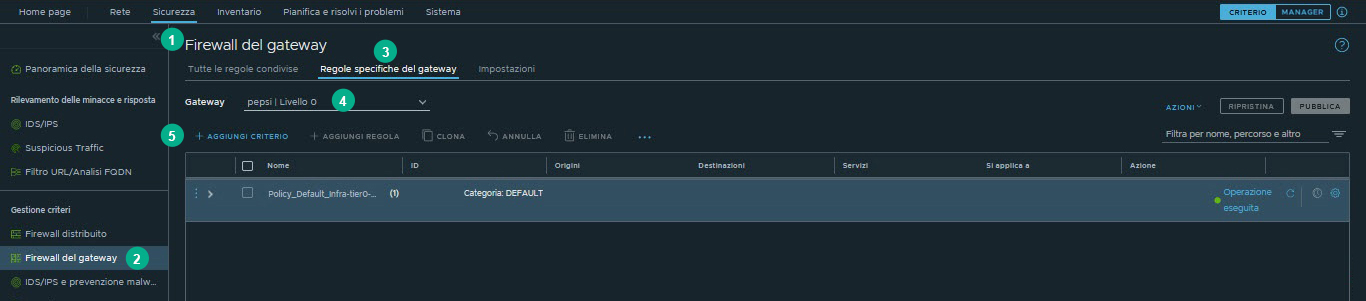

Criterio del firewall del gateway

È possibile configurare il firewall del gateway aggiungendo regole in una sezione del criterio del firewall che appartiene a una categoria predefinita.

e scegliere

e scegliere