Per sfruttare tutte le funzionalità di Sicurezza NSX, è necessario distribuire il piano di gestione di NSX in un ambiente locale.

Dopo aver installato NSX, configurare il sistema per le diverse funzionalità di sicurezza. Il workflow di questa guida include le istruzioni di distribuzione e configurazione minime necessarie per configurare le funzionalità di sicurezza. Per istruzioni più dettagliate su ciascuna funzionalità, vedere Guida all'installazione di NSX e Guida all'amministrazione di NSX.

NSX Firewall per tutte le opzioni di distribuzione

NSX Firewall offre diversi controlli di sicurezza, come firewall distribuito, IDS/IPS distribuiti, prevenzione malware distribuita e firewall gateway come opzione per fornire il firewalling in diversi scenari di distribuzione.

Un data center tipico può avere carichi di lavoro diversi, come macchine virtuali, container, server fisici e una combinazione di carichi di lavoro di NSX gestiti e non gestiti. Questi carichi di lavoro possono avere una combinazione di una rete basata su VLAN e una rete di overlay basata su NSX.

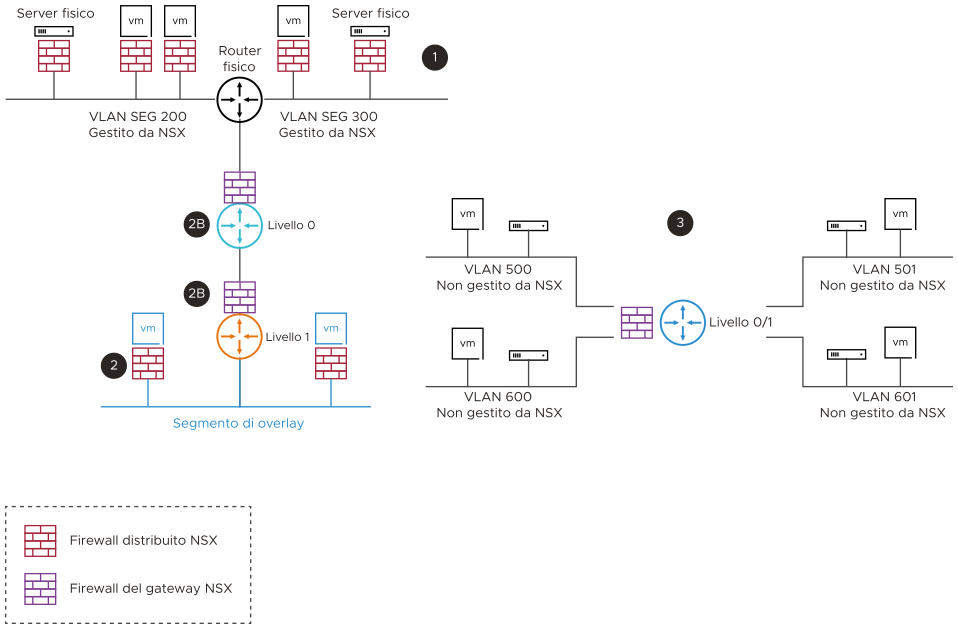

Il diagramma seguente riepiloga diversi scenari di distribuzione di data center e controlli di sicurezza del firewall NSX associati, che si adattano al meglio alla progettazione. È possibile utilizzare lo stesso NSX Manager come singolo pannello di controllo per definire i criteri di sicurezza per tutti questi scenari diversi utilizzando controlli di sicurezza diversi.

- NSX Managed Workloads with Standard VLAN based Networking:

La funzionalità di firewalling distribuito di NSX può essere utilizzata per proteggere le macchine virtuali gestite da NSX e i carichi di lavoro dei server fisici.

- NSX Managed Workloads with NSX Overlay for Networking:

- Il firewall distribuito di NSX può essere utilizzato per proteggere le macchine virtuali gestite da NSX, i container (tramite NSX Container Plugin) e i carichi di lavoro dei server fisici dal punto di vista del traffico est-ovest. Questa opzione può essere utilizzata per la segmentazione della zona, la segmentazione dell'applicazione e la microsegmentazione con funzionalità di firewalling L3-L7 e IDS/IPS.

- Il firewall del gateway NSX può essere utilizzato come firewall tra tenant o zone dal punto di vista nord-sud, insieme al firewall distribuito.

- Non-NSX Managed Workloads on Traditional VLAN based Network:

La funzionalità di firewalling del gateway di NSX può fornire routing e firewalling tra VLAN. L'interfaccia del servizio nel gateway di livello 1 di NSX o l'interfaccia esterna nel gateway di livello 0 viene utilizzata come gateway e firewall per tutti i carichi di lavoro della VLAN non gestiti da NSX.

Workflow di distribuzione di base

| Azione | Descrizione | Dettagli |

|---|---|---|

| Distribuzione del piano di gestione di NSX |

|

Workflow di distribuzione di Sicurezza NSX per gli ambienti locali |

| Configurazione per la sicurezza distribuita di NSX |

|

Preparazione per la sicurezza distribuita |

| Configurazione per la sicurezza del gateway di NSX |

|

Preparazione per la sicurezza del gateway |

Questa guida non include le funzionalità avanzate supportate da NSX Firewall. Per istruzioni più dettagliate su ciascuna funzionalità, vedere Guida all'amministrazione di NSX.