La configurazione dei router adiacenti BGP non SD-WAN non è applicabile a livello di profilo. È possibile configurare i router adiacenti NSD solo a livello di Edge.

Informazioni su questa attività:

BGP viene utilizzato per stabilire l'adiacenza BGP sui tunnel IPSec con i siti non SD-WAN. I tunnel IPSec diretti vengono utilizzati per stabilire una comunicazione sicura tra l'SD-WAN Edge e la destinazione non SD-WAN (NSD). Nelle versioni precedenti, VMware supporta tunnel NSD dall'SD-WAN Edge con la possibilità di aggiungere route statiche NVS. Nella versione 4.3, questa funzionalità è stata estesa per supportare BGP su IPSec nell'endpoint NSD per una VPN basata su route.

VMware SD-WAN supporta BGP ASN a 4 byte. Per ulteriori informazioni, vedere Configurazione di BGP.

Casi d'uso

Caso d'uso 1: BGP su IPSec da un Edge a una VPN Azure

Ogni gateway VPN di Azure alloca un set di IP pubblici virtuali (VIP) per un Edge della filiale per creare tunnel IPSec. Analogamente, Azure alloca una subnet privata interna e assegna un IP interno per ogni VIP. Questo tunnel_ip interno (tunnel_ip peer) verrà utilizzato per creare il peering BGP con il gateway Azure.

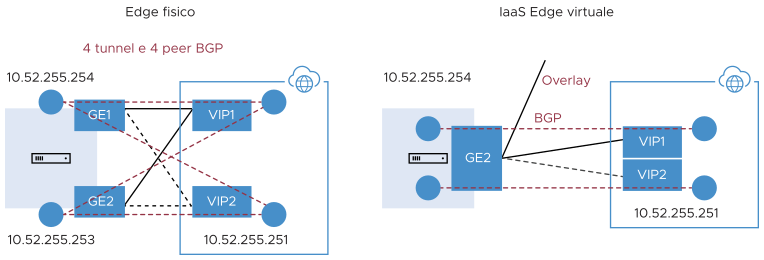

In Azure, l'IP del peer BGP (tunnel_ip locale dell'Edge) non può trovarsi nella stessa subnet connessa o nella subnet 169.x.x.x ed è quindi necessario supportare il BGP multihop nell'Edge. Nella terminologia di BGP, ip_tunnel locale viene mappato all'indirizzo di origine di BGP e ip_tunnel peer viene mappato all'indirizzo del router adiacente/peer. Nel gateway Azure, è necessario creare una mesh di connessioni BGP, una per ogni tunnel NSD in modo che il traffico di ritorno da NVS possa essere bilanciato in base al carico (in base al flusso). Nel diagramma seguente per l'Edge fisico sono disponibili due link WAN pubblici e quindi quattro tunnel verso un gateway Azure. Ogni tunnel è associato a una connessione BGP identificata in modo univoco da tunnel_ip locale e da tunnel_ip peer remoto. Nell'Edge virtuale, l'unica differenza consiste nel fatto che sono presenti un link WAN pubblico e al massimo due tunnel e due sessioni BGP verso il gateway Azure.

Caso d'uso 2: BGP su IPSec dall'Edge al gateway VPN o di transito AWS

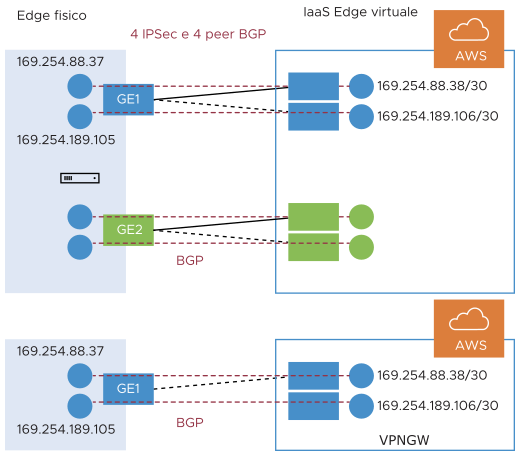

A differenza di Azure, il gateway VPN AWS alloca un set di VIP pubblici per ogni link a un Edge della filiale. Il set totale di IP pubblici allocati a un Edge della filiale da un gateway AWS sarà uguale al numero di link WAN pubblici dell'Edge che si connetteranno al gateway VPN AWS. Analogamente, viene allocata una subnet /30 interna/privata per ogni tunnel, che viene utilizzata per il peering BGP in tale tunnel. Questi IP possono essere sostituiti manualmente nella configurazione del gateway AWS per fare in modo che siano univoci in zone di disponibilità diverse.

Come nel caso d'uso di Azure, l'Edge creerà sul lato AWS una mesh di connessioni BGP, una per ogni tunnel verso il gateway AWS. Ciò consentirà il bilanciamento del carico del traffico di ritorno dal gateway VPN AWS. Nel diagramma seguente, per l'Edge fisico il gateway AWS alloca un set di IP pubblici e un set di tunnel_ip (/30) per ogni link WAN dell'Edge. Sono disponibili quattro tunnel, che però terminano con IP pubblici diversi nel gateway AWS, e quattro connessioni BGP.

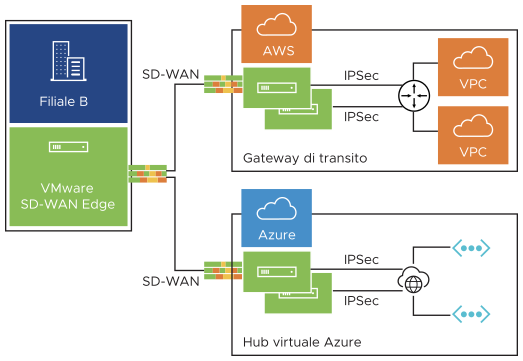

Caso d'uso 3: Edge che si connette ai gateway AWS e VPN Azure (cloud ibrido)

Un Edge della filiale può essere connesso sia al gateway Azure sia al gateway AWS per la ridondanza o per alcuni carichi di lavoro/app ospitati in un provider di cloud mentre altri carichi di lavoro/app sono ospitati in un provider di cloud diverso. Indipendentemente dal caso d'uso, l'Edge stabilisce sempre una sessione BGP per ogni tunnel e propaga le route tra SD-WAN e IaaS. Il diagramma seguente è un esempio di Edge di una filiale connesso ai cloud Azure e AWS.

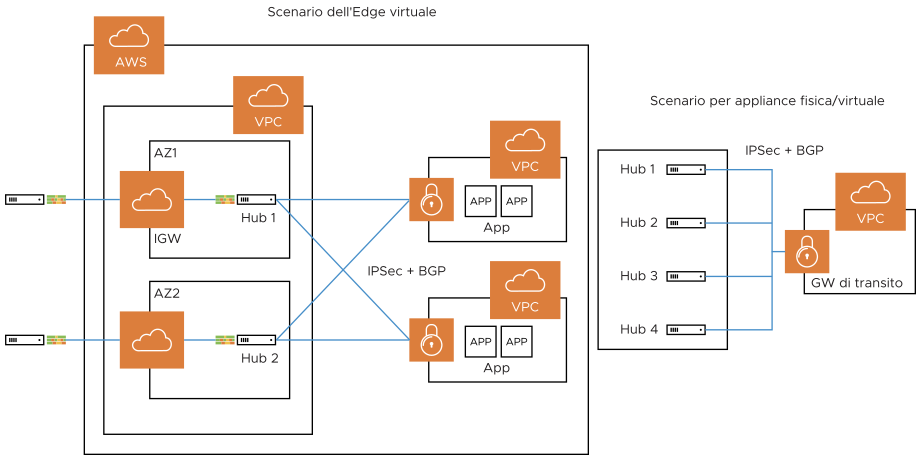

Caso d'uso 4: cluster di Hub che si connette ai gateway di transito Azure/AWS

I membri del cluster di Hub possono creare tunnel IPsec verso i gateway di transito Azure/AWS e sfruttare i gateway di transito come livello 3 per il routing del traffico tra VPC diversi. Senza la funzionalità BGP su IPSec nativa in Hub, Hub deve connettersi a un router L3 (in questo caso viene in genere usato Cisco CSR) utilizzando BGP nativo e il router L3 che crea una mesh di tunnel BGP su IPSec con VPC diversi. Il router L3 funge da endpoint di transito tra i VPC diversi. Caso d'uso 1 (diagramma in basso a sinistra): utilizza Hub come nodo di transito tra VPC diversi in zone di disponibilità (AZ) diverse in modo che un VPC possa comunicare con un altro VPC. Caso d'uso 2 (diagramma in basso a destra): connette tutti gli Hub nel cluster direttamente a un gateway di transito cloud e può utilizzare il gateway cloud come router PE (L3) per la distribuzione delle route tra i membri del cluster. In entrambi i casi d'uso, senza il supporto di BGP su IPSec in Hub, Hub si connette a un router L3 come CSR utilizzando peer BGP e CSR nativi con un gateway di transito/VPC tramite BGP su IPSec.

Caso d'uso 5: supporto della funzionalità di transito nei provider di cloud senza supporto nativo

Alcuni provider di cloud come Google Cloud e AliCloud non hanno il supporto nativo per la funzionalità di transito (nessun gateway di transito) e, con il supporto per BGP su IPSec, possono fare affidamento su SD-WAN Edge/Hub distribuito nel cloud per ottenere la funzionalità di transito tra VPC/VNET diversi. Senza il supporto di BGP su IPSec, è necessario utilizzare un router L3 come CSR (soluzione (2)) per ottenere la funzionalità di transito.

Prerequisiti:

- Assicurarsi di aver configurato Da filiale a destinazione non SD-WAN tramite Edge (Branch to Non SD-WAN Destination via Edge) per configurare BGP con router adiacenti NSD.

- Per configurare BGP con router adiacenti NSD, è necessario l'indirizzo IP locale dell'Edge.

Procedura

Per abilitare BGP con router adiacenti non SD-WAN:

- Nel portale dell'azienda, fare clic su e selezionare un SD-WAN Edge.

- Fare clic sulla scheda Dispositivo (Device).

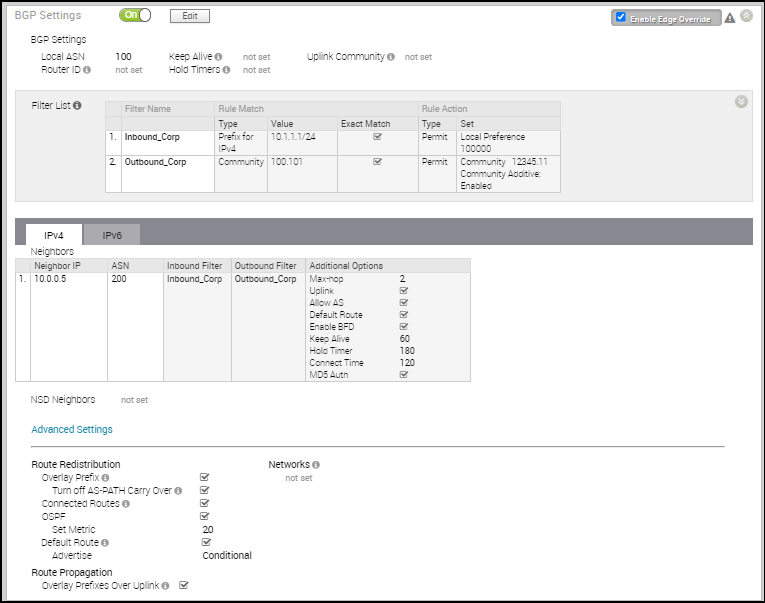

- Nella scheda Dispositivo (Device), scorrere verso il basso fino alla sezione Impostazioni BGP (BGP Settings) e selezionare la casella di controllo Abilita sostituzione Edge (Enable Edge Override).

- Spostare il dispositivo di scorrimento sulla posizione ON e quindi fare clic sul pulsante Modifica (Edit).

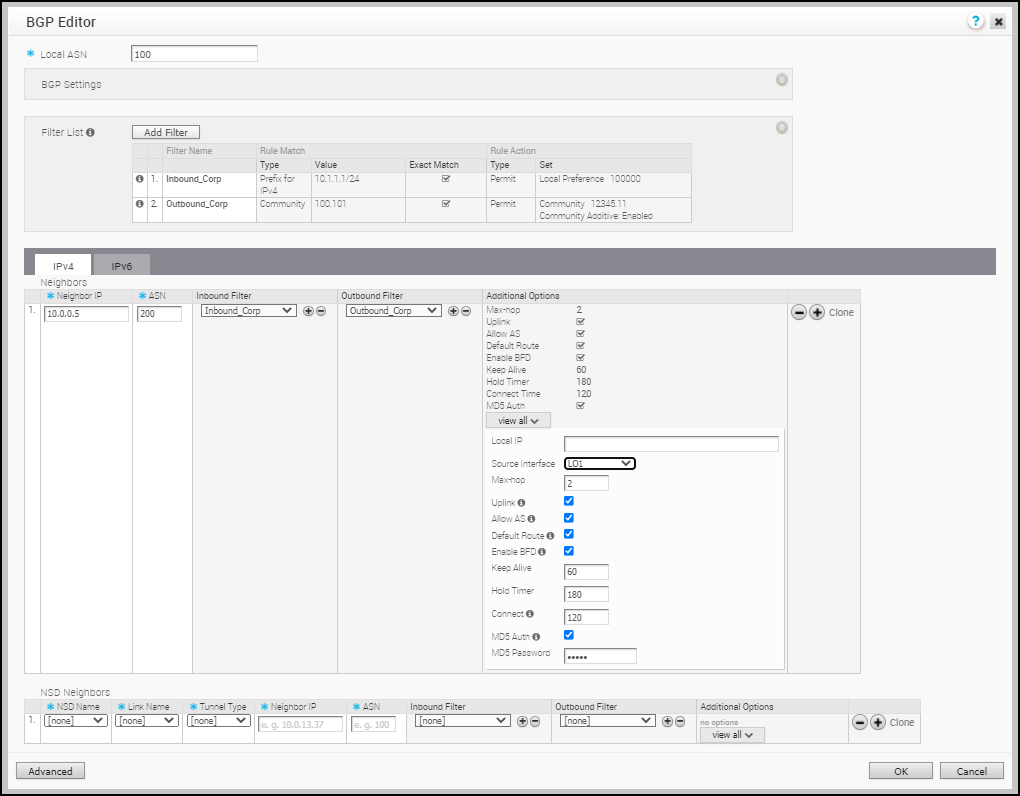

- Nella finestra Editor BGP (BGP Editor), configurare le impostazioni seguenti:

- Immettere l'ASN (Autonomous System Number) locale e quindi configurare quanto segue nella sezione Impostazioni BGP (BGP Settings).

Opzione Descrizione ID router (Router ID) Immettere l'ID del router BGP globale. Se non si specifica alcun valore, l'ID viene assegnato automaticamente. Se si configura un'interfaccia di loopback per l'Edge, l'indirizzo IP dell'interfaccia di loopback verrà assegnato come ID del router. Keep-alive Immettere il timer keep-alive in secondi, ovvero il tempo tra i messaggi keep-alive inviati al peer. L'intervallo è compreso tra 0 e 65535 secondi. Il valore predefinito è 60 secondi. Hold Timer Immettere il Hold Timer in secondi. Se il messaggio keep-alive non viene ricevuto nel tempo specificato, il peer viene considerato inattivo. L'intervallo è compreso tra 0 e 65535 secondi. Il valore predefinito è 180 secondi. Community uplink (Uplink Community) Immettere la stringa della community da considerare come route di uplink.

Uplink si riferisce al link connesso al Provider Edge (PE). Le route in entrata verso l'Edge corrispondenti al valore della community specificato verranno considerate come route di uplink. L'Hub/Edge non è considerato il proprietario di queste route.

Immettere il valore in formato numerico compreso tra 1 e 4294967295 o in formato AA:NN.

- Fare clic sul pulsante Aggiungi filtro (Add Filter) per creare uno o più filtri. I filtri vengono applicati al router adiacente per negare o modificare gli attributi della route. Lo stesso filtro può essere utilizzato per più router adiacenti, inclusi i router adiacenti underlay e i router adiacenti NSD.

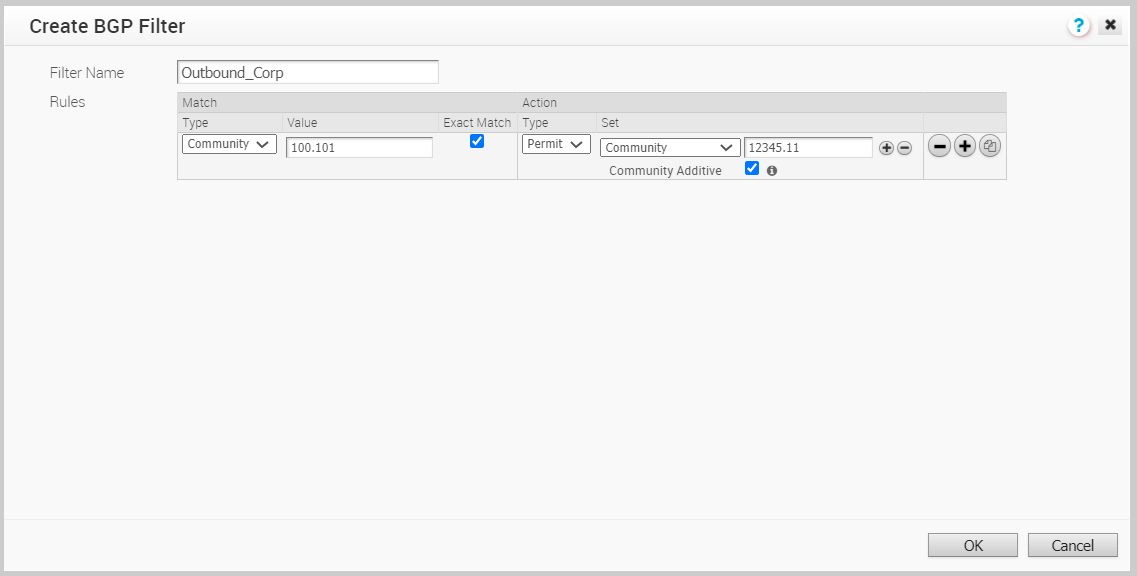

- Nell'area Crea filtro BGP (Create BGP Filter) impostare le regole per il filtro.

Opzione Descrizione Nome filtro (Filter Name) Immettere un nome descrittivo per il filtro BGP. Tipo di corrispondenza e valore (Match Type and Value) Scegliere il tipo di route per la corrispondenza con il filtro: - Prefisso per IPv4 o IPv6 (Prefix for IPv4 or IPv6): scegliere la corrispondenza con un prefisso per l'indirizzo IPv4 o IPv6 e immettere l'indirizzo IP del prefisso corrispondente nel campo Valore (Value).

- Community: scegliere la corrispondenza con una community e immettere la stringa della community nel campo Valore (Value).

Corrispondenza esatta (Exact Match) L'azione del filtro viene eseguita solo quando le route BGP corrispondono esattamente al prefisso o alla stringa della community specificati. Questa opzione è abilitata per impostazione predefinita. Tipo di azione (Action Type) Scegliere l'azione da eseguire quando le route BGP corrispondono al prefisso o alla stringa della community specificati. È possibile consentire o negare il traffico. Imposta (Set) Quando le route BGP corrispondono ai criteri specificati, è possibile fare in modo che il traffico venga instradato verso una rete in base agli attributi del percorso. Selezionare una delle seguenti opzioni nell'elenco a discesa: - Nessuno (None): gli attributi delle route corrispondenti rimangono invariati.

- Preferenza locale (Local Preference): il traffico corrispondente viene instradato verso il percorso con la preferenza locale specificata.

- Community: le route corrispondenti vengono filtrate in base alla stringa della community specificata. È inoltre possibile selezionare la casella di controllo Modalità additiva community (Community Additive) per abilitare l'opzione additiva che consente di aggiungere il valore della community alle community esistenti.

- Metrica (Metric): il traffico corrispondente viene instradato verso il percorso con il valore della metrica specificato.

- Anteponi As Path (AS-Path-Prepend): consente di anteporre più voci del sistema autonomo (AS) a una route BGP.

Per aggiungere altre regole di corrispondenza al filtro, fare clic sull'icona più (+).

Fare clic su OK per creare il filtro.

I filtri configurati vengono visualizzati nella finestra Editor BGP (BGP Editor).

- Immettere l'ASN (Autonomous System Number) locale e quindi configurare quanto segue nella sezione Impostazioni BGP (BGP Settings).

- Configurare i router adiacenti underlay per gli indirizzi IPv4 e IPv6 in base alle esigenze. Per ulteriori informazioni, vedere Configurazione di BGP dall'Edge ai router adiacenti underlay.

- Configurare i router adiacenti NSD come segue:

Nota: Le versioni 4.3 e successive supportano i router adiacenti non SD-WAN (NSD). Tutte le impostazioni globali verranno condivise da entrambi i router adiacenti underlay e NSD e anche l'elenco dei filtri può essere utilizzato per entrambi i tipi di router adiacenti. Assicurarsi di aver configurato i Prerequisiti prima di configurare i router adiacenti NSD.

- Nella sezione Router adiacenti NSD (NSD Neighbors) configurare le impostazioni seguenti:

Opzione Descrizione Nome NSD (NSD Name) Selezionare il nome di NSD nell'elenco a discesa. Gli NSD già configurati nell'area Da filiale a destinazione non SD-WAN tramite Edge (Branch to Non SD-WAN Destination via Edge) di SD-WAN Orchestrator vengono visualizzati nell'elenco a discesa. Nome link (Link Name) Scegliere il nome del link WAN associato al router adiacente NSD. Tipo di tunnel (Tunnel Type) Scegliere il tipo di tunnel del peer, ovvero primario o secondario. IP router adiacente (Neighbor IP) Immettere l'indirizzo IP del router adiacente NSD. ASN Immettere l'ASN per il router adiacente NSD. Filtro in entrata (Inbound Filter) Selezionare un filtro in entrata nell'elenco a discesa. Filtro in uscita (Outbound Filter) Selezionare un filtro in uscita nell'elenco a discesa. Opzioni aggiuntive (Additional Options): fare clic sul link visualizza tutto (view all) per configurare le seguenti impostazioni aggiuntive: Uplink Utilizzato per impostare il tipo di router adiacente su Uplink. Selezionare questa opzione se viene utilizzato come overlay WAN verso MPLS. Verrà utilizzato come flag per stabilire se il sito diventerà un sito di transito (ad esempio SD-WAN Hub) propagando le route acquisite tramite overlay SD-WAN a un link WAN verso MPLS. Se è necessario creare un sito di transito, selezionare la casella di controllo Prefissi overlay su uplink (Overlay Prefixes over Uplink) nelle impostazioni Avanzate (Advanced). IP locale (Local IP) L'IP locale è obbligatorio per la configurazione dei router adiacenti non SD-WAN.

L'indirizzo IP locale è l'equivalente di un indirizzo IP di loopback. Immettere un indirizzo IP che i router adiacenti BGP possano utilizzare come indirizzo IP di origine per i pacchetti in uscita.Hop max (Max-hop) Immettere il numero massimo di hop per abilitare il multihop per i peer BGP. L'intervallo è compreso tra 1 e 255 e il valore predefinito è 1. Nota: Questo campo è disponibile solo per i router adiacenti eBGP, quando l'ASN locale e l'ASN del router adiacente sono diversi. Con iBGP, quando entrambi gli ASN sono uguali, il multihop è disattivato per impostazione predefinita e questo campo non è configurabile.Consenti AS (Allow AS) Selezionare la casella di controllo per consentire la ricezione e l'elaborazione delle route BGP anche se l'Edge rileva il proprio ASN in AS-Path. Route predefinita (Default Route) L'opzione Route predefinita (Default Route) consente di aggiungere un'istruzione di rete nella configurazione di BGP per annunciare la route predefinita al router adiacente. Abilita BFD (Enable BFD) Abilita la sottoscrizione alla sessione BFD esistente per il router adiacente BGP. Nota: La sessione BFD con hop singolo non è supportata per BGP su IPSec con router adiacenti NSD. Tuttavia, è supportato il BFD multihop. L'IP locale è obbligatorio per le sessioni NSD-BGP nell'SD-WAN Edge. L'SD-WAN Edge gestisce solo gli IP dell'interfaccia connessa come un BFD con hop singolo.Keep-alive Immettere il timer keep-alive in secondi, ovvero il tempo tra i messaggi keep-alive inviati al peer. L'intervallo è compreso tra 0 e 65535 secondi. Il valore predefinito è 60 secondi. Hold Timer Immettere il Hold Timer in secondi. Se il messaggio keep-alive non viene ricevuto nel tempo specificato, il peer viene considerato inattivo. L'intervallo è compreso tra 0 e 65535 secondi. Il valore predefinito è 180 secondi. Connessione (Connect) Immettere l'intervallo di tempo che deve trascorrere prima che venga tentata una nuova connessione TCP con il peer se viene rilevato che la sessione TCP non è passiva. Il valore predefinito è 120 secondi. Autenticazione MD5 (MD5 Auth) Selezionare la casella di controllo per abilitare l'autenticazione MD5 di BGP. Questa opzione viene utilizzata in una rete legacy o in una rete federale e l'autenticazione MD5 di BGP viene in genere utilizzata come protezione di sicurezza per il peering BGP. Password MD5 (MD5 Password) Immettere una password per l'autenticazione MD5. La password non può contenere il carattere $ seguito da numeri. Ad esempio $1, $123 e password$123 sono input non validi. Nota: Se la password include il carattere $ seguito da numeri, l'autenticazione MD5 non riesce.Nota: In BGP multihop, il sistema potrebbe acquisire route che richiedono una ricerca ricorsiva. In queste route l'indirizzo IP dell'hop successivo non è in una subnet connessa e non è disponibile un'interfaccia di uscita valida. In questo caso, l'IP dell'hop successivo delle route deve essere risolto utilizzando un'altra route nella tabella di routing che dispone di un'interfaccia di uscita. Quando è presente traffico per una destinazione che richiede l'esecuzione di una ricerca in queste route, le route che richiedono una ricerca ricorsiva verranno risolte in un indirizzo IP e un'interfaccia dell'hop successivo connesso. Finché non si verifica la risoluzione ricorsiva, le route ricorsive puntano a un'interfaccia intermedia. Per ulteriori informazioni, vedere Route BGP multihop. - Fare clic su Avanzate (Advanced) per configurare le impostazioni seguenti.

Nota: Le impostazioni avanzate sono condivise tra i router adiacenti BGP underlay e i router adiacenti NSD BGP.

Quando si abilita l'opzione Route predefinita (Default Route), le route BGP vengono annunciate in base alla selezione della route predefinita globalmente e per ogni router adiacente BGP, come illustrato nella tabella seguente.Opzione Descrizione Prefisso overlay (Overlay Prefix) Selezionare la casella di controllo per ridistribuire i prefissi acquisiti dall'overlay. Disattiva carry-over AS-PATH (Turn off AS-Path carry over) Per impostazione predefinita, questa opzione deve essere lasciata deselezionata. Selezionare la casella di controllo per disattivare il carry-over AS-PATH. In alcune topologie, la disattivazione del carry-over AS-PATH influisce sull'AS-PATH in uscita per fare in modo che i router L3 preferiscano un percorso verso un Edge o un hub. Avviso: Quando il carry-over AS-PATH è disattivato, modificare la rete per evitare loop di routing.Route connesse (Connected Routes) Selezionare la casella di controllo per ridistribuire tutte le subnet dell'interfaccia connessa. OSPF Selezionare la casella di controllo per consentire la ridistribuzione di OSPF in BGP. Imposta metrica (Set Metric) Quando si abilita OSPF, immettere la metrica BGP per le route OSPF ridistribuite. Il valore predefinito è 20. Route predefinita (Default Route) Selezionare la casella di controllo per ridistribuire la route predefinita solo quando l'Edge acquisisce le route BGP tramite overlay o underlay.

Quando si seleziona l'opzione Route predefinita (Default Route), l'opzione Annuncia (Advertise) è disponibile come Condizionale (Conditional).

Prefissi overlay su uplink (Overlay Prefixes Over Uplink) Selezionare la casella di controllo per propagare le route acquisite dall'overlay al router adiacente con il flag uplink. Reti (Networks) Immettere l'indirizzo di rete che BGP annuncerà ai peer. Fare clic sull'icona più (+) per aggiungere altri indirizzi di rete. Selezione della route predefinita Opzioni di annuncio Globale Per router adiacente BGP Sì Sì Poiché la configurazione per ogni router adiacente BGP sostituisce la configurazione globale, la route predefinita viene sempre annunciata al peer BGP. Sì No BGP ridistribuisce la route predefinita al proprio router adiacente solo quando l'Edge acquisisce una route predefinita esplicita tramite la rete overlay o underlay. No Sì La route predefinita viene sempre annunciata al peer BGP. No No La route predefinita non viene annunciata al peer BGP.

- Nella sezione Router adiacenti NSD (NSD Neighbors) configurare le impostazioni seguenti:

- Fare clic su OK per salvare i filtri configurati e i router adiacenti NSD.

La sezione Impostazioni BGP (BGP Settings) include le impostazioni configurate.

- Fare clic su Salva modifiche (Save Changes) nella schermata Dispositivo (Device) per salvare la configurazione.