Un firewall è un dispositivo di sicurezza di rete che monitora il traffico di rete in entrata e in uscita e decide se consentire o bloccare il traffico specifico in base a un set definito di regole di sicurezza. SASE Orchestrator supporta la configurazione di firewall stateless e stateful per i profili e gli Edge.

Per ulteriori informazioni sui firewall, vedere Panoramica del firewall.

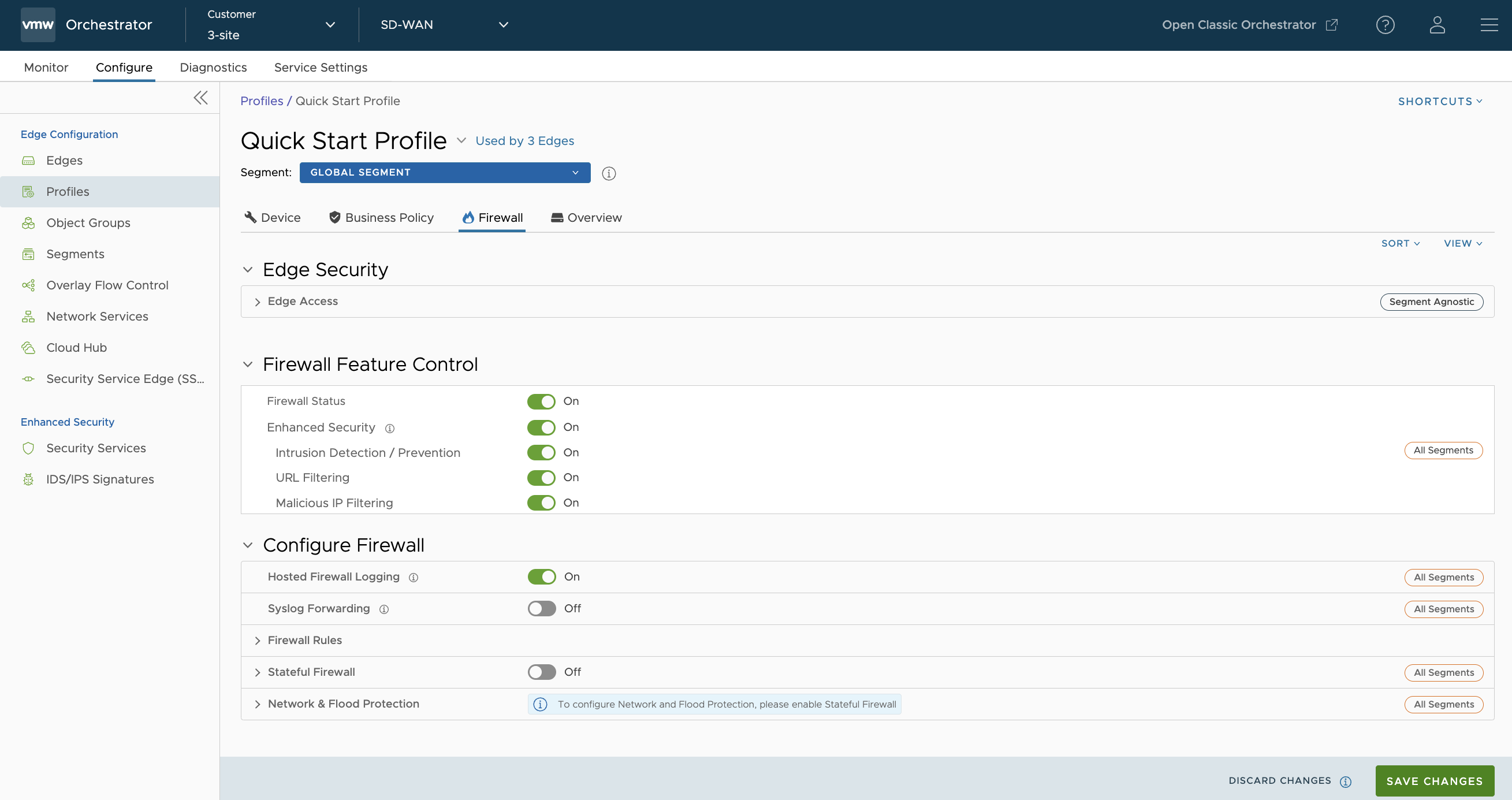

Configurazione del firewall del profilo

- Nel servizio SD-WAN del portale dell'azienda, passare a . Nella pagina Profili (Profiles) vengono visualizzati i profili esistenti.

- Per configurare un Firewall profilo, fare clic sul link del Profilo e quindi sulla scheda Firewall. In alternativa è possibile fare clic sul link Visualizza (View) nella colonna Firewall del Profilo.

- Viene visualizzata la pagina Firewall.

- Nella scheda Firewall, è possibile configurare le seguenti funzionalità di sicurezza e firewall dell'Edge:

Campo Descrizione Accesso all'Edge (Edge Access) Consente di configurare un profilo per l'accesso all'Edge. È necessario assicurarsi di selezionare l'opzione appropriata per l'accesso al supporto, l'accesso alla console, l'accesso alla porta USB, l'accesso SNMP e l'accesso all'interfaccia utente Web locale nelle impostazioni del firewall per rendere l'Edge più sicuro. Questo impedirà agli utenti malintenzionati di accedere all'Edge. Per impostazione predefinita, l'accesso al supporto, l'accesso alla console, l'accesso SNMP e l'accesso all'interfaccia utente Web locale sono disattivate per motivi di sicurezza. Per ulteriori informazioni, vedere Configurazione dell'accesso all'Edge. Stato firewall (Firewall Status) Consente di attivare o disattivare le regole del firewall, nonché configurare le impostazioni del firewall e gli ACL in entrata per tutti gli Edge associati al profilo. Nota: Per impostazione predefinita, questa funzionalità è attivata. È possibile disattivare la funzione Firewall per i profili impostando Stato firewall (Firewall Status) su OFF.Enhanced Security Consente di attivare o disattivare i seguenti servizi di sicurezza per tutti gli Edge associati al profilo: - Rilevamento/prevenzione intrusioni

- Filtro URL

- Filtro IP dannoso

Per impostazione predefinita, la funzionalità Enhanced Security non è attivata. Se si attiva questa funzionalità, assicurarsi di attivare almeno uno dei servizi di sicurezza supportati.

Nota: I servizi di sicurezza avanzata non sono supportati per le interfacce LAN instradate con indirizzamento dinamico (client DHCP, client DHCPv6, PD DHCPv6 e SLAAC).Per ulteriori informazioni, vedere Configurare Enhanced Security Services.

Registrazione firewall ospitato Consente di attivare o disattivare la funzionalità di registrazione del firewall a livello dell'Edge aziendale per inviare i registri del firewall a Orchestrator. Nota: A partire dalla versione 5.4.0, per gli Orchestrator ospitati la funzionalità Abilita registrazione firewall in Orchestrator è attivata per impostazione predefinita per le aziende nuove ed esistenti. A livello di Edge, i clienti devono attivare Registrazione firewall ospitato per inviare i registri del firewall dall'Edge a Orchestrator.È possibile visualizzare i registri firewall Edge in Orchestrator dalla pagina Monitora (Monitor) > Registri firewall (Firewall Logs). Per ulteriori informazioni, vedere Monitoraggio dei registri firewall.

Inoltro syslog (Syslog Forwarding) Per impostazione predefinita, la funzionalità Inoltro syslog (Syslog Forwarding) è disattivata per le aziende. Per raccogliere gli eventi associati a SASE Orchestrator e i registri del firewall provenienti dall'SD-WAN Edge dell'azienda per uno o più agenti di raccolta syslog remoti centralizzati (server), l'utente aziendale deve attivare questa funzionalità a livello di Edge/Profilo. Per configurare i dettagli dell'agente di raccolta syslog per segmento in SASE Orchestrator, vedere Configurazione delle impostazioni syslog per i profili. Nota: È possibile visualizzare i dettagli della registrazione del firewall IPv4 e IPv6 in un server syslog basato su IPv4.Regole firewall (Firewall Rules) Vengono visualizzate le regole del firewall predefinite esistenti. Per creare una nuova regola del firewall, fare clic su + NUOVA REGOLA (NEW RULE). Per ulteriori informazioni, vedere Configurazione delle regole del firewall. Per eliminare una regola del firewall esistente, selezionare la regola e fare clic su ELIMINA (DELETE).

Per duplicare una regola del firewall, selezionare la regola e fare clic su CLONA (CLONE).

Per visualizzare tutti i commenti aggiunti durante la creazione o l'aggiornamento di una regola, selezionare la regola e fare clic su CRONOLOGIA COMMENTI (COMMENT HISTORY).

Fare clic su Cerca una regola (Search for Rule) se si desidera cercare una regola specifica. È possibile cercare la regola in base al nome della regola, all'indirizzo IP, alla porta o all'intervallo di porte, nonché al nome del gruppo di indirizzi o del gruppo di servizi.

Firewall stateful (Stateful Firewall) Per impostazione predefinita, la funzionalità Firewall stateful (Stateful Firewall) è disattivata per le aziende. SASE Orchestrator consente di impostare il timeout della sessione per i flussi TCP stabiliti e non stabiliti, i flussi UDP e gli altri flussi a livello del profilo. Facoltativamente, è anche possibile sostituire le impostazioni del firewall stateful a livello dell'Edge. Per ulteriori informazioni, vedere Configurazione delle impostazioni del firewall stateful. Protezione rete e flooding (Network & Flood Protection) Per proteggere tutti i tentativi di connessione in una rete aziendale, VMware SASE Orchestrator consente di configurare le impostazioni di Protezione rete e flooding (Network & Flood Protection) a livello di profilo ed Edge, per fornire protezione dai vari tipi di attacchi. Per ulteriori informazioni, vedere Configurazione delle impostazioni di protezione rete e flooding.

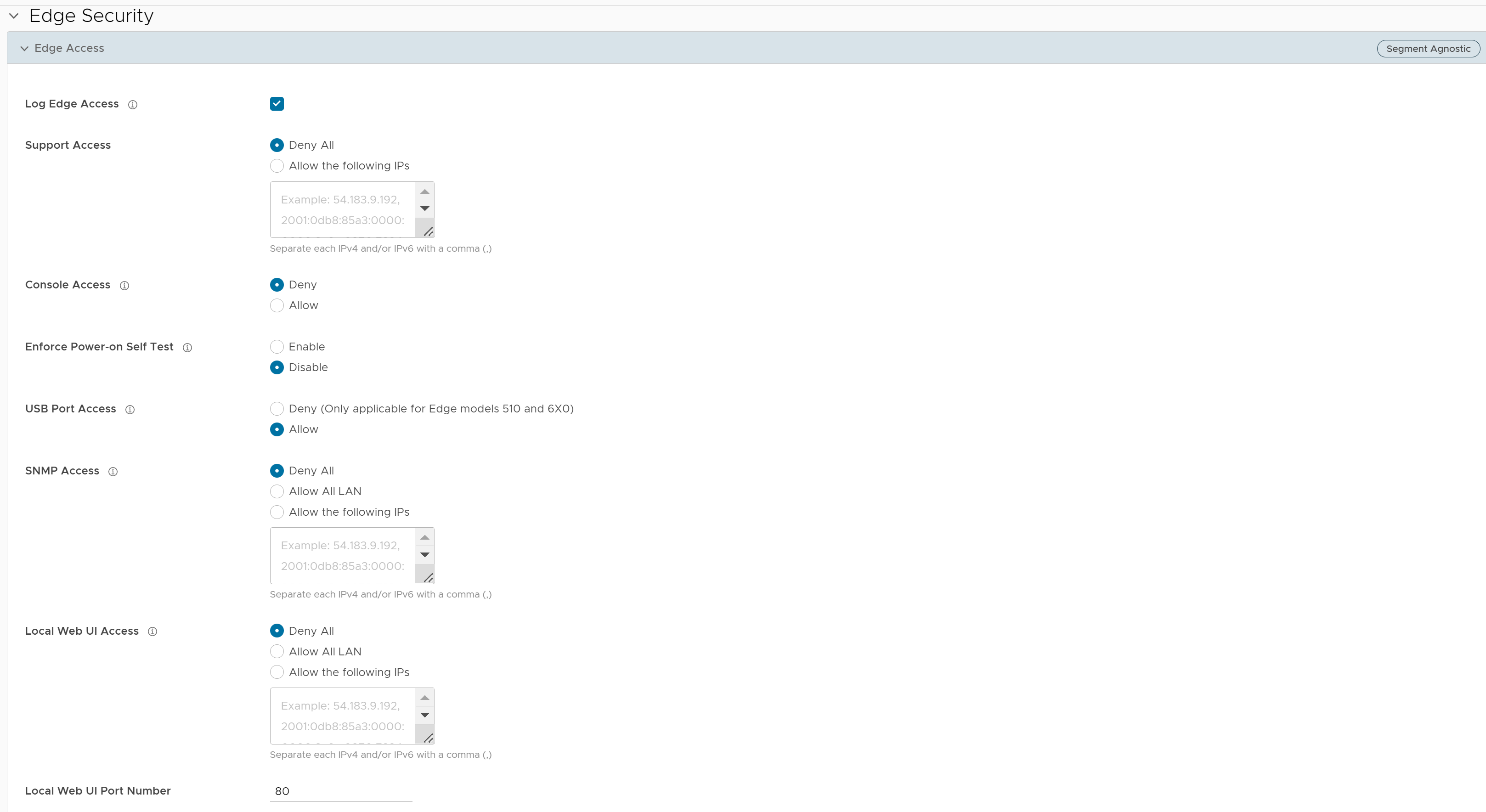

Configurazione dell'accesso all'Edge

- Nel servizio SD-WAN del portale dell'azienda, passare a Configura (Configure) > Profili (Profiles) > Firewall.

- In Sicurezza Edge (Edge Security), fare clic sull'icona di espansione Accesso all'Edge (Edge Access).

- È possibile configurare una o più delle seguenti opzioni di accesso all'Edge e fare clic su Salva modifiche (Save Changes):

Campo Descrizione Registra accesso all'Edge (Log Edge Access) Quando questa opzione è attivata, tutti gli accessi all'Edge vengono registrati, inclusi i tentativi riusciti e non riusciti. Accesso assistenza (Support Access) Selezionare Consenti IP seguenti (Allow the following IPs) se si desidera specificare in modo esplicito gli indirizzi IP da cui è possibile accedere tramite SSH a questo Edge. È possibile immettere sia indirizzi IPv4 sia indirizzi IPv6 separati da virgole (,).

Per impostazione predefinita, è selezionata l'opzione Nega tutto (Deny All).

Accesso alla console (Console Access) Selezionare Consenti (Allow) per attivare l'accesso all'Edge tramite la console fisica, ovvero la porta seriale o la porta VGA (Video Graphics Array). Per impostazione predefinita, è selezionata l'opzione Nega (Deny) e l'accesso alla console viene disattivato dopo l'attivazione dell'Edge. Nota: Ogni volta che l'impostazione di accesso alla console viene modificata da Consenti (Allow) a Nega (Deny) o viceversa, l'Edge deve essere riavviato manualmente.Imponi test automatico accensione (Enforce Power-on Self Test) Quando questa opzione è attivata, un test automatico di accensione non riuscito disattiva l'Edge. È possibile ripristinare l'Edge ripristinando le impostazioni predefinite e quindi riattivarlo. Accesso porta USB (USB Port Access) Selezionare Consenti (Allow) per attivare e Nega (Deny) per disattivare l'accesso alla porta USB negli Edge.

Questa opzione è disponibile solo per i modelli di Edge 510 e 6x0.

Nota: Ogni volta che l'impostazione di accesso alla porta USB viene modificata da Consenti (Allow) a Nega (Deny) o viceversa, è necessario riavviare l'Edge manualmente se si dispone dell'accesso all'Edge. Se l'Edge si trova in un sito remoto, riavviarlo utilizzando SASE Orchestrator. Per istruzioni, fare riferimento a Azioni remote.Accesso SNMP (SNMP Access) Consente l'accesso all'Edge dalle interfacce instradate o dalla WAN tramite SNMP. Selezionare una delle seguenti opzioni: - Nega tutto (Deny All) - per impostazione predefinita, l'accesso SNMP è disattivato per tutti i dispositivi connessi a un Edge.

- Consenti tutte le LAN (Allow All LAN): consente l'accesso SNMP per tutti i dispositivi connessi all'Edge tramite una rete LAN.

- Consenti IP seguenti (Allow the following IPs): consente di specificare in modo esplicito gli indirizzi IP da cui è possibile accedere all'Edge tramite SNMP. Separare gli indirizzi IPv4 o IPv6 con una virgola (,).

Accesso all'interfaccia utente Web locale (Local Web UI Access) Consente l'accesso all'Edge da interfacce instradate o WAN tramite un'interfaccia utente Web locale. Selezionare una delle seguenti opzioni: - Nega tutto (Deny All) - per impostazione predefinita, l'accesso all'interfaccia utente Web locale è disattivato per tutti i dispositivi connessi a un Edge.

- Consenti tutte le LAN (Allow All LAN): consente l'accesso all'interfaccia utente Web locale per tutti i dispositivi connessi all'Edge tramite una rete LAN.

- Consenti IP seguenti (Allow the following IPs): consente di specificare in modo esplicito gli indirizzi IP da cui è possibile accedere all'Edge tramite l'interfaccia utente Web locale. Separare gli indirizzi IPv4 o IPv6 con una virgola (,).

Numero di porta dell'interfaccia utente Web locale (Local Web UI Port Number) Immettere il numero di porta dell'interfaccia utente Web locale da cui è possibile accedere all'Edge. Il valore predefinito è 80.

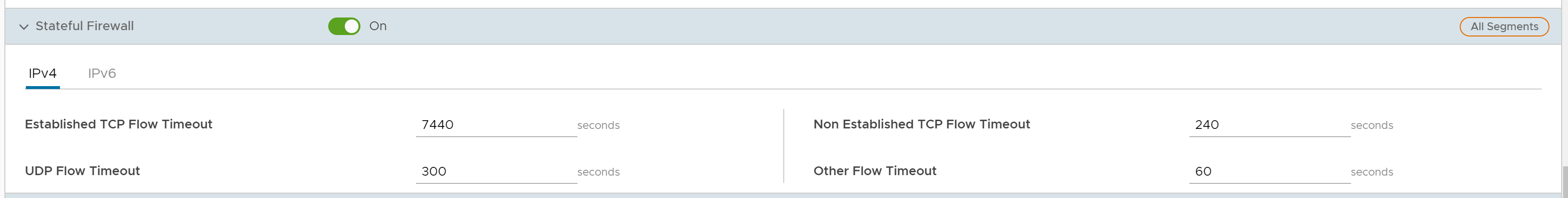

Configurazione delle impostazioni del firewall stateful

- Nel servizio SD-WAN del portale dell'azienda, passare a Configura (Configure) > Profili (Profiles) > Firewall.

- In Configura firewall (Configure Firewall), attivare l'interruttore Firewall stateful (Stateful Firewall), quindi fare clic sull'icona di espansione. Per impostazione predefinita, le sessioni di timeout vengono applicate agli indirizzi IPv4.

- È possibile configurare le seguenti impostazioni del firewall stateful, quindi fare clic su Salva modifiche (Save Changes):

Campo Descrizione Timeout del flusso TCP stabilito (secondi) (Established TCP Flow Timeout (seconds)) Imposta il periodo di timeout di inattività (in secondi) per i flussi TCP stabiliti, trascorso il quale non sono più validi. Il valore consentito varia da 60 secondi a 15999999 secondi. Il valore predefinito è 7440 secondi. Timeout del flusso TCP non stabilito (secondi) (Non Established TCP Flow Timeout (seconds)) Imposta il periodo di timeout di inattività (in secondi) per i flussi TCP non stabiliti, trascorso il quale non sono più validi. Il valore consentito varia da 60 secondi a 604800 secondi. Il valore predefinito è 240 secondi. Timeout flusso UDP (secondi) (UDP Flow Timeout (seconds)) Imposta il periodo di timeout di inattività (in secondi) per i flussi UDP, trascorso il quale non sono più validi. Il valore consentito varia da 60 secondi a 15999999 secondi. Il valore predefinito è 300 secondi. Timeout altro flusso (secondi) (Other Flow Timeout (seconds)) Imposta il periodo di timeout di inattività (in secondi) per gli altri flussi, ad esempio ICMP, trascorso il quale non sono più validi. Il valore consentito varia da 60 secondi a 15999999 secondi. Il valore predefinito è 60 secondi. Nota:I valori di timeout configurati si applicano solo quando l'utilizzo della memoria è inferiore al limite flessibile. Il limite flessibile corrisponde a qualsiasi elemento inferiore al 60% dei flussi simultanei supportati dalla piattaforma in termini di utilizzo della memoria.

Configurazione delle impostazioni di protezione rete e flooding

- Attacco DoS (Denial of Service)

- Attacchi basati su TCP: Flag TCP non validi, TCP Land e Frammento SYN TCP

- Attacchi basati su ICMP: Ping of Death ICMP e Frammento ICMP

- Attacchi basati su IP: Protocollo IP sconosciuto, Opzioni IP, Protocollo IPv6 sconosciuto e Intestazione estensione IPv6.

| Tipo di attacco | Descrizione |

|---|---|

| Attacco DoS (Denial of Service) | Un attacco DoS (Denial of Service) è un tipo di attacco alla sicurezza della rete che sovraccarica il dispositivo di destinazione con una notevole quantità di traffico fittizio, in modo che il dispositivo si dedichi all'elaborazione del traffico fittizio e non elabori il traffico legittimo. La destinazione può essere un firewall, le risorse di rete di cui il firewall controlla l'accesso oppure una piattaforma hardware o un sistema operativo specifici di un singolo host. Gli attacchi DoS tentano di esaurire le risorse del dispositivo di destinazione, rendendolo non disponibile per gli utenti legittimi. Sono disponibili due metodi generali per gli attacchi DoS, ovvero servizi di flooding o servizi di arresto anomalo. Gli attacchi di flooding si verificano quando il sistema riceve troppo traffico per il buffer del server. Ciò causa un rallentamento e infine l'arresto. Gli altri attacchi DoS sfruttano semplicemente le vulnerabilità che causano un arresto anomalo del sistema o del servizio di destinazione. In questi attacchi, viene inviato un input che sfrutta i bug del sistema di destinazione, che di conseguenza viene arrestato in modo anomalo o gravemente destabilizzato. |

| Flag TCP non validi (Invalid TCP Flags) |

L'attacco Flag TCP non validi si verifica quando la combinazione di flag di un pacchetto TCP è errata o non è valida. Le combinazioni di flag TCP non valide causano l'arresto anomalo di un dispositivo di destinazione vulnerabile. È quindi consigliabile escluderle. Flag TCP non validi protegge da:

|

| TCP Land | Un attacco Land è un attacco DoS di livello 4 in cui viene creato un pacchetto SYN TCP in modo che l'indirizzo IP e la porta di origine siano uguali all'indirizzo IP e alla porta di destinazione che a sua volta è impostata in modo da puntare a una porta aperta su un dispositivo di destinazione. Un dispositivo di destinazione vulnerabile riceverà un messaggio di questo tipo e risponderà all'indirizzo di destinazione inviando effettivamente il pacchetto per la rielaborazione in un ciclo infinito. In questo modo, la CPU del dispositivo viene utilizzata indefinitamente causando l'arresto anomalo o il blocco del dispositivo di destinazione vulnerabile. |

| Frammento SYN TCP (TCP SYN Fragment) | Il protocollo Internet (IP) incapsula un segmento SYN del protocollo TCP (Transmission Control Protocol) nel pacchetto IP per avviare una connessione TCP e richiamare un segmento SYN/ACK in risposta. Poiché il pacchetto IP è piccolo, non esiste un motivo legittimo per frammentarlo. Un pacchetto SYN frammentato è anomalo e, in quanto tale, sospetto. In un attacco Frammento SYN TCP, un server o un host di destinazione riceve frammenti di pacchetti SYN TCP. L'host cattura i frammenti e attende che i pacchetti rimanenti arrivino in modo da poterli riassemblare. Quando viene eseguito il flooding di un server o un host con connessioni che non possono essere completate, si verifica l'overflow del buffer di memoria dell'host e pertanto non sono possibili ulteriori connessioni legittime. Ciò causa danni al sistema operativo dell'host di destinazione. |

| Ping of Death ICMP (ICMP Ping of Death) | Un attacco Ping of Death ICMP (Internet Control Message Protocol) si verifica quando un utente malintenzionato invia più ping errati o dannosi a un dispositivo di destinazione. Mentre i pacchetti ping utilizzati per il controllo della raggiungibilità degli host di rete sono piccoli, gli utenti malintenzionati possono creare pacchetti ping più grandi che superano le dimensioni massime di 65535 byte. Quando un pacchetto grande viene trasmesso dall'host dannoso, il pacchetto viene frammentato durante il transito e quando il dispositivo di destinazione tenta di riassemblare i frammenti IP nel pacchetto completo, il totale supera il limite massimo delle dimensioni. In questo caso, potrebbe verificarsi l'overflow dei buffer di memoria inizialmente allocati per il pacchetto causando l'arresto anomalo, il blocco o il riavvio del sistema, perché non è in grado di gestire pacchetti così grandi. |

| Frammento ICMP (ICMP Fragment) | Un attacco Frammento ICMP è un attacco DoS comune che comporta il flooding di frammenti ICMP fraudolenti che non possono essere deframmentati nel server di destinazione. Poiché la deframmentazione può avvenire solo quando vengono ricevuti tutti i frammenti, l'archiviazione temporanea di tali frammenti falsi occupa memoria e può esaurire le risorse di memoria disponibili del server di destinazione vulnerabile, causandone l'indisponibilità. |

| Protocollo IP sconosciuto (IP Unknown Protocol) | I protocolli IP sconosciuti sono tutti i protocolli non elencati in IANA: https://www.iana.org/assignments/protocol-numbers/protocol-numbers.xhtml. Se si abilita la protezione Protocollo IP sconosciuto, vengono bloccati i pacchetti IP in cui il campo del protocollo contiene un numero di ID di protocollo pari a 143 o superiore, perché può causare un arresto anomalo se non viene gestito correttamente sul dispositivo finale. È consigliabile impedire che tali pacchetti IP entrino nella rete protetta. |

| Opzioni IP (IP Options) | Gli utenti malintenzionati configurano a volte in modo non corretto campi di opzioni IP in un pacchetto IP generando campi incompleti o non validi. Gli utenti malintenzionati utilizzano questi pacchetti non validi per compromettere gli host vulnerabili nella rete. Lo sfruttamento della vulnerabilità può consentire l'esecuzione di codice arbitrario. La vulnerabilità può essere sfruttata dopo l'elaborazione di un pacchetto contenente un'opzione IP specificamente creata nell'intestazione IP del pacchetto. Se si abilita la protezione Opzioni IP non sicure, vengono bloccati i pacchetti IP di transito con un campo di opzione IP formattato in modo errato nell'intestazione del pacchetto IP. |

| Protocollo IPv6 sconosciuto (IPv6 Unknown Protocol) | Se si abilita la protezione per Protocollo IPv6 sconosciuto, vengono bloccati i pacchetti IPv6 in cui il campo del protocollo contiene un numero di ID protocollo pari a 143 o superiore, perché può causare un arresto anomalo se non viene gestito correttamente sul dispositivo finale. È consigliabile impedire che tali pacchetti IPv6 entrino nella rete protetta. |

| Intestazione estensione IPv6 (IPv6 Extension Header) | Un attacco Intestazione estensione IPv6 è un attacco DoS che si verifica a causa di una gestione non corretta delle intestazioni di estensione in un pacchetto IPv6. La gestione non corretta delle intestazioni di estensione IPv6 crea nuovi vettori di attacco che potrebbero causare un attacco DoS e che possono essere sfruttati per scopi diversi, ad esempio la creazione di canali coperti e il routing di attacchi con intestazione 0. Se si abilita questa opzione, vengono eliminati i pacchetti IPv6 con qualsiasi intestazione di estensione, ad eccezione delle intestazioni di frammentazione. |

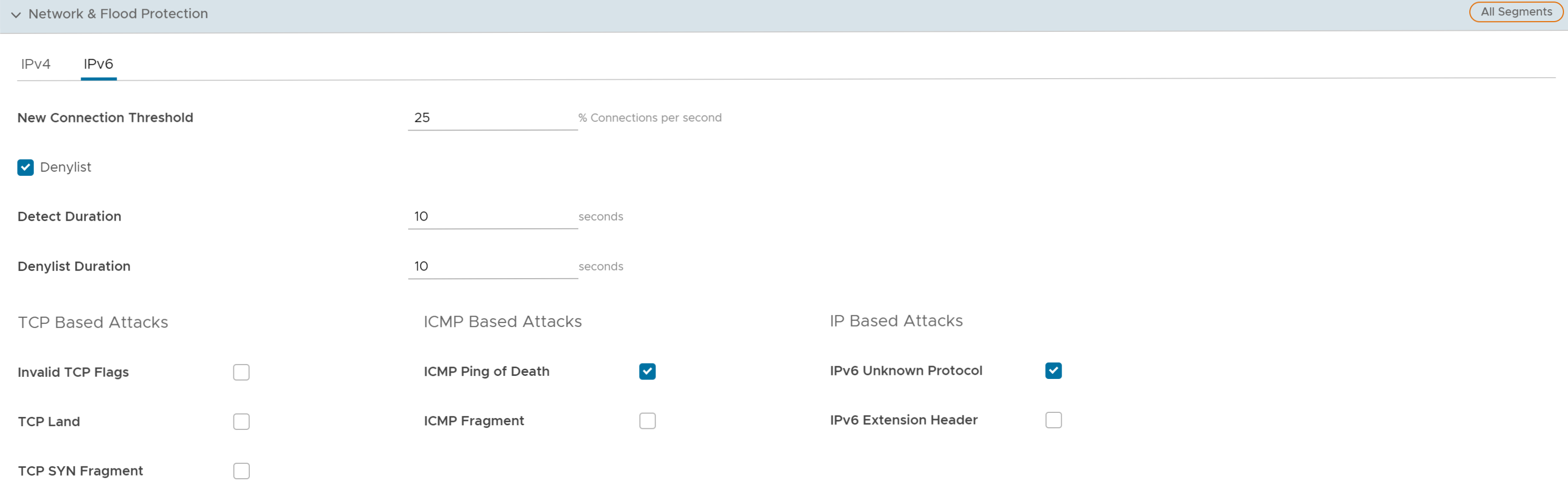

- Nel servizio SD-WAN del portale dell'azienda, passare a Configura (Configure) > Profili (Profiles) > Firewall.

- In Configura firewall (Configure Firewall), assicurarsi di attivare la funzionalità Firewall stateful (Stateful Firewall).

- Fare clic sull'icona di espansione Protezione rete e flooding (Network & Flood Protection).

- È possibile configurare le seguenti impostazioni di Protezione rete e flooding (Network & Flood Protection) e fare clic su Salva modifiche (Save Changes):

Nota: Per impostazione predefinita, le impostazioni di protezione rete e flooding vengono applicate per gli indirizzi IPv4.

Campo Descrizione Nuova soglia di connessione (connessioni al secondo) (New Connection Threshold (connections per second)) Il numero massimo di nuove connessioni consentite da un singolo IP di origine al secondo. Il valore consentito va dal 10% al 100%. Il valore predefinito è il 25%. Elenco elementi non consentiti (Denylist) Selezionare la casella di controllo per bloccare un indirizzo IP di origine, che viola la nuova soglia di connessione inviando traffico di flooding a causa di una configurazione non corretta della rete o degli attacchi di utenti malintenzionati. Nota: Le impostazioni di Nuova soglia di connessione (connessioni al secondo) (New Connection Threshold (connections per second)) non funzioneranno a meno che non sia selezionata l'opzione Elenco elementi non consentiti (Denylist).Rileva durata (secondi) (Detect Duration (seconds)) Prima di bloccare un indirizzo IP di origine, è la durata del periodo di tolleranza in cui l'IP di origine che esegue la violazione può inviare flussi di traffico. Se un host invia il traffico di flooding di nuove richieste di connessione (scansione della porta, flooding SYN TCP e così via) che superano il numero massimo consentito di connessioni al secondo (CPS) per questa durata, verrà considerato idoneo per l'inclusione nell'elenco di elementi non consentiti anziché includerlo immediatamente in tale elenco non appena supera il CPS per origine una volta sola. Ad esempio, si supponga che il valore massimo consentito di CPS sia 10 con una durata del rilevamento di 10 secondi. Se l'host esegue il flooding di nuove richieste di connessione superando 100 richieste per 10 secondi, l'host verrà incluso nell'elenco degli elementi non consentiti.

Il valore consentito varia da 10 secondi a 100 secondi. Il valore predefinito è 10 secondi.Durata elenco elementi non consentiti (secondi) (Denylist Duration (seconds)) Il periodo di tempo per cui l'IP di origine violato non può inviare pacchetti. Il valore consentito varia da 10 secondi a 86400 secondi. Il valore predefinito è 10 secondi. Soglia TCP semiaperta per destinazione (TCP Half-Open Threshold Per Destination) Numero massimo di connessioni TCP semiaperte consentite per destinazione. Il valore consentito va dall'1% al 100%. Attacchi basati su TCP (TCP Based Attacks) Supporta la protezione dai seguenti attacchi basati su TCP abilitando le rispettive caselle di controllo: - Flag TCP non validi (Invalid TCP Flags)

- TCP Land

- Frammento SYN TCP (TCP SYN Fragment)

Attacchi basati su ICMP (ICMP Based Attacks) Supporta la protezione dai seguenti attacchi basati su ICMP abilitando le rispettive caselle di controllo: - Ping of Death ICMP (ICMP Ping of Death)

- Frammento ICMP (ICMP Fragment)

Attacchi basati su IP (IP Based Attacks) Supporta la protezione dai seguenti attacchi basati su IP abilitando le rispettive caselle di controllo: - Protocollo IP sconosciuto (IP Unknown Protocol)

- Opzioni IP (IP Options)

- Protocollo IPv6 sconosciuto (IPv6 Unknown Protocol)

- Intestazione estensione IPv6 (IPv6 Extension Header)