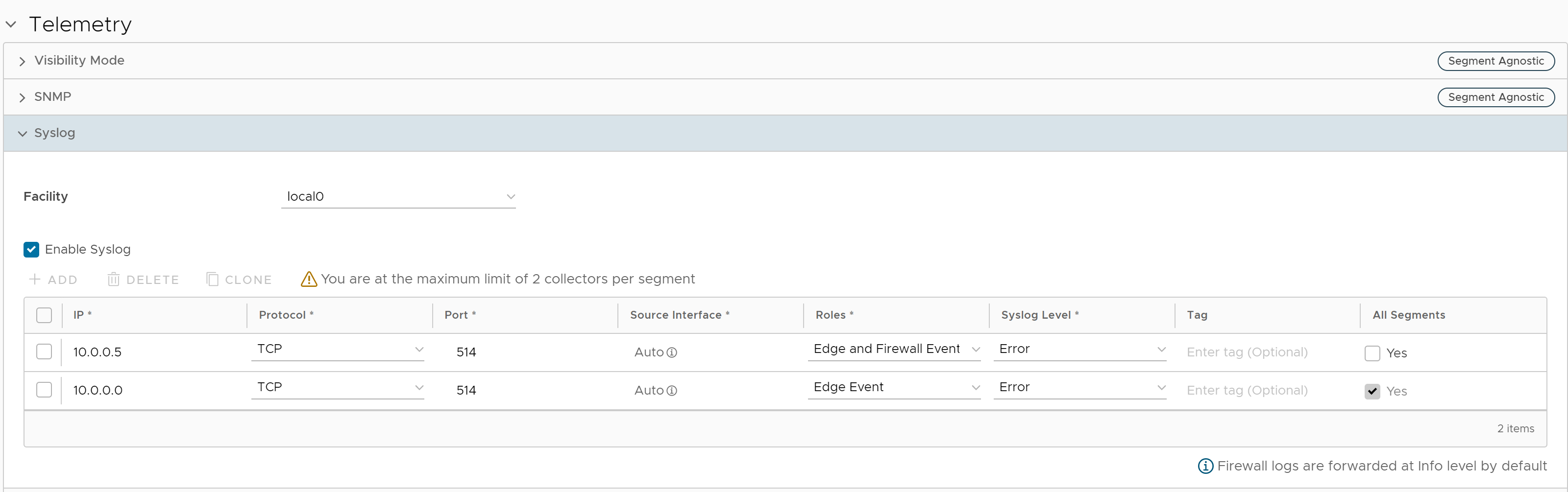

In una rete aziendale, SASE Orchestrator supporta la raccolta di eventi associati a SASE Orchestrator e registri del firewall provenienti da SD-WAN Edge dell'azienda per uno o più agenti di raccolta syslog remoti centralizzati (server), nel formato di syslog nativo. Affinché l'agente di raccolta syslog riceva gli eventi associati a SASE Orchestrator e i registri del firewall dagli Edge configurati in un'azienda a livello di profilo, configurare i dettagli dell'agente di raccolta syslog per segmento in SASE Orchestrator eseguendo i passaggi descritti nella procedura seguente.

Prerequisiti

- Assicurarsi che la VPN del cloud (impostazioni VPN da filiale a filiale) sia configurata per SD-WAN Edge (da dove provengono gli eventi associati a SASE Orchestrator) per stabilire un percorso tra SD-WAN Edge e gli agenti di raccolta syslog. Per ulteriori informazioni, vedere Configurazione della VPN cloud per i profili.

Procedura

Operazioni successive

Per ulteriori informazioni sulle impostazioni del firewall a livello di profilo, vedere Configurazione del firewall del profilo.

Supporto per l'inoltro sicuro del syslog

La versione 5.0 supporta la funzionalità di inoltro sicuro del syslog. La garanzia di sicurezza dell'inoltro del syslog è richiesta dalle certificazioni federali ed è necessaria per soddisfare i requisiti di protezione avanzata dell'Edge delle aziende di grandi dimensioni. Il processo di inoltro sicuro del syslog inizia con un server syslog con supporto TLS. Attualmente, SASE Orchestrator consente l'inoltro dei registri a un server syslog che disponga del supporto TLS. La versione 5.0 consente a SASE Orchestrator di controllare l'inoltro del syslog e di eseguire controlli di sicurezza predefiniti, come la verifica PKI gerarchica, la convalida CRL e così via. Consente inoltre di personalizzare la sicurezza dell'inoltro definendo suite di crittografia supportate, non consentendo certificati autofirmati e così via.

Un altro aspetto dell'inoltro sicuro del syslog è il modo in cui le informazioni di revoca vengono raccolte o integrate. SASE Orchestrator può ora consentire l'input delle informazioni di revoca da parte di un operatore, che possono essere recuperate manualmente o tramite un processo esterno. SASE Orchestrator acquisirà le informazioni CRL e le utilizzerà per verificare la sicurezza dell'inoltro prima che vengano stabilite tutte le connessioni. Inoltre, SASE Orchestrator recupera regolarmente le informazioni CRL e le utilizza durante la convalida della connessione.

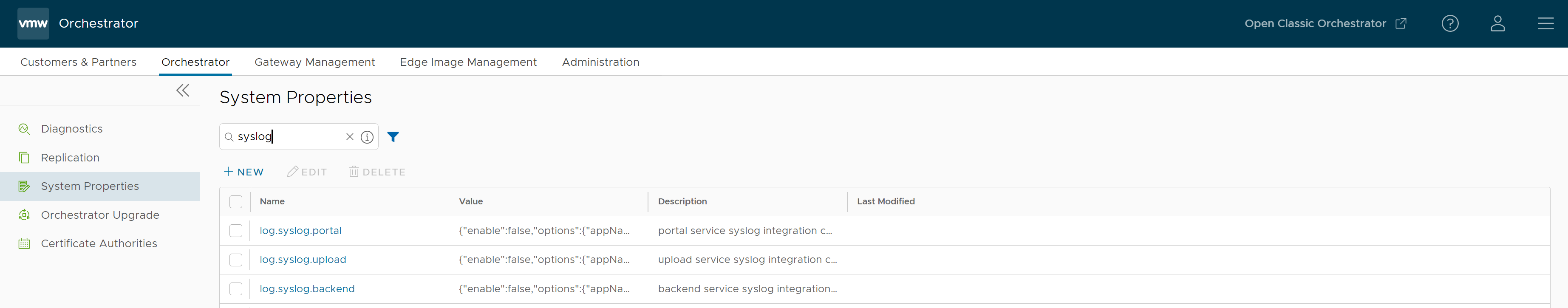

Proprietà di sistema

L'inoltro sicuro del syslog inizia con la configurazione dei parametri di inoltro del syslog di SASE Orchestrator per consentire la connessione a un server syslog. A tale scopo, SASE Orchestrator accetta una stringa in formato JSON per eseguire i seguenti parametri di configurazione, definiti nelle proprietà di sistema.

- log.syslog.backend: configurazione dell'integrazione syslog del servizio back-end

- log.syslog.portal: configurazione dell'integrazione syslog del servizio del portale

- log.syslog.upload: configurazione dell'integrazione syslog del servizio di caricamento

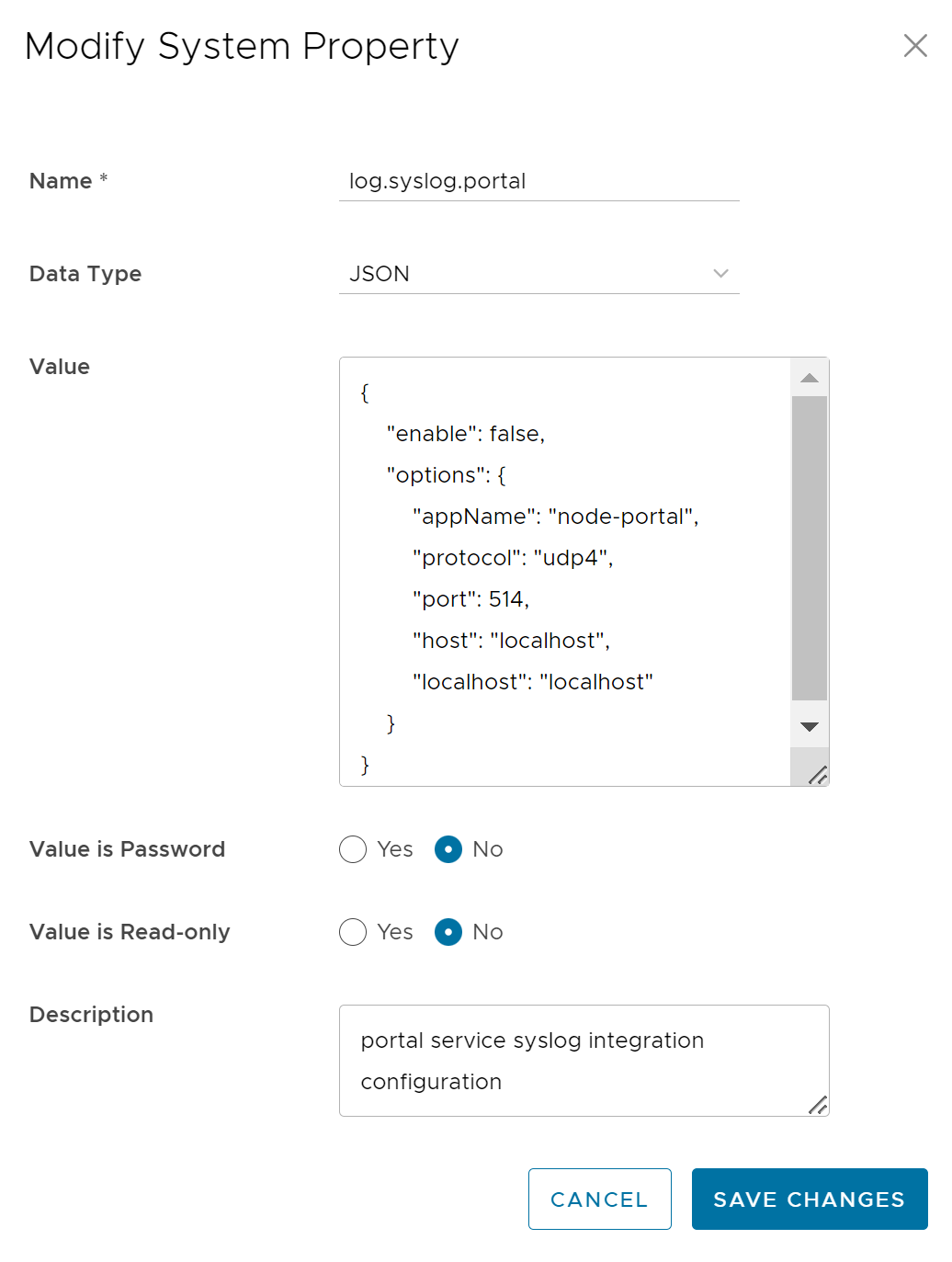

Quando si configurano le proprietà di sistema, è possibile utilizzare la seguente stringa JSON di configurazione sicura del syslog.

config<Oggetto>enable:<true> <false> Consente di attivare o disattivare l'inoltro del syslog. Si tenga presente che questo parametro controlla l'inoltro generale del syslog anche se è attivato l'inoltro sicuro.options<Oggetto>host:<string> Host che esegue il syslog. Per impostazione predefinita, è localhost.- port: <numero> Porta nell'host in cui è in esecuzione il syslog. Per impostazione predefinita, è la porta predefinita di syslogd.

- protocol: <stringa> tcp4, udp4, tls4. Nota: tls4 consente l'inoltro sicuro del syslog con le impostazioni predefinite. Per configurarlo, vedere il seguente oggetto Opzioni sicure

- pid: <numero> PID del processo da cui provengono i messaggi del registro (impostazione predefinita: process.pid).

- localhost: <stringa> Host da cui provengono i messaggi del registro (impostazione predefinita: localhost).

- app_name: <stringa> Nome dell'applicazione (node-portal, node-backend e così via) (impostazione predefinita: process.title).

secureOptions<Oggetto>disableServerIdentityCheck:<booleano> Consente di ignorare facoltativamente il controllo SAN durante la convalida. Ad esempio, può essere utilizzato se la certificazione del server non dispone di una SAN per i certificati autofirmati. Impostazione predefinitafalse.fetchCRLEnabled:<booleano> Se non èfalse, SASE Orchestrator recupera le informazioni CRL incorporate nelle CA specificate. Impostazione predefinita:truerejectUnauthorized:<booleano> Se non è false, SASE Orchestrator applica la convalida PKI gerarchica all'elenco delle CA fornite. Impostazione predefinita:true. (Opzione necessaria principalmente a scopo di test. Non utilizzarla in produzione).caCertificate:<stringa> SASE Orchestrator può accettare una stringa contenente certificati in formato PEM per sostituire facoltativamente i certificati CA attendibili (può contenere più CRL in formato concatenato descrittivo openssl). Per impostazione predefinita, vengono considerate attendibili le autorità di certificazione note gestite da Mozilla. Questa opzione può essere utilizzata per consentire di accettare un'autorità di certificazione locale governata dall'entità. Ad esempio, per i clienti locali che dispongono di proprie infrastrutture PKI e autorità di certificazione.crlPem:<string>SASE Orchestrator può accettare una stringa che contiene CRL in formato PEM (può contenere più CRL in un formato concatenato descrittivo openssl). Questa opzione può essere utilizzata per consentire di accettare CRL mantenuti a livello locale. SefetchCRLEnabledè impostato su true, SASE Orchestrator combina queste informazioni con i CRL recuperati. Questa operazione è necessaria principalmente nello scenario specifico in cui i certificati non contengono informazioni sul punto CRLDistribution.crlDistributionPoints:<Array> SASE Orchestrator può facoltativamente accettare un URI dei punti di distribuzione CRL di tipo array nel protocollo "http". SASE Orchestrator non accetta alcun URI "https"crlPollIntervalMinutes:<numero> Se fetchCRLEnabled non è impostato su false, SASE Orchestrator esegue il polling dei CRL ogni 12 ore. Tuttavia, questo parametro può facoltativamente sostituire questo comportamento predefinito e aggiornare CRL in base al numero specificato.

Esempio di configurazione dell'inoltro sicuro del syslog

{"enable": true,"options": {"appName": "node-portal","protocol": "tls","port": 8000,"host": "host.docker.internal","localhost": "localhost"},"secureOptions": {"caCertificate": "-----BEGIN CERTIFICATE-----MIID6TCCAtGgAwIBAgIUaauyk0AJ1ZK/U10OXl0GPGXxahQwDQYJKoZIhvcNAQELBQAwYDELMAkGA1UEBhMCVVMxCzAJBgNVBAgMAkNBMQ8wDQYDVQQHDAZ2bXdhcmUxDzANBgNVBAoMBnZtd2FyZTEPMA0GA1UECwwGdm13YXJlMREwDwYDVQQDDAhyb290Q2VydDAgFw0yMTA5MjgxOTMzMjVaGA8yMDczMTAwNTE5MzMyNVowYDELMAkGA1UEBhMCVVMxCzAJBgNVBAgMAkNBMQ8wDQYDVQQHDAZ2bXdhcmUxDzANBgNVBAoMBnZtd2FyZTEPMA0GA1UECwwGdm13YXJlMREwDwYDVQQDDAhyb290Q2VydDCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBAMwG+Xyp5wnoTDxpRRUmE63DUnaJcAIMVABm0xKoBEbOKoW0rnl3nFu3l0u6FZzfq+HBJwnOtrBO0lf/sges2/QeUduCeBC/bqs5VzIRQdNaFXVtundWU+7Tn0ZDKXv4aRC0vsvjejU0H7DCXLg4yGF4KbM6f0gVBgj4iFyIjcy4+aMsvYufDV518RRB3MIHuLdyQXIe253fVSBHA5NCn9NGEF1e6Nxt3hbzy3Xe4TwGDQfpXx7sRt9tNbnxemJ8A2ou8XzxHPc44G4O0eN/DGIwkP1GZpKcihFFMMxMlzAvotNqE25gxN/O04/JP7jfQDhqKrLKwmnAmgH9SqvV0F8CAwEAAaOBmDCBlTAdBgNVHQ4EFgQUSpavxf80w/I3bdLzubsFZnwzpcMwHwYDVR0jBBgwFoAUSpavxf80w/I3bdLzubsFZnwzpcMwDwYDVR0TAQH/BAUwAwEB/zAOBgNVHQ8BAf8EBAMCAYYwMgYDVR0fBCswKTAnoCWgI4YhaHR0cDovL2xvY2FsaG9zdDo1NDgzL2NybFJvb3QucGVtMA0GCSqGSIb3DQEBCwUAA4IBAQBrYkmg+4x2FrC4W8eU0S62DVrsCtA26wKTVDtor8QAvi2sPGKNlv1nu3F2AOTBXIY+9QV/Zvg9oKunRy917BEVx8sBuwrHW9IvbThVk+NtT/5fxFQwCjO9l7/DiEkCRTsrY4WEy8AW1CcaBwEscFXXgliwWLYMpkFxsNBTrUIUfpIR0Wiogdtc+ccYWDSSPomWZHUmgumWIikLue9/sOvV9eWy56fZnQNBrOf5wUs0suJyLhi0hhFOAMdEJuL4WnYthX5d+ifNon8ylXGO6cOzXoA0DlvSmAS+NOEekFo6R1Arrws0/nk6otGH/Be5+/WXFmp0nzT5cwnspbpA1seO-----END CERTIFICATE-----","disableServerIdentityCheck": true,"fetchCRLEnabled":true,"rejectUnauthorized": true,"crlDistributionPoints": http://cacerts.digicert.com/DigiCertTLSHybridECCSHA3842020CA1-1.crt

Per configurare l'inoltro del syslog, vedere il seguente oggetto JSON come esempio (immagine qui sotto).

Se la configurazione viene eseguita correttamente, SASE Orchestrator genera il registro seguente e inizia l'inoltro.

[portal:watch] 2021-10-19T20:08:47.150Z - info: [process.logger.163467409.0] [660] Remote Log has been successfully configured for the following options {"appName":"node-portal","protocol":"tls","port":8000,"host":"host.docker.internal","localhost":"localhost"}

Inoltro sicuro del syslog in modalità FIPS

Quando la modalità FIPS è attivata per l'inoltro sicuro del syslog, la connessione verrà rifiutata se il server syslog non offre le seguenti suite di crittografia: "TLS_AES_256_GCM_SHA384:TLS_AES_128_GCM_SHA256:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256." Inoltre, indipendentemente dalla modalità FIPS, se il certificato del server syslog non dispone di un campo di utilizzo chiave esteso che imposta l'attributo "ServerAuth", la connessione verrà rifiutata.

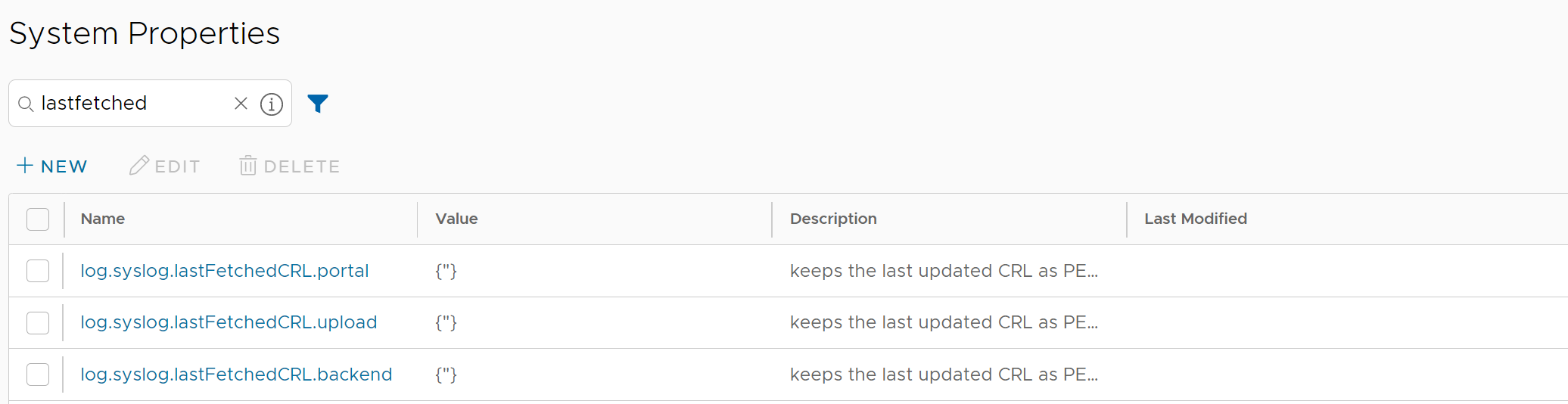

Recupero continuo delle informazioni CRL

Se fetchCRLEnabled non è impostato su false, SASE Orchestrator aggiorna regolarmente le informazioni CRL ogni 12 ore tramite il meccanismo del processo di back-end. Le informazioni CRL recuperate vengono memorizzate nella proprietà di sistema corrispondente, log.syslog.lastFetchedCRL.{serverName}. Queste informazioni CRL verranno controllate per ogni tentativo di connessione al server syslog. Se si verifica un errore durante il recupero, SASE Orchestrator genera un evento operatore.

Registrazione

Se l'opzione "fetchCRLEnabled" è impostata su true, SASE Orchestrator tenterà di recuperare i CRL. Se si verifica un errore, SASE Orchestrator genera un evento e viene visualizzato nella pagina Eventi operatore (Operator Events).