Per configurare un'applicazione basata su OpenID Connect (OIDC) in Microsoft Azure Active Directory (AzureAD) per Single Sign-On (SSO), eseguire i passaggi seguenti.

Prerequisiti

Assicurarsi di disporre di un account AzureAD per accedere.

Procedura

- Accedere all'account di Microsoft Azure come utente amministratore.

Viene visualizzata la schermata principale di Microsoft Azure.

- Per creare una nuova applicazione:

- Cercare e selezionare il servizio Azure Active Directory.

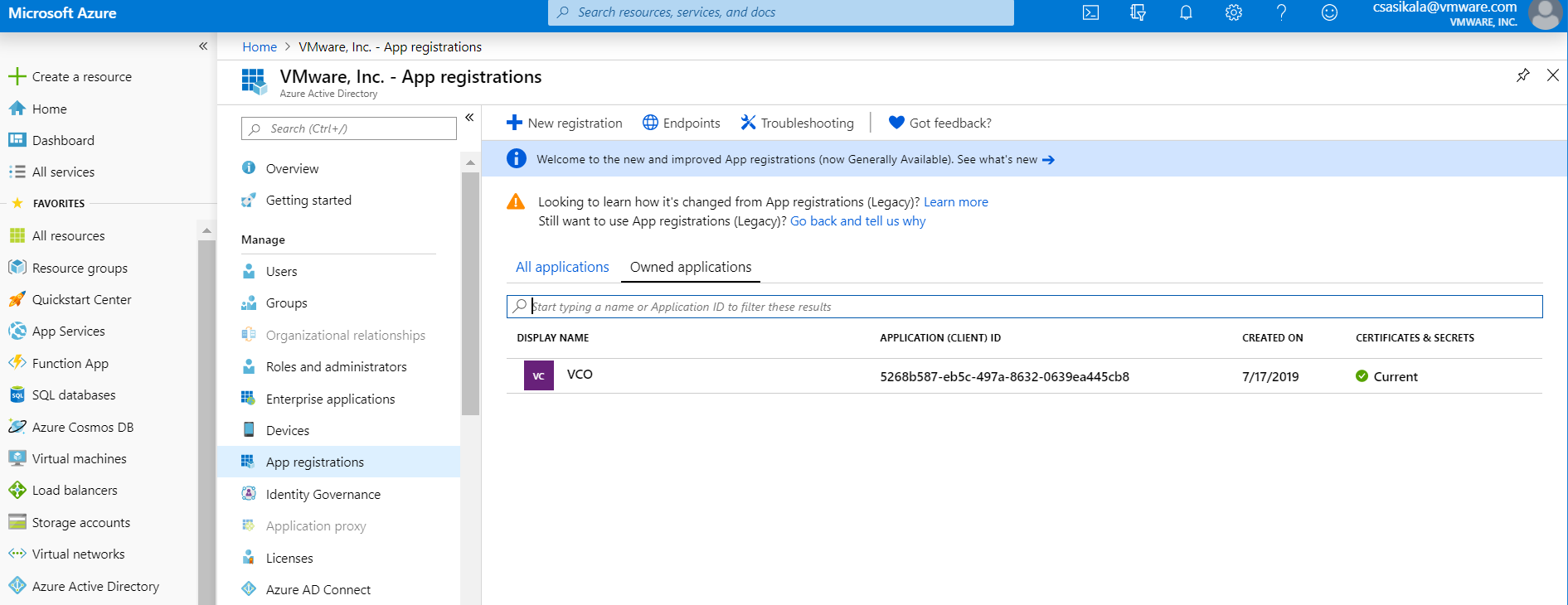

- Passare a Registrazione app (App registration) > Nuova registrazione (New registration).

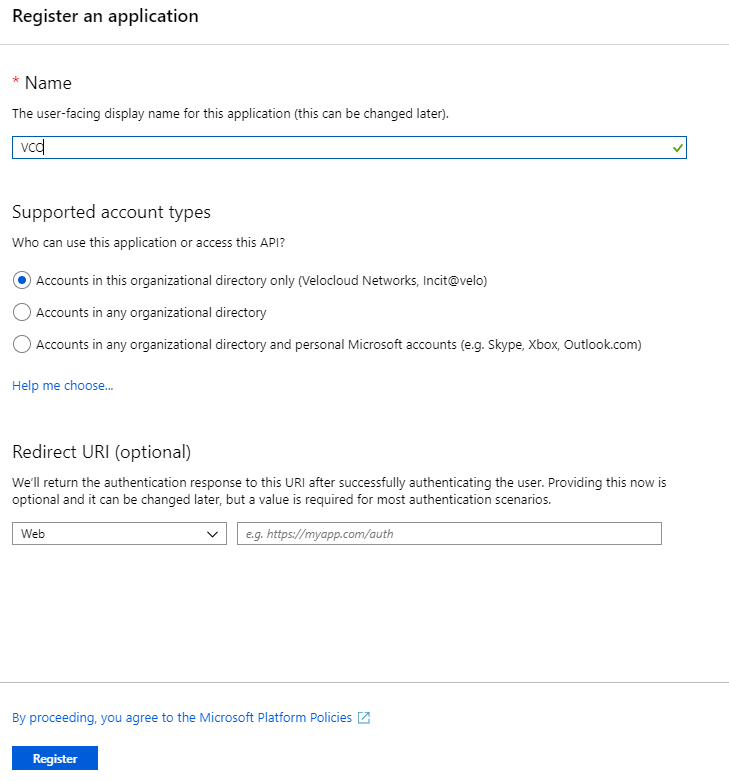

Viene visualizzata la schermata Registra un'applicazione (Register an application).

- Nel campo Nome (Name) immettere il nome per l'applicazione SASE Orchestrator.

- Nel campo URL di reindirizzamento (Redirect URL), immettere l'URL di reindirizzamento utilizzato dall'applicazione SASE Orchestrator come endpoint di callback.

Nell'applicazione SASE Orchestrator, nella parte inferiore della schermata Configura autenticazione (Configure Authentication) è disponibile il link dell'URL di reindirizzamento. Idealmente, l'URL di reindirizzamento di SASE Orchestrator avrà questo formato: https://<URL Orchestrator>/login/ssologin/openidCallback.

- Fare clic su Registra (Register).

L'applicazione SASE Orchestrator viene registrata e visualizzata nelle schede Tutte le applicazioni (All applications) e Applicazioni di proprietà (Owned applications). Prendere nota dell'ID client o dell'ID applicazione da utilizzare durante la configurazione di SSO in SASE Orchestrator.

- Fare clic su Endpoint e copiare l'URL di configurazione OIDC noto da utilizzare durante la configurazione di SSO in SASE Orchestrator.

- Per creare un segreto client per l'applicazione SASE Orchestrator, nella scheda Applicazioni di proprietà (Owned applications), fare clic sull'applicazione SASE Orchestrator.

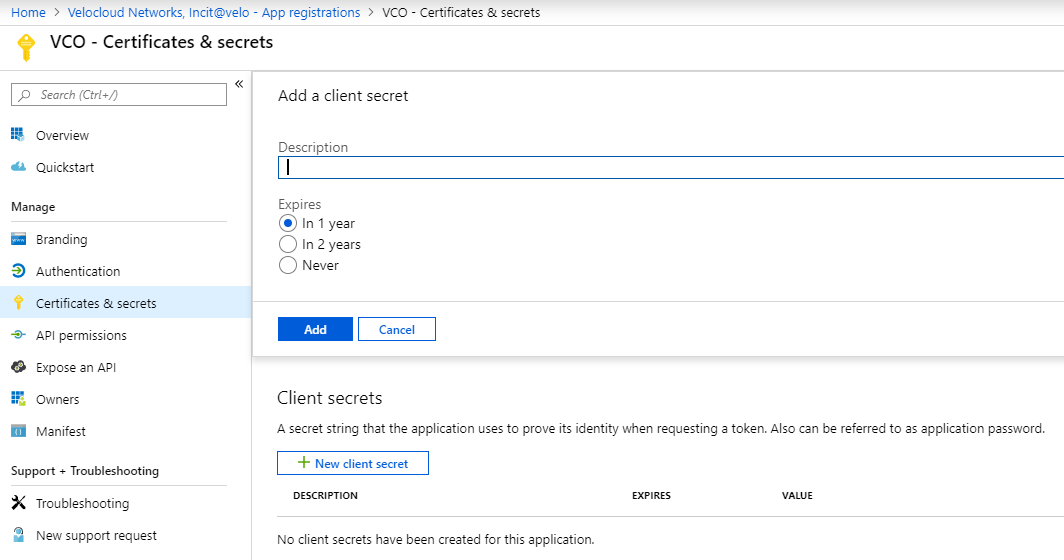

- Passare a Certificati e segreti (Certificates & secrets) > Nuovo segreto client (New client secret).

Viene visualizzata la schermata Aggiungi un segreto client (Add a client secret).

- Specificare dettagli come la descrizione e la scadenza per il segreto e fare clic su Aggiungi (Add).

Viene creato il segreto client per l'applicazione. Prendere nota del valore del nuovo segreto client da utilizzare durante la configurazione di SSO in SASE Orchestrator.

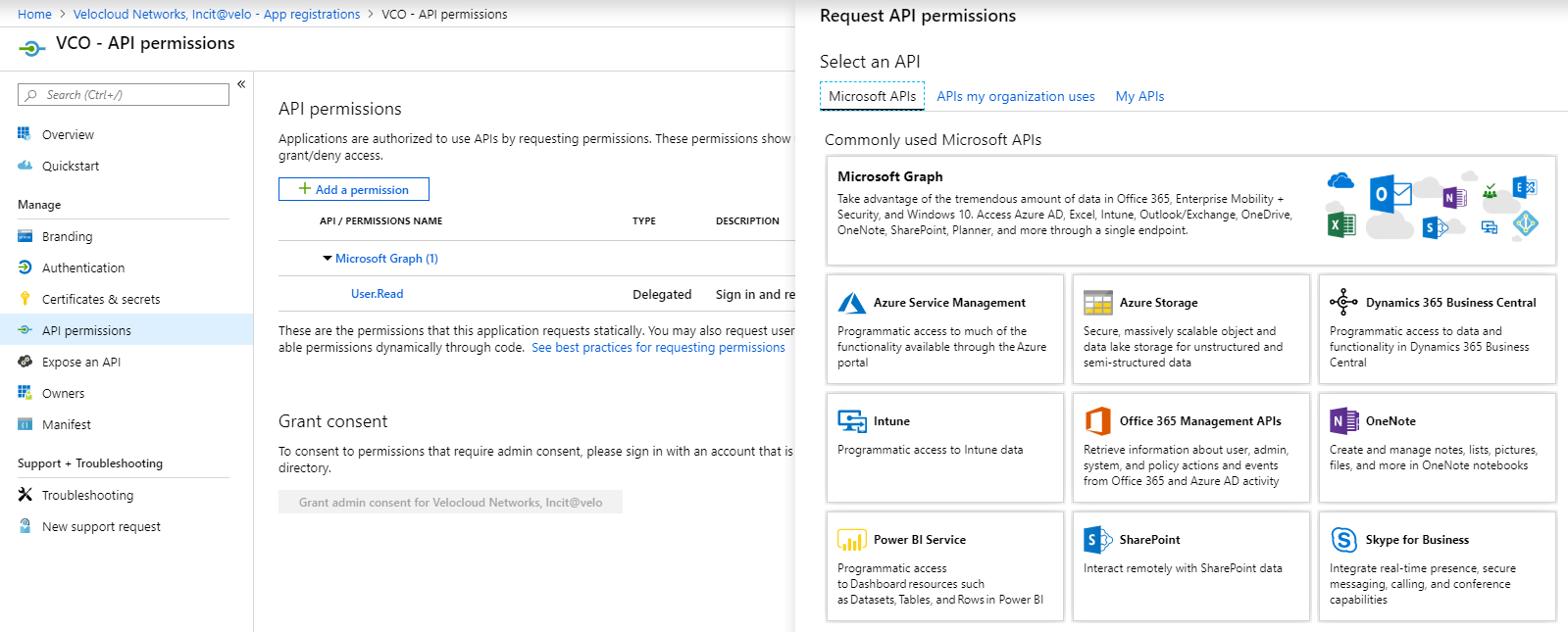

- Per configurare le autorizzazioni per l'applicazione SASE Orchestrator, fare clic sull'applicazione SASE Orchestrator e passare ad Autorizzazioni API (API permissions) > Aggiungi un'autorizzazione (Add a permission).

Viene visualizzata la schermata Richiedi autorizzazioni API (Request API permissions).

- Fare clic su Microsoft Graph e selezionare Autorizzazioni applicazione (Application permissions) come tipo di autorizzazione per l'applicazione.

- In Seleziona autorizzazioni (Select permissions), dal menu a discesa Directory selezionare Directory.Read.All e dal menu a discesa Utente (User) selezionare User.Read.All.

- Fare clic su Aggiungi autorizzazioni (Add permissions).

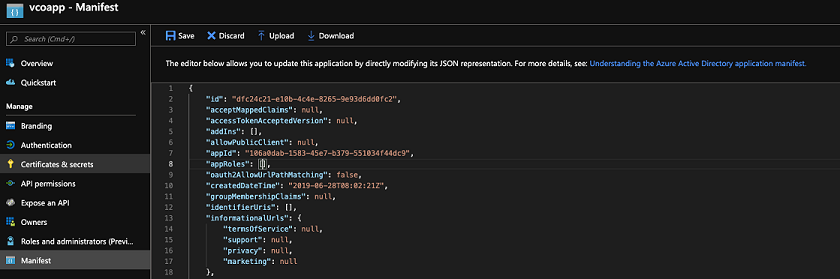

- Per aggiungere e salvare i ruoli nel manifesto, fare clic sull'applicazione SASE Orchestrator e dalla schermata Panoramica (Overview) dell'applicazione, fare clic su Manifesto (Manifest).

Viene aperto un editor di manifesti basato sul Web, che consente di modificare il manifesto nel portale. Facoltativamente, è possibile selezionare Scarica (Download) per modificare il manifesto localmente e quindi utilizzare Carica (Upload) per riapplicarlo all'applicazione.

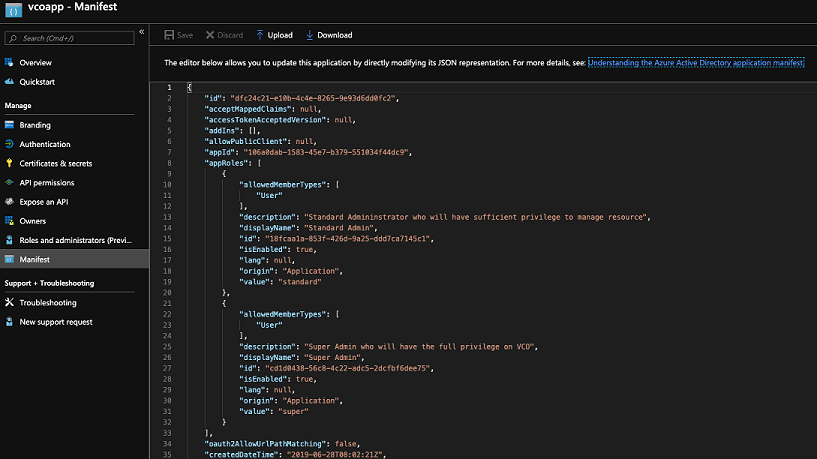

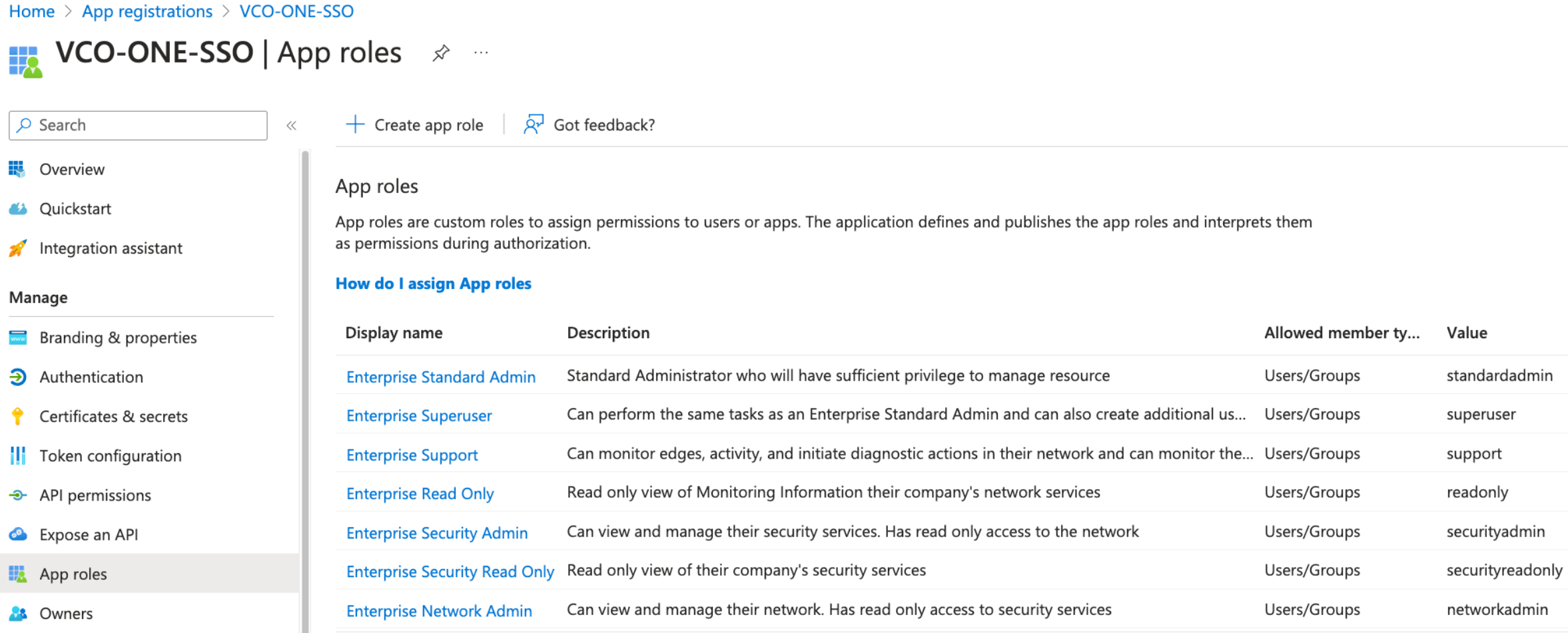

- Nel manifesto, cercare l'array

appRolese aggiungere uno o più oggetti ruolo, come illustrato nell'esempio seguente, quindi fare clic su Salva (Save).Nota: La proprietà del valore diappRolesdeve essere aggiunta nella colonna Nome ruolo fornitore di identità (Identity Provider Role Name) della tabella Mappa ruoli (Role Map), disponibile nella scheda Autenticazione (Authentication), per mappare i ruoli correttamente.Oggetti ruolo di esempio{ "allowedMemberTypes": [ "User" ], "description": "Standard Administrator who will have sufficient privilege to manage resource", "displayName": "Standard Admin", "id": "18fcaa1a-853f-426d-9a25-ddd7ca7145c1", "isEnabled": true, "lang": null, "origin": "Application", "value": "standard" }, { "allowedMemberTypes": [ "User" ], "description": "Super Admin who will have the full privilege on SASE Orchestrator", "displayName": "Super Admin", "id": "cd1d0438-56c8-4c22-adc5-2dcfbf6dee75", "isEnabled": true, "lang": null, "origin": "Application", "value": "superuser" }Nota: Assicurarsi di impostareidsu un valore Global Unique Identifier (GUID) appena generato. È possibile generare GUID online utilizzando strumenti basati sul Web (ad esempio, https://www.guidgen.com/) o eseguendo i comandi seguenti:- Linux/OSX -

uuidgen - Windows -

powershell [guid]::NewGuid()

I ruoli vengono impostati manualmente in SASE Orchestrator e devono corrispondere a quelli configurati nel portale Microsoft Azure.

I ruoli vengono impostati manualmente in SASE Orchestrator e devono corrispondere a quelli configurati nel portale Microsoft Azure.

- Linux/OSX -

- Cercare e selezionare il servizio Azure Active Directory.

- Per assegnare gruppi e utenti all'applicazione SASE Orchestrator:

- Passare ad Azure Active Directory > Applicazioni aziendali (Enterprise applications).

- Cercare e selezionare l'applicazione SASE Orchestrator.

- Fare clic su Utenti e gruppi (Users and groups) e assegnare utenti e gruppi all'applicazione.

- Fare clic su Invia (Submit).

risultati

È stata completata la configurazione di un'applicazione basata su OIDC in AzureAD per SSO.

Operazioni successive

Configurare Single Sign-On in SASE Orchestrator.