La funzionalità Autenticazione (Authentication) consente di impostare le modalità di autenticazione per gli utenti operatore e aziendale. È inoltre possibile visualizzare i token API esistenti.

- Nel portale dell'operatore, fare clic su Amministrazione (Administration) nel menu in alto.

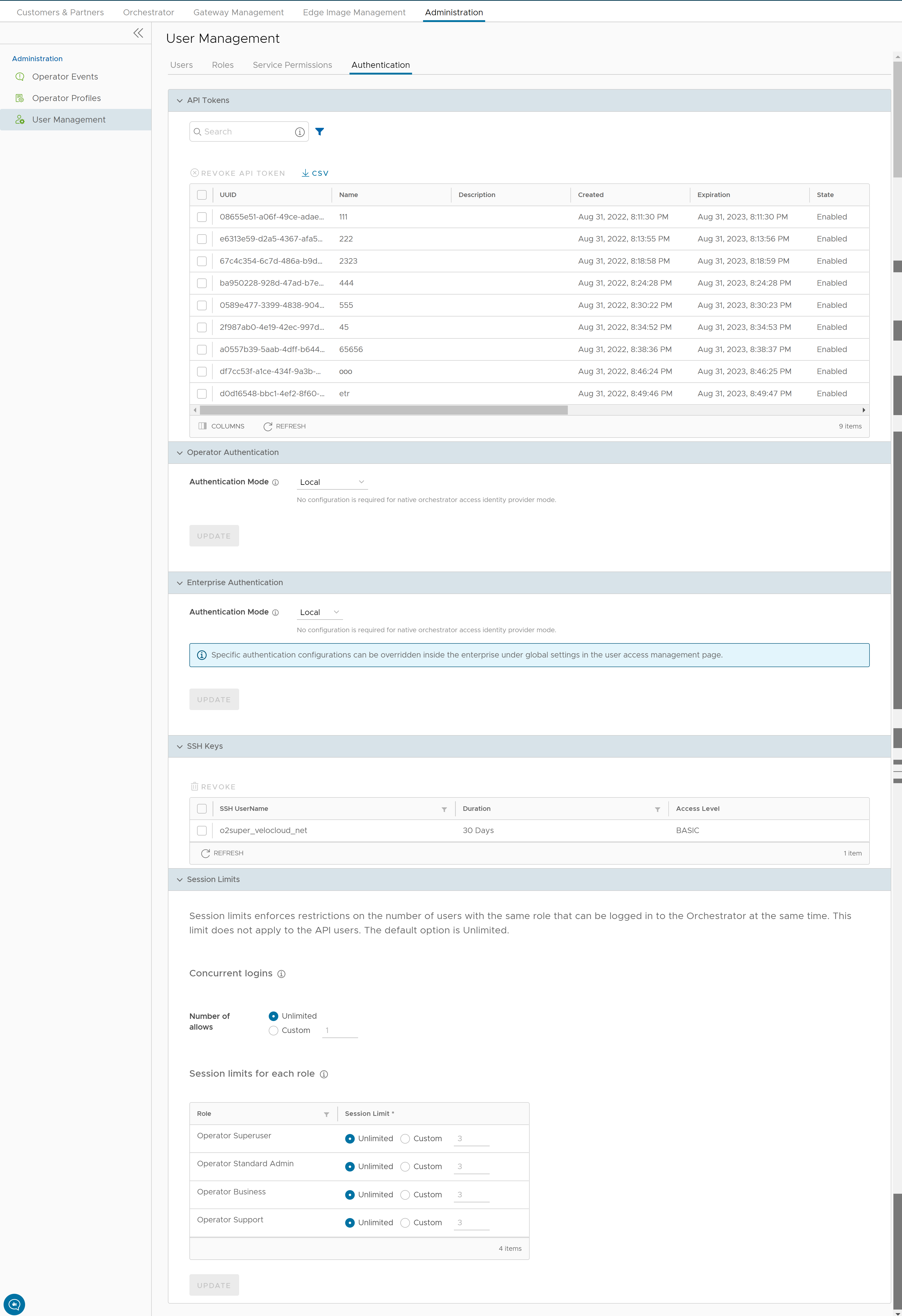

- Nel menu a sinistra, fare clic su Gestione utenti (User Management) e quindi sulla scheda Autenticazione (Authentication). Viene visualizzata la schermata seguente:

Token API (API Tokens)

È possibile accedere alle API di Orchestrator utilizzando l'autenticazione basata su token, indipendentemente dalla modalità di autenticazione. Gli amministratori operatori con le autorizzazioni corrette possono visualizzare i token API emessi per gli utenti di Orchestrator, inclusi i token emessi per gli utenti partner e cliente. Se necessario, l'amministratore operatore può revocare i token API.

Per impostazione predefinita, i token API sono attivati. Se si desidera disattivarle, passare a e impostare il valore della proprietà di sistema session.options.enableApiTokenAuth su False.

| Opzione | Descrizione |

|---|---|

| Cerca (Search) | Immettere un termine di ricerca per cercare il testo corrispondente nella tabella. Utilizzare l'opzione di ricerca avanzata per limitare i risultati della ricerca. |

| Revoca token API (Revoke API Token) | Selezionare il token e fare clic su questa opzione per revocarlo. Solo un superuser operatore o l'utente associato a un token API può revocare il token. |

| CSV | Fare clic su questa opzione per scaricare l'elenco completo dei token API nel formato di file .csv. |

| Colonne (Columns) | Fare clic e selezionare le colonne da visualizzare o nascondere nella pagina. |

| Aggiorna (Refresh) | Fare clic per aggiornare la pagina in modo da visualizzare i dati più recenti. |

In qualità di superuser operatore, è possibile gestire i token API per gli utenti aziendali. Per informazioni sulla creazione e il download dei token API, vedere Token API.

Autenticazione operatore (Operator Authentication)/Autenticazione Enterprise (Enterprise Authentication)

- Locale (Local): questa è l'opzione predefinita e non richiede alcuna configurazione aggiuntiva.

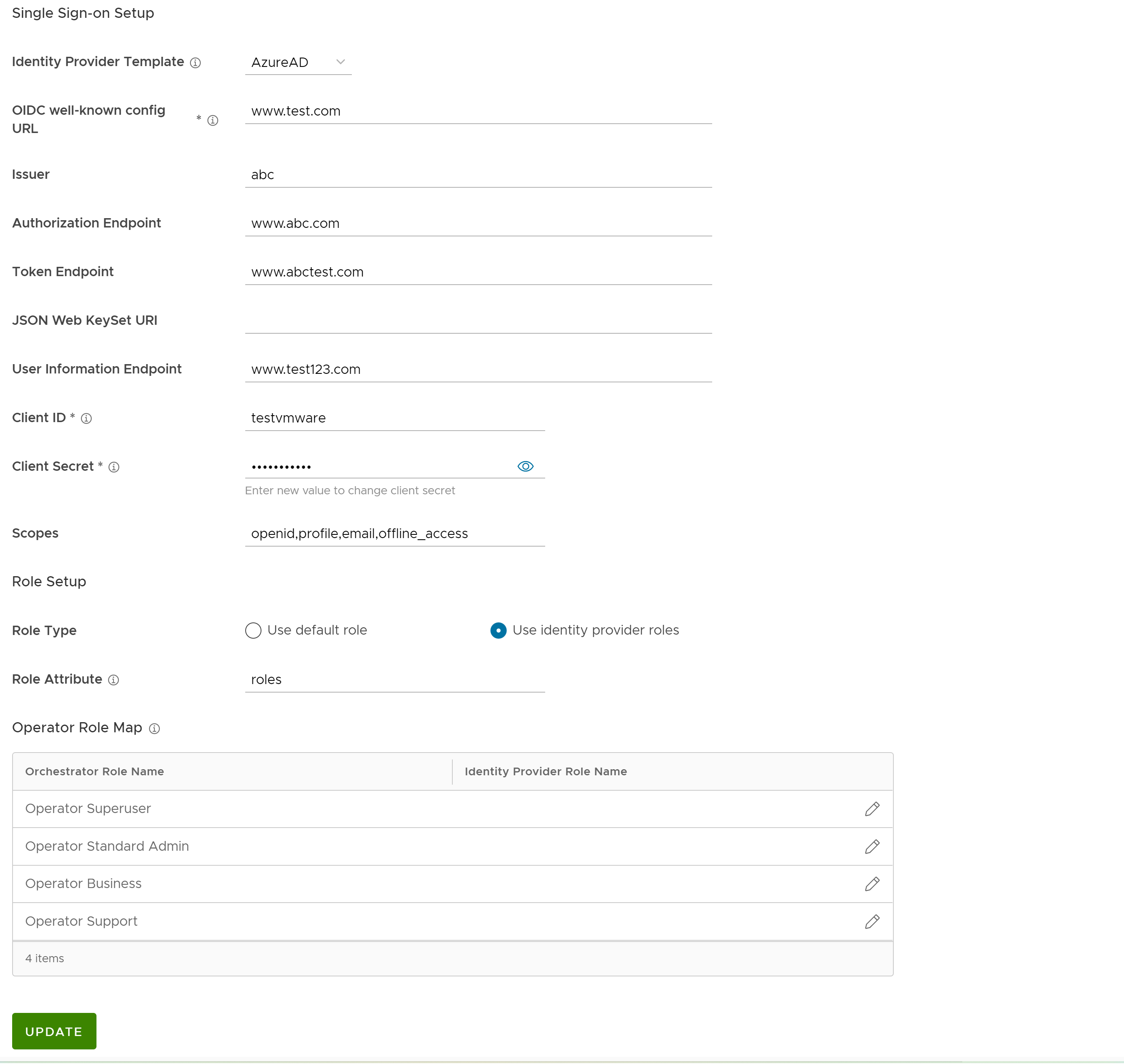

- Single Sign-On: gli utenti operatore con autorizzazioni di superuser possono configurare Single Sign-On (SSO) in SASE Orchestrator. Single Sign-on (SSO) è una sessione e un servizio di autenticazione utente che consente agli utenti di accedere a più applicazioni e siti Web con un solo set di credenziali. L'integrazione di un servizio SSO con SASE Orchestrator consente a SASE Orchestrator di autenticare gli utenti dai fornitori di identità (IdPs) basati su OpenID Connect (OIDC).

Prerequisiti:

- Assicurarsi di disporre dell'autorizzazione superuser operatore.

- Prima di configurare l'autenticazione SSO in SASE Orchestrator, assicurarsi di aver configurato Utenti, Autorizzazioni servizio e l'applicazione OpenID Connect (OIDC) per SASE Orchestrator nel sito Web del provider di identità preferito.

Nota:- La modalità Single Sign-On è disponibile solo per Autenticazione operatore (Operator Authentication) nel portale dell'operatore.

- L'autenticazione basata su token è disattivata per gli utenti SSO.

- L'integrazione di SSO a livello di gestione dell'operatore di un Orchestrator ospitato in VMware è riservata agli operatori TechOPS di VMware SD-WAN. I partner che dispongono dell'accesso a livello di operatore di un Orchestrator ospitato non possono eseguire l'integrazione in un servizio SSO.

Per abilitare Single Sign-on (SSO) per SASE Orchestrator è necessario immettere i dettagli dell'applicazione Orchestrator nel provider di identità (IdP). Fare clic su ciascuno dei seguenti collegamenti per istruzioni dettagliate su come configurare i seguenti provider di identità supportati:È possibile configurare le opzioni seguenti quando si imposta la Modalità di autenticazione (Authentication Mode) su Single Sign-On.

Opzione Descrizione Modello provider di identità (Identity Provider Template) Dal menu a discesa selezionare il provider di identità (IdP) preferito configurato per Single Sign-on. Questa azione precompila i campi in base al proprio provider di identità. Nota:- Quando si seleziona VMwareCSP come provider di identità preferito, assicurarsi di fornire l'ID dell'organizzazione nel formato seguente:/csp/gateway/am/api/orgs/<ID completo organizzazione>

- Quando si accede alla console di VMware CSP, è possibile visualizzare l'ID organizzazione a cui si è connessi facendo clic sul proprio nome utente. Queste informazioni vengono visualizzate anche nei dettagli dell'organizzazione. Utilizzare l'"ID dell'organizzazione completo".

È inoltre possibile configurare manualmente i propri provider di identità selezionando Altri (Others) dal menu a discesa.

ID organizzazione (Organization Id) Questo campo è disponibile solo quando si seleziona il modello VMware CSP. Immettere l'ID dell'organizzazione fornito dal provider di identità nel formato: /csp/gateway/am/api/orgs/<full organization ID>. Quando si accede alla console di VMware CSP, è possibile visualizzare l'ID organizzazione a cui si è connessi facendo clic sul proprio nome utente. Sotto il nome dell'organizzazione viene visualizzata una versione abbreviata dell'ID. Fare clic sull'ID per visualizzare l'ID dell'organizzazione completo.URL di configurazione OIDC noto (OIDC well-known config URL) Immettere l'URL di configurazione di OpenID Connect (OIDC) per il proprio provider di identità. Ad esempio, il formato dell'URL per Okta sarà: https://{oauth-provider-url}/.well-known/openid-configuration.Emittente (Issuer) Questo campo viene compilato automaticamente in base al provider di identità selezionato. Endpoint di autorizzazione (Authorization Endpoint) Questo campo viene compilato automaticamente in base al provider di identità selezionato. Endpoint token (Token Endpoint) Questo campo viene compilato automaticamente in base al provider di identità selezionato. URI set di chiavi Web JSON (JSON Web KeySet URI) Questo campo viene compilato automaticamente in base al provider di identità selezionato. Endpoint informazioni utente (User Information Endpoint) Questo campo viene compilato automaticamente in base al provider di identità selezionato. ID client (Client ID) Immettere l'identificatore del client fornito dal proprio provider di identità. Segreto client (Client Secret) Immettere il codice del segreto client fornito dal proprio provider di identità, utilizzato dal client per scambiare un codice di autorizzazione per un token. Ambiti (Scopes) Questo campo viene compilato automaticamente in base al provider di identità selezionato. Tipo di ruolo (Role Type) Selezionare una delle due opzioni seguenti: - Usa ruolo predefinito (Use default role)

- Usa ruoli provider di identità

Attributo ruolo (Role Attribute) Immettere il nome del set di attributi nel provider di identità per restituire i ruoli. Mappa ruoli operatore (Operator Role Map) Mappare i ruoli forniti dal provider di identità a ogni ruolo utente operatore. Fare clic su Aggiorna (Update) per salvare i valori immessi. La configurazione dell'autenticazione SSO è completa in SASE Orchestrator.

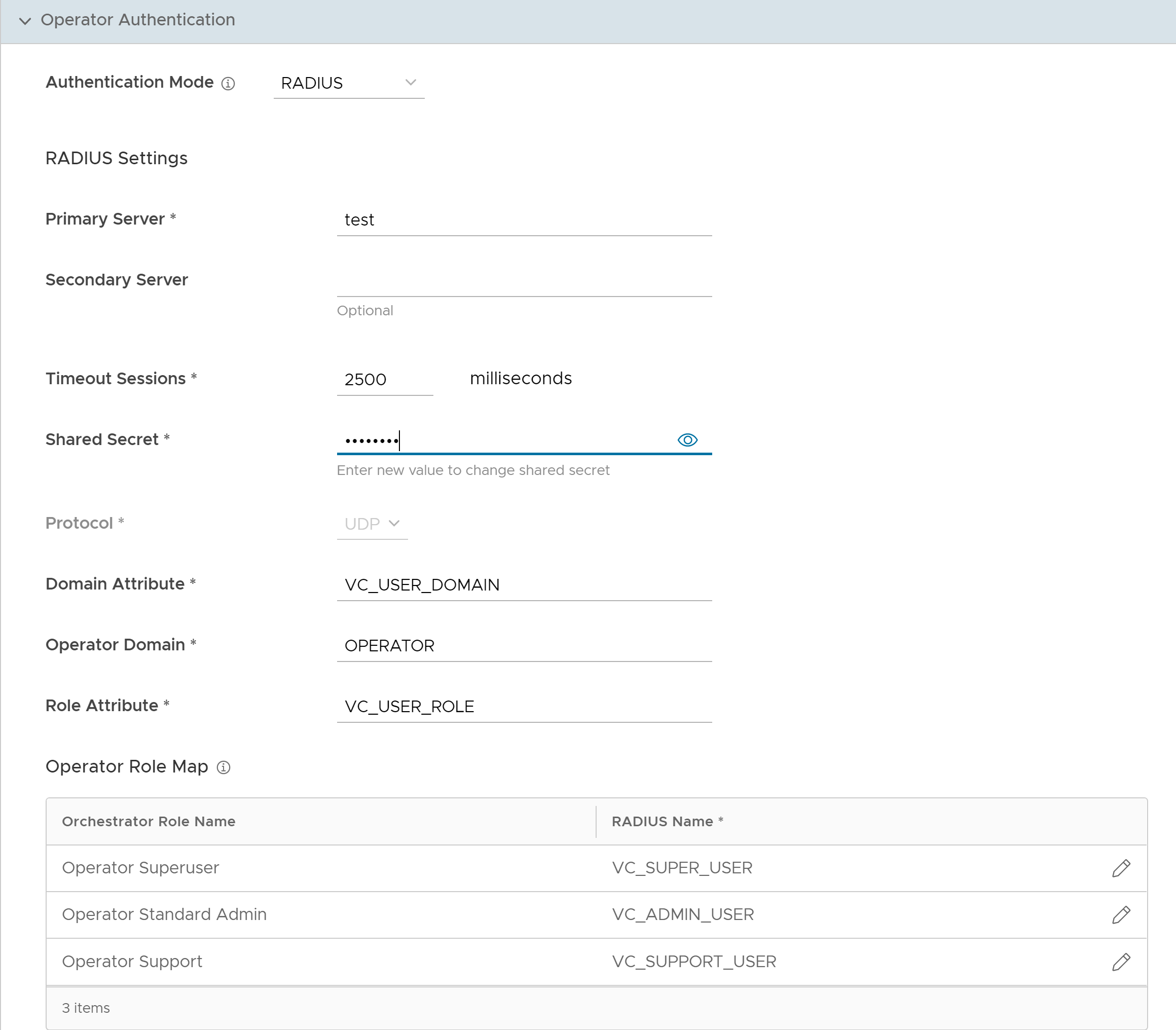

- RADIUS: RADIUS (Remote Authentication Dial-in User Service) è un protocollo client-server che consente ai server di accesso remoto di comunicare con un server centrale. L'autenticazione RADIUS fornisce una gestione centralizzata per gli utenti. È possibile configurare l'autenticazione di Orchestrator in modalità RADIUS per far sì che operatore e clienti Enterprise accedano ai portali utilizzando i server RADIUS. Immettere i dettagli appropriati nei campi seguenti:

- È possibile modificare il valore di Protocollo (Protocol) solo in Proprietà di sistema (System Properties). Passare a e modificare il protocollo nel campo Valore (Value) della proprietà di sistema

vco.operator.authentication.radius. - Il campo Dominio operatore (Operator Domain) è disponibile solo per gli operatori.

- Nella sezione Mappa ruoli operatore (Operator Role Map)/Mappa ruoli aziendali (Enterprise Role Map), mappare gli attributi del server RADIUS a ogni ruolo utente operatore o aziendale. La mappatura dei ruoli viene utilizzata per determinare il ruolo che viene assegnato agli utenti quando accedono a Orchestrator utilizzando il server RADIUS per la prima volta.

- Fare clic su Aggiorna (Update) per salvare i valori immessi.

- È possibile modificare il valore di Protocollo (Protocol) solo in Proprietà di sistema (System Properties). Passare a e modificare il protocollo nel campo Valore (Value) della proprietà di sistema

Chiavi SSH (SSH Keys)

È possibile creare una sola chiave SSH per utente. Fare clic sull'icona Informazioni utente (User Information) in alto a destra nella schermata e quindi fare clic su per creare una chiave SSH.

In qualità di operatore, è inoltre possibile revocare una chiave SSH.

Fare clic sull'opzione Aggiorna (Refresh) per aggiornare la sezione e visualizzare i dati più recenti.

Per ulteriori informazioni, vedere Configurare i dettagli degli account utente.

Limiti di sessione (Session Limits)

session.options.enableSessionTracking su

True.

Le opzioni disponibili in questa sezione sono le seguenti:

| Opzione | Descrizione |

|---|---|

| Accessi simultanei (Concurrent logins) | Consente di impostare il limite di accessi simultanei per utente. Per impostazione predefinita, è selezionata l'opzione Illimitato (Unlimited) che significa che sono consentiti accessi simultanei illimitati. |

| Limite di sessione per ogni ruolo (Session limits for each role) | Consente di impostare un limite per il numero di sessioni simultanee in base al ruolo utente. Per impostazione predefinita, è selezionata l'opzione Illimitato (Unlimited), a indicare che per il ruolo sono consentite sessioni illimitate.

Nota: In questa sezione vengono visualizzati i ruoli già creati dall'operatore nella scheda

Ruoli (Roles).

|

Fare clic su Aggiorna (Update) per salvare i valori selezionati.