Per supportare Single Sign-On (SSO) basato su OpenID Connect (OIDC) da Okta, è necessario prima configurare un'applicazione in Okta. Per configurare un'applicazione basata su OIDC per SSO in Okta, eseguire la procedura descritta di seguito.

Prerequisiti

Assicurarsi di disporre di un account Okta per accedere.

Procedura

- Accedere al proprio account di Okta come utente amministratore.

Viene visualizzata la schermata principale di Okta.Nota: Se è attiva la vista della console di sviluppo, è necessario passare alla vista dell'interfaccia utente classica selezionando UI classica (Classic UI) dall'elenco a discesa Console di sviluppo (Developer Console).

- Per creare una nuova applicazione:

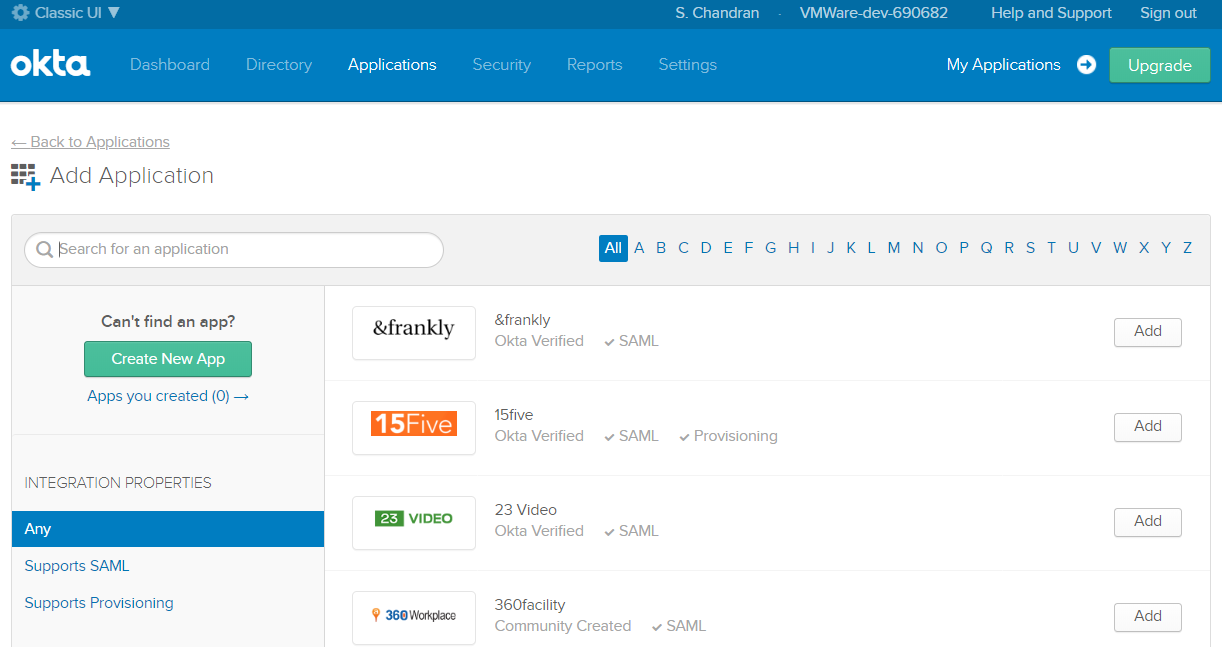

- Nella barra di navigazione superiore, fare clic su Applicazioni (Applications) > Aggiungi applicazione (Add Application).

Viene visualizzata la schermata Aggiungi applicazione (Add Application).

- Fare clic su Crea nuova app (Create New App).

Viene visualizzata la finestra di dialogo Crea nuova integrazione applicazione (Create a New Application Integration).

- Dal menu a discesa Piattaforma (Platform), selezionare Web.

- Selezionare OpenID Connect come metodo di accesso e fare clic su Crea (Create).

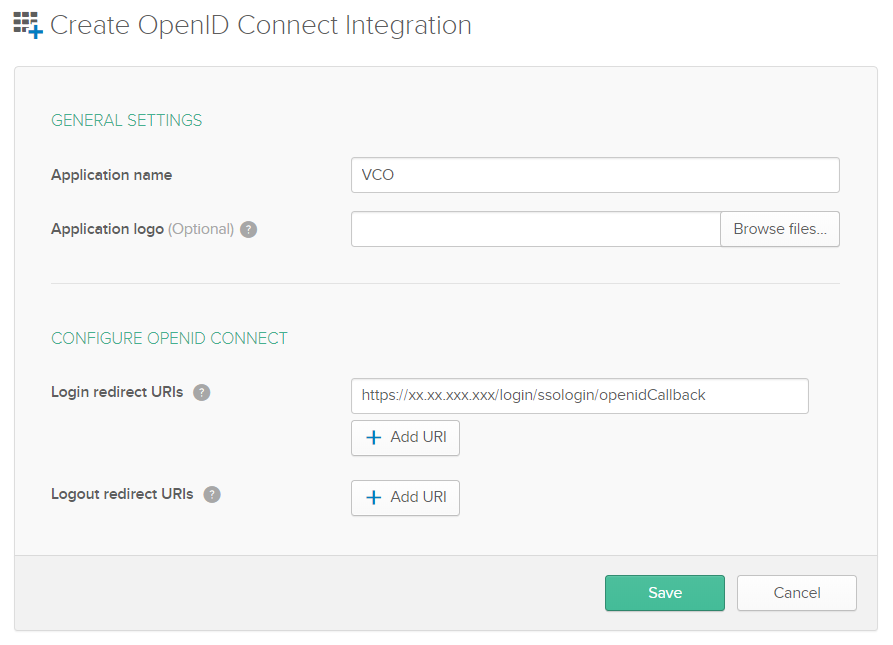

Viene visualizzata la schermata Crea integrazione di OpenID Connect (Create OpenID Connect Integration).

- Nell'area Impostazioni generali (General Settings), nella casella di testo Nome applicazione (Application name), immettere il nome dell'applicazione.

- Nell'area CONFIGURA OPENID CONNECT (CONFIGURE OPENID CONNECT), nella casella di testo URI di reindirizzamento accesso (Login redirect URIs), specificare l'URL di reindirizzamento utilizzato dall'applicazione SASE Orchestrator come endpoint di callback.

Nell'applicazione SASE Orchestrator, nella parte inferiore della schermata Configura autenticazione (Configure Authentication) è disponibile il link dell'URL di reindirizzamento. Idealmente, l'URL di reindirizzamento di SASE Orchestrator avrà questo formato: https://<URL Orchestrator>/login/ssologin/openidCallback.

- Fare clic su Salva (Save). Viene visualizzata la pagina dell'applicazione appena creata.

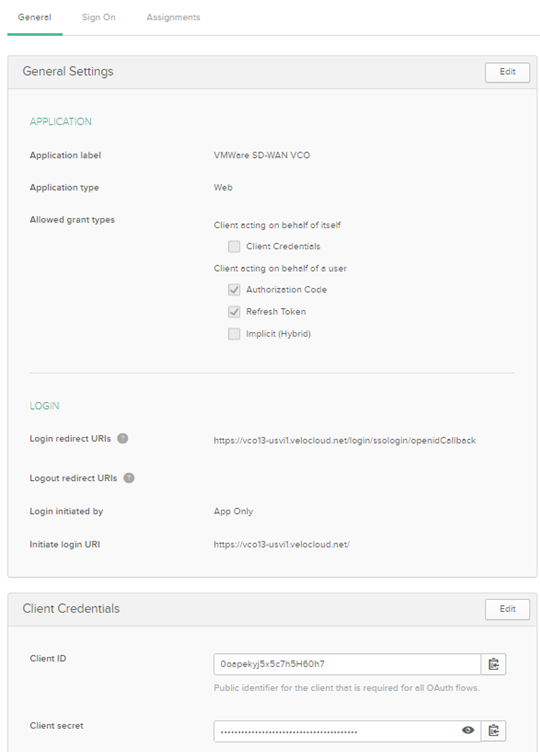

- Nella scheda Generale (General), fare clic su Modifica (Edit) e selezionare Aggiorna token (Refresh Token) per i tipi di concessione consentiti e fare clic su Salva (Save).

Prendere nota delle credenziali del client (ID client e segreto client) da utilizzare durante la configurazione SSO in SASE Orchestrator.

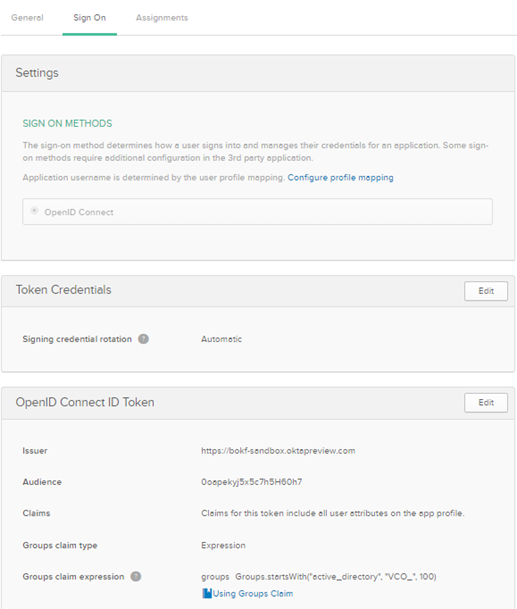

- Fare clic sulla scheda Accedi (Sign On) e nell'area Token ID OpenID Connect (OpenID Connect ID Token), fare clic su Modifica (Edit).

- Dal menu a discesa Tipo di attestazione gruppi (Groups claim type), selezionare Espressione (Expression). Per impostazione predefinita, il tipo di attestazione dei gruppi è impostato su Filtro (Filter).

- Nella casella di testo Espressione attestazione gruppi (Groups claim expression), immettere il nome dell'attestazione che verrà utilizzato nel token e un'istruzione di espressione di input Okta che valuti il token.

- Fare clic su Salva (Save).

L'applicazione viene configurata nel provider di identità. È possibile assegnare gruppi di utenti e utenti all'applicazione SASE Orchestrator.

- Nella barra di navigazione superiore, fare clic su Applicazioni (Applications) > Aggiungi applicazione (Add Application).

- Per assegnare gruppi e utenti all'applicazione SASE Orchestrator:

- Passare ad Applicazione (Application) > Applicazioni (Applications) e fare clic sul link dell'applicazione SASE Orchestrator.

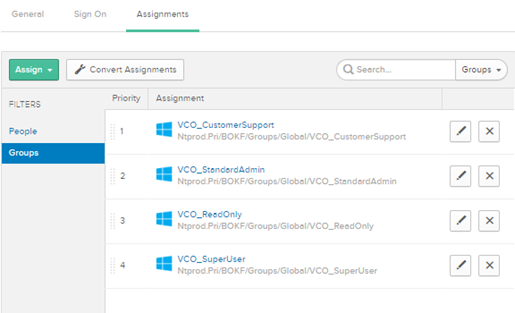

- Nella scheda Assegnazioni (Assignments), dal menu a discesa Assegna (Assign), selezionare Assegna a gruppi (Assign to Groups) o Assegna a persone (Assign to People).

Viene visualizzata la finestra di dialogo Assegna <nome applicazione> ai gruppi (Assign <Application Name> to Groups) o Assegna <nome applicazione> a persone (Assign <Application Name> to People).

- Fare clic su Assegna (Assign) accanto ai gruppi di utenti o agli utenti disponibili che si desidera assegnare all'applicazione SASE Orchestrator e fare clic su Fine (Done).

Verranno visualizzati gli utenti o i gruppi di utenti assegnati all'applicazione SASE Orchestrator.

risultati

È stata completata l'impostazione di un'applicazione basata su OIDC in Okta per SSO.

Operazioni successive

Configurare Single Sign-On in SASE Orchestrator.