La funzionalità Autenticazione (Authentication) consente di impostare la modalità di autenticazione per un utente partner e un utente aziendale.

- Accedere a SASE Orchestrator come partner e nel menu in alto fare clic su Amministrazione (Administration) dal menu in alto.

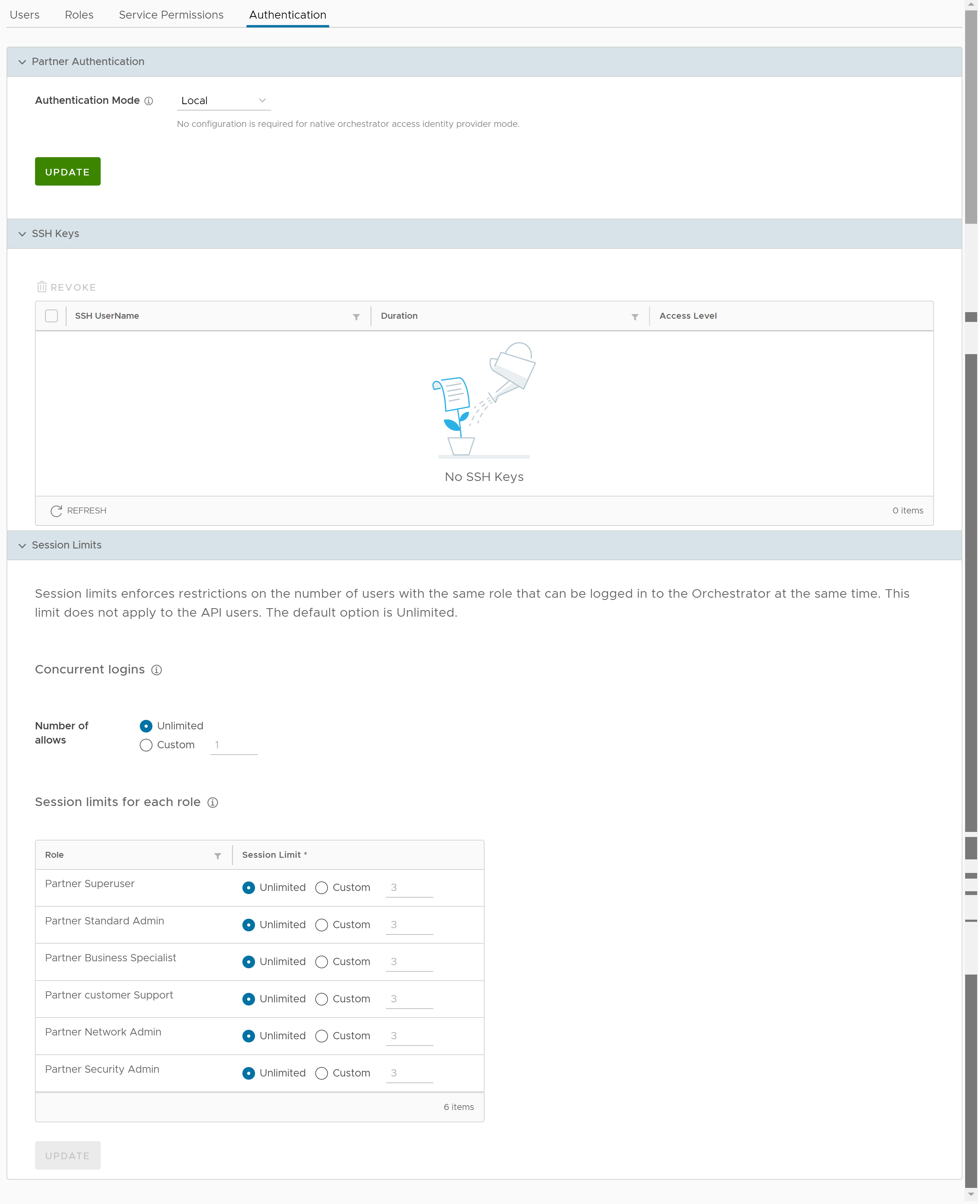

- Nel menu a sinistra, fare clic su Gestione utenti (User Management) e quindi sulla scheda Autenticazione (Authentication). Viene visualizzata la schermata seguente:

Autenticazione partner (Partner Authentication)

- Locale (Local): questa è l'opzione predefinita e non richiede alcuna configurazione aggiuntiva.

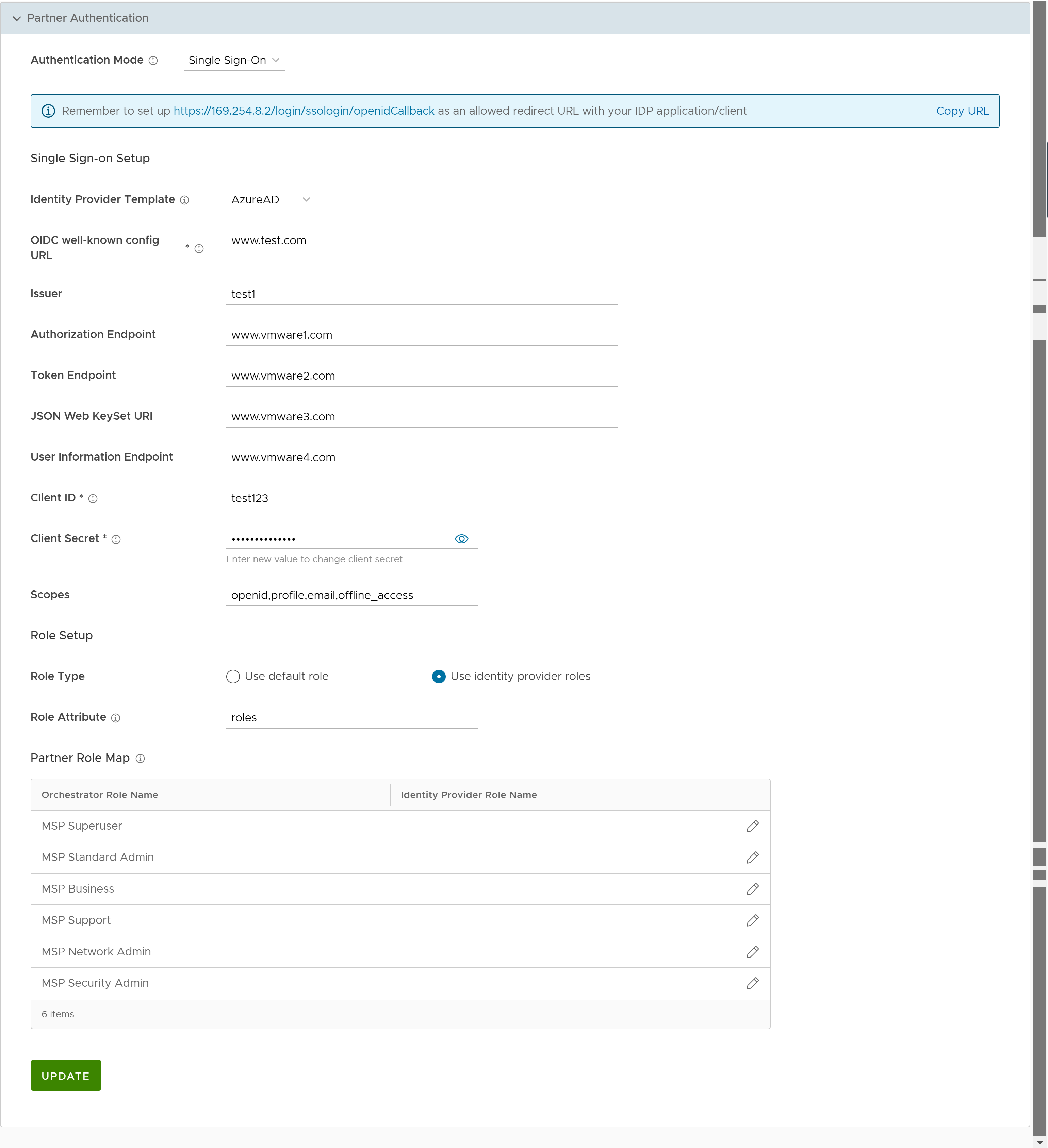

- Single Sign-on: Single Sign-on (SSO) è una sessione e un servizio di autenticazione utente che consente agli utenti di accedere a più applicazioni e siti Web con un solo set di credenziali. L'integrazione di un servizio SSO con SASE Orchestrator consente a SASE Orchestrator di autenticare gli utenti dai fornitori di identità (IdPs) basati su OpenID Connect (OIDC).

Per abilitare Single Sign-on (SSO) per SASE Orchestrator è necessario immettere i dettagli dell'applicazione Orchestrator nel provider di identità (IdP). Fare clic su ciascuno dei seguenti collegamenti per istruzioni dettagliate su come configurare i seguenti provider di identità supportati:È possibile configurare le opzioni seguenti quando si imposta la Modalità di autenticazione (Authentication Mode) su Single Sign-On.

Opzione Descrizione Modello provider di identità (Identity Provider Template) Dal menu a discesa selezionare il provider di identità (IdP) preferito configurato per Single Sign-on. Questa azione precompila i campi in base al proprio provider di identità. Nota: È inoltre possibile configurare manualmente i propri provider di identità selezionando Altri (Others) dal menu a discesa.ID organizzazione (Organization Id) Questo campo è disponibile solo quando si seleziona il modello VMware CSP. Immettere l'ID dell'organizzazione fornito dal provider di identità nel formato: /csp/gateway/am/api/orgs/<full organization ID>. Quando si accede alla console di VMware CSP, è possibile visualizzare l'ID organizzazione a cui si è connessi facendo clic sul proprio nome utente. Queste informazioni vengono visualizzate anche nei dettagli dell'organizzazione. Utilizzare l'"ID dell'organizzazione completo".URL di configurazione OIDC noto (OIDC well-known config URL) Immettere l'URL di configurazione di OpenID Connect (OIDC) per il proprio provider di identità. Ad esempio, il formato dell'URL per Okta sarà: https://{oauth-provider-url}/.well-known/openid-configuration.Emittente (Issuer) Questo campo viene compilato automaticamente in base al provider di identità selezionato. Endpoint di autorizzazione (Authorization Endpoint) Questo campo viene compilato automaticamente in base al provider di identità selezionato. Endpoint token (Token Endpoint) Questo campo viene compilato automaticamente in base al provider di identità selezionato. URI set di chiavi Web JSON (JSON Web KeySet URI) Questo campo viene compilato automaticamente in base al provider di identità selezionato. Endpoint informazioni utente (User Information Endpoint) Questo campo viene compilato automaticamente in base al provider di identità selezionato. ID client (Client ID) Immettere l'identificatore del client fornito dal proprio provider di identità. Segreto client (Client Secret) Immettere il codice del segreto client fornito dal proprio provider di identità, utilizzato dal client per scambiare un codice di autorizzazione per un token. Ambiti (Scopes) Questo campo viene compilato automaticamente in base al provider di identità selezionato. Tipo di ruolo (Role Type) Scegliere una delle due opzioni seguenti: - Usa ruolo predefinito (Use default role)

- Usa ruoli provider di identità

Attributo ruolo (Role Attribute) Immettere il nome del set di attributi nel provider di identità per restituire i ruoli. Mappa ruolo partner (Partner Role Map) Mappare i ruoli forniti dal provider di identità a ciascuno dei ruoli utente del partner. Fare clic su Aggiorna (Update) per salvare i valori immessi. La configurazione dell'autenticazione SSO è completa in SASE Orchestrator.

Chiavi SSH (SSH Keys)

È possibile creare una sola chiave SSH per utente. Fare clic sull'icona Informazioni utente (User Information) in alto a destra nella schermata e quindi fare clic su per creare una chiave SSH.

In qualità di partner, è inoltre possibile revocare una chiave SSH.

Fare clic sull'opzione Aggiorna (Refresh) per aggiornare la sezione e visualizzare i dati più recenti.

Per ulteriori informazioni, vedere Configurare i dettagli degli account utente.

Limiti di sessione (Session Limits)

session.options.enableSessionTracking su

True.

| Opzione | Descrizione |

|---|---|

| Accessi simultanei (Concurrent logins) | Consente di impostare il limite di accessi simultanei per utente. Per impostazione predefinita, è selezionata l'opzione Illimitato (Unlimited) che significa che sono consentiti accessi simultanei illimitati. |

| Limite di sessione per ogni ruolo (Session limits for each role) | Consente di impostare un limite per il numero di sessioni simultanee in base al ruolo utente. Per impostazione predefinita, è selezionata l'opzione Illimitato (Unlimited), a indicare che per il ruolo sono consentite sessioni illimitate.

Nota: In questa sezione vengono visualizzati i ruoli già creati dal partner nella scheda

Ruoli (Roles).

|

Fare clic su Aggiorna (Update) per salvare i valori selezionati.