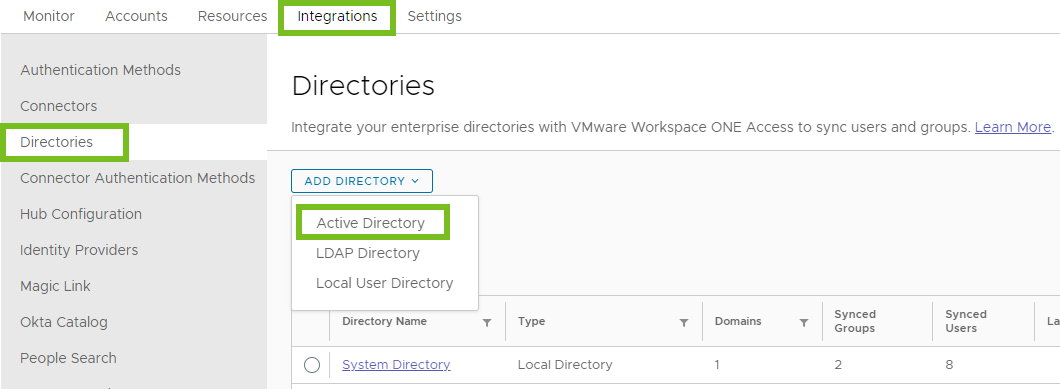

Nella console di Workspace ONE Access, creare una directory, immettere le informazioni richieste per connettersi ad Active Directory e selezionare gli utenti e i gruppi da sincronizzare con la directory di Workspace ONE Access. Le opzioni di connessione di Active Directory sono Active Directory su LDAP o Active Directory (autenticazione integrata di Windows). Una connessione Active Directory su LDAP supporta la ricerca della posizione del servizio DNS.

Prerequisiti

- Installare il servizio Sincronizzazione directory, disponibile come componente di Workspace ONE Access Connector a partire dalla versione 20.01.0.0. Per informazioni, vedere la versione più recente di Installazione di VMware Workspace ONE Access Connector.

Se si desidera utilizzare il servizio di autenticazione utente per autenticare gli utenti della directory, installare anche il componente del servizio di autenticazione utente.

- Nella pagina della console di Workspace ONE Access, selezionare quali attributi utente sono obbligatori e aggiungere attributi personalizzati, se necessario. Vedere Gestione degli attributi dell'utente in Workspace ONE Access. Tenere presenti gli aspetti seguenti:

- Se un attributo utente è obbligatorio, il suo valore deve essere impostato per tutti gli utenti che si desidera sincronizzare. Gli utenti per il cui attributo non è impostato alcun valore non vengono sincronizzati.

- Gli attributi vengono applicati a tutte le directory.

- Dopo aver configurato una o più directory nel servizio Workspace ONE Access, gli attributi non possono più essere contrassegnati come obbligatori.

- Creare un elenco di utenti e gruppi da sincronizzare da Active Directory. I nomi dei gruppi vengono sincronizzati con la directory immediatamente. I membri di un gruppo non vengono sincronizzati fino a quando il gruppo non viene autorizzato per le risorse o aggiunto a una regola del criterio. Gli utenti che devono autenticarsi prima che siano configurati i permessi del gruppo, devono essere aggiunti durante la configurazione iniziale.

- Se si sta creando una directory di tipo Active Directory su LDAP mediante l'opzione del catalogo globale, è necessario assicurarsi che nessun'altra directory nel tenant di Workspace ONE Access sincronizzi gli utenti degli stessi domini della directory del catalogo globale. Il conflitto può causare errori di sincronizzazione.

- Per Active Directory su LDAP, è necessario indicare DN di base, DN e password dell'utente di binding.

L'utente di binding deve disporre delle seguenti autorizzazioni in Active Directory per garantire l'accesso a oggetti utente e gruppo:

- Lettura

- Lettura di tutte le proprietà

- Autorizzazioni di lettura

Nota: È consigliabile utilizzare un account utente di binding con una password che non scada mai. - Per Active Directory (autenticazione integrata di Windows), sono necessari il nome utente e la password dell'utente di binding che dispone dell'autorizzazione per eseguire query in utenti e gruppi dei domini richiesti.

L'utente di binding deve disporre delle seguenti autorizzazioni in Active Directory per garantire l'accesso a oggetti utente e gruppo:

- Lettura

- Lettura di tutte le proprietà

- Autorizzazioni di lettura

Nota: È consigliabile utilizzare un account utente di binding con una password che non scada mai. - Se Active Directory richiede l'accesso su SSL/TLS, sono necessari i certificati intermedi (se in uso) e CA root dei controller di dominio per tutti i domini di Active Directory pertinenti. Se i controller di dominio dispongono di certificati provenienti da più autorità di certificazione che utilizzano certificati intermedi e root, sono necessari tutti i certificati intermedi e CA root.

Nota: Per le directory di tipo Active Directory (autenticazione integrata di Windows), il binding SASL Kerberos viene utilizzato automaticamente per la crittografia. Non è necessario alcun certificato.

- Per Active Directory su Autenticazione integrata di Windows, se sono configurate più foreste di Active Directory e il gruppo Dominio locale contiene membri di domini di altre foreste, assicurarsi che l'utente di binding sia aggiunto al gruppo Amministratori del dominio in cui si trova il gruppo Dominio locale. In caso contrario, tali membri risulteranno mancanti dal gruppo Dominio locale.

- Per Active Directory (autenticazione integrata di Windows):

- Per tutti i controller di dominio elencati nei record SRV e i controller di dominio di sola lettura nascosti, nslookup del nome host e indirizzo IP dovrebbero funzionare.

- Tutti i controller di dominio devono essere raggiungibili in termini di connettività di rete.

- Se Workspace ONE Access Connector è in esecuzione in modalità FIPS, si applicano ulteriori requisiti e prerequisiti. Vedere Workspace ONE Access Connector e la modalità FIPS per la versione del connettore in uso.

Procedura

risultati

Viene stabilita la connessione ad Active Directory. Se si fa clic su Salva e sincronizza, i nomi degli utenti e dei gruppi vengono sincronizzati da Active Directory alla directory di Workspace ONE Access.

Per ulteriori informazioni su come i gruppi vengono sincronizzati, vedere "Gestione di utenti e gruppi" in Amministrazione di VMware Workspace ONE Access.

Operazioni successive

- Se si imposta l'opzione Autenticazione su Imposta l'autenticazione con password per questa directory, per la directory vengono creati automaticamente un provider di identità denominato IDP per directoryname e un metodo di autenticazione Password (distribuzione cloud). È possibile visualizzarli nelle pagine e . È inoltre possibile creare più metodi di autenticazione per la directory dalle pagine Metodi di autenticazione connettore e Metodi di autenticazione. Per informazioni sulla creazione di metodi di autenticazione, vedere Gestione dei metodi di autenticazione degli utenti in Workspace ONE Access.

- Rivedere il criterio di accesso predefinito nella pagina .

- Rivedere le impostazioni di protezione della sincronizzazione predefinite e apportare le modifiche eventualmente necessarie. Per informazioni, vedere Configurazione delle protezioni della sincronizzazione della directory in Workspace ONE Access.