Come primo passaggio nella configurazione del provisioning degli utenti SCIM da Okta a Workspace ONE Access, completare le attività dei prerequisiti necessari in Workspace ONE Access. Queste attività includono la creazione di un client OAuth 2.0, la generazione di un token bearer OAuth e la creazione di una directory di tipo Altro.

Poiché alcune di queste attività richiedono l'uso dell'app Postman, scaricare e installare l'app da https://www.getpostman.com prima di iniziare.

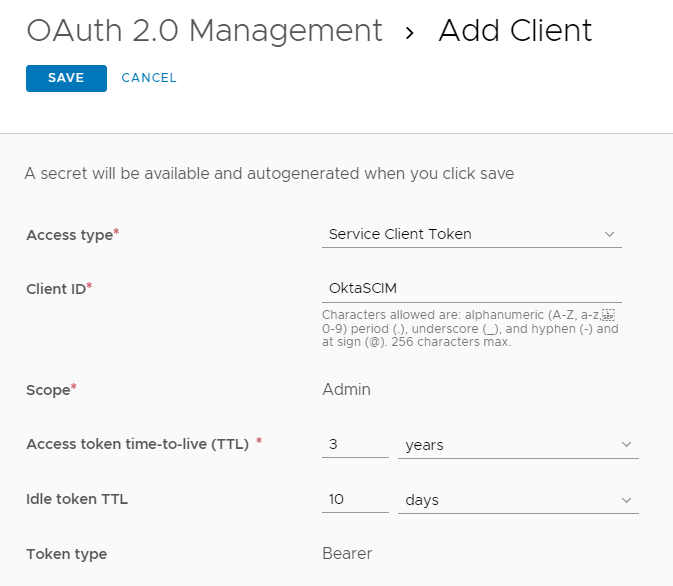

Creazione di un client OAuth 2.0

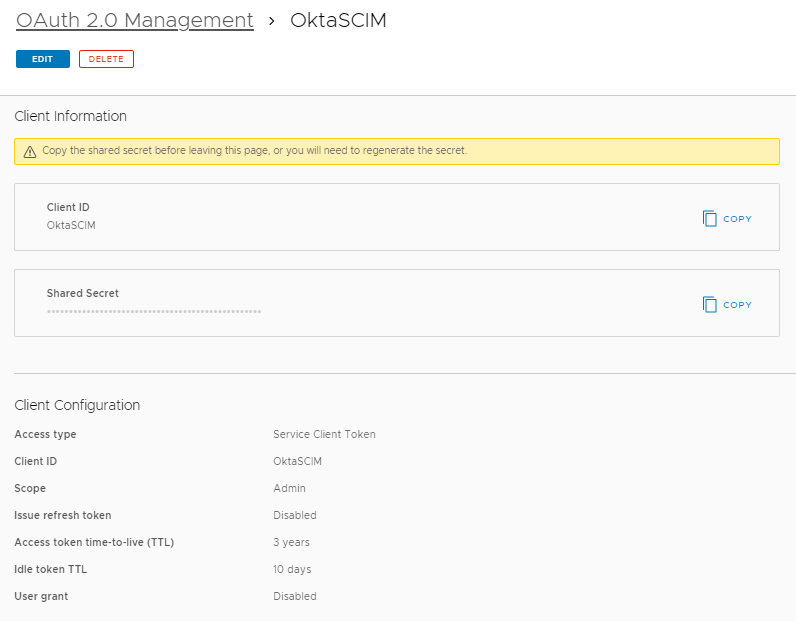

Nella console di Workspace ONE Access, creare un client OAuth 2.0 per l'integrazione di SCIM con Okta.

Quando si crea il client, viene generato automaticamente un segreto condiviso. Dopo aver creato il client, copiare il segreto condiviso. Il segreto sarà necessario più avanti nel processo di configurazione.

Procedura

Generazione di un token bearer OAuth

Dopo aver creato il client OAuth 2.0 in Workspace ONE Access, generare un token bearer OAuth.

Prerequisiti

Scaricare e installare l'app Postman. È possibile scaricare Postman dall'indirizzo https://getpostman.com.

Procedura

Creazione di una directory di tipo Altro in Workspace ONE Access

Utilizzare l'app Postman per creare una directory di tipo Altro in Workspace ONE Access per gli utenti di Okta.