Quando si aggiungono e si configurano nuove istanze del provider di identità SAML per la distribuzione di Workspace ONE Access, è possibile fornire disponibilità elevata, supportare altri metodi di autenticazione utente e aggiungere flessibilità alla modalità di gestione del processo di autenticazione utente in base agli intervalli di indirizzi IP degli utenti.

Prerequisiti

Prima di aggiungere l'istanza del provider di identità di terze parti, eseguire le attività seguenti.

- Verificare che le istanze di terze parti siano conformi con SAML 2.0 e che il servizio Workspace ONE Access possa raggiungere l'istanza di terze parti.

- Coordinare l'integrazione con il provider di identità di terze parti. In base al provider di identità, potrebbe essere necessario configurare entrambe le impostazioni insieme.

- Ottenere le informazioni sui metadati di terze parti appropriate da aggiungere durante la configurazione del fornitore di identità nella console di Workspace ONE Access. Le informazioni sui metadati ottenute dall'istanza di terze parti corrispondono all'URL dei metadati o ai metadati effettivi.

Procedura

- Nella pagina Integrazioni > Provider di identità della console di Workspace ONE Access, fare clic su AGGIUNGI e selezionare Provider di identità SAML.

- Configurare le impostazioni seguenti.

Elemento del modulo Descrizione Nome del provider di identità Immettere un nome per l'istanza del provider di identità. Metadati SAML Aggiungere il documento di metadati basato su XML del provider di identità di terze parti per stabilire una relazione di attendibilità con il provider di identità.

- Immettere l'URL dei metadati SAML o il contenuto XML nella casella di testo. Fare clic su Elabora metadati IDP.

- Selezionare la modalità di identificazione dell'utente. L'identificatore inviato in un'asserzione SAML in entrata può essere inviato nell'elemento Oggetto o Attributo.

- Elemento NameID. L'identificatore dell'utente viene recuperato dall'elemento NameID dell'elemento Oggetto.

- Attributo SAML. L'identificatore dell'utente viene recuperato da un elemento Attribute o AttributeStatement specifico.

- Se si seleziona Elemento NameID, i formati di NameID supportati dal provider di identità vengono estratti dai metadati e aggiunti alla tabella Formato ID nome visualizzata.

- Nella colonna Valore ID nome, selezionare gli attributi utente configurati nel servizio Workspace ONE Access per eseguire la mappatura ai formati di NameID visualizzati. È possibile aggiungere formati di ID nome di terze parti personalizzati e mapparli ai valori degli attributi utente nel servizio Workspace ONE Access.

- Selezionare il formato della stringa dell'identificatore di risposta Criterio ID nome nella richiesta SAML da utilizzare. Questo formato deve corrispondere alla configurazione del formato del criterio ID nome specifico del provider di identità di terze parti utilizzato per stabilire la relazione di attendibilità con il servizio Workspace ONE Access.

- (Solo cloud) Selezionare l'opzione Invia oggetto nella richiesta SAML (se disponibile) come suggerimento di accesso o come suggerimento per l'autenticazione come MFA. Se si abilita questa opzione, è anche possibile abilitare Invia valore oggetto in base alla mappatura del formato NameID per mappare il suggerimento di accesso fornito dall'app di terze parti al valore NameID.

Nota: Quando l'opzione Invia valore oggetto in base alla mappatura del formato NameID è abilitata, il servizio Workspace ONE Access è vulnerabile a un rischio di sicurezza noto come enumerazione dell'utente. È quindi consigliabile abilitare questa opzione con cautela.

Esempio di una configurazione in cui è abilitata l'opzione Invia valore oggetto in base alla mappatura del formato NameID

Configurazione del provider di identità di terze parti

- L'app 'X' è federata con Workspace ONE Access.

- Il provider di identità di terze parti ha mappato il valore NameID a userPrincipleName.

In questa configurazione, l'indirizzo e-mail dell'utente finale non viene mappato a userPrincipleName dei provider di identità di terze parti.

- Il criterio di accesso dell'app X ha una regola che indica che il provider di identità di terze parti viene utilizzato per eseguire l'autenticazione dell'utente.

Flusso di autenticazione dell'utente finale

- L'utente finale seleziona l'app 'X'.

- Nell'app 'X' viene visualizzata una pagina di accesso in cui l'utente finale deve immettere il proprio indirizzo e-mail.

- L'app 'X' invia l'indirizzo e-mail come suggerimento di accesso a Workspace ONE Access.

- Poiché l'opzione Invia valore oggetto in base alla mappatura del formato NameID è abilitata, Workspace ONE Access accetta l'indirizzo e-mail e individua il valore di UserPrincipleName per tale utente.

- Workspace ONE Access invia la richiesta SAML con il valore di UserPrincipleName corrispondente mappato al provider di identità di terze parti responsabile dell'autenticazione dell'utente finale.

- Se si seleziona Attributo SAML, includere il formato dell'attributo e il nome dell'attributo. Selezionare l'attributo utente nel servizio Workspace ONE Access per eseguire la mappatura all'attributo SAML.

Provisioning utente Just-in-Time Gli utenti del provisioning Just-in-Time vengono creati e aggiornati in modo dinamico quando eseguono l'accesso, in base alle dichiarazioni SAML inviate dal provider di identità. Vedere come funziona il provisioning Just-in-Time degli utenti in Workspace Access. Se si attiva JIT, immettere la directory e il nome di dominio per la directory JIT. Utenti Selezionare le directory che includono gli utenti che possono eseguire l'autenticazione tramite questo provider di identità. Rete Sono elencati gli intervalli di rete esistenti configurati nel servizio. Selezionare, in base ai rispettivi indirizzi IP, gli intervalli di rete degli utenti che si desidera indirizzare a questa istanza di provider di identità per l'autenticazione.

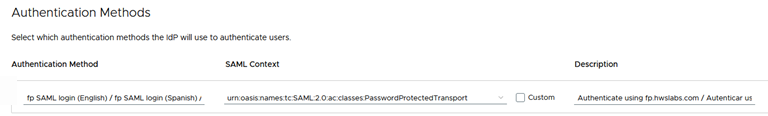

Metodo di autenticazione Nella casella di testo Metodo di autenticazione immettere il nome del metodo di autenticazione da associare a questo provider di identità di terze parti. È possibile immettere più metodi di autenticazione da associare al provider di identità di terze parti. Assegnare a ciascun metodo di autenticazione un nome descrittivo che identifichi il metodo di autenticazione. Questo è il nome dell'autenticazione configurato nel criterio di accesso. Questo è il nome dell'autenticazione visualizzato quando agli utenti viene richiesto di eseguire l'accesso.

Nella casella di testo Contesto SAML, mappare il nome del metodo di autenticazione al contesto di autenticazione SAML inviato dal provider di identità di terze parti nella risposta SAML. Nel menu a discesa, selezionare una stringa della classe del contesto di autenticazione SAML nell'elenco delle stringhe utilizzate comunemente oppure immettere una stringa personalizzata.

Nella casella di testo Descrizione inserire il contenuto per consentire all'utente di decidere se deve scegliere questo metodo di autenticazione. Il testo nella casella di testo Descrizione viene visualizzato nella pagina di richiesta di accesso Seleziona autenticazione quando questo metodo di autenticazione del provider di identità di terze parti è una delle opzioni che possono essere scelte per l'autenticazione in una regola del criterio di accesso. Vedere Configurazione della scelta delle regole dei criteri di accesso di autenticazione.

Questo testo non viene tradotto automaticamente nelle lingue specificate dal browser dell'utente finale. Tuttavia, è possibile inserire il contenuto in più lingue come una singola voce nella casella di testo Descrizione. La descrizione viene visualizzata sotto il metodo di autenticazione nella pagina del prompt di accesso.

Configurazione di Single Sign-Out Quando gli utenti accedono a Workspace ONE da un provider di identità di terze parti, vengono aperte due sessioni, una nel fornitore di identità di terze parti e l'altra nel provider del servizio Identity Manager per Workspace ONE. La durata di tali sessioni viene gestita in modo indipendente. Quando gli utenti si disconnettono da Workspace ONE, la sessione di Workspace ONE viene chiusa, ma la sessione del fornitore di identità di terze parti potrebbe rimanere aperta. In base ai requisiti di sicurezza, è possibile abilitare il Single Sign-Out e configurarlo per la disconnessione di entrambe le sessioni oppure mantenere inalterata la sessione del fornitore di identità di terze parti.

Opzione di configurazione 1

- Quando si configura il fornitore di identità di terze parti, è possibile abilitare il Single Sign-Out. Se il fornitore di identità di terze parti supporta il protocollo SLO (Single Log Out) basato su SAML, gli utenti che escono dal portale di Workspace ONE vengono disconnessi da entrambe le sessioni. La casella di testo Reindirizza URL non è configurata.

- Se il provider di identità di terze parti non supporta la disconnessione singola basata su SAML, è possibile abilitare Single Sign-Out e designare l'URL di un endpoint di disconnessione singola del provider di identità nella casella di testo URL di reindirizzamento. Nell'URL è inoltre possibile aggiungere un parametro di reindirizzamento che invii gli utenti a un endpoint specifico. Gli utenti vengono reindirizzati a questo URL quando si disconnettono dal portale di Workspace ONE e vengono disconnessi anche dal fornitore di identità.

Opzione di configurazione 2

- Un'altra opzione di Single Sign-Out consiste nel disconnettere gli utenti dal portale di Workspace ONE e reindirizzarli a un URL dell'endpoint personalizzato. A tale scopo, abilitare il Single Sign-Out e specificare l'URL nella casella di testo Reindirizza URL, nonché il parametro di reindirizzamento dell'endpoint personalizzato. Quando gli utenti si disconnettono dal portale di Workspace ONE, vengono reindirizzati a questa pagina in cui è possibile visualizzare un messaggio personalizzato. La sessione del fornitore di identità di terze parti potrebbe essere ancora aperta. L'URL va immesso nel formato https://<vidm-access-url>/SAAS/auth/federation/slo.

Se l'opzione per l'abilitazione di Single Sign-Out non è selezionata, la configurazione predefinita del servizio Workspace ONE Access prevede il reindirizzamento degli utenti che si disconnettono alla pagina di accesso al portale di Workspace ONE. La sessione del fornitore di identità di terze parti potrebbe essere ancora aperta.

Certificato della firma SAML Fare clic su Metadati del provider di servizi (SP) per visualizzare l'URL dei metadati del provider di servizi SAML Workspace ONE Access. Copiare e salvare l'URL. Questo URL viene configurato quando si modifica l'asserzione SAML nel provider di identità di terze parti per mappare gli utenti di Workspace ONE Access. Nome host provider di identità Se viene visualizzata la casella di testo Nome host, immettere il nome host al quale il provider di identità viene reindirizzato per l'autenticazione. Se si utilizza una porta non standard diversa dalla porta 443, è possibile impostare il nome host nel formato Nome host:Porta. Ad esempio, myco.example.com:8443. - Fare clic su Aggiungi.

Operazioni successive

- Nella console, accedere alla pagina Risorse > Criteri e modificare il criterio di accesso predefinito per aggiungere una regola del criterio e selezionare il nome del metodo di autenticazione SAML come metodo di autenticazione da utilizzare. Vedere Gestione dei criteri di accesso nel servizio Workspace ONE Access.

- Modificare la configurazione del provider di identità di terze parti per aggiungere l'URL del certificato di firma SAML salvato.