Per connettersi ai cluster Tanzu Kubernetes Grid 2.0 nel Supervisore utilizzando la CLI di Tanzu, registrare il provider OIDC con il Supervisore.

Prerequisiti

- Abilitare la gestione del carico di lavoro e distribuire un'istanza di Supervisore. Vedere Esecuzione di cluster TKG 2.0 nel Supervisore.

- Configurare un provider di identità esterno OpenID Connect con l'URL di callback Supervisore. Vedere Configurazione di un provider di identità esterno da utilizzare con i cluster TKG Service.

- Recuperare l'ID client, il segreto client e l'URL dell'emittente dal provider di identità esterno. Vedere Configurazione di un provider di identità esterno da utilizzare con i cluster TKG Service.

Registrazione di un IDP esterno con Supervisore

Supervisore esegue come pod i componenti del Supervisore Pinniped e del Concierge Pinniped. I cluster Tanzu Kubernetes Grid eseguono come pod solo il componente Concierge Pinniped. Per ulteriori informazioni su questi componenti e sul modo in cui interagiscono, consultare la documentazione servizio di autenticazione Pinniped.

Dopo aver registrato un provider di identità esterno con Supervisore, il sistema aggiorna i pod Supervisore Pinniped e Concierge Pinniped in Supervisore, nonché i pod Concierge Pinniped nei cluster Tanzu Kubernetes Grid. Tutti i cluster Tanzu Kubernetes Grid in esecuzione su tale istanza di Supervisore vengono configurati automaticamente con lo stesso provider di identità esterno.

Per registrare un provider ODIC esterno con Supervisore, completare la procedura seguente:

- Accedere a vCenter Server utilizzando vSphere Client.

- Selezionare .

- Fare clic sul segno più per iniziare il processo di registrazione.

- Configurare il provider. Vedere Configurazione del provider OIDC.

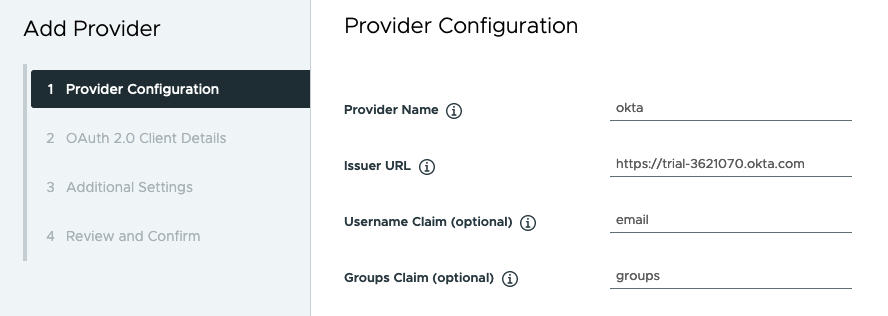

Figura 1. Configurazione del provider OIDC

- Configurazione dei dettagli del client OAuth 2.0. Vedere Dettagli client OAuth 2.0.

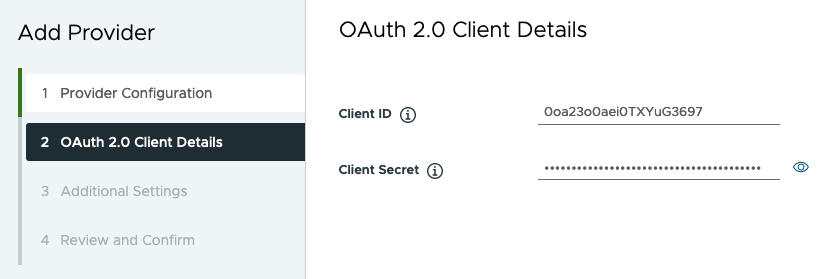

Figura 2. Dettagli client OAuth 2.0

- Configura impostazioni aggiuntive. Vedere Impostazioni aggiuntive.

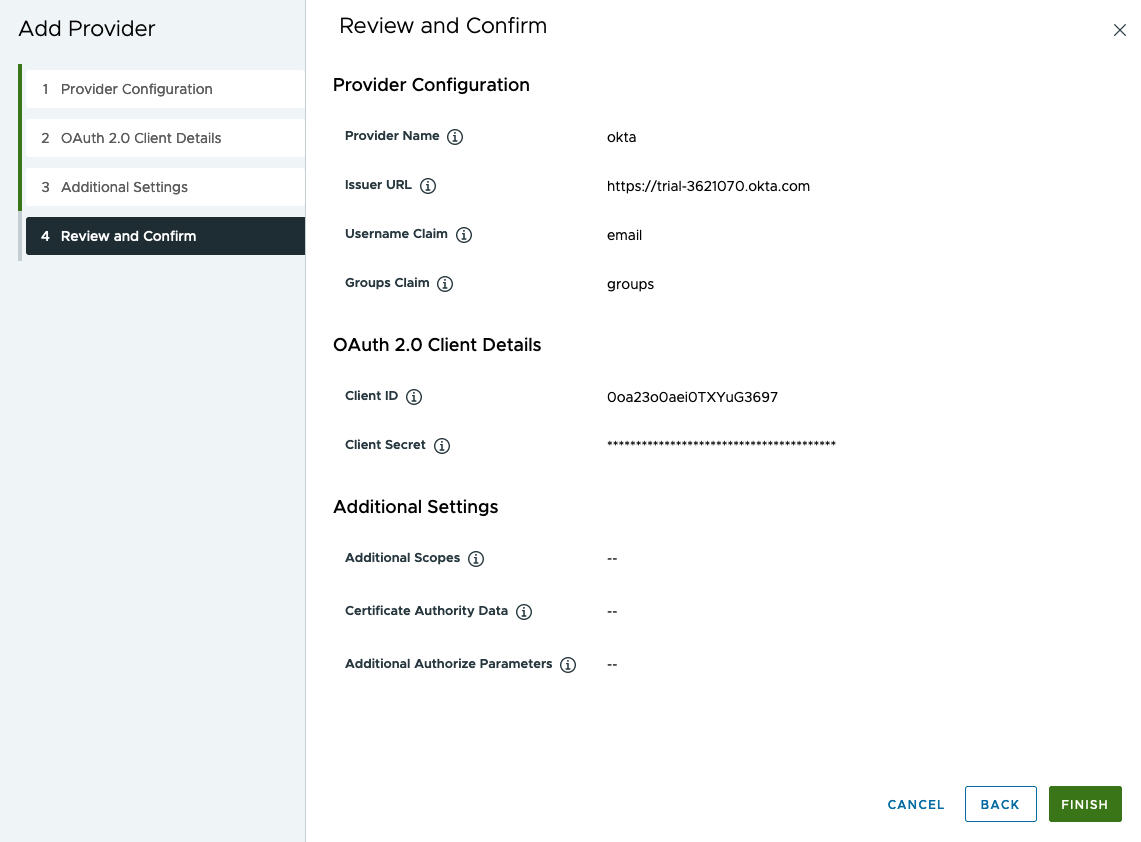

- Conferma le impostazioni del provider.

Figura 3. Conferma le impostazioni del provider

- Fare clic su Fine per completare la registrazione del provider OIDC.

Configurazione del provider OIDC

Fare riferimento ai seguenti dettagli di configurazione del provider quando si registra un provider OIDC esterno con Supervisore.

| Campo | Importanza | Descrizione |

|---|---|---|

| Nome provider |

Obbligatorio |

Nome definito dall'utente per il provider di identità esterno. |

| URL emittente |

Obbligatorio |

URL del provider di identità che emette i token. L'URL di rilevamento OIDC viene derivato dall'URL dell'emittente. Ad esempio, l'URL emittente di Okta potrebbe essere simile al seguente e può essere ottenuto dalla console di amministrazione: https://trial-4359939-admin.okta.com. |

| Richiesta nome utente |

Facoltativo |

La richiesta del token ID del provider di identità upstream o l'endpoint delle informazioni sull'utente da ispezionare per ottenere il nome utente per l'utente specificato. Se si lascia vuoto questo campo, l'URL emittente upstream viene concatenato con l'attestazione "sub" per generare il nome utente da utilizzare con Kubernetes. Questo campo specifica il tipo di Pinniped che il token ID upstream deve utilizzare per determinare se eseguire l'autenticazione. Se non viene specificato, l'identità dell'utente verrà formattata come https://IDP-ISSUER?sub=UUID. |

| Richiesta gruppi |

Facoltativo |

La richiesta del token ID del provider di identità upstream o l'endpoint delle informazioni sull'utente da ispezionare per ottenere il gruppo per l'utente specificato. Se si lascia vuoto questo campo, non verrà utilizzato alcun gruppo dal provider di identità upstream. Il campo Attestazioni gruppo indica a Pinniped gli elementi da controllare dal token ID upstream per autenticare l'identità dell'utente. |

Dettagli client OAuth 2.0

Fare riferimento ai seguenti dettagli del client OAuth 2.0 del provider quando si registra un provider OIDC esterno con Supervisore.

| Dettagli client OAuth 2.0 | Importanza | Descrizione |

|---|---|---|

| ID client |

Obbligatorio |

ID client dall'IDP esterno |

| Segreto client |

Obbligatorio |

Segreto client dall'IDP esterno |

Impostazioni aggiuntive

Fare riferimento alle seguenti impostazioni aggiuntive quando si registra un provider OIDC esterno con Supervisore.

| Impostazione | Importanza | Descrizione |

|---|---|---|

| Ambiti aggiuntivi |

Facoltativo |

Ambiti aggiuntivi da richiedere nei token |

| Dati autorità di certificazione |

Facoltativo |

Dati dell'autorità di certificazione TLS per una connessione IDP esterna sicura |

| Parametri di autorizzazione aggiuntivi |

Facoltativo |

Parametri aggiuntivi durante la richiesta di autorizzazione OAuth2 |