Come installare e configurare Harbor come Servizio supervisore. È possibile utilizzare Harbor come registro per i carichi di lavoro in esecuzione sui cluster Tanzu Kubernetes Grid e sui Pod vSphere. Harbor richiede Contour come controller di ingresso, pertanto sarà necessario installare il Servizio supervisore Contour prima di installare Harbor.

Installazione di Harbor come Servizio supervisore

È possibile installare Harbor come Servizio supervisore tramite l'opzione Gestione carico di lavoro in vSphere Client.

Prerequisiti

- Verificare di aver effettuato l'aggiornamento a vCenter Server 8.0a o versioni successive. I Servizi supervisori Contour e Harbor sono supportati con vCenter Server 8.0a e versioni successive.

- Verificare di disporre del privilegio Gestisci servizi supervisore nel sistema vCenter Server in cui si aggiungono i servizi.

- Installare Contour come Servizio supervisore nello stesso Supervisore in cui si desidera installare Harbor. Vedere Installazione di Contour come Servizio supervisore in vSphere IaaS control plane.

- Designare un nome di dominio completo per accedere all'interfaccia utente di amministrazione di Harbor.

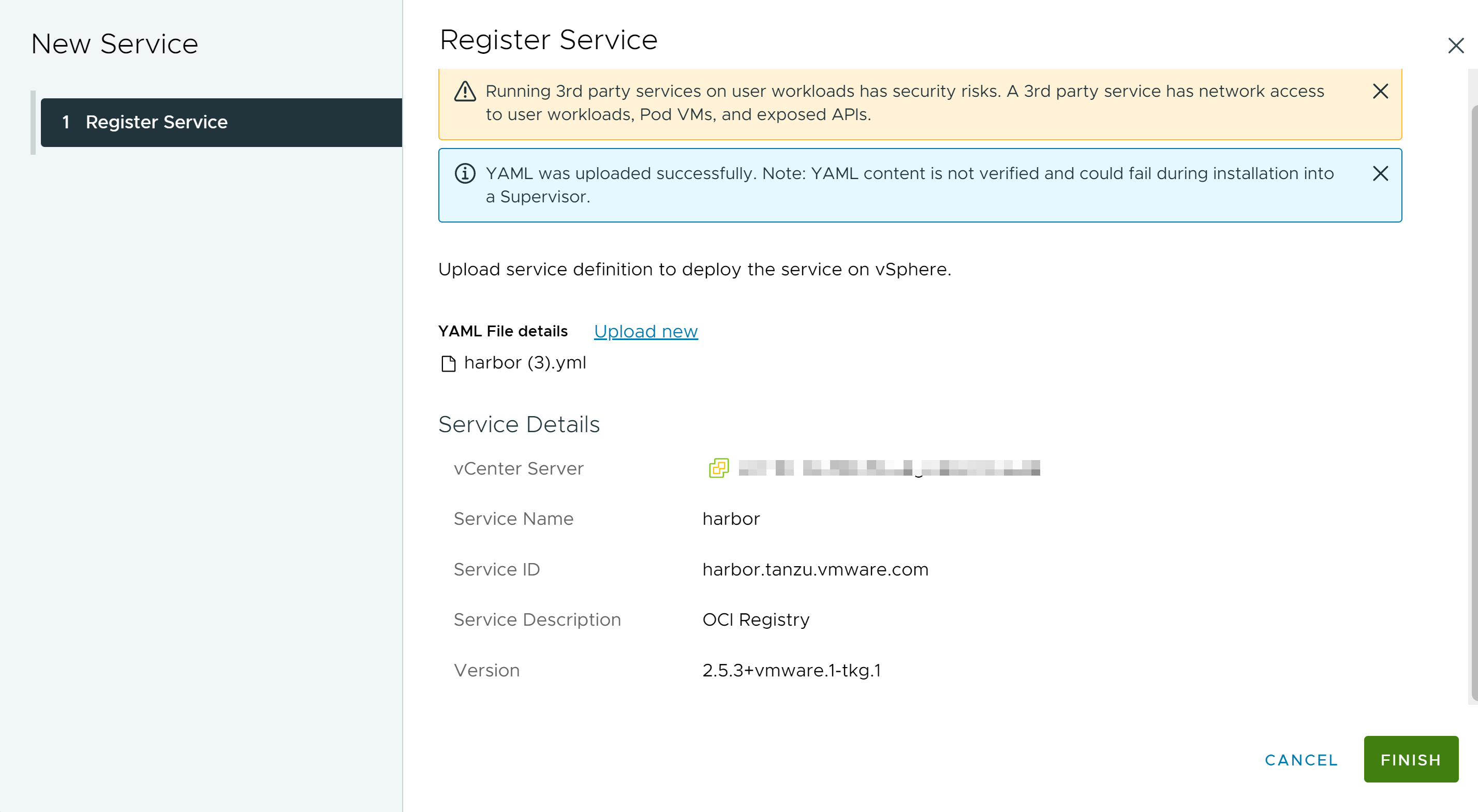

Procedura

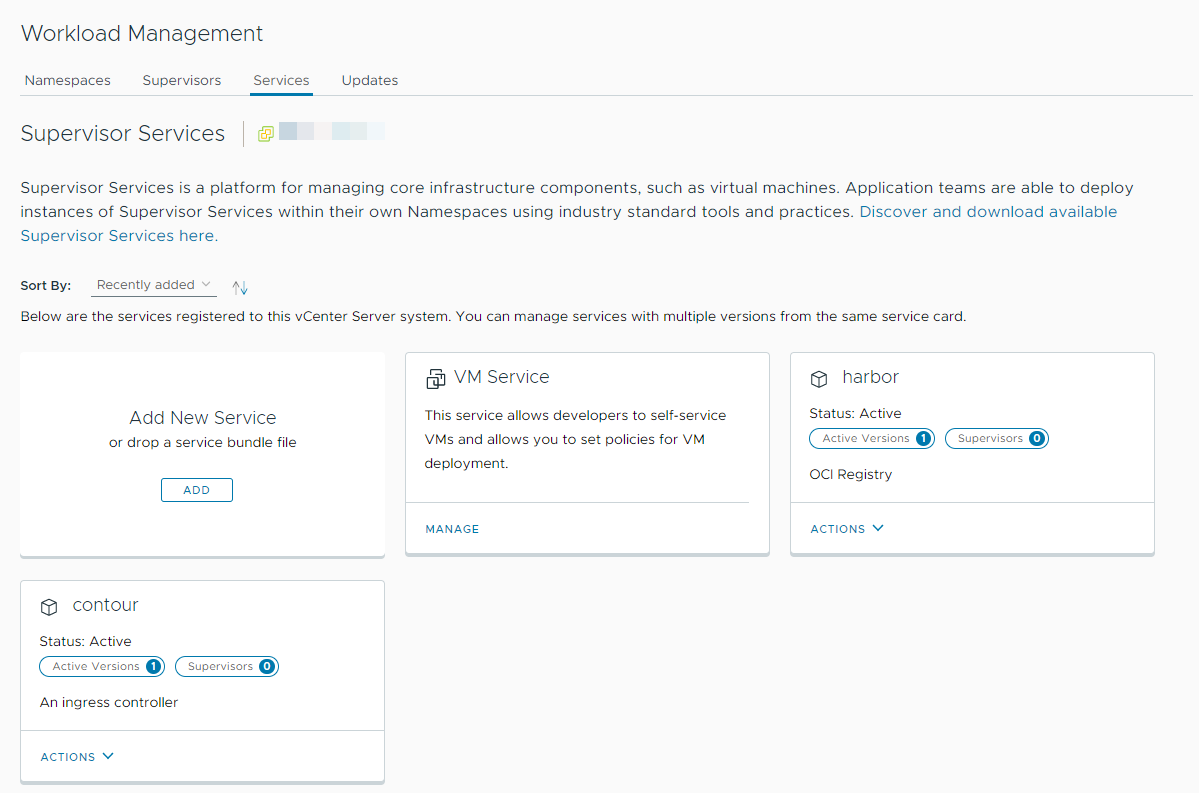

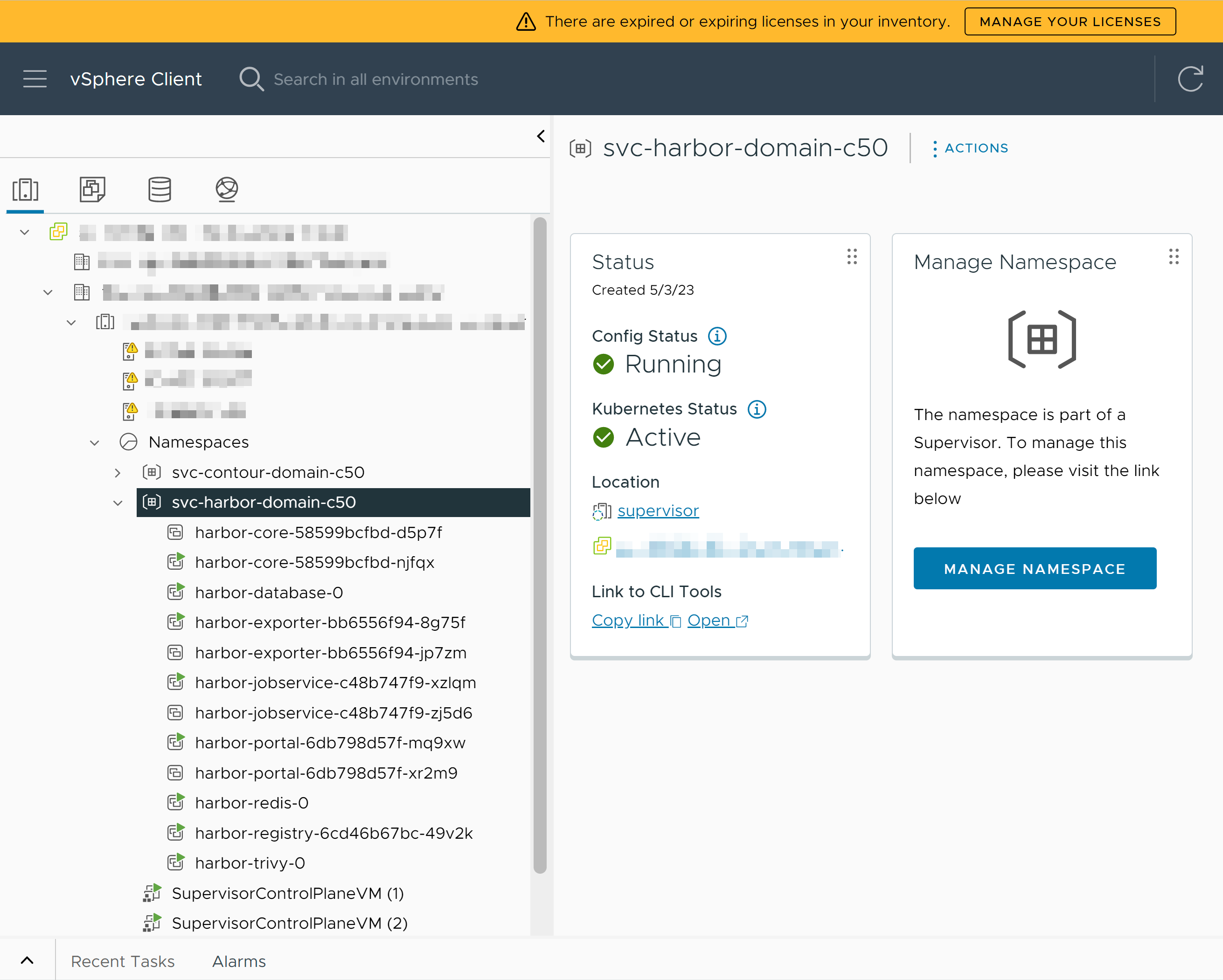

risultati

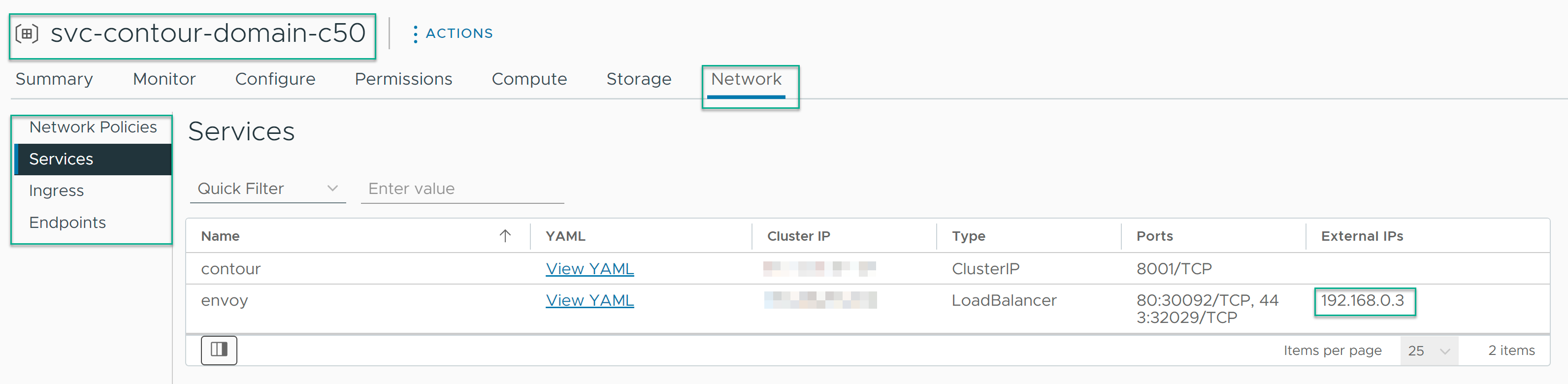

Mappatura dell'FQDN di Harbor all'indirizzo IP di ingresso di Envoy

Dopo che Harbor è stato installato correttamente, includere un record della mappatura del nome di dominio completo all'indirizzo IP in entrata di Envoy in un server DNS esterno configurato con il Supervisore.

Per poter estrarre le immagini dal registro, i cluster Tanzu Kubernetes Grid, i Pod vSphere e il Supervisore devono essere in grado di risolvere il nome di dominio completo di Harbor.

Instaurazione di una relazione di attendibilità con il registro Harbor del Servizio supervisore

Una volta installato Harbor, è necessario configurare la relazione di attendibilità tra il Supervisore e l'Harbor da utilizzare come registro per Pod vSphere. Per i cluster Tanzu Kubernetes Grid che si trovano nello stesso Supervisore di Harbor, la relazione di attendibilità con Harbor viene stabilita automaticamente. Per utilizzare Harbor come registro per i cluster Tanzu Kubernetes Grid eseguiti in Supervisori diversi è necessario configurare l'attendibilità tra Harbor e questi cluster Tanzu Kubernetes Grid.

Creazione di una relazione di attendibilità tra Harbor e il Supervisore

- Estrarre il certificato CA di Harbor dall'interfaccia utente di Harbor o utilizzando il segreto TLS sul piano di controllo del Supervisore. È possibile ottenere il ca.cert di Harbor nell'interfaccia utente di amministrazione di Harbor accedendo a .

- Aggiungere il certificato CA di Harbor alla mappa di configurazione image-fetcher-ca-bundle nello spazio dei nomi kube-system. Per modificare image-fetcher-ca-bundle, è necessario eseguire l'accesso con un account amministratore di vCenter Single Sign-On e disporre dell'autorizzazione appropriata.

- Configurare la variabile di ambiente KUBE_EDITOR come descritto qui:

- Modificare il file ConfigMap utilizzando il comando seguente:

kubectl edit configmap image-fetcher-ca-bundle -n kube-system

- Aggiungere i contenuti del file ca.cert di Harbor a ConfigMap sotto il certificato esistente del Supervisore. Assicurarsi di non modificare il certificato del Supervisore.

apiVersion: v1 data: ca-bundle: |- -----BEGIN CERTIFICATE----- MIIC/jCCAeagAwIBAgIBADANBgkqhkiG9w0BAQsFADAVMRMwEQYDVQQDEwprdWJl ... qB72tWi8M5++h2RGcVash0P1CUZOHkpHxGdUGYv1Z97Wl89dT2OTn3iXqn8d1JAK aF8= -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- MIIDKDCCAhCgAwIBAgIQBbUsj7mqXXC5XRhqqU3GiDANBgkqhkiG9w0BAQsFADAU ... 5q7y87vOLTr7+0MG4O01zK0dJYx2jVhZlsuduMYpfqRLLewVl0eGu/6vr2M= -----END CERTIFICATE----- kind: ConfigMap metadata: creationTimestamp: "2023-03-15T14:28:34Z" name: image-fetcher-ca-bundle namespace: kube-system resourceVersion: "713" uid: 6b7611a0-25fa-40f7-b4f5-e2a13bd0afe3 - Salvare le modifiche apportate al file. Di conseguenza, kubectl segnala:

configmap/image-fetcher-ca-bundle edited

Creazione di una relazione di attendibilità tra Harbor e il cluster Tanzu Kubernetes Grid in esecuzione su Supervisori diversi da Harbor

I cluster Tanzu Kubernetes Grid in esecuzione su Supervisori differenti da quello in cui è installato Harbor devono disporre di una connettività di rete con Harbor. Questi cluster Tanzu Kubernetes Grid devono essere in grado di risolvere il nome di dominio completo di Harbor.

Per stabilire una relazione di attendibilità tra Harbor e i cluster Tanzu Kubernetes Grid, estrarre il certificato CA di Harbor dall'interfaccia utente di Harbor o utilizzando il segreto TLS sul piano di controllo del Supervisore, quindi seguire i passaggi elencati inIntegrazione di un cluster TKG 2 con un registro di container privato.