È possibile configurare il Supervisore con qualsiasi provider di identità (IDP) conforme a OIDC, ad esempio Okta. Per completare l'integrazione, configurare il provider di identità con l'URL di callback per il Supervisore.

Provider OIDC esterni supportati

| Provider di identità esterno | Configurazione |

|---|---|

| Esempio di configurazione OIDC che utilizza Okta Vedere anche Configurare Okta come provider OIDC per Pinniped |

|

| Configurare Workspace ONE Access come provider OIDC per Pinniped |

|

| Google OAuth |

Configurazione del provider di identità con l'URL di callback per Supervisore

Quando si configura il provider di identità esterno da utilizzare con TKG in Supervisore, è necessario fornire al provider di identità esterno l'URL di callback disponibile nel vCenter Server nella schermata .

Esempio di configurazione OIDC che utilizza Okta

- Copiare l'URL di callback del provider di identità per il quale è necessario creare una connessione OIDC tra Okta e vCenter Server.

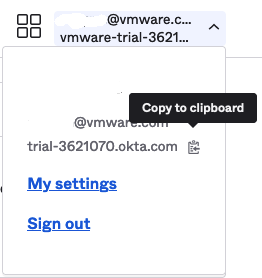

Utilizzando vSphere Client, ottenere l'URL di callback del provider di identità in . Copia questo URL in una posizione temporanea.

Figura 1. URL di callback dell'IDP

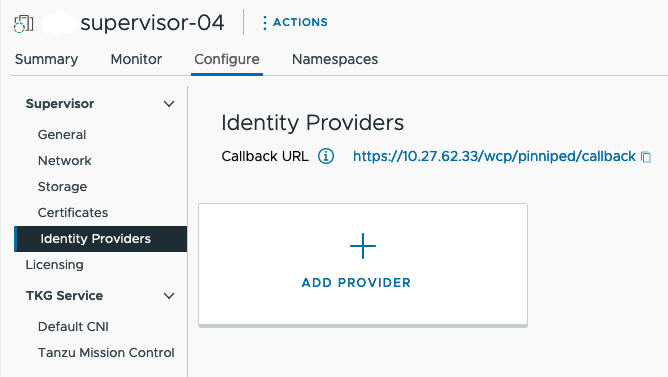

- Accedere all'account Okta della propria organizzazione o creare un account di prova su https://www.okta.com/. Fare clic sul pulsante Amministratore per aprire la console di amministrazione di Okta.

Figura 2. Console di amministrazione di Okta

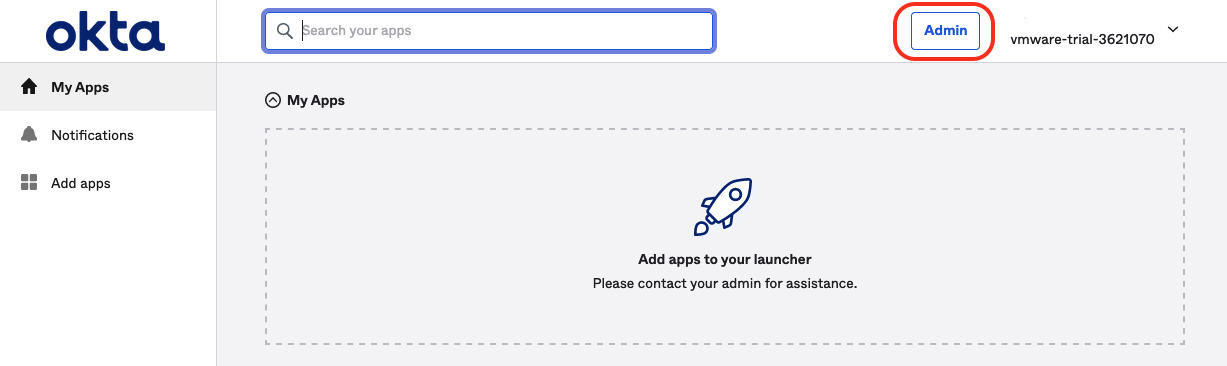

- Nella pagina Guida introduttiva della console di amministrazione, passare a .

Figura 3. Guida introduttiva di Okta

- Selezionare l'opzione per Crea integrazione app.

Figura 4. Creazione dell'integrazione dell'app Okta

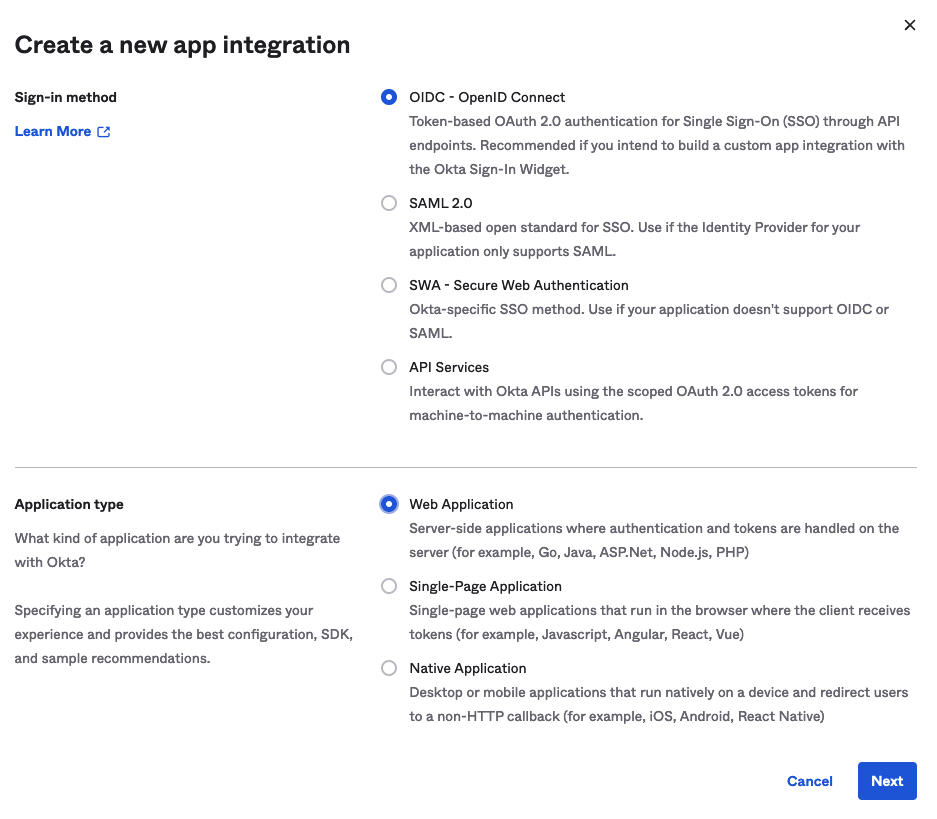

- Creare la nuova integrazione dell'app.

- Impostare il metodo di accesso su OIDC - OpenID Connect

- Impostare il tipo di applicazione su Applicazione Web

Figura 5. Metodo di accesso Okta e tipo di applicazione

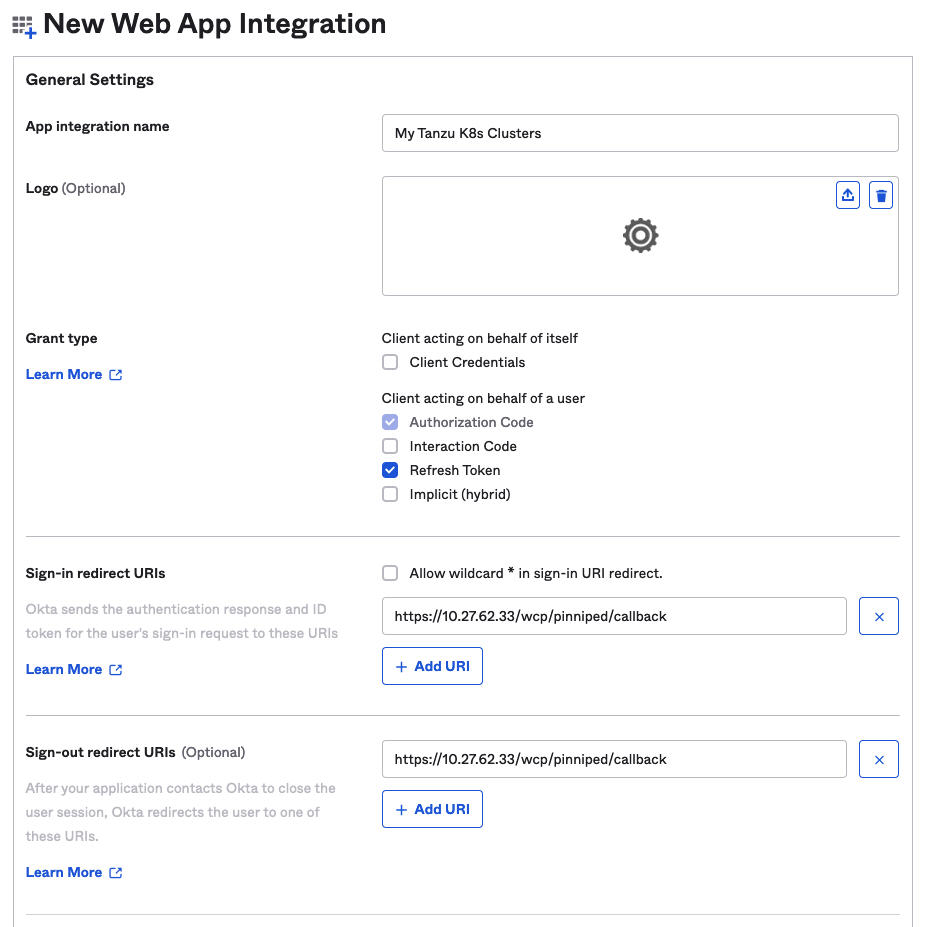

- Configurare i dettagli dell'integrazione dell'applicazione Web Okta.

- Specificare un nome di integrazione app, ovvero una stringa definita dall'utente.

- Specificare il Tipo di concessione: selezionare Codice di autorizzazione e , quindi selezionare Aggiorna token.

- URI di reindirizzamento accesso: immettere l'URL di callback del provider di identità copiato da Supervisore (vedere il passaggio 1), ad esempio https://10.27.62.33/wcp/pinnipend/callback.

- URI di reindirizzamento della disconnessione: immettere l'URL di callback del provider di identità copiato da Supervisore (vedere il passaggio 1), ad esempio https://10.27.62.33/wcp/pinnipend/callback.

Figura 6. Dettagli dell'integrazione dell'applicazione Web Okta

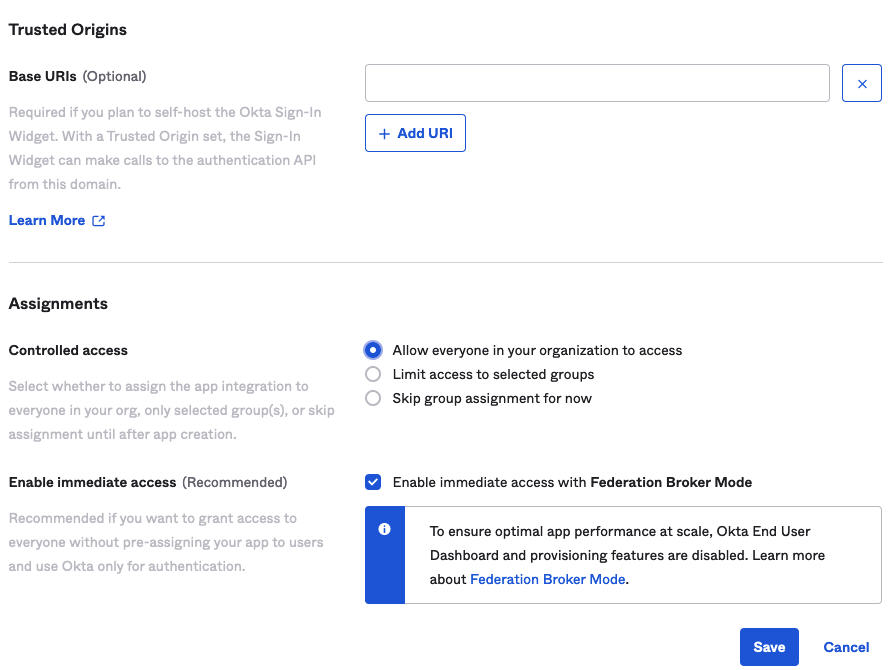

- Configurare il controllo dell'accesso degli utenti.

Nella sezione , è possibile controllare facoltativamente quali utenti Okta presenti nell'organizzazione possono accedere ai cluster Tanzu Kubernetes Grid. Nell'esempio, consentire l'accesso a tutti gli utenti definiti nell'organizzazione.

Figura 7. Controllo degli accessi Okta

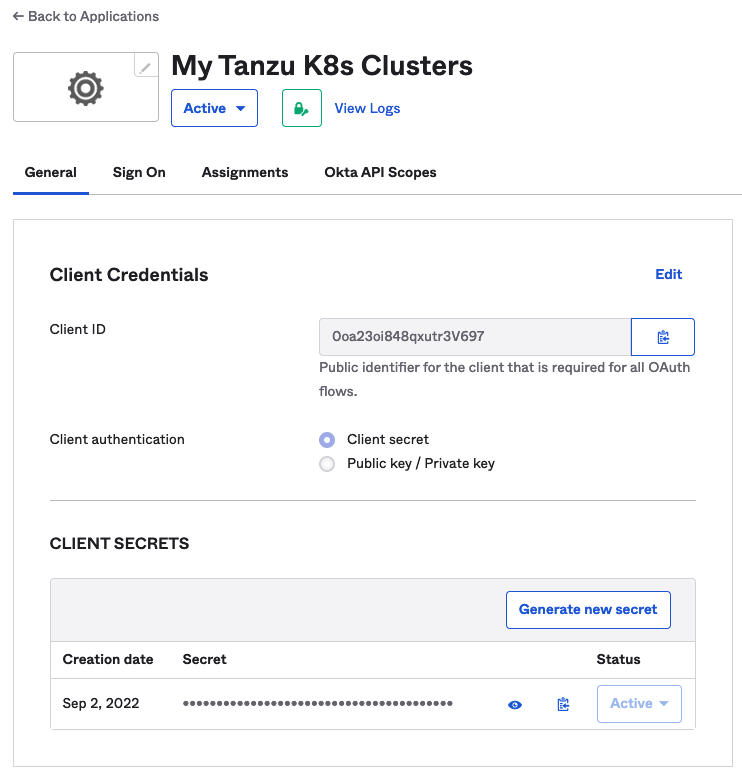

- Fare clic su Salva e copiare l'ID Client e il Segreto client restituiti.

Quando si salva la configurazione di OKTA, la console di amministrazione fornisce un ID client e un Segreto client. Copiare entrambi i dati poiché sono necessari per configurare Supervisore con un provider di identità esterno.

Figura 8. ID e segreto client OIDC

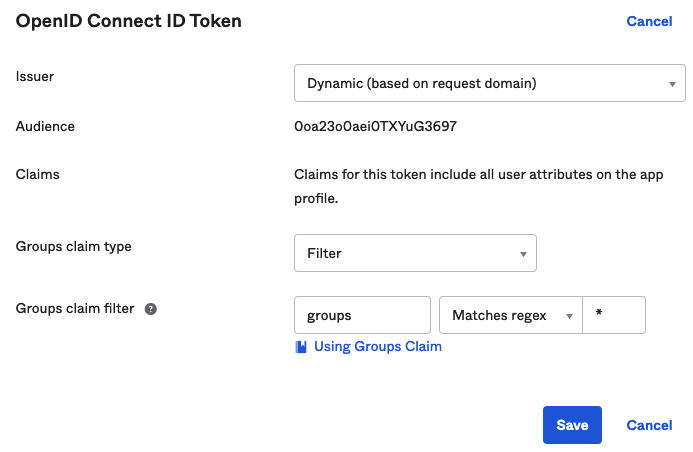

- Configurare il token ID di OpenID Connect.

Fare clic sulla scheda Accedi. Nella sezione Token ID OpenID Connect, fare clic sul link Modifica, compilare il filtro Tipo richiesta gruppi, quindi Salva le impostazioni.

Ad esempio, se si desidera che il nome della richiesta "gruppi" corrisponda a tutti i gruppi, selezionare .

Figura 9. Token ID OpenID Connect

- Copiare l'URL emittente.

Per configurare Supervisore è necessario l'URL emittente oltre all'ID client e al Segreto client.

Copiare l' URL emittente dalla console di amministrazione di Okta.Figura 10. URL emittente Okta