Azure アカウントの設定

タイプに応じて、Microsoft Azure アカウントの完全なコストと使用量の情報を入力するように VMware Aria Cost を構成できます。

エンタープライズ契約 Azure アカウント

- サービス プリンシパルを使用した VMware Aria Cost アプリケーションの登録

- サービス プリンシパルへの登録リーダー ロールの割り当て

- サブスクリプションのリーダー ロールの追加

- VMware Aria Cost でのサービス プリンシパルの接続

- コミットメントの開始日とコミットメント金額を取得します

- VMware Aria Cost での登録の接続

- Azure 予約注文へのリーダー ロールの割り当て

- Azure Savings Plan へのリーダー ロールの割り当て

- Azure AD ユーザー収集のアプリケーション権限の構成(オプション)

詳細な手順については、以下の「エンタープライズ契約 Azure アカウントの構成」セクションを参照してください。

従量課金制 Azure アカウント

- サービス プリンシパルを使用した VMware Aria Cost の登録

- サブスクリプションのリーダー ロールの追加

- サービス プリンシパルの接続

- Azure 予約注文へのリーダー ロールの割り当て

- Azure AD ユーザー収集のアプリケーション権限の構成

詳細な手順については、以下の「従量課金制 Azure アカウントの構成」セクションを参照してください。

Microsoft 顧客契約

- サービス プリンシパルを使用した VMware Aria Cost の登録

- サブスクリプションのリーダー ロールの追加

- 請求アカウント リーダーとしてのサービス プリンシパルの追加

- サービス プリンシパルの接続

- Azure 予約注文へのリーダー ロールの割り当て

- Azure AD ユーザー収集のアプリケーション権限の構成

詳細な手順については、以下の「Microsoft 顧客契約の構成」セクションを参照してください。

Azure のロールと権限

必要な Azure IAM 権限をカスタム ロールに割り当てることは、以下の操作のために重要です。

- ポリシーからアクションを実装する - 左側のメニューから セットアップ > ガバナンス > ポリシー に移動します。ポリシーを作成または更新する場合は、ドロップダウンから必要なポリシー アクションを選択します。

- 資産に一括アクションを実装する - 左側のメニューから 資産 > Azure に移動し、必要な資産を選択します。[資産レポート] ページで、リソースを選択します。一括アクション ドロップダウンから、選択したリソースに必要なアクションを選択します。

- 資産にカスタム アクションを実装する - 左側のメニューから 資産 > Azure に移動し、必要な資産を選択します。[資産レポート] ページで、水平方向のスクロール バーを右端に移動して、アクション 列を表示します。アクション ドロップダウンから必要なアクションを選択します。

既存のカスタム ロールを使用して権限を追加することも、必要に応じて新しいカスタム ロールを作成することもできます。カスタム ロールの作成手順については、Azure カスタム ロールを参照してください。

ロールを作成または割り当てるには、所有者 または ユーザー アクセス管理者 アクセス権が必要です。

必要な Azure IAM 権限

Azure 管理対象ディスクの場合

| フィールド | 説明 |

|---|---|

| 必要な IAM 権限 | Microsoft.Compute/disks/delete - 管理対象ディスクを削除します。 |

| リソースに関連付けられた VMware Aria Cost レポート | Azure ディスク資産レポート |

| 収集頻度 | 15 分ごと |

Azure スナップショットの場合

| フィールド | 説明 |

|---|---|

| 必要な IAM 権限 | Microsoft.Compute/snapshots/delete - スナップショットを削除します。 |

Microsoft.Compute/snapshots/write - Azure ディスクのスナップショットを作成します。 |

|

| リソースに関連付けられた VMware Aria Cost レポート | Azure スナップショット資産レポート |

| 収集頻度 | 15 分ごと |

注 スナップショットを作成すると、ディスク名からスナップショット名が自動的に作成されます。新しいスナップショット名の形式は - disk_name-snapshot-UUID になります。

Azure IP アドレスの場合

| フィールド | 説明 |

|---|---|

| 必要な IAM 権限 | Microsoft.Network/publicIPAddresses/delete - パブリック IP アドレスを削除します |

| リソースに関連付けられた VMware Aria Cost レポート | Azure IP アドレス アセット レポート |

| 収集頻度 | 15 分ごと |

エンタープライズ契約 Azure アカウントの構成

VMware Aria Cost powered by CloudHealth でエンタープライズ契約 (EA) の Azure アカウントを構成するには、次の手順を実行します。

手順 1:VMware Aria Cost アプリケーションのサービス プリンシパルへの登録

前提条件:アプリケーションを登録するには、グローバル管理者権限が必要です。VMware Aria Cost と Azure 間の接続は読み取り専用ですが、グローバル管理者がアプリケーションを登録して、エラーが発生しないようにする必要があります。

- Azure ポータルで、左側のメニューから Azure Active Directory を選択します。

- 左側のメニューから、アプリケーション登録 タイルを選択し、新規アプリケーション登録 をクリックします。

- フォーム内の次のフィールドを入力して、作成 をクリックします。

- 名前:サービス プリンシパルの名前を入力します。

- サポートされているアカウントの種類:この組織ディレクトリのみに含まれるアカウント を選択します。

- リダイレクト URI:ドロップダウンから Web を選択し、

https://apps.cloudhealthtech.comと入力します。

-

作成したアプリケーションの登録を開きます。

- 表示名 をテキスト ドキュメントにコピーします。

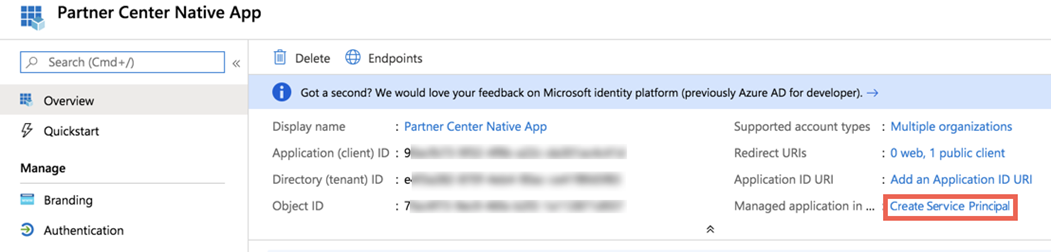

- アプリケーション ID をテキスト ドキュメントにコピーします。Azure ポータルのまれな問題により、新しいアプリケーション登録を作成しても、期待どおりに新しいサービス プリンシパルを作成できない場合があります。この問題が発生した場合は、アプリの登録 > 概要 で サービス プリンシパルの作成 リンクをクリックします。

-

左側のメニューの 証明書とシークレット に移動します。新しいクライアント シークレット をクリックします。

- キーの説明を追加します。スペースがないことを確認します。

- 有効期限を選択します。有効期限は、1 年以上に設定することをお勧めします。

- 保存 をクリックします。値が生成されます。

- キーの説明と値をテキスト ドキュメントにコピーします。

- アプリケーション登録ブレードを閉じて、Active Directory のメニューに戻ります。

- [管理] ヘッダーで、プロパティ を選択します。

- ディレクトリ ID を見つけます。コピー アイコンを選択して ID をコピーし、テキスト ドキュメントに貼り付けます。

- 管理するディレクトリごとに手順 1~10 を繰り返します。

チェックポイント:この時点で、以下の情報がテキスト ドキュメントに記載されています。

- 表示名

- アプリケーション ID

- キーの説明

- キー値

- ディレクトリ ID/テナント ID

手順 2:サービス プリンシパルへの登録リーダー ロールの割り当て

この請求ロールを作成または更新するには、API を使用する必要があります。

- エンタープライズ管理者としてアカウントの認証情報を使用して、割り当てる登録アクセス権を使用してテナントにログインします。

- API 要求の一部として次のパラメータを指定します。これらの値を見つける方法については、SPN とテナント ID の確認を参照してください。

- オブジェクト ID

- Azure テナント ID

- BillingAccountID

- ロール定義(正しいロール ID がすでに事前に入力されています)。

例:

{

"properties": {

"principalId": "REPLACE WITH OBJECT ID",

"principalTenantId": "REPLACE WITH TENANT ID",

"roleDefinitionId": "/providers/Microsoft.Billing/billingAccounts/REPLACE WITH BillingAccountID/billingRoleDefinitions/24f8edb6-1668-4659-b5e2-40bb5f3a7d7e"

}

}

- アクティブな EA の登録 ID と請求アカウント名を見つけます。

- 登録 ID は、EA および Azure ポータルで確認できます。

- 請求アカウント名は、API パラメータで使用した

billingAccountIDと同じです。

- GUID

billingRoleAssignmentNameを生成します。New-Guid PowerShell コマンドを使用して GUID を生成します。Online GUID / UUID Generator Web サイトを使用して一意の GUID を生成することもできます。後で使用するために GUID を書き留めておきます。 - Role Assignments - Put - REST API(Azure 課金) コマンドを使用して、ロールの割り当てを更新します。

- 他のサービス プリンシパルについて、前の手順を繰り返します。

同じサービス プリンシパルへの複数の登録のマッピング

同じサービス プリンシパルにマッピングされた複数の登録がある場合は、登録ごとに Role Assignments - Put - REST API (Azure Billing) コマンドを実行する必要があります。

- Role Assignments - Put REST API の記事を開き、試す をクリックします。

- 登録アクセス権を持つエンタープライズ管理者としてテナントにログインします。

-

API 要求の一部として次のパラメータを指定します。

- オブジェクト ID

- Azure テナント ID

- 登録 ID

- ロール定義(正しいロール ID がすでに事前に入力されています)

これらの値を見つける方法については、「SPN とテナント ID の確認」を参照してください。

例:

{ “properties”: { “principalId”: “SPN ID OR OBJECT ID”, “principalTenantId”: “ADtenant ID OR Azure Tenant ID”, “roleDefinitionId”: “/providers/Microsoft.Billing/billingAccounts/EnrollmentID/billingRoleDefinitions/24f8edb6-1668-4659-b5e2-40bb5f3a7d7e” } }- 要求の 本文 で EnrollmentID パラメータを変更します。

- New-Guid PowerShell コマンドを使用して新しい GUID を生成します。

-

実行 をクリックします。

- 登録ごとに前の手順を繰り返します。

手順 3:サブスクリプションのリーダー ロールの追加

Azure でのロールの割り当てのヘルプについては、Azure ポータルを使用した Azure ロールの割り当てを参照してください。

ロールを割り当てる場合は、次の項目を選択します。

- ロール:リーダー

- メンバー:VMware Aria Cost powered by CloudHealth

サブスクリプションごとにこの手順を繰り返します。

Key Vault にアクセスするための権限の追加(オプション)

追加の取得権限とリスト権限により、VMware Aria Cost は各サブスクリプションの各 Key Vault のキーとシークレットにアクセスできます。このアクセス権を付与すると、次のメリットが得られます。

- 可視性:資産レポートの各 Key Vault のすべてのキーとシークレットの詳細を取得します。

- ポリシー:キーとシークレットのポリシーを作成し、キー/シークレットに有効期限が設定されていない場合に通知されます。

- パースペクティブ:Key Vault のキーとシークレットはタグ付け可能な資産であるため、タグに基づいてパースペクティブ グループを作成できます。

次の手順を使用して、サービス プリンシパルに追加の権限を付与します。

- Azure ポータル にログインし、上部のナビゲーション バーで Cloud Shell アイコンをクリックします。

- VMware Aria Cost に追加したすべてのアクティブなサービス プリンシパルに対して、次の PowerShell スクリプトを入力します。

$subs = Get-AzureRmSubscription $client_id = 'Application id of service principal' foreach ($sub in $subs) {Set-AzureRmContext -SubscriptionId $sub.SubscriptionId $key_vaults = Get-AzureRmKeyVault foreach ($key_vault in $key_vaults) {Set-AzureRmKeyVaultAccessPolicy -VaultName $key_vault.VaultName -ServicePrincipalName $client_id -PermissionsToKeys get,list -PermissionsToSecrets get,list } }

VMware Aria Cost からサービス プリンシパルの アプリケーション ID を取得します。セットアップ > アカウント > Azure サービス プリンシパル の順に移動します。

スクリプトは現在の Key Vault にアクセスし、サービス プリンシパルに Key Vault キーとシークレットを取得して表示する権限を付与します。

新しく追加された Key Vault の場合、キーを取得して表示する権限を、サービス プリンシパルに個別に付与する必要があります。上記の PowerShell スクリプトを実行するか、次の手順を使用してサービス プリンシパルを手動で追加できます。

- Azure ポータル で、新しく追加された Key Vault に移動します。

- 設定 メニューから アクセス ポリシー に移動し、アクセス ポリシーを追加 をクリックします。

- __キーの権限__ および シークレット権限 ドロップダウンから、

get,list権限を選択します。 - サービス プリンシパル を選択します。

- 追加 をクリックします。

手順 4:VMware Aria Cost でのサービス プリンシパルの接続

Azure ポータルで構成したサービス プリンシパルを VMware Aria Cost プラットフォームに接続します。

- VMware Aria Cost プラットフォームにログインします。セットアップ > アカウント > Azure サービス プリンシパル の順に移動して、選択します。次に、新規サービス プリンシパル をクリックします。

- アカウント タイプ ドロップダウンから Global Azure を選択します。

- テキスト ドキュメントの情報を、設定フォームの対応するフィールドにコピーします。スペースがないことを確認します。

- オプションで、セキュリティ上の理由から特定の資産の収集を無効にする場合は、セキュリティ資産の収集 ドロップダウンを選択します。VMware Aria Cost では、すべての資産に対して資産収集を有効にすることをお勧めします。機密データは保存しません。無効な資産は VMware Aria Cost で非アクティブとしてマークされ、ポリシーでは使用できません。

- サービス プリンシパルの保存 をクリックします。

手順 5:コミットメントの開始日とコミットメント金額の取得

Enterprise Agreement の開始日と、契約に対してコミットした金額を取得します。

- Azure ポータル にログインします。

- コストの管理と請求 に移動し、エンタープライズ契約の請求アカウントを選択します。

- 左側のペインで クレジットとコミットメント を選択し、Microsoft Azure Consumption Commitment (MACC) タブを選択します。

- コミットメントの 開始日 と コミットメント金額 をテキスト ドキュメントにコピーします。

手順 6:VMware Aria Cost での登録の接続

- セットアップ > アカウント > Azure 登録 の順に移動します。

- 登録を追加 をクリックします。

- 登録 ID を入力し、登録にわかりやすい名前を付けます(例:Company EA)。

- ドロップダウンから必要な サービス プリンシパル を選択します。

- コミットメント セクションで、コミットメント期間 を選択します。

- オプションで、コミットメント金額 と コミットメント開始日 を指定します。

- 登録を保存 をクリックします。

注 - API アクセス キー は登録に接続するために必要ではありません。

手順 7:Azure 予約注文へのリーダー ロールの割り当て

Azure 予約注文にリーダー ロールを割り当てて、VMware Aria Cost レポートで Azure データを有効にします。VMware Aria Cost リーダーのみが予約にアクセスできるようにするには、すべての予約注文にリーダー ロールを割り当てる必要があります。失敗すると、Azure レポートが正常に動作しなくなります。

- Azure ポータル にログインし Azure Active Directory > アプリの登録 に移動します。

- VMware Aria Cost に登録したアプリケーションの表示名をコピーし、テキスト ファイル(メモ帳や TextEdit など)に貼り付けます。

- VMware Aria Cost にログインします。資産 > Azure の順に移動し、[その他] セクションから 予約注文 を選択します。

- テーブルの最初の予約注文については、Azure ポータル アイコンを選択して、Azure ポータルでその予約注文を開きます。

- アクセス コントロール (IAM) に移動し、追加 をクリックします。

- フィールドに次のように入力します。

- ロール ドロップダウン メニューから リーダー を選択します。

- 選択 フィールドで、予約注文に関連付けられている手順 2 からサービス プリンシパルの表示名をコピーして貼り付け、検索で返されたユーザーを選択します。

- 保存 をクリックします。

- 予約注文ごとに、手順 4 ~ 7 を繰り返します。

手順 8:Azure Savings Plan へのリーダー ロールの割り当て

- Azure ポータル にログインし Azure Active Directory > アプリの登録 に移動します。

- VMware Aria Cost に登録したアプリケーションの表示名をコピーし、テキスト ファイル(メモ帳や TextEdit など)に貼り付けます。

- VMware Aria Cost プラットフォームにログインします。資産 > Azure の順に移動し、その他 セクションから Savings Plan を選択します。

- Savings Plan テーブルで、Azure ポータルに移動 アイコンをクリックして、Azure ポータルで Savings Plan を開きます。

- 左側のペインで、アクセス コントロール (IAM) に移動し、ロールの割り当ての追加 をクリックします。

- フィールドに次のように入力します。

- ロール ドロップダウン メニューから リーダー を選択します。

- 選択 フィールドで、Savings Plan に関連付けられている、手順 2 のサービス プリンシパルの表示名をコピーして貼り付け、検索で返されたユーザーを選択します。

- 保存 をクリックします。

- Savings Plan ごとに、手順 4 から 7 を繰り返します。

手順 9:Azure AD ユーザー収集のアプリケーション権限の構成(オプション)

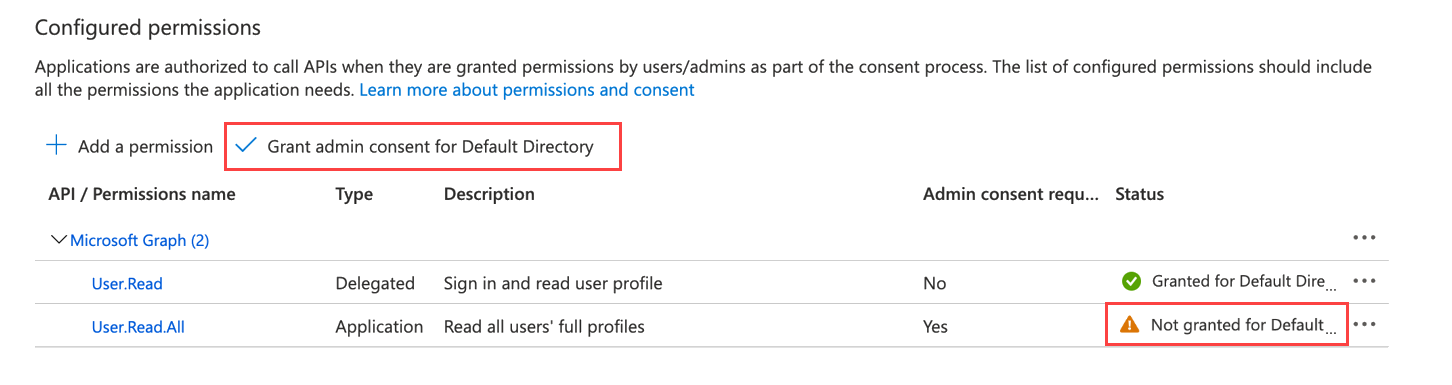

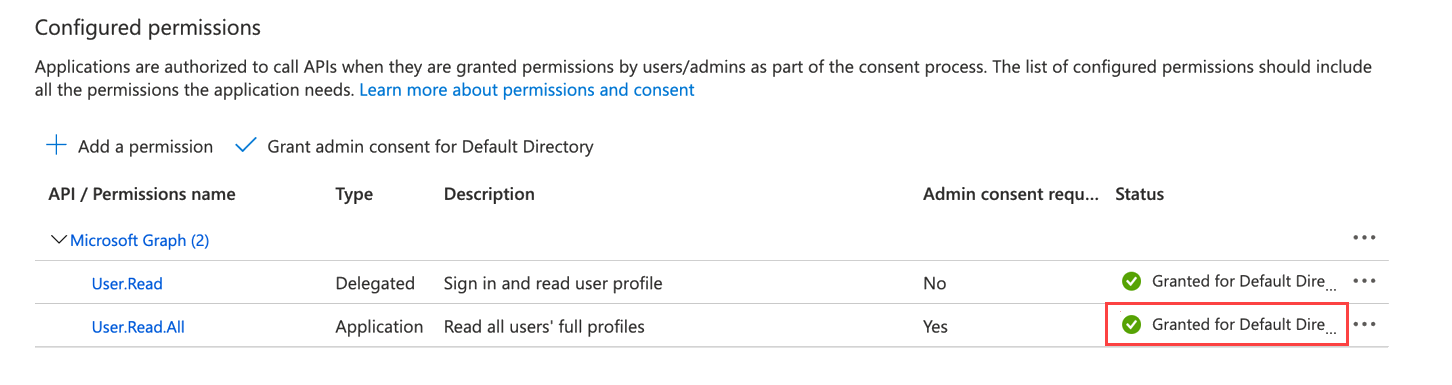

VMware Aria Cost は、Azure サービス プリンシパルを通じた Azure AD ユーザー収集をサポートします。Azure AD オブジェクトを収集するには、追加のグラフ API 権限をサービス プリンシパルに追加する必要があります。

- Azure ポータルにログインし、Azure Active Directory > アプリの登録 に移動して、VMware Aria Cost アプリケーションを選択します。

- API 権限 > 権限の追加 をクリックします。

- Microsoft グラフ を選択し、アプリケーション権限 をクリックします。

- 権限の選択 で、ユーザー を展開し、

User.Read.All permissionを選択します。 -

権限の追加 をクリックします。

必要な権限を追加したら、既定ディレクトリに対する管理者の同意を許可 をクリックして、構成済みの権限に対して管理者が同意できるようにします。

Azure の従量課金制アカウントの構成

VMware Aria Cost で従量課金制 (PAYG) の Azure アカウントを構成するには、次の手順を実行します。

手順 1:VMware Aria Cost アプリケーションのサービス プリンシパルへの登録

Azure ポータルで VMware Aria Cost アプリケーションを作成し、サービス プリンシパルに登録します。管理するディレクトリごとにこのプロセスを繰り返します。

前提条件 アプリケーションを登録するには、グローバル管理者権限が必要です。VMware Aria Cost と Azure 間の接続は読み取り専用ですが、グローバル管理者がアプリケーションを登録して、エラーが発生しないようにする必要があります。

- テキスト エディタ(メモ帳や TextEdit など)を開いて、VMware Aria Cost で提供する必要があるサービス プリンシパルの特定のパラメータを保存できるようにします。

- Azure ポータル にログインします。

- 左側のメニューから Azure Active Directory を選択します。Azure Active Directory のメニュー エントリが存在しない場合は、検索します。

- アプリの登録 タイルを選択して、ページの上部にある 新規登録 をクリックします。

- フォーム内の次のフィールドを入力して、作成 をクリックします。

- 名前:サービス プリンシパルの名前を入力します。

- サポートされているアカウントの種類:この組織ディレクトリのみに含まれるアカウント を選択します。

- リダイレクト URI:ドロップダウン メニューから Web を選択し、

https://apps.cloudhealthtech.comを入力します。Azure ポータルのまれな問題により、新しいアプリケーション登録を作成しても、期待どおりに新しいサービス プリンシパルを作成できない場合があります。この問題が発生した場合は、アプリの登録 > 概要 で サービス プリンシパルの作成 リンクをクリックします。

- 作成したアプリケーションの登録を開きます。

- 表示名 をテキスト ドキュメントにコピーします。

- アプリケーション ID をテキスト ドキュメントにコピーします。

- 左側のメニューの 証明書とシークレット に移動します。新しいクライアント シークレット をクリックします。

- キーの説明を追加します。スペースがないことを確認します。

- 有効期限を選択します。有効期限は、1 年以上に設定することをお勧めします。

- 保存 をクリックします。値が生成されます。

- キーの説明と値をテキスト ドキュメントにコピーします。

- アプリケーション登録ブレードを閉じて、Active Directory のメニューに戻ります。

- [管理] ヘッダーで、プロパティ を選択します。

- ディレクトリ ID を見つけます。コピー アイコンを選択して ID をコピーし、テキスト ドキュメントに貼り付けます。

チェックポイント:この時点で、以下の情報がテキスト ドキュメントに記載されています。

- 表示名

- アプリケーション ID

- キーの説明

- キー値

- ディレクトリ ID/テナント ID

手順 2:サブスクリプションのリーダー ロールの追加

ディレクトリで管理されているサブスクリプションのリーダー ロールを割り当てます。

Azure でのロールの割り当てのヘルプについては、Azure ポータルを使用した Azure ロールの割り当てを参照してください。

ロールを割り当てる場合は、次の項目を選択します。

- ロール:リーダー

- メンバー:VMware Aria Cost powered by CloudHealth

注 - サブスクリプションごとにこの手順を繰り返します。

Key Vault にアクセスするための権限の追加(オプション)

追加の取得権限とリスト権限により、VMware Aria Cost は各サブスクリプションの各 Key Vault のキーとシークレットにアクセスできます。このアクセス権を付与すると、次のメリットが得られます。

- 可視性:資産レポートの各 Key Vault のすべてのキーとシークレットの詳細を取得します。

- ポリシー:キーとシークレットのポリシーを作成し、キー/シークレットに有効期限が設定されていない場合に通知されます。

- パースペクティブ:Key Vault のキーとシークレットはタグ付け可能な資産であるため、タグに基づいてパースペクティブ グループを作成できます。

次の手順を使用して、サービス プリンシパルに追加の権限を付与します。

- Azure ポータル にログインし、上部のナビゲーション バーで Cloud Shell アイコンをクリックします。

- VMware Aria Cost に追加したすべてのアクティブなサービス プリンシパルに対して、次の PowerShell スクリプトを入力します。

$subs = Get-AzureRmSubscription $client_id = 'Application id of service principal' foreach ($sub in $subs) {Set-AzureRmContext -SubscriptionId $sub.SubscriptionId $key_vaults = Get-AzureRmKeyVault foreach ($key_vault in $key_vaults) {Set-AzureRmKeyVaultAccessPolicy -VaultName $key_vault.VaultName -ServicePrincipalName $client_id -PermissionsToKeys get,list -PermissionsToSecrets get,list } }

VMware Aria Cost からサービス プリンシパルの アプリケーション ID を取得します。セットアップ > アカウント > Azure サービス プリンシパル の順に移動します。

スクリプトは現在の Key Vault にアクセスし、サービス プリンシパルに Key Vault キーとシークレットを取得して表示する権限を付与します。

新しく追加された Key Vault の場合、キーを取得して表示する権限を、サービス プリンシパルに個別に付与する必要があります。上記の PowerShell スクリプトを実行するか、次の手順を使用してサービス プリンシパルを手動で追加できます。

- Azure ポータル で、新しく追加された Key Vault に移動します。

- 設定 メニューから アクセス ポリシー に移動し、アクセス ポリシーを追加 をクリックします。

- __キーの権限__ および シークレット権限 ドロップダウンから、

get,list権限を選択します。 - サービス プリンシパル を選択します。

- 追加 をクリックします。

手順 3:VMware Aria Cost でのサービス プリンシパルの接続

Azure ポータルで構成したサービス プリンシパルを VMware Aria Cost プラットフォームに接続します。

- VMware Aria Cost プラットフォームで、セットアップ > アカウント > Azure サービス プリンシパル の順に移動して、選択します。次に、新規サービス プリンシパル をクリックします。

- アカウント タイプ ドロップダウンから Global Azure を選択します。

- テキスト ドキュメントの情報を、設定フォームの対応するフィールドにコピーします。スペースがないことを確認します。

- オプションで、セキュリティ上の理由から特定の資産の収集を無効にする場合は、セキュリティ資産の収集 ドロップダウンを選択します。VMware Aria Cost では、すべての資産に対して資産収集を有効にすることをお勧めします。機密データは保存しません。

無効な資産は VMware Aria Cost で非アクティブとしてマークされ、ポリシーでは使用できません。

- サービス プリンシパルの保存 をクリックします。

手順 4:Azure 予約注文へのリーダー ロールの割り当て

Azure 予約注文にリーダー ロールを割り当てて、VMware Aria Cost レポートで Azure データを有効にします。VMware Aria Cost リーダーのみが予約にアクセスできるようにするには、すべての予約注文にリーダー ロールを割り当てる必要があります。失敗すると、Azure レポートが正常に動作しなくなります。

- Azure ポータル にログインし Azure Active Directory > アプリの登録 に移動します。

- VMware Aria Cost に登録したアプリケーションの表示名をコピーし、テキスト ファイル(メモ帳や TextEdit など)に貼り付けます。

- VMware Aria Cost にログインします。資産 > Azure の順に移動し、[その他] セクションから 予約注文 を選択します。

- テーブルの最初の予約注文については、Azure ポータル アイコンを選択して、Azure ポータルでその予約注文を開きます。

- アクセス コントロール (IAM) に移動し、追加 をクリックします。

- フィールドに次のように入力します。

- ロール ドロップダウン メニューから リーダー を選択します。

- 選択 フィールドで、予約注文に関連付けられている手順 2 からサービス プリンシパルの表示名をコピーして貼り付け、検索で返されたユーザーを選択します。

- 保存 をクリックします。

- 予約注文ごとに、手順 4 ~ 7 を繰り返します。

手順 5:Azure Savings Plan へのリーダー ロールの割り当て

- Azure ポータル にログインし Azure Active Directory > アプリの登録 に移動します。

- VMware Aria Cost に登録したアプリケーションの表示名をコピーし、テキスト ファイル(メモ帳や TextEdit など)に貼り付けます。

- VMware Aria Cost プラットフォームにログインします。資産 > Azure の順に移動し、その他 セクションから Savings Plan を選択します。

- Savings Plan テーブルで、Azure ポータルに移動 アイコンをクリックして、Azure ポータルで Savings Plan を開きます。

- 左側のペインで、アクセス コントロール (IAM) に移動し、ロールの割り当ての追加 をクリックします。

- フィールドに次のように入力します。

- ロール ドロップダウン メニューから リーダー を選択します。

- 選択 フィールドで、Savings Plan に関連付けられている、手順 2 のサービス プリンシパルの表示名をコピーして貼り付け、検索で返されたユーザーを選択します。

- 保存 をクリックします。

- Savings Plan ごとに、手順 4 から 7 を繰り返します。

手順 6:Azure AD ユーザー収集のアプリケーション権限の構成(オプション)

VMware Aria Cost は、Azure サービス プリンシパルを通じた Azure AD ユーザー収集をサポートします。Azure AD オブジェクトを収集するには、追加のグラフ API 権限をサービス プリンシパルに追加する必要があります。

- Azure ポータルにログインし、Azure Active Directory > アプリの登録 に移動して、VMware Aria Cost アプリケーションを選択します。

- API 権限 > 権限の追加 をクリックします。

- Microsoft グラフ を選択し、アプリケーション権限 をクリックします。

- 権限の選択 で、ユーザー を展開し、

User.Read.All permissionを選択します。 - 権限の追加 をクリックします。

必要な権限を追加したら、既定ディレクトリに対する管理者の同意を許可 をクリックして、構成済みの権限に対して管理者が同意できるようにします。

Microsoft 顧客契約の構成

VMware Aria Cost プラットフォームで Microsoft 顧客契約を構成するには、次の手順を実行します。

手順 1:VMware Aria Cost アプリケーションのサービス プリンシパルへの登録

Azure ポータルで VMware Aria Cost アプリケーションを作成し、サービス プリンシパルに登録します。

管理するディレクトリごとにこのプロセスを繰り返します。

前提条件

アプリケーションを登録するには、グローバル管理者権限が必要です。VMware Aria Cost と Azure 間の接続は読み取り専用ですが、グローバル管理者がアプリケーションを登録して、エラーが発生しないようにする必要があります。

- テキスト エディタ(メモ帳や TextEdit など)を開いて、VMware Aria Cost プラットフォームで提供する必要があるサービス プリンシパルの特定のパラメータを保存できるようにします。

- Azure ポータル にログインします。

- 左側のメニューから Azure Active Directory を選択します。

Azure Active Directory のメニュー エントリが存在しない場合は、検索します。

- アプリの登録 タイルを選択して、ページの上部にある 新規登録 をクリックします。

- フォーム内の次のフィールドを入力して、作成 をクリックします。

- 名前:サービス プリンシパルの名前を入力します。

- サポートされているアカウントの種類:この組織ディレクトリのみに含まれるアカウント を選択します。

- リダイレクト URI:ドロップダウンから Web を選択し、

https://apps.cloudhealthtech.comと入力します。

Azure ポータルのまれな問題により、新しいアプリケーション登録を作成しても、期待どおりに新しいサービス プリンシパルを作成できない場合があります。この問題が発生した場合は、アプリの登録 > 概要 で サービス プリンシパルの作成 リンクをクリックします。

- 作成したアプリケーションの登録を開きます。

- 表示名 をテキスト ドキュメントにコピーします。

- アプリケーション ID をテキスト ドキュメントにコピーします。

- 左側のメニューの 証明書とシークレット に移動します。新しいクライアント シークレット をクリックします。

- キーの説明を追加します。スペースがないことを確認します。

- 有効期限を選択します。有効期限は、1 年以上に設定することをお勧めします。

- 保存 をクリックします。値が生成されます。

- キーの説明と値をテキスト ドキュメントにコピーします。

- アプリケーション登録ブレードを閉じて、Active Directory のメニューに戻ります。

- [管理] ヘッダーで、プロパティ を選択します。

- ディレクトリ ID を見つけます。コピー アイコンを選択して ID をコピーし、テキスト ドキュメントに貼り付けます。

チェックポイント:この時点で、以下の情報がテキスト ドキュメントに記載されています。

- 表示名

- アプリケーション ID

- キーの説明

- キー値

- ディレクトリ ID/テナント ID

手順 2:サブスクリプションのリーダー ロールの追加

ディレクトリで管理されているサブスクリプションのリーダー ロールを割り当てます。

Azure でのロールの割り当てのヘルプについては、Azure ポータルを使用した Azure ロールの割り当てを参照してください。

ロールを割り当てる場合は、次の項目を選択します。

- ロール:リーダー

- メンバー:VMware Aria Cost powered by CloudHealth

サブスクリプションごとにこの手順を繰り返します。

Key Vault にアクセスするための権限の追加(オプション)

追加の取得権限とリスト権限により、VMware Aria Cost は各サブスクリプションの各 Key Vault のキーとシークレットにアクセスできます。このアクセス権を付与すると、次のメリットが得られます。

- 可視性:資産レポートの各 Key Vault のすべてのキーとシークレットの詳細を取得します。

- ポリシー:キーとシークレットのポリシーを作成し、キー/シークレットに有効期限が設定されていない場合に通知されます。

- パースペクティブ:Key Vault のキーとシークレットはタグ付け可能な資産であるため、タグに基づいてパースペクティブ グループを作成できます。

次の手順を使用して、サービス プリンシパルに追加の権限を付与します。

- Azure ポータル にログインし、上部のナビゲーション バーで Cloud Shell アイコンをクリックします。

- VMware Aria Cost プラットフォームに追加したすべてのアクティブなサービス プリンシパルに対して、次の PowerShell スクリプトを入力します。

$subs = Get-AzureRmSubscription $client_id = 'Application id of service principal' foreach ($sub in $subs) {Set-AzureRmContext -SubscriptionId $sub.SubscriptionId $key_vaults = Get-AzureRmKeyVault foreach ($key_vault in $key_vaults) {Set-AzureRmKeyVaultAccessPolicy -VaultName $key_vault.VaultName -ServicePrincipalName $client_id -PermissionsToKeys get,list -PermissionsToSecrets get,list } }

注 - VMware Aria Cost プラットフォームからサービス プリンシパルの アプリケーション ID を取得します。セットアップ > アカウント > Azure サービス プリンシパル の順に移動します。

スクリプトは現在の Key Vault にアクセスし、サービス プリンシパルに Key Vault キーとシークレットを取得して表示する権限を付与します。

新しく追加された Key Vault の場合、キーを取得して表示する権限を、サービス プリンシパルに個別に付与する必要があります。上記の PowerShell スクリプトを実行するか、次の手順を使用してサービス プリンシパルを手動で追加できます。

- Azure ポータル で、新しく追加された Key Vault に移動します。

- 設定 メニューから アクセス ポリシー に移動し、アクセス ポリシーを追加 をクリックします。

- __キーの権限__ および シークレット権限 ドロップダウンから、

get,list権限を選択します。 - サービス プリンシパル を選択します。

- 追加 をクリックします。

手順 3:請求アカウント リーダーとしてのサービス プリンシパルの追加

請求アカウントの請求アカウント リーダーとしてサービス プリンシパルを割り当てます。

注 - 次の手順を請求アカウントごとに繰り返します。スコープを別の課金アカウントに切り替えるには、「Azure ポータルで課金スコープを切り替える」を参照してください。

- Azure ポータル にログインします。

- Azure のホーム ページで、ツール の下の コスト管理 を選択します。

- 左側のメニューで アクセス コントロール (IAM) を選択します。

- +追加 を選択して、新しい権限を追加します。

- 次のように 権限の追加 フォームに入力し、保存 をクリックします。

- ロール ドロップダウンから 課金アカウント リーダー を選択します。

- 選択 フィールドにサービス プリンシパルの名前を入力します。

手順 4:VMware Aria Cost でのサービス プリンシパルの接続

Azure ポータルで構成したサービス プリンシパルを VMware Aria Cost プラットフォームに接続します。

- VMware Aria Cost プラットフォームにログインします。左側のメニューから セットアップ > アカウント > Azure サービス プリンシパル を選択します。次に、新規サービス プリンシパル をクリックします。

- アカウント タイプ ドロップダウンから Global Azure を選択します。

- テキスト ドキュメントの情報を、設定フォームの対応するフィールドにコピーします。スペースがないことを確認します。

- オプションで、セキュリティ上の理由から特定の資産の収集を無効にする場合は、セキュリティ資産の収集 ドロップダウンを選択します。VMware Aria Cost では、すべての資産に対して資産収集を有効にすることをお勧めします。機密データは保存しません。

無効な資産は VMware Aria Cost で非アクティブとしてマークされ、ポリシーでは使用できません。

- サービス プリンシパルの保存 をクリックします。

手順 5:Azure Savings Plan へのリーダー ロールの割り当て

- Azure ポータル にログインし Azure Active Directory > アプリの登録 に移動します。

- VMware Aria Cost に登録したアプリケーションの表示名をコピーし、テキスト ファイル(メモ帳や TextEdit など)に貼り付けます。

- VMware Aria Cost プラットフォームにログインします。資産 > Azure の順に移動し、その他 セクションから Savings Plan を選択します。

- Savings Plan テーブルで、Azure ポータルに移動 アイコンをクリックして、Azure ポータルで Savings Plan を開きます。

- 左側のペインで、アクセス コントロール (IAM) に移動し、ロールの割り当ての追加 をクリックします。

- フィールドに次のように入力します。

- ロール ドロップダウン メニューから リーダー を選択します。

- 選択 フィールドで、Savings Plan に関連付けられている、手順 2 のサービス プリンシパルの表示名をコピーして貼り付け、検索で返されたユーザーを選択します。

- 保存 をクリックします。

- Savings Plan ごとに、手順 4 から 7 を繰り返します。

手順 6:Azure 予約注文へのリーダー ロールの割り当て

VMware Aria Cost リーダーのみが予約にアクセスできるようにするには、すべての予約注文にリーダー ロールを割り当てる必要があります。失敗すると、Azure レポートが正常に動作しなくなります。

- Azure ポータル にログインし Azure Active Directory > アプリの登録 に移動します。

- VMware Aria Cost に登録したアプリケーションの表示名をコピーし、テキスト ファイル(メモ帳や TextEdit など)に貼り付けます。

- VMware Aria Cost プラットフォームにログインします。資産 > Azure の順に移動し、[その他] セクションから 予約注文 を選択します。

- テーブルの最初の予約注文については、Azure ポータル アイコンを選択して、Azure ポータルでその予約注文を開きます。

- アクセス コントロール (IAM) に移動し、追加 をクリックします。

- フィールドに次のように入力します。

- ロール ドロップダウン メニューから リーダー を選択します。

- 選択 フィールドで、予約注文に関連付けられている手順 2 からサービス プリンシパルの表示名をコピーして貼り付け、検索で返されたユーザーを選択します。

- 保存 をクリックします。

- 予約注文ごとに、手順 4 ~ 7 を繰り返します。

手順 7:Azure AD ユーザー収集のアプリケーション権限の構成(オプション)

VMware Aria Cost プラットフォームは、Azure サービス プリンシパルを通じた Azure AD ユーザー収集をサポートします。Azure AD オブジェクトを収集するには、追加のグラフ API 権限をサービス プリンシパルに追加する必要があります。

- Azure ポータルにログインし、Azure Active Directory > アプリの登録 に移動して、アプリケーションを選択します。

- API 権限 > 権限の追加 をクリックします。

- Microsoft グラフ を選択し、アプリケーション権限 をクリックします。

- 権限の選択 で、ユーザー を展開し、

User.Read.All permissionを選択します。 - 権限の追加 をクリックします。

必要な権限を追加したら、既定ディレクトリに対する管理者の同意を許可 をクリックして、構成済みの権限に対して管理者が同意できるようにします。