シングル サインオンの管理

VMware Aria Cost を使用した VMware Cloud Services の構成

注 - 2023 年 2 月以降、VMware Cloud Services は、VMware Aria Cost powered by CloudHealth プラットフォームのすべての新規ユーザーにとってデフォルトの認証ツールとなりました。VMware Cloud Services コンソールを使用すると、ハイブリッド クラウドとネイティブ パブリック クラウドにわたり、VMware Cloud Services ポートフォリオ全体を管理できます。また、VMware Aria Cost プラットフォームやその他の VMware Cloud Services 製品へのアクセスも簡単に行えます。

新しい VMware Aria Cost ユーザーか、新しい VMware Cloud Services ユーザーかによって、オンボーディングのワークフローに違いが生じる場合があります。

- 新しい VMware Aria Cost ユーザーのオンボーディング

- 新しい VMware Cloud Services ユーザーのオンボーディング

オンボーディング リンクが記載された、両方のワークフローの招待メールが届きます。

VMware Aria Cost サービス プラットフォームへのサインアップ

非フェデレーション アクセス権を持つ新規ユーザーの場合

前提条件

- VMware Cloud Services プラットフォームからの、オンボーディング リンクを記載した E メール。

手順

-

VMware Cloud Services プラットフォームにログインします。

-

VMware 製品の新規ユーザーの場合は、招待メールに記載されているオンボーディング リンクをクリックすると、VMware Cloud Services のログイン ページにリダイレクトされます。VMware Cloud Services アカウントを作成します。組織を作成する最初のユーザーは、VMware Cloud Services プラットフォームで組織所有者ロールを取得します。「VMware Cloud Services アカウントの作成」を参照してください。

-

VMware アカウントがすでにある場合は、VMware アカウントの認証情報を使用してログインします。

組織が作成されると、組織に参加するように招待された新規ユーザーは、組織管理者または組織所有者から付与されたロールを持つことができます。組織へのアクセスを制限するため、新規ユーザーには、組織内で上位の権限が必要な場合を除き、組織メンバー ロールを付与することをお勧めします。

-

-

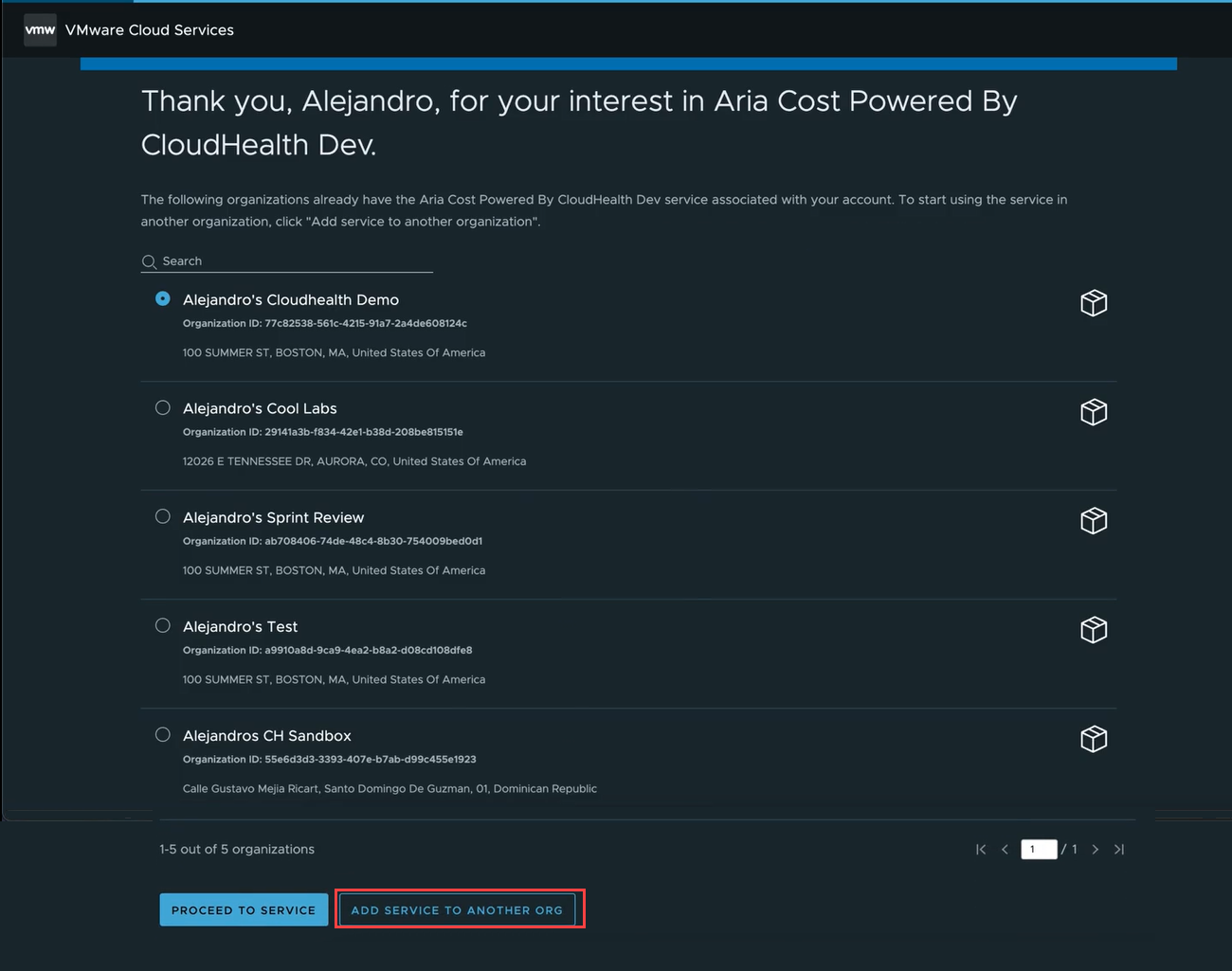

VMware Cloud Services 組織を選択します。

VMware Aria Cost サービスをオンボーディングする既存の組織を選択するか、新しい組織を作成します。

- すでにある組織を選択した場合は、サービスに進む をクリックします。VMware Aria Cost プラットフォームにリダイレクトされます。

各組織には組織 ID が付いています。既存の組織のいずれかが過去に VMware Aria Cost プラットフォーム サービスに関連付けられており、そのサービスが組織に再度追加された場合、VMware Aria Cost は古い VMware Aria Cost アカウントを再び自動的に有効化し、それを VMware Cloud Services の組織 ID にリンクします。

データ保持ポリシーに従って、VMware Aria Cost は顧客データを 13 か月間保持します。VMware Aria Cost データベースに組織 ID がない場合、VMware Aria Cost は新しいアカウントを作成し、それを VMware Cloud Services の組織 ID に自動的にリンクします。

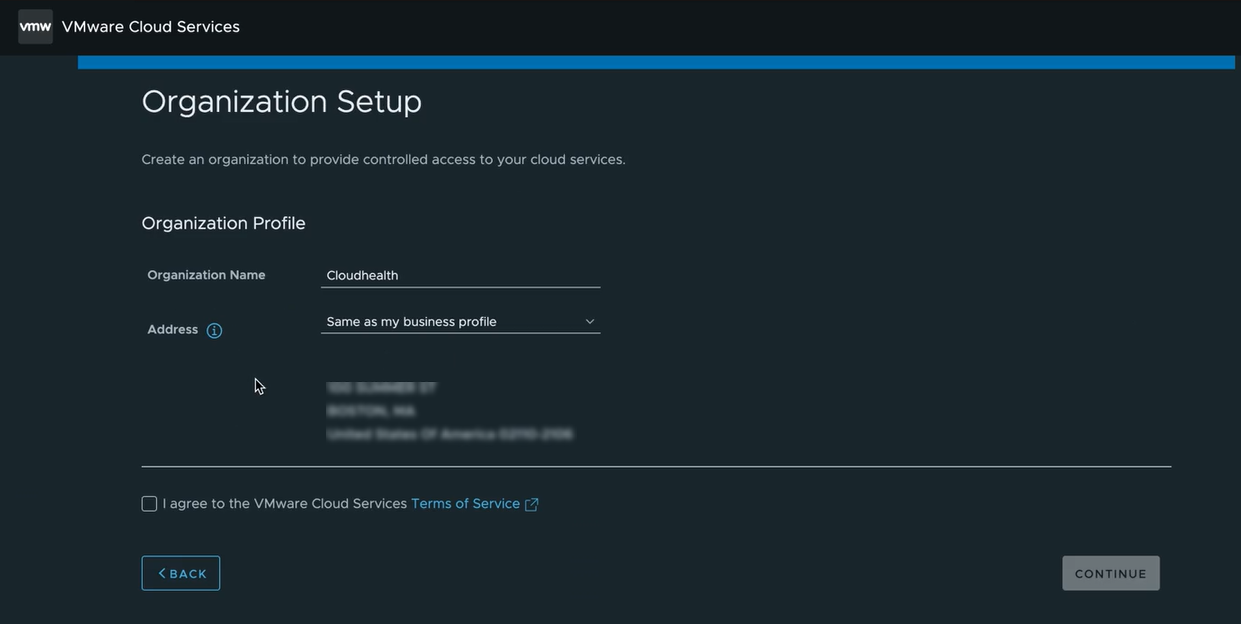

- 新しい組織を作成するには、次の手順を実行します。

a. サービスを別の組織に追加 をクリックします。

b. 組織の作成 をクリックします。

c. 組織名 と アドレス を指定して、組織プロファイル を作成します。d. サービス利用規約を選択し、続行 をクリックします。e. パートナーへのデータ開示 の承諾を承認または拒否し、続行 をクリックします。

VMware Aria Cost プラットフォームにリダイレクトされます。

フェデレーション アクセス権を持つユーザー

前提条件

- エンタープライズ フェデレーションのセットアップが準備できていること。

- VMware Cloud Services 組織は、ID ガバナンスと管理 (IGA) のために有効にする必要があります。

- 組織所有者は、VMware Cloud Services プラットフォームで自動資格ポリシーを設定する必要があります。「自動資格ポリシーの構成」を参照してください。このポリシーは、フェデレーション ドメインでログインするすべてのユーザーに組織レベルとサービス レベルのロールを付与するために必要です。

SSO フェデレーションのセットアップがある場合、会社の新規 VMware Aria Cost ユーザーは、VMware Aria Cost サービスにアクセスするために最初に VMware Cloud Services プラットフォームにログインする必要があります。認証されたユーザーは、VMware Aria Cost プラットフォームに直接アクセスし、割り当てられた VMware Aria Cost アカウントにアクセスできます。

また、組織管理者または組織所有者は、VMware Cloud Services プラットフォームでユーザー ロールを変更できます。VMware Aria Cost 管理者は、必要に応じて VMware Aria Cost プラットフォームで VMware Aria Cost ロールを変更できます。

VMware Cloud Services アカウントの作成

新規ユーザーに VMware Cloud Services アカウントがない場合は、VMware Aria Cost サービスを使用するためにアカウントを 1 つ作成する必要があります。オンボーディング プロセスの一環として、メール ID にオンボーディング リンクが表示されます。オンボーディング リンクをクリックして、次の手順を実行します。

- VMware Cloud Services のログイン ページで、別のアカウントを使用してログイン をクリックします。

- アカウント作成フォームに次の詳細を入力します。

- 名前と電話番号。

- メール アドレス:招待メールを受け取ったメール アドレスを入力します。パスワードを作成します。

- ビジネス名とアドレスの詳細。

- 利用規約を選択し、続行 をクリックします。

- 確認コードを送信 をクリックします。登録したメール アドレスから確認コードをコピーして、VMware Cloud Services プラットフォームに貼り付けます。E メールの確認を完了し、登録済みの VMware アカウントの認証情報を使用してログインします。

- VMware アカウントの作成 をクリックします。VMware Cloud Services のログイン画面にリダイレクトされます。

- 新しく作成した認証情報を使用して、VMware Cloud Services プラットフォームにログインします。認証されると、VMware Aria Cost プラットフォームに直接ログインできます。

VMware Cloud Services アカウントを作成した後、組織を作成する最初のユーザーが、VMware Cloud Services プラットフォームで組織所有者ロールを取得します。

VMware Cloud Services プラットフォームでの組織への新規ユーザーの追加

前提条件

- 組織にユーザーを招待するには、組織所有者または組織管理者のいずれかのロールが必要です。詳細については、組織内のユーザーを管理する方法を参照してください。

- VMware Cloud Services プラットフォームで、少なくとも 1 つの組織が作成されている必要があります。

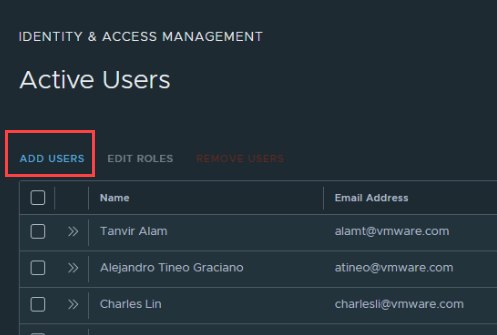

組織所有者は、VMware Cloud Services プラットフォームの組織にユーザーを招待し、VMware Aria Cost サービス プラットフォームへのアクセス権をユーザーに付与できます。

組織に新規ユーザーを追加するには 1.VMware Aria Cost プラットフォームで、右上隅にあるプロファイル名をクリックし、組織の表示 を選択します。VMware Cloud Services プラットフォームの 組織 ページにリダイレクトされます。2.左側のメニューで ID およびアクセス権の管理 > アクティブ ユーザー の順にクリックします。

- ユーザーの追加 をクリックします。[新規ユーザーの追加] ページで、ユーザーのアカウント名または組織に追加するユーザーのメール アドレスを指定します。ユーザーのアカウント名が実際のメール アドレスであることを確認します。

- ロールを割り当てます。VMware Cloud Services プラットフォームの管理者は、VMware Aria Cost プラットフォームに招待するユーザーに 2 つのロール(VMware Cloud Services プラットフォームの組織ロールと VMware Aria Cost プラットフォームのサービス ロール)を割り当てる必要があります。ユーザーは、両方のプラットフォームで同じロールを持つことも、異なるロールを持つこともできます。たとえば、VMware Cloud Services の管理者が必ずしも VMware Aria Cost プラットフォームの管理者であるとは限りません。その逆も同様です。

組織ロール VMware Cloud Services プラットフォームでは、次の組織ロールを使用できます。

| 必須ロール | 追加ロール |

|---|---|

| 組織管理者 | アクセス ログ監査者 |

| 組織メンバー | 請求(読み取り専用) |

| 組織所有者 | 開発者 |

| プロジェクト管理者 | |

| ソフトウェア インストーラ | |

| サポート ユーザー |

VMware Cloud Services の組織とロールの詳細については、「VMware Cloud Services を開始する前」を参照してください。

サービス ロール サービス ロールを割り当てるには、まずサービスを選択してから、サービス関連のロールを選択する必要があります。

VMware Aria Cost サービスの場合は、VMware Aria Cost 管理者ロールまたは VMware Aria Cost によって管理されるロールを割り当てることができます。VMware Aria Cost によって管理されるロールでは、ユーザーは、VMware Aria Cost プラットフォームの VMware Aria Cost 管理者によって割り当てられた VMware Aria Cost ロールを引き継ぎます。

VMware Aria Cost プラットフォームのロールの詳細については、「VMware Aria Cost ロールとは」を参照してください。

- 追加 をクリックして、ユーザーに招待を送信します。

招待の引き換え

新規ユーザーは、招待リンクを使用して招待に同意し、VMware Cloud Services アカウントを作成するか、アクティブな VMware アカウントの認証情報を使用して VMware Cloud Services プラットフォームにログインする必要があります。

ユーザーが VMware Cloud Services プラットフォームに正常にログインしたら、次を実行します。

- サービス > 組織 ページで、サービスの起動 をクリックして、VMware Aria Cost プラットフォームに移動します。

- VMware Aria Cost 利用規約を選択し、次へ をクリックします。

招待を引き換えたら、ユーザー名が VMware Aria Cost プラットフォームに追加されます。

VMware Aria Cost プラットフォームのユーザー グループへのユーザーの追加

VMware Aria Cost プラットフォームでユーザー グループにユーザーを追加する方法を参照してください。

自動資格ポリシーの構成

組織所有者は、ドメインのすべてのユーザーにフェデレーション アクセス権を付与するため、組織を ID プロバイダにリンクする必要があります。

前提条件

- VMware Cloud Services プラットフォームでドメインが設定されていること。

- ドメイン セットアップが、VMware Cloud Services プラットフォームの特定の組織に接続されていないこと。

手順

VMware Cloud Services プラットフォームに組織所有者としてログインします。

手順 1:ドメイン名を組織とリンクする

- 左側のペインで、組織 > 詳細 の順にクリックします。

- ID プロバイダにリンクされたドメイン まで下にスクロールし、ID プロバイダをリンク をクリックします。

- リンク をクリックして組織をリンクし、続行 をクリックします。

手順 2:ドメイン ポリシーを構成する

- 左側のペインで ID およびアクセス権の管理 > ガバナンス に移動します。

- 要求 タブで、設定 をクリックします。

- 要求の設定 ページで ドメイン ポリシーの追加 をクリックします。

-

次の情報を入力します。

- 名前 – 新しいドメイン ポリシーの名前。

- 説明 – 新しいドメイン ポリシーの説明。

- ドメイン – カンマまたは改行で区切った、新しいポリシーが適用されるドメイン名のリスト。

- スコープ - 組織ロールとサービス ロールを割り当てます。

-

保存 をクリックします。ドメイン ポリシーが [デフォルト ロールの付与] セクションに表示されます。

ドメイン ポリシーは、ポリシーを保存した直後に有効になります。保存済みのドメイン名を持つユーザーは、認証情報を使用して VMware Cloud Services プラットフォームにログインできます。

デフォルトでは、構成されたドメインのすべてのユーザーに組織メンバー ロールが割り当てられます。組織所有者は、必要に応じて後からロールを編集できます。

ドメイン ポリシーの詳細を編集するには、デフォルト ロールの付与 セクションでポリシー名を選択し、編集 をクリックします。

VMware Cloud Services アカウント プロファイルの管理

VMware Cloud Services コンソールを使用すると、ハイブリッド クラウドとネイティブ パブリック クラウドにわたり、VMware Cloud Services ポートフォリオ全体を管理できます。また、VMware Aria Cost プラットフォームやその他の VMware Cloud Services 製品へのアクセスも簡単に行えます。

VMware Cloud Services プラットフォームで、右上隅にあるプロファイル名をクリックします。このペインには、組織 ID が表示されます。また、組織 と ユーザー の設定は変更できます。

-

組織設定 > 組織の表示 – クリックすると、現在の組織の設定が表示されます。VMware Cloud Services > 組織 > 詳細 ページにリダイレクトされます。

-

ユーザー設定

- マイ アカウント – VMware Cloud Services プラットフォームでアカウントの詳細を表示します。

- デフォルトの組織の設定 - 複数の組織に追加されているユーザーは、デフォルトの組織を設定できます。

- VMware Aria Cost プロファイル

アクセス可能なすべての VMware Cloud Services を表示するには、右上隅にある 9 つのドットのメニューをクリックします。別のサービスに切り替えるには、対象のサービス名をクリックします。

FlexOrgs の SAML SSO を有効にする

FlexOrgs を使用して組織を管理している場合は、次の手順に従って SAML SSO を有効にします。従来の組織の SAML SSO を有効にするには、従来の組織の SAML SSO を有効にするを参照してください。

SAML SSO について

VMware Aria Cost powered by CloudHealth では、ユーザー名/パスワードベースの認証の代わりにシングル サインオン (SSO) が許可されます。社内の ID 管理を利用している場合でも、別の ID プロバイダ (IDP) を使用している場合でも、Security Assertion Markup Language (SAML) プロトコルを使用してユーザーを認証できます。

SAML は、当事者間(特に、Okta、Ping、Azure AD、ADFS などの IDP と Auth0 や VMware Aria Cost などのサービス プロバイダとの間)で認証と認証データを交換するための XML ベースのオープンスタンダードのデータ形式です。

IDP は、ユーザー アクセスの管理に関連して構築されたソフトウェアです。IDP が構成されていれば、SAML データを VMware Aria Cost プラットフォームに送信します。このデータはアサーションといい、「email」、「name」、「roles」属性を含む必要があります。アサーションの属性によって、VMware Aria Cost プラットフォームでユーザーを認証できます。VMware Aria Cost では、同じ IDP を使用して複数のドメインを認証できます。

VMware Aria Cost では混合モード認証をサポートしていません。VMware Aria Cost プラットフォームで IDP を使用して SAML SSO を構成した後は、その IDP 経由でのみユーザーを招待できます。VMware Aria Cost プラットフォームを使用してユーザーの招待を送信することはできなくなります。

動的マッピングの仕組み

FlexOrgs では、SSO 属性に基づいてユーザーをユーザー グループに動的にマッピングすることができます。ID プロバイダ (IDP) で属性を指定します。

この機能を使用して、IDP でユーザーを集中管理することができます。ユーザーは、属性を変更すると、新しい権限を持つ別のユーザー グループにマッピングされます。

ユーザーをユーザー グループに動的にマッピングしない場合は、ユーザーを手動で招待することができます。

手順 1:ユーザー グループ定義での SSO 属性の指定

IDP でユーザーをマッピングするための属性を適用する前に、ユーザー グループが IDP アサーションで探すキー/値ペアを指定します。

- VMware Aria Cost プラットフォームで左側のメニューから セットアップ > 管理 > ユーザー グループ > 新しいユーザー グループ の順に選択します。

- 詳細 タブで、次の情報を入力します。

- 名前

- ユーザー グループの説明(オプション)

- このユーザー グループに関連付けられているユーザー プロファイルに IDP アサーションとして適用されたキー/値ペア。SSO キーに複数の SSO 値が定義されている場合、ユーザーはいずれかの値に一致すれば、ユーザー グループにマッピングされます。

- メンバー タブで [メンバーを追加] をクリックします。ユーザー グループに含めるユーザーを選択します。SSO キー/値ペアを使用してユーザーをユーザー グループにマッピングする場合は、この手順をスキップします。

- 割り当て タブで、ユーザー グループに 1 つまたは複数のロール ドキュメントを追加します。ロール ドキュメントごとに、該当する OU を選択します。複数のロール ドキュメントを 1 つの OU に割り当てると、権限の重複するタペストリが作成されます。

手順 2:IDP での SAML 設定の構成

SAML SSO をサポートする IDP を選択して、次の手順を実行します。

- シングル サインオン URL、または SSO コールバックを指定します。ドメインは

company.com:https://cloudhealthtech.auth0.com/login/callback?connection=company-comです。 - 対象ユーザー URI を指定します。ドメインは

company.com:urn:auth0:cloudhealthtech:company-comです。 - IDP から次の SAML 認証情報を見つけます。

- X.509 証明書

- SAML 2.0 エンドポイント

手順 3:VMware Aria Cost プラットフォームでの SAML SSO の構成

- VMware Aria Cost プラットフォームの左側のメニューで セットアップ > 管理 > シングル サインオン > 構成 の順に選択します。

- [SSO プロバイダ] ドロップダウンから SAML を選択し、次の情報を入力します。

- SSO のドメイン:

company.com形式でドメイン名を入力します。ドメイン名の後には、必ずスペース 1 つを入力します。 - ログイン エンドポイント:IDP からの SAML 2.0 エンドポイントを入力します。

- 署名証明書:IDP からの X.509 証明書の内容を貼り付けます。

- ユーザーと組織の関連付け:ユーザーが割り当てられる組織を渡すことが IDP によってサポートされていない場合は、このオプションをオンにします。

- デフォルトの組織:ドロップダウンから、すべての新しいユーザーを割り当てる組織を選択します。

- SSO のドメイン:

- SSO 構成の更新 をクリックします。VMware Aria Cost は、SAML SSO の構成中に指定した各ドメインの DNS トークンを生成します。ドメインは「保留中」ステータスになります。

手順 4:保留中の SSO ドメインの検証

- VMware Aria Cost プラットフォームで左側のメニューから セットアップ > 管理 > SSO ドメイン の順に選択します。

- 保留中のドメイン セクションで、検証するドメインの [DNS トークン] の値をコピーします。トークンをテキスト ファイルに貼り付け、先頭に文字列

cloudhealth=を付加します。 - ドメイン プロバイダに移動し、変更した DNS トークンを TXT トークンとしてドメインに追加します。VMware Aria Costは TXT トークンを使用してドメインを検証します。このプロセスには最大 72 時間かかることがあります。検証されたトークンは 要求されたドメイン セクションに表示されます。

- ドメインが検証されると、IDP にリストされているすべてのユーザーが VMware Aria Cost プラットフォームにアクセスできるようになります。ユーザーは、既存の認証情報を使用して VMware Aria Cost プラットフォームにログインできません。

SSO 構成で複数のドメインが使用されている場合は、検証する前に、すべてのドメインに TXT レコードが存在することを確認します。ドメインが検証されると、要求されたドメイン のユーザーのみが SSO を介してログインできるためです。

手順 5:ユーザーのセッションの長さの構成(オプション)

VMware Aria Cost プラットフォームで、ユーザーのセッションの長さを構成できます。デフォルトのセッションの長さは、ブラウザが閉じるまで です。ただし、ユーザーが最後にログインした時間からではなく、ユーザーが最後にアクティブだった時間から測定される、より短い長さを指定することをお勧めします。

- VMware Aria Cost プラットフォームで セットアップ > 管理 > 設定 を選択します。

- 顧客の編集 タブで、[設定] ペインに移動します。

- ドロップダウン メニューからセッションの長さを選択します。

従来の組織で SAML SSO を有効にする

IDP プロバイダを介して SAML SSO を有効にする方法について説明します。これは、ユーザー名/パスワード ベース認証の代替手段です。

FlexOrgs を使用して組織を管理していない場合は、次の手順に従って SAML SSO を有効にします。FlexOrgs の SAML SSO を有効にするには、FlexOrgs の SAML SSO を有効にするを参照してください。

SAML SSO について

VMware Aria Cost では、ユーザー名/パスワードベースの認証の代わりにシングル サインオン (SSO) が許可されます。社内の ID 管理を利用している場合でも、別の ID プロバイダ (IDP) を使用している場合でも、Security Assertion Markup Language (SAML) プロトコルを使用してユーザーを認証できます。

SAML は、当事者間(特に、Okta、Ping、Azure AD、ADFS などの IDP と Auth0 や VMware Aria Cost などのサービス プロバイダとの間)で認証と認証データを交換するための XML ベースのオープンスタンダードのデータ形式です。

IDP は、ユーザー アクセスの管理に関連して構築されたソフトウェアです。IDP が構成されていれば、SAML データを VMware Aria Cost プラットフォームに送信します。このデータはアサーションといい、「email」、「name」、「roles」属性を含む必要があります。アサーションの属性によって、VMware Aria Cost プラットフォームでユーザーを認証できます。VMware Aria Cost では、同じ IDP を使用して複数のドメインを認証できます。

VMware Aria Cost では混合モード認証をサポートしていません。VMware Aria Cost プラットフォームで IDP を使用して SAML SSO を構成した後は、その IDP 経由でのみユーザーを招待できます。VMware Aria Cost プラットフォームを使用してユーザーの招待を送信することはできなくなります。

手順 1:IdP での SAML 設定の構成

SAML SSO をサポートする IDP を選択して、次の手順を実行します。

開始する前に、IDP にリストされているユーザーを確認します。SSO を構成すると、IDP のすべてのユーザーが VMware Aria Cost にアクセスできるようになります。

SSO 認証情報の構成

-

シングル サインオン URL(SSO コールバックともいいます)を指定します。ドメインは

company.comです。https://cloudhealthtech.auth0.com/login/callback?connection=company-com -

対象ユーザー URI を指定します。ドメインは

company.comです。urn:auth0:cloudhealthtech:company-com

IdP アサーションへのユーザー ロールの追加

VMware Aria Cost プラットフォームでのロールは、ユーザーが認証されてからのアクセス レベルと可視性を管理します。

IDP は、VMware Aria Cost プラットフォームに送信される各アサーションに roles 属性が含まれるように構成します。ユーザーがログインすると、VMware Aria Cost はアサーションで roles 属性を探します。

- 属性が見つかった場合、VMware Aria Cost はログインを承認し、指定のロールをユーザーに割り当てます。

- 属性に複数のロールが含まれている場合、VMware Aria Cost はログインを承認し、ユーザーにはシーケンス内の 1 つ目のロールのみを割り当てます。

- 属性が見つからない場合、VMware Aria Cost はログインを拒否します。

VMware Aria Cost では、roles 以外の属性名を認識しません。属性に Roles や role という名前を付けた場合、VMware Aria Cost はそのユーザーのログインを拒否します。

次のデフォルト ロールの 1 つを文字列として割り当てます。属性値は大文字と小文字が区別されます。

| ロールの属性値 | VMware Aria Cost のロール |

|---|---|

cloudhealth-administrator |

管理者 |

cloudhealth-power |

パワー ユーザー |

cloudhealth-standard |

標準ユーザー |

特定のカスタム ロールの属性値は、VMware Aria Cost プラットフォームで見つけることができます。

- VMware Aria Cost プラットフォームにログインします。左側のメニューから セットアップ > 管理 > ロール を選択します。

- カスタム ロールの 表示 アイコンをクリックします。

- 詳細 ペインで、IDP 名 フィールドを見つけます。

注: 新規作成されたテナントは、テナントより前に作成されたロールの属性を表示できません。

IDP アサーションへのユーザー組織の追加(オプション)

VMware Aria Cost 組織をすでに使用している場合にのみサポートされます。この機能を有効にするには、VMware Aria Cost までお問い合わせください。

組織では、VMware Aria Cost プラットフォームのユーザーに対するデータの可視性を管理できます。組織を使用すると、複数の関係者に VMware Aria Cost プラットフォームへのアクセス権を付与しながら、見られたくないデータにはアクセスできないようにすることができます。たとえば、マーケティング部門には、そこで使用しているクラウド インフラストラクチャのみが表示されるようにすることが推奨されます。

IDP は、VMware Aria Cost プラットフォームへの各アサーションに organization 属性が含まれるよう構成できます。この属性は、すべてのユーザーに設定します。ユーザーがログインすると、VMware Aria Cost はアサーションで organization 属性を探します。- 属性が見つかると、VMware Aria Cost はユーザーを指定された組織に割り当てます。- 属性が見つからない場合、VMware Aria Cost はログインを拒否します。

組織属性の値は組織 ID であり、組織名の小文字の形式から導出されます。組織名に含まれるスペースは、ハイフンで置換されます。組織名の途中にある大文字は、小文字にされてアンダースコアで区切られます。

VMware Aria Cost プラットフォームで組織 ID がどのように生成されるかの例を以下に示します。

| VMware Aria Cost の組織名 | 組織 ID |

|---|---|

| 金融 | chtorg-finance |

| セールスおよびマーケティング | chtorg-sales-and-marketing |

| EngDept | chtorg-eng_dept |

特定の組織の属性値は、VMware Aria Cost プラットフォームで見つけることができます。

- VMware Aria Cost プラットフォームにログインします。左側のメニューから セットアップ > 管理 > 組織 の順に選択します。

- 組織の 表示 アイコンをクリックします。

- 詳細 ペインで、IDP 名 フィールドを見つけます。

一部の IDP は、組織 ID がプリフィックス chtorg- で始まる必要があります。IDP の要件については、サポートまでお問い合わせください。

SAML 認証情報の取得

IdP から次の SAML 認証情報を取得します。* X.509 証明書 * SAML 2.0 エンドポイント

手順 2:VMware Aria Cost プラットフォームでの SAML SSO の構成

-

VMware Aria Cost プラットフォームで左側のメニューから セットアップ > 管理 > SSO 構成 の順に選択します。

-

[SSO プロバイダ] ドロップダウンから SAML を選択し、次の情報を入力します。

- SSO のドメイン:

company.com形式でドメイン名を入力します。ドメイン名の後には、必ずスペース 1 つを入力します。 - サインイン エンドポイント:IdP からの SAML 2.0 エンドポイントを入力します。

- 署名証明書:IdP からの X.509 証明書の内容を貼り付けます。

- ユーザーと組織の関連付け:ユーザーが割り当てられる組織を渡すことが IdP によってサポートされていない場合は、このオプションをオンにします。

- デフォルトの組織:ドロップダウンから、すべての新しいユーザーを割り当てる組織を選択します。

- SSO のドメイン:

-

SSO 構成の更新 をクリックします。VMware Aria Cost は、SAML SSO の構成中に指定した各ドメインの DNS トークンを生成します。ドメインは 保留中 ステータスになります。

手順 3:保留中の SSO ドメインの検証

- VMware Aria Cost プラットフォームで左側のメニューから セットアップ > 管理 > SSO ドメイン の順に選択します。

- [保留中のドメイン] セクションで、検証するドメインの [DNS トークン] の値をコピーします。トークンをテキスト ファイルに貼り付け、先頭に文字列

cloudhealth=を付加します。 - ドメイン プロバイダに移動し、変更した DNS トークンを TXT トークンとしてドメインに追加します。VMware Aria Costは TXT トークンを使用してドメインを検証します。このプロセスには最大 72 時間かかることがあります。検証されたトークンは 要求されたドメイン セクションに表示されます。

- ドメインが検証されると、IDP にリストされているすべてのユーザーが VMware Aria Cost プラットフォームにアクセスできるようになります。ユーザーは、既存の認証情報を使用して VMware Aria Cost プラットフォームにログインできません。

手順 4:ユーザーのセッションの長さの構成(オプション)

VMware Aria Cost プラットフォームで、ユーザーのセッションの長さを構成できます。デフォルトのセッションの長さは、ブラウザが閉じるまで です。ただし、ユーザーが最後にログインした時間からではなく、ユーザーが最後にアクティブだった時間から測定される、より短い長さを指定することをお勧めします。

- VMware Aria Cost プラットフォームで セットアップ > 管理 > 設定 を選択します。

- 顧客の編集 タブで、[設定] ペインに移動します。

- ドロップダウン メニューからセッションの長さを選択します。

VMware Aria Cost での Active Directory Federation Services (ADFS) SSO の有効化

Base-64 PEM 形式の AD FS トークン署名証明書および AD FS SSO サインイン エンドポイントを VMware Aria Cost に提供します。

Active Directory Federation Services (AD FS) による認証を開始するため、Active Directory FS トークン署名証明書(Base-64 PEM 形式)と AD FS SSO サインイン エンドポイントを VMware Aria Cost に提供します。

VMware Aria Cost によって SSO エンドポイントが生成され、接続を有効にしてテストするように促すメッセージが表示されます。

VMware Aria Cost では混合モード認証をサポートしていません。VMware Aria Cost プラットフォームで IdP を使用して SAML SSO を構成した後は、その IdP 経由でのみユーザーを招待できます。VMware Aria Cost プラットフォームを使用してユーザーの招待を送信することはできなくなります。

手順 1:トークン署名証明書の取得

- [AD FS の管理] で、左側のメニューから サービス > 証明書 を選択します。

- トークン署名 証明書を右クリックし、証明書の表示 を選択します。

- 証明書 ダイアログボックスで、詳細 タブを選択し、ファイルにコピー をクリックします。OK をクリックします。

- 次のように、証明書のエクスポート ウィザードを完了します。a. エクスポート ファイル形式 ページで、Base-64 encoded X.509 (.CER) を選択します。b. エクスポートするファイル ページで、ファイル名を指定します。c. エクスポート オプションを確認し、完了 をクリックします。

手順 2:AD FS の SSO サインイン エンドポイントの取得

- [AD FS の管理] で、左側のメニューから サービス > エンドポイント を選択します。

- エンドポイントの構造を確認します。これは

https://_<yourdomainname>_.com/adfs/lsのようになります。

手順 3:VMware Aria Cost への情報の送信

VMware Aria Cost サポート チーム (mailto:[email protected]) に連絡してチケットを作成し、次の情報を提供します。

- ユーザーのテナント名。

- 組織内の AD FS セットアップ担当にお問い合わせください。

- エクスポートされたトークン署名証明書をテキスト エディタで開きます。この PEM 形式の証明書をコピーして、チケットの E メールの本文に貼り付けます。

- SSO サインイン エンドポイント。

手順 4:セットアップの完了と接続のテスト

VMware Aria Cost サポートがチケットを受け取ると、セットアップを完了するための情報を含むアクティブ化済みのメタデータ URL が提供されます。

たとえば、smidgetswidgets.com というユーザーの場合、サンプル エンドポイント データは次の形式になります。- 接続名 - smidgetswidgets-com - コールバック URL - https://cloudhealthtech.com/auth0.com/login/callback?connection=smidgetswidgets-com - 対象ユーザー URI - urn:auth0:cloudhealthtech:smidgetswidgets-com - メタデータ - https://cloudhealthtech.auth0.com/samlp/metadata?connection=smidgetswidgets-com

証明書利用者信頼の追加

証明書利用者信頼の追加 ウィザードを次のように完了します。

- [AD FS の管理] コンソールで、証明書利用者信頼の追加 をクリックします。

- データ ソースの選択 ページで、オンラインまたはローカル ネットワークで公開されている証明書利用者についてのデータをインポートする を選択します。それから、VMware Aria Cost から受け取ったメタデータ URL を貼り付けます。

- 表示名を指定します。

- 多要素認証を設定しない場合は、デフォルトのオプションをそのままにします。

- [発行承認規則の選択] ページで、すべてのユーザーに対してこの証明書利用者へのアクセスを許可する を選択します。

- 信頼の追加の準備完了 ページで、ID タブに移動します。VMware Aria Cost から受信した 対象ユーザー URI が 証明書利用者の識別子 フィールドに表示されることを確認します。それから、エンドポイント タブに移動して、VMware Aria Cost から受信したエンドポイントが表示されていることを確認します。

- 要求規則を編集するためのオプションを選択し、閉じる をクリックします。ウィザードが閉じ、要求規則の編集 ダイアログ ボックスが表示されます。

要求規則の編集

要求規則によって、AD から VMware Aria Cost に情報が渡されます。要求規則の編集 ウィザードを次のように完了します。

- ルールの追加をクリックします。

- 要求規則テンプレート ドロップダウンで、LDAP 属性を要求として送信 を選択します。この規則によって、AD から VMware Aria Cost にフィールドを送信できるようになります。この規則を構成して、ログインのためのユーザーの E メールと表示名を送信します。

- [規則構成] ページで、次のように規則に名前を付け、フィールドに値を入力します。

- E-Mail-Addresses:

email - Display-Name:

nameフィールドでは大文字と小文字が区別されます。事前に入力されたE-mail Addressオプションは選択しないでください。

- E-Mail-Addresses:

- 要求規則の編集 ダイアログ ボックスで 規則の追加 をクリックして、

roles要求規則を作成します。規則によって、ユーザーの VMware Aria Cost ロールが渡されます。Active Directory にAdmin、Power、Standard の各ユーザー タイプに対応する 3 つのセキュリティ グループが存在することを確認してください。 - 要求規則テンプレート ドロップダウンで、グループ メンバーシップを要求として送信 を選択します。

- [規則構成] ページで、規則の名前を指定して、

cht-adminグループを参照し、グループを選択します。発信要求タイプがroles(すべて小文字)であることを確認してください。 - 他の 2 つのグループ(

cloudhealth-powerとcloudhealth-standard)について、手順 4 ~ 6 を繰り返します。

結果:アカウントで SSO がアクティブになります。ユーザーは、Active Directory セキュリティ グループを使用して VMware Aria Cost の外部で完全に制御されます。

Azure Active Directory SSO を有効にする

Azure Active Directory を使用してユーザーを認証できるように VMware Aria Cost を構成します。

ユーザー名/パスワードベースの認証の代わりに、VMware Aria Cost はシングル サインオン (SSO) を許可します。Azure Active Directory を使用してユーザーを認証できます。

FlexOrgs を使用して組織を管理しているかどうかに応じて、次の 2 つの手順があります。

VMware Aria Cost では混合モード認証をサポートしていません。VMware Aria Cost プラットフォームで Azure AD SSO を構成した後は、その IdP 経由でのみユーザーを招待できます。VMware Aria Cost プラットフォームを使用してユーザーの招待を送信することはできなくなります。

前提条件

ユーザーの認証に使用する、Active Directory のグローバル管理者ロールが割り当てられます。

FlexOrgs の Azure AD SSO の有効化

動的マッピングの仕組み

FlexOrgs では、SSO 属性に基づいてユーザーをユーザー グループに動的にマッピングすることができます。ID プロバイダ (IDP) で属性を指定します。

この機能を使用して、IDP でユーザーを集中管理することができます。ユーザーは、属性を変更すると、新しい権限を持つ別のユーザー グループにマッピングされます。

ユーザーをユーザー グループに動的にマッピングしない場合は、ユーザーを手動で招待することができます。

手順 1:ユーザー グループ定義での SSO 属性の指定

IDP でユーザーをマッピングするための属性を適用する前に、ユーザー グループが IDP アサーションで探すキー/値ペアを指定します。

- VMware Aria Cost プラットフォームで左側のメニューから セットアップ > 管理 > ユーザー グループ > 新しいユーザー グループ の順に選択します。

- 詳細 タブで、次の情報を入力します。

- 名前

- (オプション)ユーザー グループの説明

- このユーザー グループに関連付けられているユーザー プロファイルに IDP アサーションとして適用されたキー/値ペア。注: SSO キーに複数の SSO 値が定義されている場合、ユーザーはいずれかの値に一致すれば、ユーザー グループにマッピングされます。

- グループとして SSO キーを指定します。ユーザー グループに関連付ける Azure AD グループ名として SSO 値を指定します。

- メンバー タブで [メンバーを追加] をクリックします。ユーザー グループに含めるユーザーを選択します。注: SSO キー/値ペアを使用してユーザーをユーザー グループにマッピングする場合は、この手順をスキップします。

- [割り当て] タブで、ユーザー グループに 1 つまたは複数のロール ドキュメントを追加します。ロール ドキュメントごとに、該当する OU を選択します。複数のロール ドキュメントを 1 つの OU に割り当てると、権限の重複するタペストリが作成されます。

手順 2:Azure ポータルでのグループの作成とユーザーの割り当て

- グループを作成し、Azure Active Directoryにメンバーを追加します。グループの作成とメンバーの追加については、Microsoft Azure Active Directory のドキュメントを参照してください。

- 新しいグループを作成する場合は、新しいグループ フォームに次のように入力します。

- グループ タイプ:ドロップダウンから セキュリティ を選択します。

- グループ名: 前の手順で入力した SSO の値を入力します。

- グループの説明:ロールの説明を入力します。

- メンバーシップ タイプ:ドロップダウンから 割り当て済み を選択します。

- グループ タイプ:ドロップダウンから セキュリティ を選択します。

手順 3:VMware Aria Cost プラットフォームでの Azure AD SSO の構成

- VMware Aria Cost プラットフォームで セットアップ > 管理 > SSO 構成 を選択します。

- [SSO プロバイダ] ドロップダウンから Azure AD を選択し、次の情報を入力します。

- ロールの受け渡し:VMware Aria Cost にロールを渡す方法を選択します。

- デフォルトの組織:すべての新しいユーザーを割り当てる組織を選択します。

- ロールの受け渡し:VMware Aria Cost にロールを渡す方法を選択します。

手順 4:ユーザーのセッションの長さの構成(オプション)

VMware Aria Cost プラットフォームで、ユーザーのセッションの長さを構成できます。デフォルトのセッションの長さは、ブラウザが閉じるまで です。ただし、ベストプラクティスとして、ユーザーが最後にログインした時間からではなく、ユーザーが最後にアクティブだった時間から測定される、より短い長さを指定することをお勧めします。

- VMware Aria Cost プラットフォームで セットアップ > 管理 > 設定 を選択します。

- 顧客の編集 タブで、設定 ペインに移動します。

- セッションの長さを選択します。

- 会社のプロファイルを更新 をクリックします。

従来の組織の Azure AD SSO の有効化

手順 1:VMware Aria Cost ロールの識別

デフォルトでは、VMware Aria Cost は Active Directory SSO のための 3 つのロールを提供します。

- 標準ユーザー

- パワー ユーザー

- 管理者

各ロールに割り当てられている権限を確認するには、VMware Aria Cost プラットフォームの セットアップ > 管理 > ロール に移動し、各ロールの 表示 アイコンをクリックします。

組織内のユーザーのロールがデフォルトのロールと一致しない場合は、次のようにカスタム ロールを作成します。

- VMware Aria Cost プラットフォームで左側のメニューから セットアップ > 管理 > ロール > 新しいロール の順に選択します。

- ロールに名前を付け、提供する権限を割り当てます。

結果:VMware Aria Cost は、ロールの IDP 名を生成します。

IDP 名は、ロールの 名前 フィールドに入力した文字列に応じて異なります。例:

| ロール名 | IDP 名 |

|---|---|

| 金融 | cloudhealth-finance |

| セールスおよびマーケティング | cloudhealth-sales-and-marketing |

| EngDept | cloudhealth-eng_dept |

手順 2:Azure ポータルでのグループの作成とユーザーの割り当て

- グループを作成し、Azure Active Directoryにメンバーを追加します。グループの作成とメンバーの追加については、Microsoft Azure Active Directory のドキュメントを参照してください。

- 新しいグループを作成する場合は、新しいグループ フォームに次のように入力します。

- グループ タイプ:ドロップダウンから セキュリティ を選択します。

- グループ名: VMware Aria Cost によって前の手順で生成された IDP 名を入力します。

- グループの説明:ロールの説明を入力します。

- メンバーシップ タイプ:ドロップダウンから 割り当て済み を選択します。

- グループ タイプ:ドロップダウンから セキュリティ を選択します。

手順 3:VMware Aria Cost プラットフォームでの Azure AD SSO の構成

- VMware Aria Cost プラットフォームで セットアップ > 管理 > SSO 構成 を選択します。

- [SSO プロバイダ] ドロップダウンから Azure AD を選択し、次の情報を入力します。

- ロールの受け渡し:VMware Aria Cost にロールを渡す方法を選択します。

- デフォルトの組織:すべての新しいユーザーを割り当てる組織を選択します。

- ロールの受け渡し:VMware Aria Cost にロールを渡す方法を選択します。

手順 4:ユーザーのセッションの長さの構成(オプション)

VMware Aria Cost プラットフォームで、ユーザーのセッションの長さを構成できます。デフォルトのセッションの長さは、ブラウザが閉じるまで です。ただし、ベストプラクティスとして、ユーザーが最後にログインした時間からではなく、ユーザーが最後にアクティブだった時間から測定される、より短い長さを指定することをお勧めします。

- VMware Aria Cost プラットフォームで セットアップ > 管理 > 設定 を選択します。

- 顧客の編集 タブで、設定 ペインに移動します。

- セッションの長さを選択します。

- 会社のプロファイルを更新 をクリックします。

VMware Aria Cost の Google Apps SSO の構成

Google Apps ユーザーが Google Apps アカウントを使用してログインできるように VMware Aria Cost を構成します。

自身の会社が Google Apps を使用している場合は、Google Apps ユーザーが Google Apps アカウントを使用してログインできるように VMware Aria Cost を構成できます。VMware Aria Cost は、OAuth プロトコルを介して Google Apps に接続します。詳細については、「OAuth 2.0 を使用した Google API へのアクセス」を参照してください。

VMware Aria Cost では混合モード認証をサポートしていません。VMware Aria Cost プラットフォームで Google Apps を使用して SSO を構成した後は、その IdP 経由でのみユーザーを招待できます。VMware Aria Cost プラットフォームを使用してユーザーの招待を送信することはできなくなります。

手順 1:Google Apps ドメインの構成

ドメインの管理 API アクセスを有効にし、各 VMware Aria Cost ロールに Google グループを作成します。

- スーパー管理者権限を持つアカウントを使用して、Google Apps の管理者コントロール パネル (cPanel) にログインします。https://admin.google.com を使用して、ドメインの cPanel にアクセスできます。

- セキュリティ ページに移動し、API リファレンス をクリックします。

- API アクセス セクションで、API アクセスの有効化 のチェックボックスをオンにして、管理 API を有効にします。

-

グループ ページに移動します。デフォルトの各 VMware Aria Cost ロール(管理者、パワー ユーザー、標準)のグループを追加します。

グループ名は大文字と小文字が区別され、ここに記載されているものと一致する必要があります。

cloudhealth-administratorcloudhealth-powercloudhealth-standardこれらのグループを作成したら、グループでユーザーを追加または削除することにより、VMware Aria Cost のロールに対してユーザーを動的に追加または削除することができます。

ユーザーは、1 つの VMware Aria Cost グループのみに所属する必要があります。グループに属していないユーザーは、VMware Aria Cost プラットフォームにアクセスできません。グループ メンバーシップの変更は、Google Apps を経由して伝達されるまでに最大 24 時間かかります。

手順 2:VMware Aria Cost カスタム ロールごとの Google グループの作成

Within VMware Aria Cost, custom roles can be defined. Each custom role within

VMware Aria Cost is assigned an IDP name. The IDP Name is used when creating

ID プロバイダのロールにマッピングされるグループ。カスタム ロールの詳細については、「カスタム ロールの作成」を参照してください。

- スーパー管理者権限を持つアカウントを使用して、Google Apps の管理者コントロール パネル (cPanel) にログインします。https://admin.google.com を使用して、ドメインの cPanel にアクセスできます。

- [グループ] ページに移動します。

- 定義した各 VMware Aria Cost カスタム ロールのグループを追加します。Google グループの名前は

cloudhealth-<IDP NAME>の形式で指定する必要があります。

手順 3:VMware Aria Cost プラットフォームでの Google Apps SSO の構成

- VMware Aria Cost プラットフォームで セットアップ > 管理 > SSO 構成 を選択します。

-

[SSO プロバイダ] ドロップダウンから Google Apps を選択し、次の情報を入力します。

- SSO のドメイン:

company.com形式でドメイン名を入力します。 - デフォルトの組織:ドロップダウンから、すべての新しいユーザーを割り当てる組織を選択します。

- SSO のドメイン:

-

SSO 構成の更新 をクリックします。メッセージ内のリンクをクリックして、自分の会社のディレクトリへのアクセス権限を VMware Aria Cost に付与します。

手順 4:ユーザーのセッションの長さの構成(オプション)

VMware Aria Cost プラットフォームで、ユーザーのセッションの長さを構成できます。デフォルトのセッションの長さは、ブラウザが閉じるまで です。ただし、ベストプラクティスとして、ユーザーが最後にログインした時間からではなく、ユーザーが最後にアクティブだった時間から測定される、より短い長さを指定することをお勧めします。

- VMware Aria Cost プラットフォームで セットアップ > 管理 > 設定 を選択します。

- 顧客の編集 タブで、設定 ペインに移動します。

- セッションの長さを選択します。

- 会社のプロファイルを更新 をクリックします。

VMware Aria Cost による Okta SSO の構成

Okta SSO を構成して、VMware Aria Cost プラットフォームへのユーザーの認証を行います。

前提条件

- Okta がドメイン内で設定され、機能していること。

- SAML 2.0 アプリケーションを作成する権限を持つ Okta 管理者が作成されていること。

- 各 VMware Aria Cost ロールに対応する Okta グループが VMware Aria Cost アカウント内で構成されていること。

- SAML アプリケーションが Okta コンソールで作成されました。SAML アプリケーションの作成については、Okta ヘルプ を参照してください。

VMware Aria Cost では混合モード認証をサポートしていません。VMware Aria Cost プラットフォームで ID プロバイダ (IDP) を使用して SAML SSO を構成した後は、その IDP 経由でのみユーザーを招待できます。VMware Aria Cost プラットフォームを使用してユーザーの招待を送信することはできなくなります。

手順 1:SAML 設定の構成

このセクションの情報を使用して、作成した SAML アプリケーションを構成します。[SAML 設定の構成] メニューの項目の詳細については、Okta ヘルプ を参照してください。

これらの例では、変数 <domain-com> を現在使用している接続名に置き換えます。たとえば、ドメイン名が mydomain.com の場合、対応する接続名は mydomain-com になります。

- シングル サインオンの URL:

https://cloudhealthtech.auth0.com/login/callback?connection=<domain-com> - 対象ユーザー URI:

urn:auth0:cloudhealthtech:<domain-com> - 属性ステートメント

- 最初の行

- 名前:

name - 形式:

Unspecified - 値:

user.firstName + " " + user.lastName

- 名前:

- 2 番目の行

- 名前:

email - 形式:

Unspecified - 値:

user.email

- 名前:

- 最初の行

- グループ属性ステートメント

- 名前:

roles - 形式:

Unspecified - フィルター:

Starts With - 値:

cloudhealth-

- 名前:

手順 2:グループの設定

SSO を介して VMware Aria Cost ロールを渡すグループを構成します。グループの作成方法については、Okta ヘルプ を参照してください。

以下の名前とスペルを正確に使用して、デフォルトの VMware Aria Cost ロールにマッピングする 3 つの Okta グループを作成します。

cloudhealth-standardcloudhealth-powercloudhealth-administrator

また、VMware Aria Cost で構成した追加のカスタム ロールの Okta グループも作成します。カスタム ロールを追加するには、IDP ロール名の前に cloudhealth- を追加します。カスタム ロールの IDP 名を確認するには、https://apps.cloudhealthtech.com/roles に移動します。 たとえば、tech-support という名前の IDP の場合、Okta での対応するグループ名は cloudhealth-tech-support です。

手順 3:SAML 認証情報の取得

IDP から次の SAML 認証情報を取得します。

- X.509 証明書

- SAML 2.0 エンドポイント

手順 4:VMware Aria Cost プラットフォームでの SAML SSO の構成

- VMware Aria Cost プラットフォームで左側のメニューから セットアップ > 管理 > SSO 構成 の順に選択します。

- [SSO プロバイダ] ドロップダウンから SAML を選択し、次の情報を入力します。

- SSO のドメイン:

company.com形式でドメイン名を入力します。 - サインイン エンドポイント:IdP からの SAML 2.0 エンドポイントを入力します。

- 署名証明書:IdP からの X.509 証明書の内容を貼り付けます。

- ユーザーと組織の関連付け:ユーザーが割り当てられる組織を渡すことが IdP によってサポートされていない場合は、このオプションをオンにします。

- デフォルトの組織:ドロップダウンから、すべての新しいユーザーを割り当てる組織を選択します。

- SSO のドメイン:

- SSO 構成の更新 をクリックします。VMware Aria Cost は、SAML SSO の構成中に指定した各ドメインの DNS トークンを生成します。ドメインは 保留中 ステータスになります。

手順 5:保留中の SSO ドメインの検証

- VMware Aria Cost プラットフォームで左側のメニューから セットアップ > 管理 > SSO ドメイン の順に選択します。

- 保留中のドメイン セクションで、検証するドメインの DNS トークン の値をコピーします。

-

ドメイン プロバイダに移動して、ドメインに TXT トークン として DNS トークンを追加します。VMware Aria Costは TXT トークンを使用してドメインを検証します。このプロセスには最大 72 時間かかることがあります。検証されたトークンは 要求されたドメイン セクションに表示されます。

ドメインが検証されると、IDP にリストされているすべてのユーザーが VMware Aria Cost プラットフォームにアクセスできるようになります。ユーザーは、既存の認証情報を使用して VMware Aria Cost プラットフォームにログインできません。

手順 6:ユーザーのセッションの長さの構成(オプション)

VMware Aria Cost プラットフォームで、ユーザーのセッションの長さを構成できます。デフォルトのセッションの長さは、ブラウザが閉じるまで です。ただし、ベストプラクティスとして、ユーザーが最後にログインした時間からではなく、ユーザーが最後にアクティブだった時間から測定される、より短い長さを指定することをお勧めします。

- VMware Aria Cost プラットフォームで セットアップ > 管理 > 設定 を選択します。

- 顧客の編集 タブで、設定 ペインに移動します。

- セッションの長さを選択します。

- 会社のプロファイルを更新 をクリックします。

VMware Aria Cost の OneLogin SSO の構成

OneLogin シングル サインオンを構成して、VMware Aria Cost プラットフォームへのユーザーの認証を行います。

前提条件

- OneLogin がユーザーのドメイン内でセットアップされ、機能していること

- セットアップ呼び出し中に SAML 2.0 アプリケーションを作成する権限を持つ OneLogin 管理者

- 各 VMware Aria Cost ロールに対応する OneLogin グループがユーザーの VMware Aria Cost アカウント内で構成されていること。

VMware Aria Cost では混合モード認証をサポートしていません。VMware Aria Cost プラットフォームで IdP を使用して SAML SSO を構成した後は、その IdP 経由でのみユーザーを招待できます。VMware Aria Cost プラットフォームを使用してユーザーの招待を送信することはできなくなります。

手順 1:OneLogin での VMware Aria Cost アプリケーションの作成

OneLogin で SAML Test Connector (IdP w/attr) アプリケーションを作成して、OneLogin で VMware Aria Cost アプリケーションを作成します。SAML Test Connector の設定については、OneLogin のドキュメントを参照してください。

手順 2:SAML 設定の構成

次に、以下の設定を使用して、先ほど作成したアプリケーションを構成します。

[構成] セクション

これらの例では、変数 <domain-com> を現在使用している接続名に置き換えます。たとえば、ドメイン名が company.com の場合、対応する接続名は company-com になります。

- 対象者:

urn:auth0:cloudhealthtech:<domain-com> - ACS(コンシューマ)URL バリデータ:

https://cloudhealthtech.auth0.com/samlp/metadata?connection=<domain-com> - ACS(コンシューマ)URL:

https://cloudhealthtech.auth0.com/login/callback?connection=<domain-com>

[パラメータ] セクション

- デフォルトの属性をそのまま使用します。

-

パラメータの追加 をクリックして、2 つのパラメータを追加します。

-

フィールド名:

roles -

フラグ:SAML アサーションに含める を有効にする

-

保存 をクリックします。パラメータのリストから新しいフィールドを開きます。

-

値 については、ユーザー ロール を選択し、保存 をクリックします。

-

フィールド名:

name -

フラグ:SAML アサーションに含める を有効にする

-

保存 をクリックします。次に、パラメータをリストで選択して再び開きます。

- 値 については、ユーザー ロール を選択し、保存 をクリックします。

次のパラメータがあることを確認します。

| SAML Test Connector (IdP w/attr) フィールド | 値 |

|---|---|

| E メール(属性) | E メール |

| E メール (SAML NameID) | E メール |

| 名(属性) | First Name |

| 姓(属性) | Last Name |

| (グループの)メンバー(属性) | MemberOf |

| PersonImmutableID | - デフォルトなし - |

| ロール | User Roles |

SSO

IdP から次の SAML 認証情報を取得します。

- X.509 証明書

- SAML 2.0 エンドポイント。

手順 3:グループの設定

SSO を使用して VMware Aria Cost ロールを渡す OneLogin ロールを構成します。

- ユーザー > ロール を選択します。

-

次の 3 つの新しいロールを作成します(大文字と小文字の区別あり)。

-

cloudhealth-standard cloudhealth-power-

cloudhealth-administrator -

先ほど作成した VMware Aria Cost OneLogin アプリケーションを各ロールに追加します。

- これらのロールを、VMware Aria Cost プラットフォーム内のこれらの各レベルでアクセスする必要があるユーザーに割り当てます。VMware Aria Cost ベースの OneLogin ロールはユーザーごとに 1 つだけ割り当てます。

VMware Aria Cost カスタム ロールの OneLogin グループも

cloudhealth-で始まり、-の後にはカスタム ロールの IdP 名が入力されます。カスタム ロールの IdP 名は、https://apps.cloudhealthtech.com/rolesの VMware Aria Cost でロールを表示すると確認できます。

手順 4:VMware Aria Cost プラットフォームでの SAML SSO の構成

- VMware Aria Cost プラットフォームで セットアップ > 管理 > SSO 構成 を選択します。

-

[SSO プロバイダ] ドロップダウンから SAML を選択し、次の情報を入力します。

- SSO のドメイン:

company.com形式でドメイン名を入力します。 - サインイン エンドポイント:IdP からの SAML 2.0 エンドポイントを入力します。

- 署名証明書:IdP からの X.509 証明書の内容を貼り付けます。

- ユーザーと組織の関連付け:ユーザーが割り当てられる組織を渡すことが IdP によってサポートされていない場合は、このオプションをオンにします。

- デフォルトの組織:ドロップダウンから、すべての新しいユーザーを割り当てる組織を選択します。

- SSO のドメイン:

-

SSO 構成の更新 をクリックします。VMware Aria Cost は、SAML SSO の構成中に指定した各ドメインの DNS トークンを生成します。ドメインは 保留中 ステータスになります。

手順 5:保留中の SSO ドメインの検証

- VMware Aria Cost プラットフォームで セットアップ > 管理 > SSO ドメイン を選択します。

- 保留中のドメイン セクションで、検証するドメインの DNS トークン の値をコピーします。

-

ドメイン プロバイダに移動して、ドメインに TXT トークン として DNS トークンを追加します。VMware Aria Costは TXT トークンを使用してドメインを検証します。このプロセスには最大 72 時間かかることがあります。検証されたトークンは 要求されたドメイン セクションに表示されます。

ドメインが検証されると、IDP にリストされているすべてのユーザーが VMware Aria Cost プラットフォームにアクセスできるようになります。ユーザーは、既存の認証情報を使用して VMware Aria Cost プラットフォームにログインできません。

手順 6:ユーザーのセッションの長さの構成(オプション)

VMware Aria Cost プラットフォームで、ユーザーのセッションの長さを構成できます。デフォルトのセッションの長さは、ブラウザが閉じるまで です。ただし、ベストプラクティスとして、ユーザーが最後にログインした時間からではなく、ユーザーが最後にアクティブだった時間から測定される、より短い長さを指定することをお勧めします。

- VMware Aria Cost プラットフォームで セットアップ > 管理 > 設定 を選択します。

- 顧客の編集 タブで、設定 ペインに移動します。

- セッションの長さを選択します。

- 会社のプロファイルを更新 をクリックします。

シングル サインオン (SSO) 問題のトラブルシューティング

このセクションでは、一般的なシングル サインオン (SSO) エラーとその解決方法について説明します。

- エラー メッセージ:ユーザーにロールが割り当てられていません。このエラーが表示された場合は、ユーザーにロールが割り当てられていません。ロールが正しく構成されていないことが原因である可能性があります。原因: 従来の組織またはロールのユーザーは、VMware Aria Cost の セットアップ > 管理 > ロール にあるロールの IDP 名と一致するロールを渡しません。FlexOrgs またはロール ドキュメントのユーザーは、ユーザー グループに対して定義されたキー/値ペアと一致するロールを渡しません。解決方法:従来の組織または FlexOrgs を使用するかどうかに応じて、2 つの異なる解決方法があります。

従来の組織またはロール

ユーザーは、ID プロバイダから、設定されたロールの IdP 名と一致する値を渡していることを確認する必要があります。

たとえば、事前構成された管理者ロールには、VMware Aria Cost 管理者の管理者ロール名と一致するユーザーのアサーションのロール値が必要です。

ロールを渡す方法は、ID プロバイダによって異なります。

- Active Directory Federation Services (ADFS) - 各ロールの要求は、Active Directory のセキュリティ グループに関連付けられています。ユーザーが Active Directory のロール要求に関連付けられているグループに属していることを確認して、正しいロール値を渡していることを確認してください。

- Azure Active Directory (AD) - Azure AD でユーザーが属する各グループは、ロール値として渡されます。ユーザーがそのロールに関連付けられているグループに属していることを確認してください。たとえば、Azure AD の cloudhealth-administrators グループは、VMware Aria Cost の管理者ロールに対応します。

- Okta -

cloudhealth-プリフィックスで始まるグループは、SSO を介してログインするときに、ユーザーのアサーションのロールとして渡されます。Okta でのユーザーのグループ メンバーシップを確認して、ユーザーが正しいcloudhealth-グループに属していることを確認してください。

FlexOrgs またはロール ドキュメント

キー/値ペアはユーザーによって設定されます。ユーザーが正しい値を渡していることを確認するには、VMware Aria Cost から セットアップ > 管理 > ユーザー グループ に移動し、ユーザーを割り当てる必要があるユーザー グループを開きます。[詳細] タブの SSO キー/値セクションが期待値と一致することを確認してください。

たとえば、UserGroup A は、VMware Aria Cost に次の SSO キーと SSO 値のペアがあります:Department - Finance。IdP 内でユーザーのアカウントを開き、[部門] フィールドの値がユーザー グループの [詳細] タブの値と一致することを確認してください。

ユーザーを手動でユーザー グループに割り当てたり、シングル サインオン (SSO) を使用して自動的に割り当てたりすることもできます。IdP から正しい値が渡されない場合は、手動でユーザーを割り当てることができます。

ユーザーを手動で割り当てるには、VMware Aria Cost でセットアップ > 管理 > ユーザー グループの順に移動して、ユーザーを割り当てる必要があるユーザー グループを開きます。[メンバー] タブから [メンバーを追加] を選択します。ユーザーが次回ログインすると、ユーザー グループに割り当てられます。また、ロール ドキュメントが指定され、ユーザー グループの [割り当て] タブで定義されている Flex Orgs にアクセスできます。

-

エラー メッセージ:ユーザーに組織が割り当てられていません。このエラーが表示された場合は、ユーザーに組織が割り当てられていません。ID プロバイダと VMware Aria Cost の値が一致していないことが原因である可能性があります。原因: セットアップ > 管理 > シングル サインオン で、[ユーザーと組織の関連付け] 設定が行われていません。解決方法:[ユーザーと組織の関連付け] 設定が無効になっている場合、ID プロバイダは、VMware Aria Cost の セットアップ > 管理 > 組織 にある組織の IdP 名と一致する組織属性の値を渡すことが想定されます。IdP と VMware Aria Cost の値が一致することを確認してください。属性が設定されていない場合は、新しいユーザーがデフォルトの組織に追加されるようにこの設定を有効にしてください。その後、必要に応じてユーザーを追加および削除できます。

-

ユーザーがログインできません。以前に VMware Aria Cost の別のテナントで同じメール アドレスを使用したことがあるユーザーはログインできない可能性があります。原因:SSO 構成またはテナントからユーザーを削除しても、VMware Aria Cost 内のユーザー レコードは残ります。解決方法:VMware Aria Cost サポートに連絡して、重複ユーザー レコードが存在することを確認し、ユーザーが新しいテナントにアクセスできるように重複レコードをアーカイブします。