この手順を使用して、AWS キー管理サービス (KMS) のユーザー管理キー (CMK) を作成します。これは、Carbon Black Cloud データ フォワーダで使用される S3 バケットを KMS 暗号化する 2 つの手順のうちの最初の手順です。

手順

- AWS の [キー管理サービス KMS] に移動します。

- AWS コンソールの左側のパネルで、[KMS] / [ユーザー管理キー] に移動し、[Create key (キーの作成)] をクリックします。

- [対称] を選択します。[詳細] オプションで、デフォルトのオプションが選択されていることを確認します。

- 鍵マテリアルの由来 = [KMS]

- 地域性 = [単一のリージョン キー]

[Next (次へ)] をクリックします。

- KMS キーに対して、s3-cmk-data-forwarder などの[別名]を入力して、[Next (次へ)] をクリックします。

- キー管理者としてユーザーまたはロールを指定し、[Next (次へ)] をクリックします。

- キーの被付与者としてユーザーまたはロールを指定し、[Next (次へ)] をクリックします。

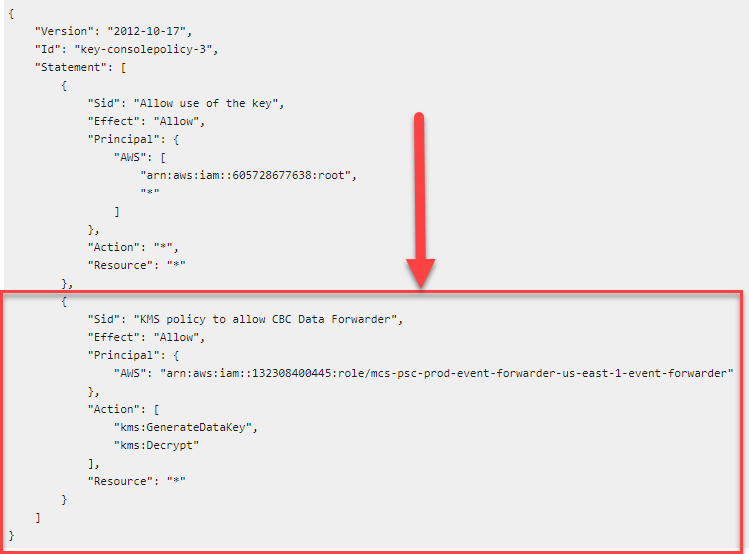

- キーに対して生成されたリソース ポリシーを確認します。キー ポリシーの [ステートメント] セクションで、次のテキストを追加します。

{

"Sid": "KMS policy to allow CBC Data Forwarder",

"Effect": "Allow",

"Principal": {

"AWS":

"arn:aws:iam::132308400445:role/mcs-psc-prod-event-forwarder-us-east-1-event-forwarder"

},

"Action": [

"kms:GenerateDataKey",

"kms:Decrypt"

],

"Resource": "*"

}

たとえば、次の図では、AWS ユーザー インターフェイスを使用して新しい KMS キーを作成するときに、AWS によって生成されたデフォルトのポリシー ステートメントに追加されている上記のコード スニペットを確認できます。

[Finish (終了)] をクリックします。

次のタスク

ここで、AWS KMS を使用してサーバ側の暗号化 (SSE) を有効にするように S3 バケットを構成する必要があります。「S3 バケットの KMS 暗号化の構成」を参照