イメージ スキャン用の CLI インスタンスを設定するには、次の手順を実行します。

構成した CLI インスタンスを追加して、イメージのローカル スキャン、ワークロードの脆弱性評価、および CI インテグレーションを有効にします。CLI インスタンスはコンテナ イメージをスキャンし、その健全性を Carbon Black Cloud コンソールに報告します。

手順

- コンソールの左側のナビゲーション ペインで、システム構成とロールに応じて次のいずれかを実行します。

- Kubernetes Security DevOps または SecOps ロールがあり、システムにコンテナ セキュリティ機能しかない場合は、 の順にクリックします。

- 他のロールがあり、システムにコンテナ セキュリティ機能とその他の Carbon Black Cloud 機能がある場合は、 の順にクリックします。

- [CLI の構成] タブをクリックします。

- 画面の右上にある [CLI の追加] をクリックします。

- この CLI インスタンスの一意の名前を入力します(API キー名とは異なります)。

小文字、数字、ハイフンのみを使用します。この名前は、コンソールで CLI を識別および管理するのに役立ちます。

- CLI 実行のデフォルト フィールドとして使用するビルド手順の名前(開発、本番、コンプライアンスなど)を入力します。

ビルド ステップは、ビルド フェーズ範囲で参照 ID として使用され、関連する構成済み CLI との接続を確立します。ビルド手順のパラメータは、

Carbon Black Cloud の範囲を照合し、その範囲のポリシーを引き続き適用するために使用されます。デフォルトの範囲は構成ファイルに保存されます。

注:

- デフォルトのビルド手順は固有ではありません。複数の CLI インスタンスが、同じデフォルトの範囲を使用できます。[デフォルトのビルド手順]は、構成ファイルを直接編集しない限り、初期設定後に変更することはできません。

- ビルド手順のパラメータなしでスキャンが呼び出された場合、構成ファイルのデフォルトのビルド手順が使用されます。

- [ビルド手順] で、[Kubernetes] > [範囲] 画面のこの値を使用するビルド フェーズの範囲を作成します。Kubernetes 範囲を参照してください。

- CLI

validate コマンドを使用する必要があります。

- オプションの説明を追加します(推奨)。

- [次へ] をクリックします。

- 一意の API キー名を入力し、[生成] をクリックします。

- [次へ] をクリックします。

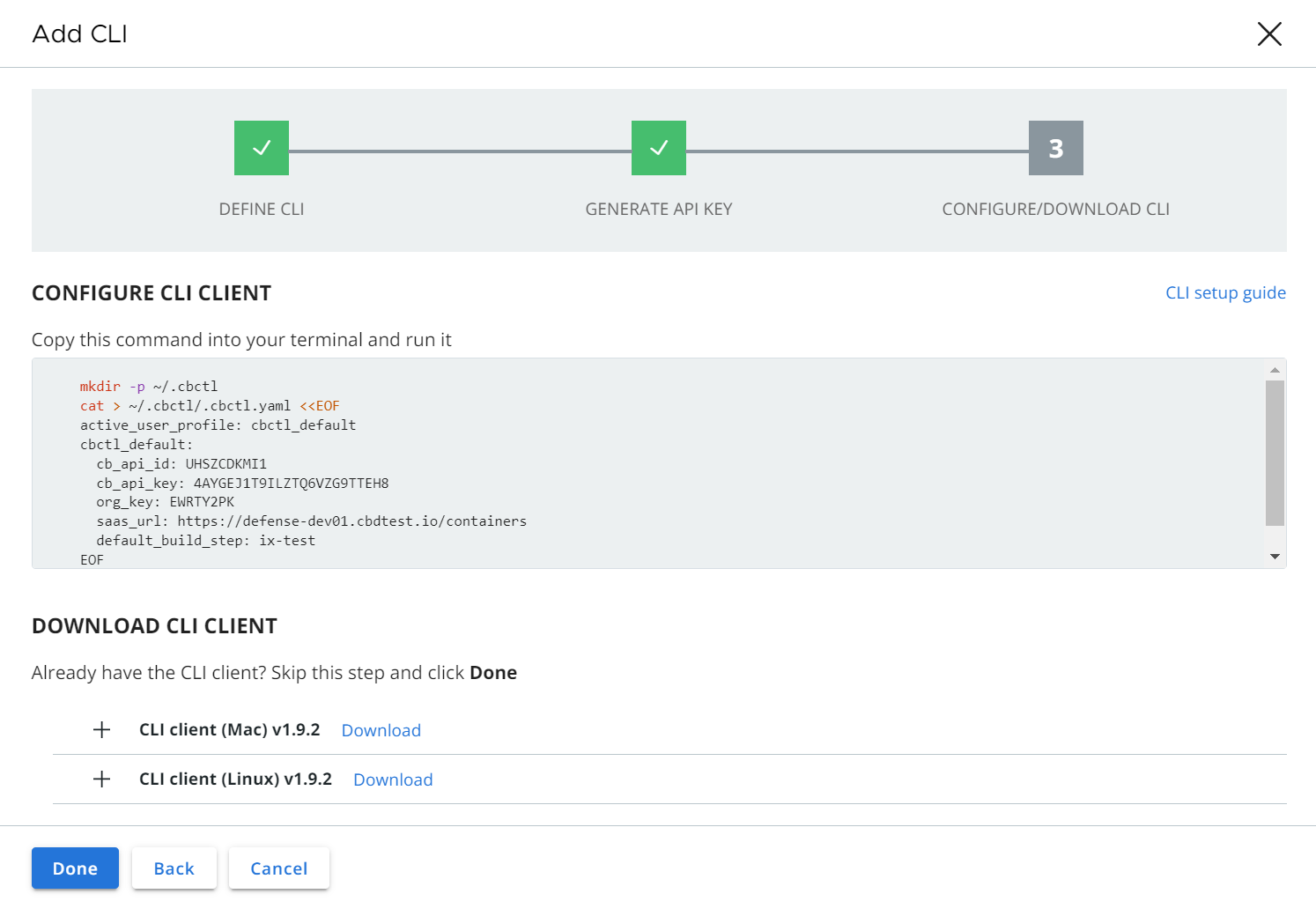

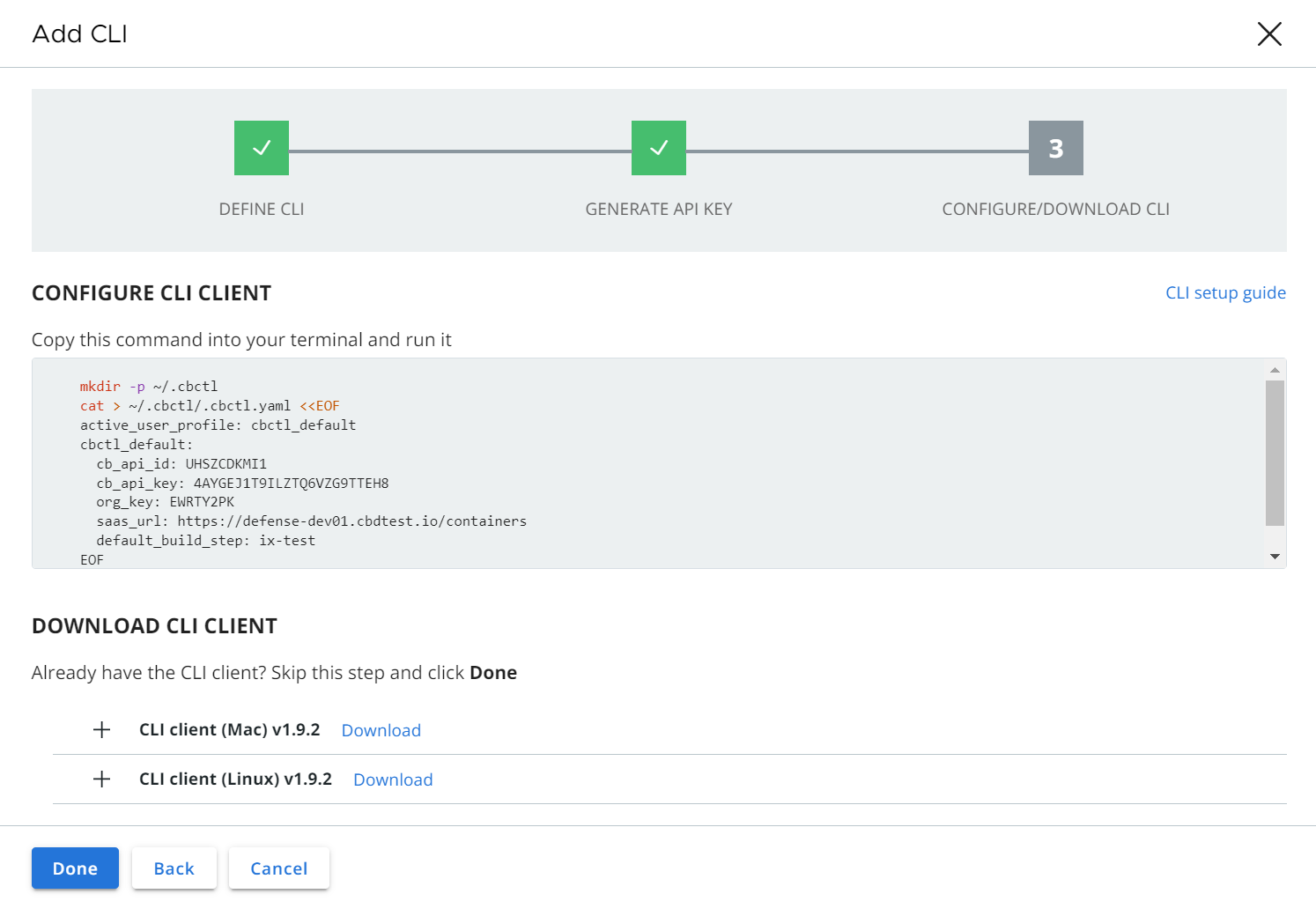

- ターミナル ウィンドウで次のコマンドをコピーして実行します。

mkdir -p ~/.cbctl

cat > ~/.cbctl/.cbctl.yaml <<EOF

active_user_profile: cbctl_default

cbctl_default:

cb_api_id: UHSZCDKMI1

cb_api_key: 4AYGEJ1T9ILZTQ6VZG9TTEH8

org_key: EWRTY2PK

saas_url: https://defense-dev01.cbdtest.io/containers

default_build_step: ix-test

EOF

- CLI クライアントをまだダウンロードしていない場合は、CLI インスタンス バイナリ ファイルを今すぐ選択してダウンロードし、ビルド環境で実行できます。

- [完了] をクリックします。

結果

ターミナルで構成された CLI クライアントを操作して、コンテナ イメージの脆弱性スキャンの結果を確認できます。

次のタスク

イメージ スキャン CLI API を実行するには、Container Security API および統合を参照してください。

Kubernetes に展開されたコンテナ イメージの脆弱性スキャンを監視するには、 画面に移動します。

特定のリポジトリにあるがまだ展開されていないコンテナ イメージのイメージ スキャン結果を表示するには、 画面に移動し、[イメージ リポジトリ] タブをクリックします。