管理ドメイン vCenter Server の ID プロバイダとして Okta を使用すると、SDDC Manager、vCenter Server、および NSX Manager 間の ID フェデレーションが可能になります。

- Okta で VMware Cloud Foundation 用の OpenID Connect アプリケーションを作成します。

- SDDC Manager ユーザー インターフェイス で、Okta を ID プロバイダとして構成します。

- SDDC Manager からのリダイレクト URI を使用して、Okta OpenID Connect アプリケーションを更新します。

- VMware Cloud Foundation 用の SCIM 2.0 アプリケーションを作成します。

- SDDC Manager、vCenter Server、および NSX Manager の Okta ユーザーおよびグループに権限を割り当てます。

前提条件

Okta での VMware Cloud Foundation 用の OpenID Connect アプリケーションの作成

Okta を VMware Cloud Foundation の ID プロバイダとして使用するには、Okta で OpenID Connect アプリケーションを作成し、ユーザーとグループを OpenID Connect アプリケーションに割り当てる必要があります。

手順

SDDC Manager ユーザー インターフェイスでの ID プロバイダとしての Okta の構成

vCenter Single Sign-On を使用する代わりに、Okta を外部 ID プロバイダとして使用するように VMware Cloud Foundation を構成することができます。この構成では、外部 ID プロバイダが vCenter Server の代わりに ID ソースと通信します。

VMware Cloud Foundation に追加できる外部 ID プロバイダは 1 つのみです。

前提条件

- Okta のユーザーであり、専用のドメイン領域がある(例:https://your-company.okta.com)。

- OIDC ログインを実行し、ユーザーとグループの権限を管理するには、次の Okta アプリケーションを作成する必要があります。

- サインオン方法として OpenID Connect を使用する Okta ネイティブ アプリケーション。このネイティブ アプリケーションには、認可コード、リフレッシュ トークン、リソース所有者パスワードの付与タイプが含まれている必要があります。

- OAuth 2.0 ベアラー トークンを使用して Okta サーバと vCenter Server 間のユーザーおよびグループの同期を実行する System for Cross-domain Identity Management (SCIM) 2.0 アプリケーション。

Okta の接続要件:

- vCenter Server は、Okta 検出エンドポイントに接続可能で、さらに検出エンドポイント メタデータにアドバタイズされている認可、トークン、JWKS、およびその他のエンドポイントに接続可能である必要があります。

- Okta も、SCIM プロビジョニング用のユーザーとグループのデータを送信するために vCenter Server に接続できる必要があります。

- ネットワークが公開されていない場合は、vCenter Server システムと Okta サーバの間にネットワーク トンネルを作成し、パブリックにアクセス可能な適切な URL を SCIM 2.0 ベース URI として使用します。

- vSphere 8.0 Update 2 以降。

- NSX 4.1.2 以降。

手順

SDDC Manager からのリダイレクト URI を使用した Okta の OpenID Connect アプリケーションの更新

SDDC Manager ユーザー インターフェイス で Okta の ID プロバイダ構成を作成したら、SDDC Manager からのリダイレクト URI を使用して Okta の OpenID Connect アプリケーションを更新します。

前提条件

- SDDC Manager ユーザー インターフェイス にログインします。

- ナビゲーション ペインで、 をクリックします。

- [ID プロバイダ] をクリックします。

- [OpenID Connect] セクションで、リダイレクト URI をコピーして保存します。

![リダイレクト URI が表示されている Okta の ID プロバイダの [OpenID Connect] セクション。](images/GUID-CDF22D9B-E764-461A-AFDF-097A14C923EF-low.png)

手順

- Okta 管理コンソールにログインします。

- 作成した OpenID Connect アプリケーションの [全般設定] 画面で、[編集] をクリックします。

- [ログイン リダイレクト URI] テキスト ボックスに、SDDC Manager からコピーしたリダイレクト URI を貼り付けます。

- [保存] をクリックします。

VMware Cloud Foundation で Okta を使用するための SCIM 2.0 アプリケーションの作成

Okta 用の SCIM 2.0 アプリケーションを作成すると、vCenter Server にプッシュする Active Directory ユーザーとグループを指定できます。

前提条件

- SDDC Manager ユーザー インターフェイス にログインします。

- ナビゲーション ペインで、 をクリックします。

- [ID プロバイダ] をクリックします。

- [ユーザー プロビジョニング] セクションで [生成] をクリックし、シークレット トークンとテナント URL をコピーして保存します。

![テナント URL とシークレット トークンを示す、Okta の ID プロバイダの [ユーザー プロビジョニング] セクション。](images/GUID-D7B852C3-6CB5-47F5-8791-45D88F61DB84-low.png)

この情報は、以下の手順 4 で使用されます。

手順

SDDC Manager、vCenter Server、および NSX Manager での管理者としての Okta ユーザーおよびグループの割り当て

Okta を正常に構成し、そのユーザーとグループを同期したら、SDDC Manager、vCenter Server、および NSX Manager でユーザーとグループを管理者として追加できます。これにより、管理者ユーザーは 1 つの製品ユーザー インターフェイス(SDDC Manager など)にログインでき、別の製品ユーザー インターフェイス(NSX Manager など)にログインするときに認証情報の入力を再度求められなくなります。

手順

- Okta ユーザー/グループを管理者として SDDC Manager に追加します。

- SDDC Manager ユーザー インターフェイス で、 をクリックします。

- [ユーザーおよびグループ] をクリックし、[+ ユーザーまたはグループ] をクリックします。

- ユーザーまたはグループの横にあるチェック ボックスをクリックして、1 つまたは複数のユーザーまたはグループを選択します。

ユーザーまたはグループを、名前で検索するか、ユーザー タイプまたはドメインでフィルタリングすることができます。注: Okta のユーザーとグループは、 SDDC Manager ユーザー インターフェイス の ID プロバイダとして Okta を構成したときに指定したドメインに表示されます。

- 各ユーザーとグループの [管理者] ロールを選択します。

![[ロールの選択] ドロップダウン メニュー。](images/GUID-45CAE7AE-CED1-43DB-BAFB-2E66AF7542A0-low.png)

- 画面の一番下までスクロールし、[追加] をクリックします。

- Okta ユーザー/グループを管理者として vCenter Server に追加します。

- vSphere Client にローカル管理者としてログインします。

- [管理] を選択し、[アクセス コントロール] 領域で [グローバル権限] をクリックします。

![[グローバル権限] メニュー。](images/GUID-7F546CA1-055B-4574-BE05-3D34C701419B-low.png)

- [追加] をクリックします。

- [ドメイン] ドロップダウン メニューから、ユーザーまたはグループのドメインを選択します。

- [検索] ボックスに名前を入力します。

ユーザー名およびグループ名が検索されます。

- ユーザーまたはグループを選択します。

- [ロール] ドロップダウン メニューから [管理者] を選択します。

- [子へ伝達] チェック ボックスをオンにします。

![[権限の追加] ダイアログ ボックス。](images/GUID-2582B96A-BE5B-41A3-85F8-56550DE06FE7-low.png)

- [OK] をクリックします。

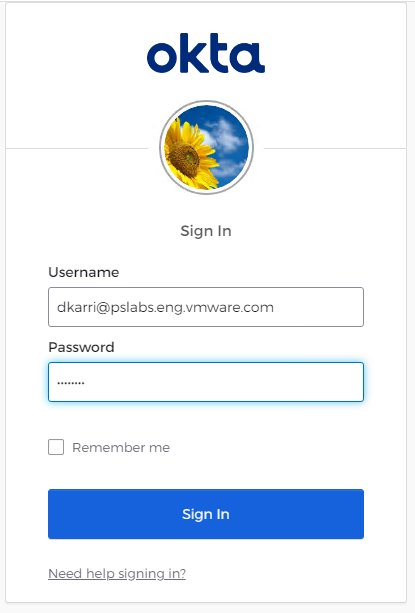

- Okta ユーザーで SDDC Manager にログインしていることを確認します。

- SDDC Manager ユーザー インターフェイス からログアウトします。

- [SSO を使用してログイン] をクリックします。

![[SSO を使用してログイン] ボタン。](images/GUID-0344DDDD-38CE-497E-8069-5DE99F9AF9D1-low.png)

- ユーザー名とパスワードを入力し、[ログイン] をクリックします。

- Okta ユーザーで vCenter Server にログインしていることを確認します。

- vSphere Client からログアウトします。

- [SSO を使用してログイン] をクリックします。

![[SSO を使用してログイン] ボタン。](images/GUID-0344DDDD-38CE-497E-8069-5DE99F9AF9D1-low.png)

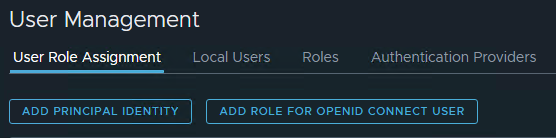

- Okta ユーザー/グループを管理者として NSX Manager に追加します。

- NSX Manager にログインします。

- に移動します。

![[ユーザー管理] メニュー。](images/GUID-52AC7658-AF42-4BD3-A5C3-F1E91D3B2D3A-low.png)

- [ユーザー ロールの割り当て] タブで、[OpenID Connect ユーザーのロールの追加] をクリックします。

- ドロップダウン メニューから [vcenter-idp-federation] を選択し、テキストを入力して Okta ユーザーまたはグループを検索、選択します。

- [ロール列] で [設定] をクリックします。

- [ロールを追加] をクリックします。

- ドロップダウン メニューから [エンタープライズ管理者] を選択し、[追加] をクリックします。

![[ロール/範囲の設定] ダイアログ ボックス。](images/GUID-2A66FAA0-602A-4F5D-AB54-2CE54FCA800D-low.png)

- [適用] をクリックします。

- [保存] をクリックします。

- Okta ユーザーで NSX Manager にログインしていることを確認します。

- NSX Manager からログアウトします。

- [vCenter-IPD-Federation を使用してログイン] をクリックします。

![[vCenter-IPD-Federation を使用してログイン] ボタン。](images/GUID-0C7AA4D6-325A-4040-B81A-8B025E925C16-low.png)

![Okta を示す [外部プロバイダ] メニュー。](images/GUID-CFC9CF9B-591F-4F71-A5C6-3B0D82A0C148-low.png)

![ID プロバイダの接続ウィザードの [ディレクトリ情報] セクション。](images/GUID-7C26CBCF-CB2D-472E-9379-AFBB8F55BAC5-low.png)

![ID プロバイダの接続ウィザードの [OpenID 接続構成] セクション。](images/GUID-F9088D6D-7557-4E12-91B6-0D103AAE5598-low.png)