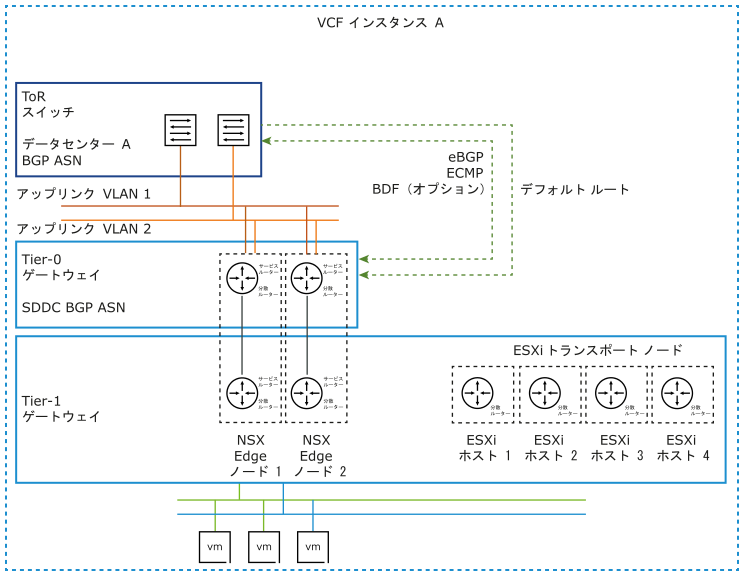

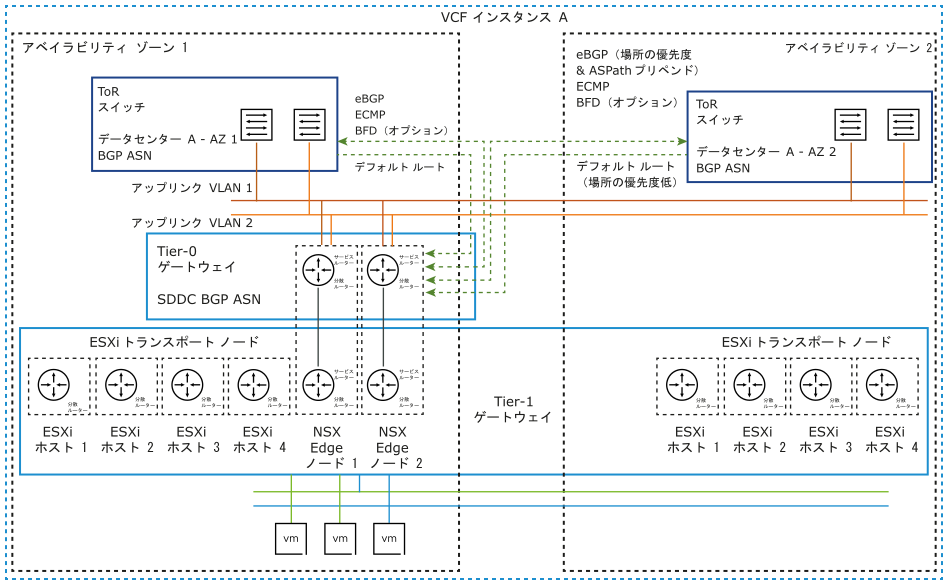

VMware Cloud Foundation ワークロード ドメイン用 NSX の Tier-0 および Tier-1 ゲートウェイの数、ネットワーク、および高可用性の構成を決定します。環境内の単一のアベイラビリティ ゾーンと 2 つのアベイラビリティ ゾーンの BGP 構成を特定します。

ルーティング方向 |

説明 |

|---|---|

North-South |

NSX ドメインを離れる、またはドメインに入るトラフィック。たとえば、企業のネットワーク上のエンドユーザー デバイスと通信するオーバーレイ ネットワーク上の仮想マシン。 |

East-West |

NSX ドメインに残るトラフィック。たとえば、同じセグメントまたは異なるセグメント上にある、相互に通信する 2 台の仮想マシン。 |

North-South ルーティング

ルーティング設計では、NSX のゲートウェイの数とタイプ、動的ルーティング プロトコルなど、環境内のさまざまなレベルのルーティングが考慮されます。

North-South トラフィックには次のモデルがあります。

North-South サービス ルーターの運用モデル |

説明 |

メリット |

デメリット |

|---|---|---|---|

アクティブ/アクティブ |

|

|

|

アクティブ/スタンバイ |

|

|

|

単一または複数のアベイラビリティ ゾーンを持つ BGP North-South ルーティング

アベイラビリティ ゾーンが複数の場合は、トップオブラック スイッチからのトラフィックが、最初のアベイラビリティ ゾーンで障害が発生しない限りこのアベイラビリティ ゾーンに送信されるように BGP を構成して、NSX Edge ノードのフェイルオーバーを計画します。

NSX フェデレーションの BGP North-South ルーティング設計

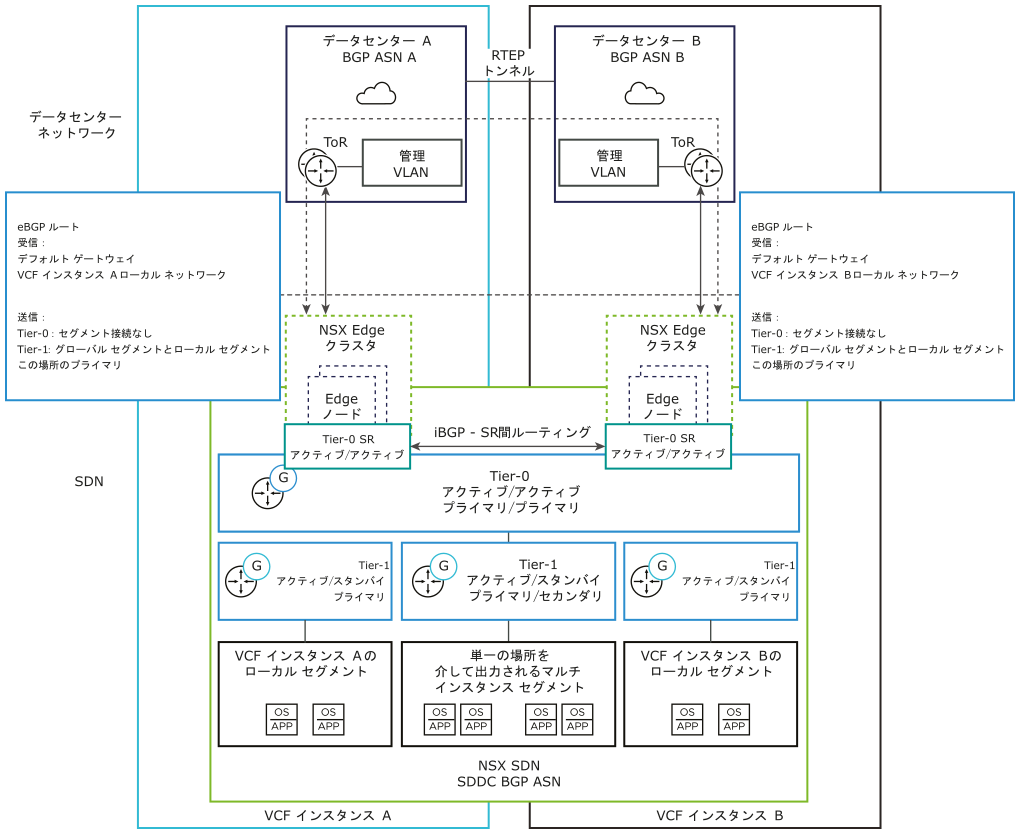

NSX フェデレーションを使用する VMware Cloud Foundation インスタンスを含む環境のルーティング設計では、SDN ネットワークがまたがる必要があるインスタンスと、入力方向と出力方向のトラフィックがどの物理的な場所で発生する必要があるかを特定します。

Local Egress を使用すると、トラフィックは、ネットワークがまたがる任意の場所を離れることができます。Local Egress を使用するには、非対称ルーティングを回避するためにローカル入力方向を制御する必要があります。この設計では、Local Egress は使用されません。代わりに、この設計では、すべてのネットワークに優先およびフェイルオーバー VMware Cloud Foundation インスタンスが使用されます。

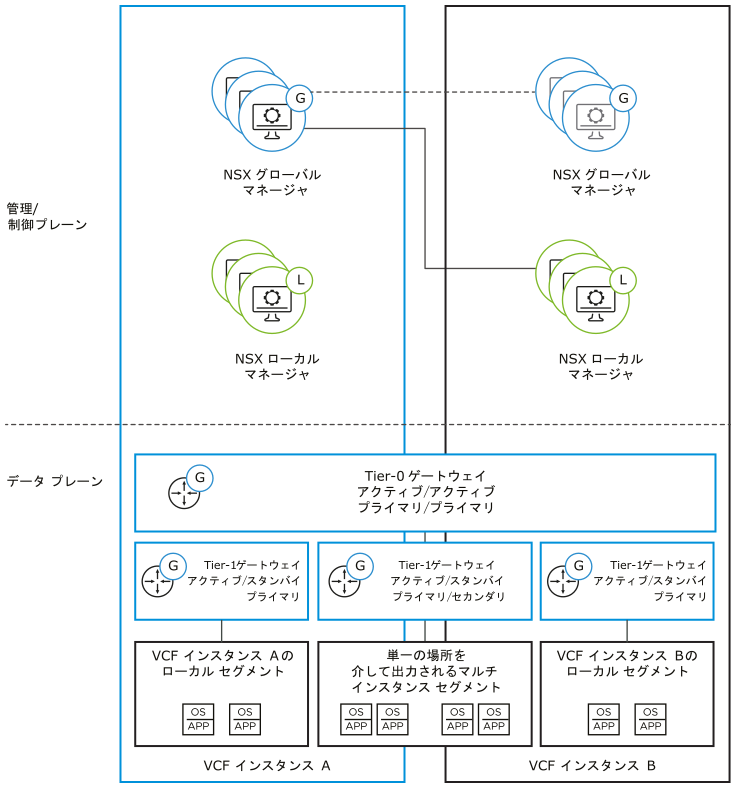

NSX フェデレーションを使用する Tier-0 ゲートウェイ

NSX フェデレーションでは、Tier-0 ゲートウェイは複数の VMware Cloud Foundation インスタンスにまたがることができます。

Tier-0 ゲートウェイの範囲内にある各 VMware Cloud Foundation インスタンスは、プライマリまたはセカンダリとして構成できます。プライマリ インスタンスは、Tier-0 論理セグメントや Tier-1 ゲートウェイなどの他の SDN サービスのトラフィックを渡します。セカンダリ インスタンスはトラフィックをローカルにルーティングしますが、SDN の外部へのトラフィックの出力や、データセンター内のネットワークのアドバタイズは行いません。

追加の VMware Cloud Foundation インスタンスを展開すると、最初のインスタンスの Tier-0 ゲートウェイが新しいインスタンスに拡張されます。

この設計では、各 VMware Cloud Foundation インスタンスの Tier-0 ゲートウェイがプライマリとして構成されます。Tier-0 ゲートウェイは技術的には Local Egress をサポートしていますが、設計では Local Egress の使用を推奨していません。入力方向トラフィックと出力方向トラフィックは、Tier-1 ゲートウェイ レベルで制御されます。

各 VMware Cloud Foundation インスタンスには、そのインスタンスの North-South トラフィック フローに関連付けられたアップリンク VLAN を持つ独自の NSX Edge クラスタがあります。eBGP を介してトップオブラック スイッチとピアリングする各インスタンスの Tier-0 ゲートウェイ。

NSX フェデレーションを使用する Tier-1 ゲートウェイ

Tier-1 ゲートウェイは、複数の VMware Cloud Foundation インスタンスにまたがる場合があります。Tier-0 ゲートウェイと同様に、インスタンスの場所を Tier-1 ゲートウェイのプライマリまたはセカンダリとして構成できます。次に、ゲートウェイは、接続されている論理セグメントの入力方向トラフィックと出力方向トラフィックを渡します。

Tier-1 ゲートウェイに接続されているすべての論理セグメントは、Tier-1 ゲートウェイの範囲に従います。Tier-1 ゲートウェイが複数の VMware Cloud Foundation インスタンスにまたがる場合、そのゲートウェイに接続されているすべてのセグメントが両方のインスタンスで使用可能になります。

Tier-1 ゲートウェイを使用すると、1 番目と 2 番目の VMware Cloud Foundation インスタンスの論理セグメントをよりきめ細かく制御できます。3 つの Tier-1 ゲートウェイを使用します。インスタンスに対してローカルなセグメントの VMware Cloud Foundation インスタンスごとに 1 つずつと、2 つのインスタンスにまたがるセグメントに 1 つです。

Tier-1 ゲートウェイ |

1 番目の VMware Cloud Foundation インスタンス |

2 番目の VMware Cloud Foundation インスタンス |

入力方向トラフィックと出力方向トラフィック |

|---|---|---|---|

両方の VMware Cloud Foundation インスタンスに接続 |

プライマリ |

セカンダリ |

1 番目の VMware Cloud Foundation インスタンス 2 番目の VMware Cloud Foundation インスタンス |

1 番目の VMware Cloud Foundation インスタンスにローカル |

プライマリ |

- |

1 番目の VMware Cloud Foundation インスタンスのみ |

2 番目の VMware Cloud Foundation インスタンスにローカル |

- |

プライマリ |

2 番目の VMware Cloud Foundation インスタンスのみ |

Tier-1 ゲートウェイは、Tier-0 ゲートウェイの接続されたローカルインスタンス ユニットにネットワークをアドバタイズします。場所の構成がプライマリ/セカンダリの場合、Tier-1 ゲートウェイは Tier-1 ゲートウェイがプライマリである場所にある Tier-0 ゲートウェイ ユニットにのみネットワークをアドバタイズします。次に、Tier-0 ゲートウェイ ユニットは、その Tier-1 ゲートウェイがプライマリであるサイトのデータセンターにこれらのネットワークを再アドバタイズします。最初の VMware Cloud Foundation インスタンスのコンポーネントのフェイルオーバー中に、管理者は 2 番目の VMware Cloud Foundation インスタンスの Tier-1 ゲートウェイを手動でプライマリとして設定する必要があります。その後、ネットワークは 2 番目のインスタンスの Tier-1 ゲートウェイ ユニットを介してアドバタイズされます。

複数のインスタンスと複数のアベイラビリティ ゾーン トポロジでは、同じ Tier-0 および Tier-1 ゲートウェイ アーキテクチャが適用されます。2 番目のアベイラビリティ ゾーンの ESXi トランスポート ノードも、「複数のアベイラビリティ ゾーンを持つ VMware Cloud Foundation インスタンスの BGP North-South ルーティング」の設計に従って Tier-1 ゲートウェイに接続されます。